无人机无线通信的信道安全加密方法*

2023-05-12朱保锋陈立军

朱保锋 陈立军

1. 河南财政金融学院计算机与人工智能学院,郑州450046 2. 广州软件学院,广州 510990

0 引言

目前,无人机(UAV)已广泛应用于情报侦查、火力打击、电子战诱饵、空中预警、反导拦截和信号中继等应用。由于无人机暴露在空中,传输的信息特别容易被窃听。保护信息不受窃听者(Eve)的侵害,有2种基本方法:1)加强网络层安全。必须在2个合法节点(节点A和节点B)之间预先建立一个密钥,然后使用这个密钥对大量信息进行加密和解密,以获得基于计算的保密;2)物理层安全。通过对节点A和节点B的相关信息生成密钥,或者将密钥信息直接从节点A传输到节点B。直接传输需要从节点A到节点B的信道比从节点A到窃听者的信道更安全。例如,无人机航迹或资源分配[1]和波束形成[2],使用全双工无线电,这一要求通常不可能实现,特别是无人机对地(U2G)通信,在U2G通信中,窃听者通常是隐藏的,他们的能力也未知,而且目前带内全双工通信的范围可能不够大,因此,在合法的一对无人机(节点A)和地面控制站(GS:节点B)之间没有预先建立的密钥,也不知道窃听者的能力如何,要实现U2G通信的信息保密,应该利用无人机和GS的之间通信的物理层加密,实现无人机的安全通信。给定无人机和GS上的两个ERCV,传统物理层安全方法的中心任务将是分别在无人机和GS上提取一对数字密钥[3]。但是在实践中,ERCV的许多统计数据未知,因此直接从两个ERCV生成可靠的密钥是一个挑战。物理层加密的关键工具叫做连续加密函数(CEF),它在文献[4]中得到了进一步的发展。本文应用文献[4]开发CEF隐藏无人机传输的信息和所处的坐标,实现了安全的U2G通信。

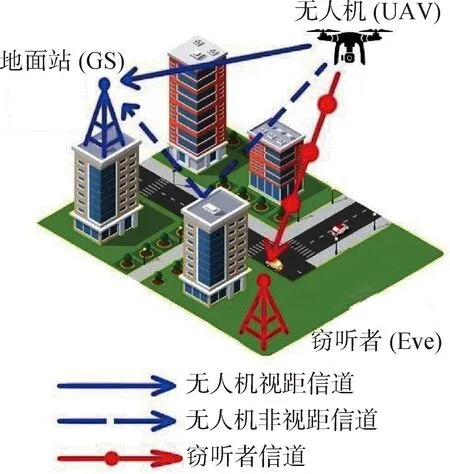

关于无人机坐标探测的研究有很多,如文献[5]和[6]。最近,许多基于机器学习的方法被开发用于无人机坐标检测,例如文献[7]和[8]。此外,人们还开发了各种方法来降低坐标探测方法[9-10]的性能。程博等[11]提出空间相对悬停的脉冲控制方法,采用多次启停功能的大推力轨控发动机实现轨道机动的冲量控制,对无人机航迹安全的分析进行了深入研究。与本文的出发点不同的是,他们主要关注无人机航迹的安全,本文提出的坐标隐藏方法利用了ERCV中的信息理论机密性,从理论上说,它阻止了任何方法成功探测隐藏坐标的可能。本文的工作也不同于文献[12]和[13],文献[12]隐藏的坐标可以被对手检测到,文献[13]隐藏的信息可以被对手检测到。本文使用的无线信道模型,参见图1。

图1 U2G通信中窃听者在场的无线信道模型

1 无线信道模型

根据文献[14],将无人机和地面站(GS)之间在n时刻(在毫秒量级的时间窗口内)的双向传输(上行传输和下行传输)信道增益建模为:

(1)

其中,β0为单位距离下的大尺度信道平均功率增益,dn为U2G距离,αn为路径损耗指数,hn为小尺度衰减系数,本文假设节点A和节点B都可以通过标准信道估计技术得到gn的估计值。此外,还假设dn和αn在感兴趣的时间窗口内没有显著变化,因此节点A和节点B也可以通过缩放gn的估计值得到hn的估计值。对于U2G通信,hn一般由两部分组成:视距(line-of-sight, LoS)衰减和非视距(non-line-of-sight, NLoS)衰减[15]。视距(LoS)传播(又叫视线传播)是指无线信号在发信端与接收端之间无遮挡地直线传播;非视距(NLoS)传播(又叫非视线传播)是指无线信号在发信端与接收端之间有遮挡地非直线传播(利用多径效应、反射、衍射、穿透进行传播),在这种情况下,hn可以被建模为:

(2)

2 连续加密函数(CEF)简介

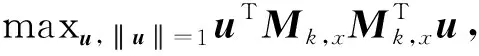

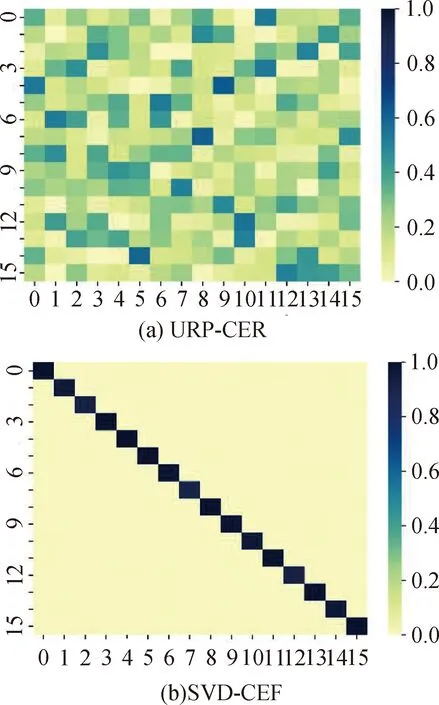

设x是N×1的随机向量,记为x∈RN×1,x的CEF是一个易于计算的映射,从x到实数y1,y2,…的序列,对于所有k≥1,该序列表示为yk=fk(x)∈R。文献[17]中定义的CEF的属性有4个:1) 很难(即用N表示的指数复杂度)从yk计算x,且k均≥1;2) 不存在x的k不变函数即g(x),yk是g(x)的一个易于计算的函数,而且g(x)也易于从所有k≥1的yk中计算;3)x中的一个噪声引起的yk的信噪比并不比x的信噪比少;4) 当一个随机x的项相关性为0时,对于所有k≥1的yk只能具有非常弱的相关性。CEF前面2个属性的证明非常困难,但可以通过经验确定;CEF的第3个特性可以通过与单元随机投影(URP)的比较来衡量,即gk=Rkx∈RN×1,其中Rk对于每个索引k是一个伪随机单元矩阵,URP的噪声敏感性被认为是最佳的,因为每个k的gk中的扰动向量的规范总是与x中相应的扰动向量的规范相同,但是URP并不难反转;CEF的第4个特性可以通过模拟来验证,对于URP,一般来说,在k=l的情况下,即使x的相关矩阵是身份矩阵IN,gk和gl之间有明显的相关性,。

图2 URP-CEF输出与SVD-CEF输出的相关性

本文将在物理层加密方法中应用SVD-CEF,Qk,l(k≥1,1≤l≤N)被假定为节点A、节点B和Eve(窃听者)已知的公共信息。

3 物理层加密方法

3.1 基本方法

下一节将讨论如何从CEF的输出yk生成UD-QCPRNs的zk,并讨论x′中的噪声对z′k中的噪声的影响。在第4节中,通过仿真研究了组合噪声nk-wzk对节点B点性能的影响。

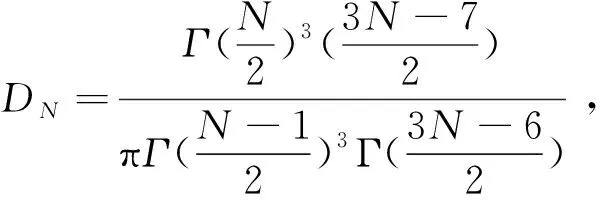

3.2 从SVD-CEF获取UD-QCPRN

为了获得具有均匀分布U(-B/2, B/2)的zk,可以证明,zk=TSVD(yk),有式(3):

(3)

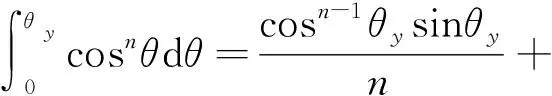

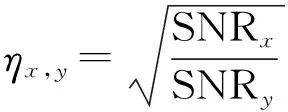

其中θy=arcsiny,也有如下式(4):

(4)

(5)

(6)

这等同于文献[17]中的ηk,x。

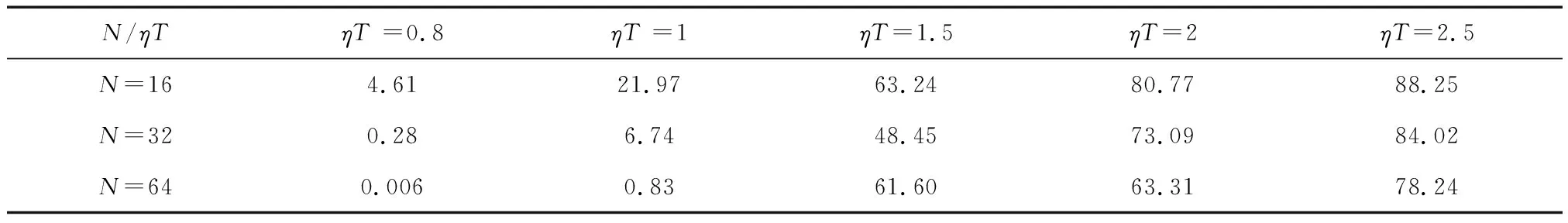

表1 Qk,l的百分比

wz=z′-z=TSVD(y′)-TSVD(y)≈BwyfY(y)

(7)

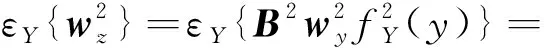

也由式(7)得式(8):

(8)

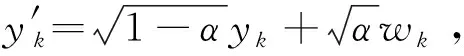

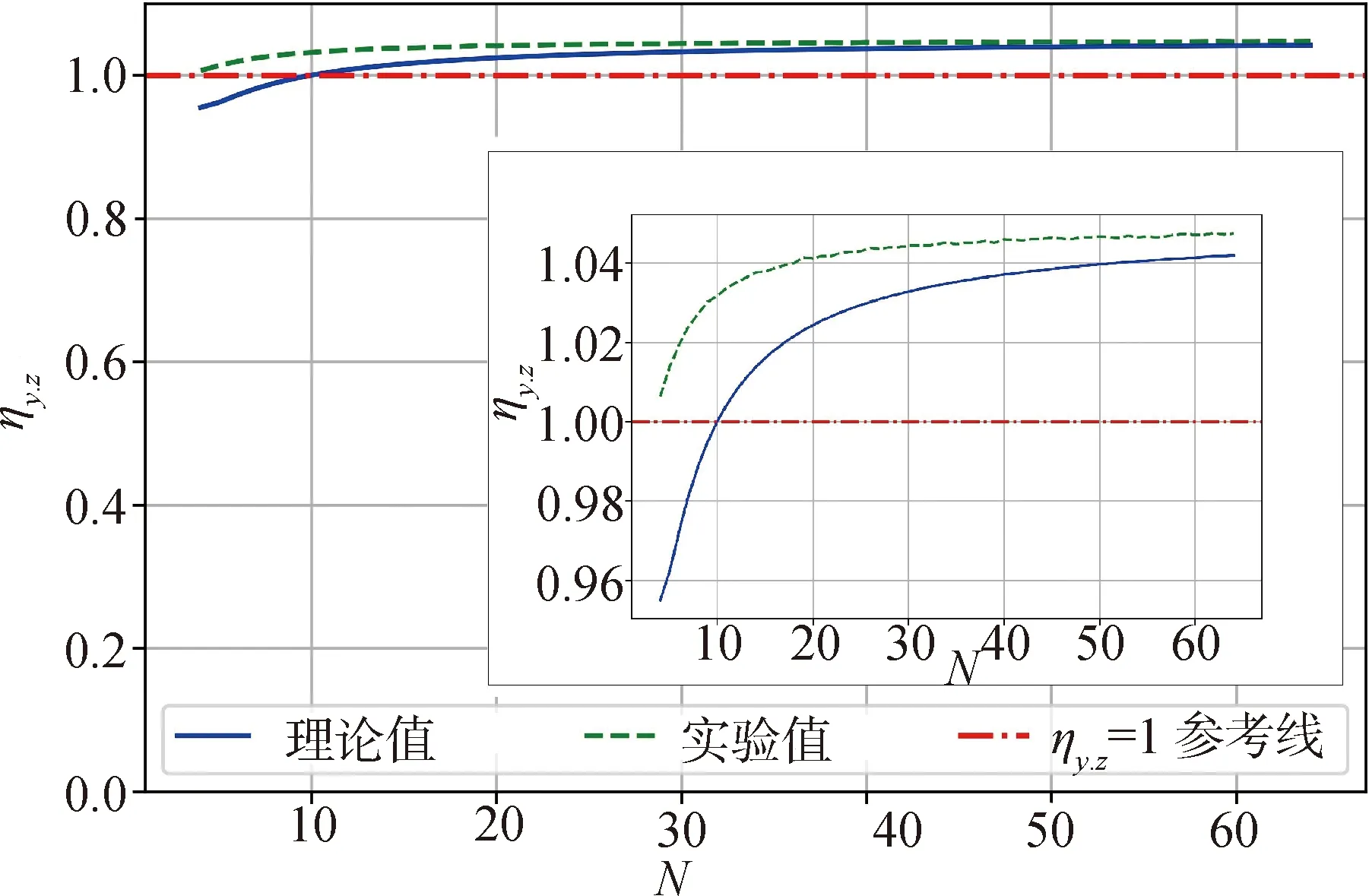

图3 α=10-5时ηy,z与N的关系图

4 飞行仿真

本节展示了所提方法的仿真结果,实验在Matlab环境下进行,结果说明了信道噪声和加密噪声对节点B性能的影响。如前所述,本文可以只关注M-PAM。

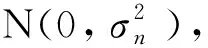

图4 和的分布

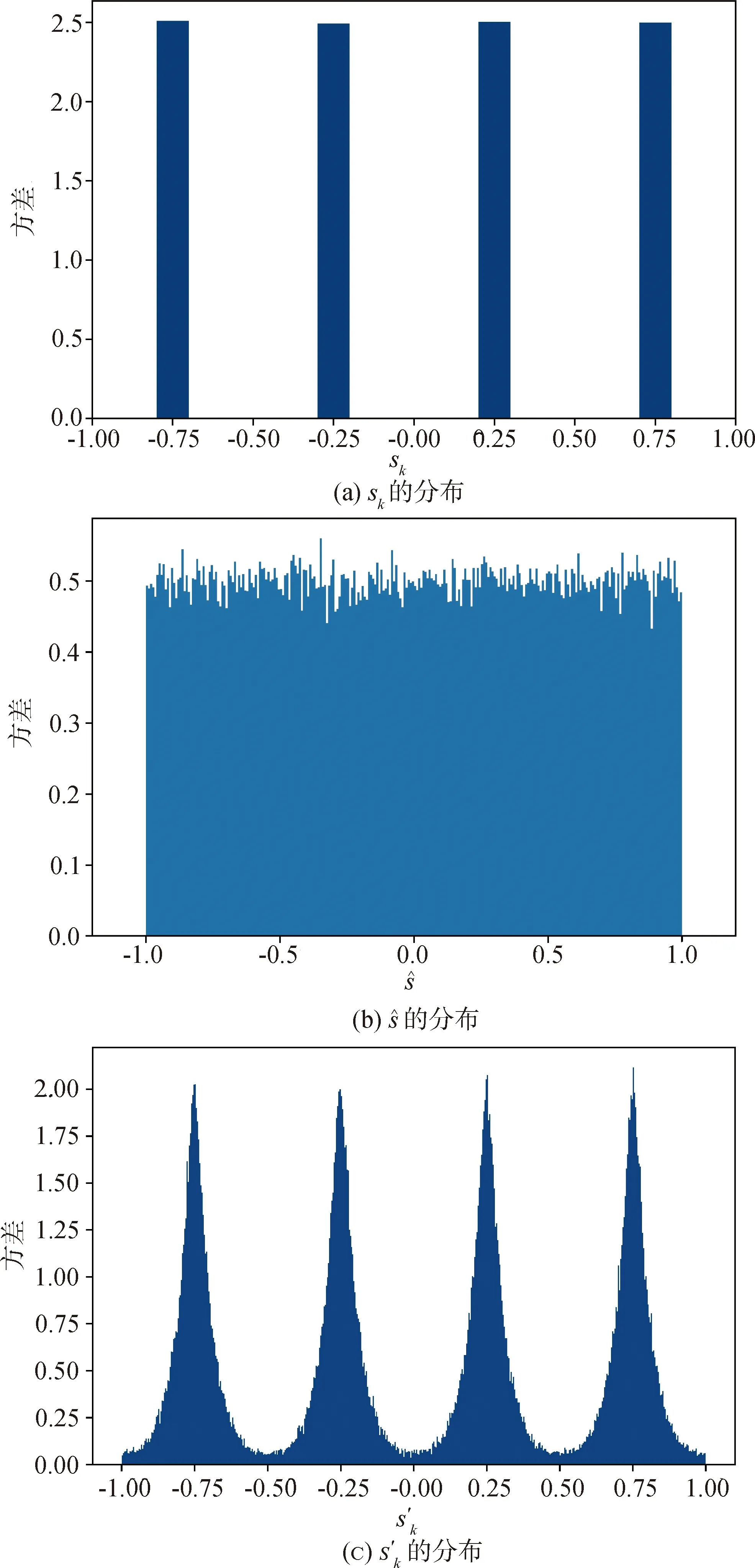

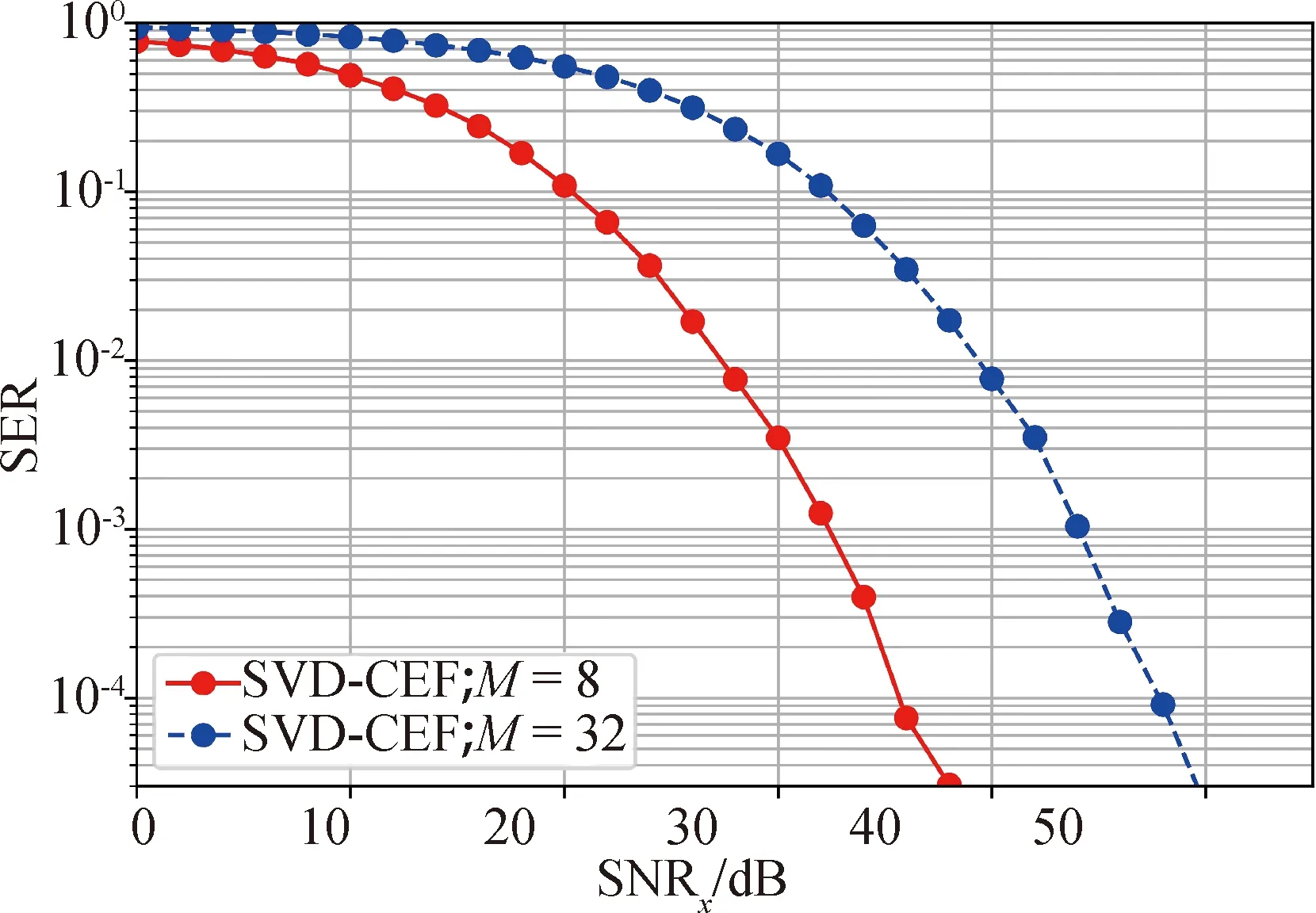

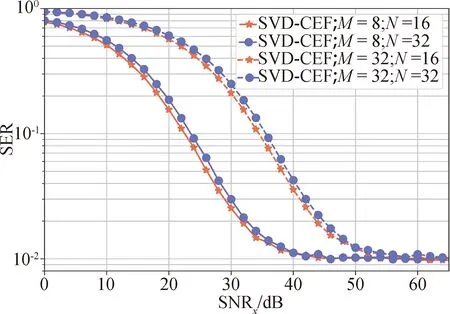

一旦节点B获得了足够的s′k样本,就可以使用任何现有的坐标检测方法[7-8]检测M(如果节点B不知道),然后使用最小距离法检测秘钥符号。在不同参数下,节点B点的符号误码率(SER)仿真结果如图5~7所示。

图5 SER与无加密噪声的的关系图(对于不同的M)

图6 具有可忽略信道噪声的SER与SNRx的图(当N = 16和不同M时)

图7 SER与SNRx的关系图(对于每一个M的的值)

5 结论及未来工作

开发了一种新的物理层加密方法,用于无人机在空中传输的信息或坐标隐藏,以对抗对手可能的任何探测方法。该方法利用了节点A和节点B之间双向通道中的信息保密,同时增加了基于计算的保密,以保护任意数量的信息不受对手攻击。使用基于奇异值分解的SVD-CEF,将有限维的秘密实值向量转换为无限长的QCPRN序列。结果显示这些QCPRN的统计数据对于节点A和节点B的ERCV统计数据的一系列变化是相当稳健的,从而证明了本方法可以确保无人机的航空安全。