物联网应用场景下自助终端网络安全威胁评估与应对

2023-04-29邵林牛伟纳张小松

邵林 牛伟纳 张小松

自助终端作为传统人工操作的补充,在政务、交通以及能源等领域广泛应用. 随着电子和信息技术的飞速发展,以及支付宝和微信等移动支付方式的普及,自助终端的性能不断提升,成本不断降低,其应用领域和范围不再受设备体积、支付方式和网络接入等因素制约. 然而,在自助终端日益普及的同时,相关的网络安全问题不断暴露. 在分析当前自助终端现状的基础上,本文以成都市范围内的政务服务以及交通运输领域为例,分析自助终端在关键基础设施领域部署,应用及管理方面存在的网络安全风险与隐患,并提出在物联网应用场景下针对自助终端近源渗透攻击的网络安全威胁评估模型及应对策略.

物联网; 自助终端; 近源渗透; 网络安全; 威胁评估

TP391A2023.013004

收稿日期: 2022-07-27

基金项目: 教育部重点基金项目(6141A02011904)

作者简介: 邵林(1985-), 男, 硕士, 研究方向为物联网安全和网络对抗.

通讯作者: 张小松. E-mail: johnsonzxs@uestc.edu.cn

Cybersecurity threats assessment of self-service terminals in IoT application scenarios and corresponding countermeasures

SHAO Lin1,2, NIU Wei-Na1, ZHANG Xiao-Song1

(1.Institute for Cyber Security, University of Electronic Science and Technology of China, Chengdu 611731, China;

2.Department of Information Technology, Sichuan Business Vocational College, Chengdu 611131, China)

Self-service terminals are widely used in many fields, such as government services, transportation systems, energy systems and so on, as supplements to manual operations. With the rapid development of electronic and information technologies, as well as the popularity of mobile payment such as Alipay and WeChat pay, the performance of the self-service terminals gets stronger while the cost gets lower, there are less constraints on the shape, size and application of the self-service terminals. While the self-service terminals get more popular, cyber risks and threats in critical infrastructures which involve so many self-service terminals are constantly exposed. Based on the analysis of the current situations of the self-service terminals, taking the government services and transportation systems of Chengdu as an example, the cybersecurity risks and threats in the deployment, application and management of them are analyzed, the threats assessment model and corresponding countermeasures for the cyber security accidents caused by the nearby attack on self-service terminals in the Internet-of-Things (IoT) applications scenarios are proposed.

IoT; Self-service terminals; Nearby attack; Cybersecurity; Threats assessment

1 引 言

从上世纪60年代第一台现代意义上的自助终端投入实际应用以来,自助终端发展迅猛.因其成本低廉、易于部署和便于使用等特点,在政务、交通、能源以及金融等诸多行业被广泛应用. 在实际应用中,这些设备需要接入企业或机构内部网络(后统称内网)以获取数据并对外提供服务. 自助终端一旦失陷,容易对内网安全造成威胁甚至严重破坏. 本文以成都市主城区范围内政务服务和交通运输领域为例,重点分析了这两个领域自助终端存在的网络安全风险与隐患,并在此基础上提出了针对物联网应用场景下自助终端网络安全威胁评估模型以及应对策略. 本文的研究成果有助于内网运维管理人员评估因自助终端失陷所造成的网络安全风险与隐患,可结合文中提出的网络安全应对策略采取有针对性的处置措施.

2 自助终端概述

2.1 自助终端的定义

自助终端通常是以软硬件复合体的形式存在,通过显示器等输出设备向使用者呈现系统操作界面及相关信息,同时借助触摸屏、读卡器以及键盘等输入设备获取使用者操作指令与数据,经终端设备的计算单元处理后给出相应的反馈,包括文字、图片、视频、音频、实物以及服务等.自助终端最初的组成部分主要包括:输入设备(键盘、麦克风等)、处理单元(PC机、工控机等)和输出设备(显示屏、打印机、扬声器等). 随着信息技术的不断发展以及移动支付技术的出现,自助终端已经不再是单一的处理单元,而是内网信息系统中的一部分.设备组成略有变化:输入设备(触摸屏、蓝牙控制器、二维码等)、处理单元(PC、平板电脑、一体机以及移动终端等)和输出设备(显示屏、打印机、传送设备等). 总的来说,自助终端正朝着功能多样化和系统复杂化的方向发展.

2.2 自助终端发展脉络

自助终端大致经历了纯机械时代、电子化时代、互联网时代、移动互联网时代以及物联网时代等五个阶段的发展历程.

(1) 现代意义上的自助终端最早出现在上世纪60年代,其中以英国人约翰·巴伦发明的银行自动取款机(Auto Teller Machine,ATM)为典型代表[1].

(2) 随着PC机的普及,自助终端逐渐进入电子化阶段,这一阶段的代表是电子化的银行自助取款机.

(3) 2000年前后,金融、电信和医疗等行业逐渐引入自助终端,设备功能性得到了极大拓展.

(4) 2010年以后,移动支付及人脸识别技术日趋成熟,传统自助终端所占市场份额逐渐缩减,新型自助终端因其大小灵活且用途广泛等优势快速发展,并且已具有一定的物联网特征,例如银行业的新型ATM设备[2]和家居行业的智能门锁[3]等.

(5) 2015年前后,自助终端广泛应用于政务、医疗、能源以及交通等国计民生领域,例如政务中心的叫号机,医疗机构的自助打印设备[4-6]以及能源行业的燃气缴费终端[7]等. 这一时期最显著的特征是:关键基础设施及关键信息基础设施[8]领域大量引入自助终端,相应的网络安全风险与隐患随之增大[9].

2.3 自助终端网络安全特性

前期研究发现,自助终端具有一些共同的网络安全特性,对内网安全而言存在较大威胁.

(1) 边缘性. 自助终端因其用途以及受限的人机操作界面,往往处于内网安全运维管理的边缘地带甚至是“真空地带”. 一方面,自助终端所处网络位置特殊,既需要访问内网资源,又需要对外提供业务服务;另一方面,自助终端因其特定业务服务和受限的人机操作界面,有别于传统内网计算设备,极易被网络运维人员忽略. 正是由于在内网运维管理中独有的边缘性,自助终端运行状况和安全状况通常取决于运维管理人员的工作经验和能力水平.

(2) 粘黏性. 自助终端及其业务系统,通常是针对特定行业和业务定制研发的,其业务流程相对稳定鲜有变化,即便业务流程发生变化,也可以通过软件层面的修改以适应新的业务应用场景. 再者,这类硬件设备投入应用之后,通常不会在短时间内报废或弃用. 因此,自助终端一旦部署便会长期滞留、粘黏在内网之中,硬件上的配置缺陷以及软件上的安全漏洞都会随设备长期存在于企业或机构内网之中.

(3) 复杂性. 就自助终端硬件而言,由于实际应用场景纷繁复杂,自助终端在设计和实现时,所采用的硬件体系架构(Intel或Arm),设备所集成的传感器和外设,以及设备最终呈现的外观和形态都存在极大差异. 就软件而言,自助终端部署的底层操作系统(Windows,Android或Linux等),业务系统所采用的网络模型(B/S或C/S),以及业务应用软件开发环境等都存在极大的多样性. 正是这种多样性使得自助终端在运维管理上非常复杂.甚至功能相同的设备因硬件平台差异以及软件设计和实现的不同,导致部分设备可以纳入基于Windows域的内网管理,而其余设备无法纳入内网统一管理,从而成为内网安全运维管理的盲点.

3 物联网应用场景下自助终端存在的安全漏洞

虽然自助终端在外观形状、设备配置以及应用领域等方面存在极大差异,但在物联网应用场景下普遍存在以下4类安全漏洞.

3.1 设备控制权限转移

目前,绝大多数自助终端需要借助操作系统来运行定制化业务应用程序(后统称业务应用)或者启动浏览器展示特定业务场景下的Web页面(后统称业务页面).从设备上电开始,整个过程大致可分为以下步骤:

(1) 设备启动或重启,即设备上电;

(2) 操作系统加载;

(3) 登录预先设定的账户(通常为操作系统管理员等高权限账户),并加载相应的配置文件;

(4) 以登录用户身份运行定制业务应用或启动浏览器展示业务页面;

(5) 设备控制权限由操作系统转移至定制业务应用或者浏览器,从而接收用户输入并响应用户操作.

由于自助终端长期处于无人看管状态,且因软件异常和上下班开关机等原因,设备无法完全自主运行,需要人工操作介入干预,例如启动或重启设备,网络异常以及外设异常等. 在设备上电过程中,自助终端权限通常在可控范围之内,即用户无法绕过定制业务应用或者浏览器直接获取操作系统的控制权限. 然而,由于底层操作系统在设计之初无法考虑到所有可能的应用场景,以及自助终端的不当配置等,难以在操作系统层面直接提供用于自助终端控制权限安全转移的技术保障措施,涉及控制权限安全转移的额外操作由开发人员、运维人员或设备管理人员负责完成.

目前,政务、交通、医疗以及能源等领域的自助终端大量存在设备控制权限转移漏洞(后统称权限转移漏洞),主要原因在于底层操作系统安全策略配置不当,以及自助终端软件配置缺陷等,导致自助终端未能有效处理用户的异常操作及软件运行时异常等,进而失去对底层操作系统的控制. 利用权限转移漏洞,攻击者可获得操作系统当前登录用户的所有权限.在实际应用场景下,这类权限通常是操作系统管理员权限. 攻击者可借此执行以下操作或者实施以下攻击行为:

(1) 查看设备软硬件信息;

(2) 查看设备使用痕迹,包括系统日志,终端历史命令,近期访问的文件,以及Web浏览器历史记录等;

(3) 查看设备网络信息,包括IP地址,所处网络信息以及路由追踪信息等;

(4) 借助第三方黑客工具窃取操作系统登录凭证,包括用户的密码哈希(hash)等;

(5) 开启或关闭系统服务,包括Windows系统的远程桌面服务和文件共享服务,以及Linux系统的telnet和SSH服务等;

(6) 创建设备管理账户.

3.2 异构网接入

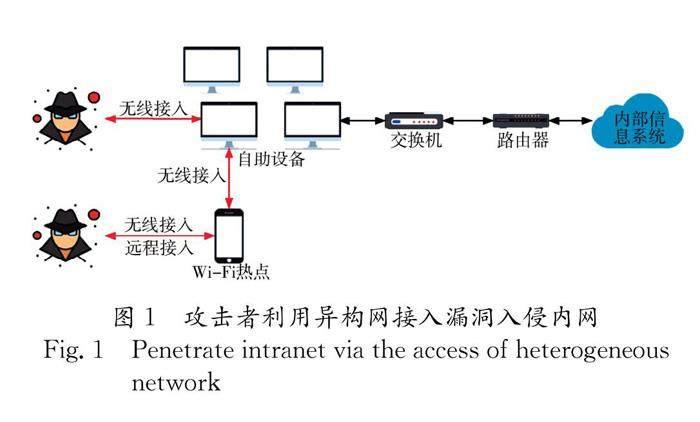

由于自助终端通常安装在固定位置且体积较大不易移动,加之企业、机构对业务应用稳定性的考虑,自助终端通常采用有线网络接入内网,且一旦部署不会轻易变动设备位置. 另一方面,当前自助终端硬件集成度较高,其主板通常集成了CPU、内存、固态硬盘、USB接口以及无线网卡等部件. 在当前物联网应用场景下,如果内网运维管理人员不能移除或者屏蔽多余的无线网卡或蓝牙网卡等部件,攻击者突破业务应用或浏览器的权限控制后,便可利用未移除或未屏蔽的部件(例如无线网卡和蓝牙网卡等),将自助终端接入攻击者预先设置的无线网络,或者将自助终端设置为攻击者可接入的无线热点,从而打通攻击者与自助终端之间的网络通路,见图1. 由此可见,异构网接入漏洞是一个软硬件复合型的安全漏洞,硬件上需要有未被业务应用使用的数据传输接口,软件上需要有操作数据传输接口的权限. 从“等保2. 0”、公安以及电力等行业制定的物联网安全相关标准[10,11]来看,异构网络接入到内网,或者内网中的设备接入异构网络时,应当遵循严格的认证和管控措施,其中《GB/T 22239-2019》国家标准[11]就物联网安全区域边界明确规定“应保证只有授权的感知节点可以接入”.

3.3 窃取物理凭证

随着应用领域的不断拓展,自助终端被赋予更多的功能特性,例如自助打印、自助办证以及自助取证等. 这些设备一旦失控,所引发的危害不仅限于信息泄露,还包括设备所存储的各种物理凭证的安全,以及由此衍生的社会安全风险和隐患. 这些物理凭证包括但不限于特定领域的身份证明凭证,如临时身份证、驾驶证以及健康证等. 这类凭证(包括已加盖发证机关印章的凭证模板)一旦失窃将对社会秩序,公共安全乃至国家安全造成严重危害[7,12].

3.4 窃取资产与服务

窃取资产与服务类漏洞主要集中在传统的售贩类自助终端. 当攻击者突破定制业务应用或浏览器的部分操作限制后,利用自助终端存在的软硬件缺陷,包括未屏蔽的调试接口以及软件漏洞等,非法获得设备所管理的资产(包括数字资产)以及服务. 就此类攻击而言,攻击者不仅需要获得设备控制权限,往往还需要基于真实设备进行软硬件脆弱性分析,从而达到攻击自助终端并获取资产与服务的目的. 对于自助终端而言,基于此类漏洞的攻击难度更高,周期更长,但是所造成的经济损失往往更大.

4 重点行业自助终端安全性分析

自助终端广泛应用于社会生活的各个方面,本文选择政务服务以及交通运输领域作为代表,重点研究这2个领域的自助终端安全性. 之所以选择这2个领域,主要从两方面考虑:一方面,上述2个领域属于我国关键基础设施和关键信息基础设施范畴,对其进行网络安全研究意义重大;另一方面,上述2个领域部署了大量面向公众的自助终端,客观上存在较大的网络安全风险和隐患. 在政务服务领域,本文针对成都市主城区范围内7个区级政务服务中心(后统称政务中心),包括成华区、锦江区、金牛区、青羊区、武侯区、高新区及天府新区等7个政务中心,进行了自助终端安全性研究. 在交通运输领域,本文对成都市范围内部分高速公路(G4201成都绕城高速以及G4215蓉遵高速),成都地铁系统以及成都双流国际机场进行了自助终端安全性研究. 以下是对上述2个领域自助终端安全性研究结果以及对发现的网络安全隐患的分析.

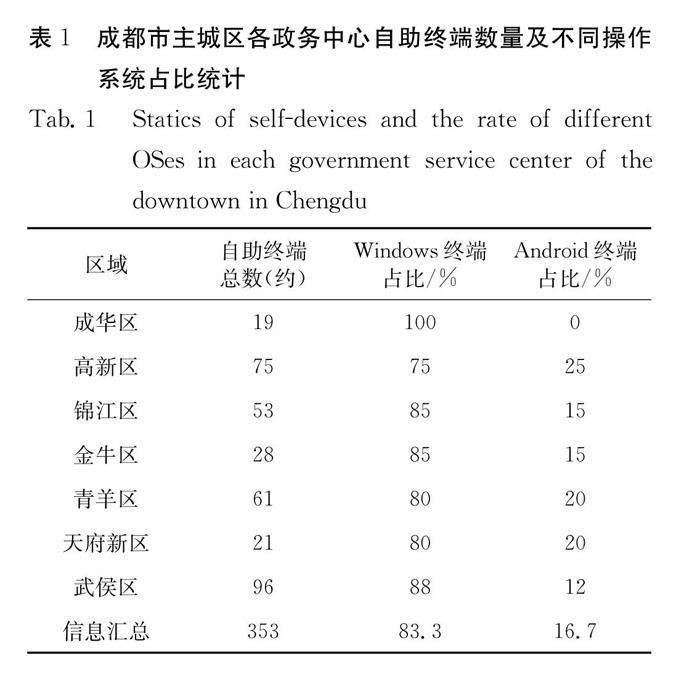

4.1 政务服务领域自助终端安全性研究

政务中心作为政府职能部门向广大市民提供政务服务的场所,通常会将各个职能部门集中于政务中心办公,为市民提供更加高效、便捷的服务. 为提高办事效率,应对政务中心人员紧张的状况,政务中心通常会部署来自不同职能部门和不同厂商的自助终端. 通过实地调研,获得了成都市主城区7个政务中心自助终端以及终端所部署的操作系统统计情况,见表1.

一方面,从设备所属职能部门来看,这些终端可分为: 税务自助终端,社保自助终端,公安户证自助终端,公安出入境自助终端及其它政务服务自助终端. 其中,公安户证自助终端和出入境自助终端在各政务中心均有部署,且在设备部署和运维管理上均严格遵循公安机关信息化建设相关的行业标准[10],例如自助终端所在网络与政务中心网络物理隔离,严格限制自助终端对外暴露的硬件接口等,即便攻击者通过权限转移漏洞获得自助终端控制权限,仍旧无法建立与自助终端之间的数据通路,例如无线网络连接,蓝牙连接或U盘拷贝等. 因此,针对公安系统的自助终端,攻击者通常只能实施一些危害性相对较小的操作,例如格式化硬盘,修改账户密码,关闭业务应用,修改业务页面以及关闭自助终端等,信息外泄风险相对可控. 税务自助终端和社保自助终端设备也普遍存在权限转移漏洞,并且与政务中心共享内网,存在严重的信息外泄风险. 除此之外,政务中心还部署了大量的自助查询终端,例如叫号机,楼层信息导引终端,政务信息展示终端等,甚至部分政务中心还部署了问询机器人. 值得注意的是,部分政务中心还部署了大量移动自助终端,例如平板电脑和智能手机. 这些移动自助终端多部署Android系统,并且部分设备存在权限转移漏洞和异构网接入漏洞,导致设备信息泄露甚至设备失陷,例如攻击者通过智能手机、平板电脑获取业务应用文件(App), 以及设备所连接的无线网络(包括政务中心内网专用的隐藏无线网络)名称(SSID)和密码等,攻击者获得相关信息后可发起针对政务中心内网的攻击.

另一方面,从设备所部署的操作系统来看,这些设备可以划分为基于Windows系统的自助终端和基于Android系统的自助终端. 从表1统计数据来看,自助终端所部署的操作系统主要是Windows系统,其次是Android系统,目前尚未发现基于Linux或苹果MacOS/iOS系统的自助终端. 经分析发现,导致此类情况的主要原因包括以下几点:

(1) 自助终端行业上游主板厂商在芯片选择上倾向于价格低廉、性能稳定且极具兼容性的芯片,例如Intel桌面系列芯片和Arm移动终端系列芯片,而与之匹配的操作系统主要是Windows系统和Android系统;

(2) 行业下游的软件开发商倾向于更为成熟且具备敏捷开发能力的Windows系统和Android系统作为软件运行的目标操作系统,并且在业务应用的网络模型上多采用B/S架构以提高软件开发效率,降低软件开发成本,增强软件应对需求变更的能力;

(3) 从表1数据来看,部署Windows系统的自助终端明显多于部署Android系统的自助终端. 这也从侧面反映出了当前自助终端领域软件开发商对Windows系统以及微软公司软件开发生态的严重依赖.

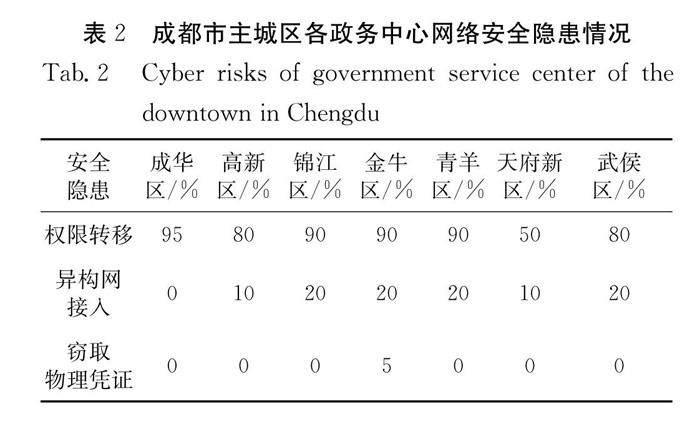

另外,本文就物联网应用场景下自助终端常见的4类安全漏洞,包括权限转移,异构网接入,窃取物理凭证以及窃取资产与服务,进行了全面分析,并给出了各政务中心自助终端存在的安全漏洞以及漏洞占比情况,见表2.

从表2数据来看,成都市主城区范围内区级政务中心的自助终端普遍存在安全漏洞和隐患,其中以权限转移漏洞最为突出,详细情况如下.

(1) 权限转移. 由于操作系统特性,软件开发和运维管理等原因,Windows系统出现权限转移的情况显著多于Android系统. 以成华区政务中心为例,该中心自助终端几乎全部存在权限转移漏洞,即攻击者可以通过非法触控操作或者运行存在配置缺陷的应用(点击位于业务应用上层的悬浮图标唤醒后台服务进程)绕过前端业务应用,进入Windows系统界面,从而获得当前Windows登录用户权限以及访问Windows其他系统的权限. 出现该类情况的原因主要有2个方面: ① 开发者在软件开发过程中没有充分考虑自助终端可能面临的复杂工作环境,包括用户的非法触控,软件运行时异常以及外设运行异常等; ② 系统运维人员在自助终端软件部署和运维管理时,未能正确配置自助终端、业务应用和支撑软件,进而导致使用者突破业务应用权限限制,获得当前Windows登录用户甚至是Windows管理员用户权限.

再者,由于Windows系统(不包括Windows Embedded或Windows IoT系统)主要应用于传统的PC领域,难以适应物联网应用场景下的复杂工作环境,例如Windows登录用户的权限控制,触摸屏和软键盘控制等. 一旦攻击者突破业务应用权限控制便可控制自助终端,进而下载和安装恶意软件,创建新的管理员用户,开启高危网络服务以及破坏终端软硬件等. 相较于Windows系统而言,Android系统存在权限转移的情况较少,因为Android系统是针对移动终端开发的操作系统,具有较好的用户权限管理和应用程序管控等安全特性,能够很好地适应物联网应用场景.

(2) 异构网接入. 从统计情况来看,除成华区政服务中心外,其余6个区级政务中心均存在异构网接入漏洞. 值得注意的是,这类漏洞主要存在于运行Android系统的自助终端,基于Windows系统的自助终端鲜有此类漏洞. 经分析发现,存在异构网接入漏洞的Android自助终端至少配置了2个硬件网络接口,即RJ45接口(有线以太网接口)以及无线网卡接口(802.11无线网络接口),而政务中心在内网建设时出于安全考虑通常选择有线网络进行部署和建设,但并未移除或屏蔽设备多余的无线网卡接口. 因此,攻击者一旦获得设备控制权限便可启用无线网卡突破网络接入限制,侵入政务中心内网,例如将自助终端接入攻击者预先设置的Wi-Fi热点,或者将自助终端设置为 Wi-Fi热点便于攻击者接入政务中心内网,如图2.

(3) 窃取物理凭证. 从表2中可以看出,前述7个区级政务中心存在窃取物理凭证的风险相对较小,仅金牛区政务中心存在此类情况,并且攻击者通过该漏洞所能窃取到的凭证未加盖政府部门印章,不具有法律效力,因此危害性相对较小.

由于自助终端进入政务服务领域相对较晚,加之该类设备所具有的双重属性,即功能上属于物联网终端设备,而在管理上则属于内网计算机,因此在实际运维管理工作中往往处于“真空地带”,尤其是基于Android系统的自助终端,尚无法纳入基于工作组或Windows域环境的内网管理之中. 然而,在近源渗透攻击场景中,攻击者可以利用这些自助终端直接对政务中心内网实施近源渗透. 由图2可见,如果仅借助互联网对政务中心内网实施远程网络攻击,攻击者需要精确定位中心外网出口,绕过政府机构部署的边界网络安全设备,例如防火墙、入侵检测等系统,才有可能渗透至政务中心内网. 显然,这种远程攻击方式难度大,成本高,周期长且见效慢. 然而,在基于物联网的近源渗透场景中,攻击者只需抵近存在安全漏洞的Windows或Android自助终端便可直接渗透至政务中心内网,将存在权限转移漏洞的Windows自助终端作为内网“支点”,还可进一步获得设备管理员权限,建立对自助终端的持久化控制. 对于这种近源渗透而言,传统网络边界防护设备难以检测此类攻击. 可见,随着物联网的不断发展,内网攻击面随之增大,内网可能遭受的网络威胁也已经超越传统的内网安全防护范畴.

4.2 交通运输领域自助终端安全性研究

与政务服务领域不同,交通运输领域自助终端在分布上呈现明显的分散性.以成都地铁系统和成都周边高速公路为例,自助终端分布于各个地铁站点和高速公路服务区,彼此之间物理距离相对较远. 再者,交通运输领域自助终端总数以及局部部署数量较少. 由于前述原因,交通运输领域自助终端在运维管理和应急处置上面临的问题较之政务服务领域更为严峻. 此外,交通运输领域自助终端面临的最为严峻的网络安全问题是物理凭证(即涉及身份信息与身份识别的物理凭证)窃取和伪造.犯罪分子可利用相关漏洞窃取自助终端存储或管理的合法凭证,或利用窃取的有效凭证模板伪造合法凭证,从而冒用他人名义乘坐交通工具,逃避法律惩处,破坏社会稳定,甚至危害国家安全.

4.2.1 高速公路自助终端安全性研究 高速公路信息系统向驾乘人员提供的信息交互接口主要包括高速公路出入口处的ETC终端(电子不停车收费终端)以及在高速公路服务区所提供的道路信息自助查询终端. 受制于ETC终端传输速率以及极短时间的交互场景,难以实施有效的近源渗透攻击. 然而,高速公路服务区部署的道路信息自助查询终端却为针对高速公路信息系统的近源渗透提供了可能的攻击面. 一方面,基于Windows系统的自助终端存在权限转移漏洞,且直接暴露Windows系统管理员权限;另一方面,自助终端具有丰富的网络接口,可以通过设备自身配备的无线网卡实现异构网接入,即攻击者可通过自助终端接入高速公路信息系统内网,或通过自助终端将高速公路信息系统内网与互联网连接,如图3.

4.2.2 成都地铁自助终端安全性 自2018年以来,成都地铁年日均客流量已超300万,近两年来年日均客流量已突破400万[13],自动售票终端以及智能票务查询终端极大减轻了人工操作负担,有效提升了地铁系统的运行效率. 然而,成都地铁部署的智能票务查询终端以及周边信息查询终端均存在网络安全漏洞.

由于内网运维管理人员通过Windows系统管理员账户运行相关业务应用,因此攻击者突破前端业务应用限制后,便获得Windows系统管理员权限,并凭借该权限启用无线网卡实现异构网接入,进而访问地铁站点内部的其他计算设备和网络设备,见图4. 从成都地铁官方给出的地铁运营信息来看[13],成都地铁目前投入运营的12条线路,共计373个地铁站,所部署的智能票务查询终端以及周边信息查询终端均存在权限转移和异构网接入漏洞. 从技术层面来看,攻击者完全有能力控制各个地铁站,发起针对地铁票务信息系统甚至是地铁闸机系统的网络攻击.

4.2.3 成都机场自助终端安全性研究 机场作为重要的交通设施和关键基础设施,提供给乘客使用的信息接口较少,仅包括实时航班信息,客票信息和值机信息等. 此外,民航系统对乘客身份的审核极为严格,要求乘客必须持有有效身份证件以及登机牌才能值机. 此外,成都双流国际机场信息化建设极为成熟,提供给乘客使用的自助终端都进行了严格的软硬件安全检测,能够有效应对常见的自助终端攻击行为. 然而,在研究过程中发现,双流国际机场部署的多台某型号自助证照打印终端,存在窃取物理凭证的安全漏洞. 该型自助终端设备的业务流程如下:

(1) 用户输入手机号码,接收验证短信;

(2) 用户向自助终端提交短信验证码;

(3) 短信验证成功,用户填写个人信息,打印值机所需的相关证照;

(4) 短信验证失败,提示错误,返回步骤(1).

对于普通乘客而言,通过手机短信验证后,按照要求提交个人信息便可获取值机所需证照. 由于未能充分过滤用户输入,攻击者可以通过非法输入绕过手机短信验证,以接近25%的概率获取到具有法律效力的空白证照模板(已加盖相关部门印章). 在获得空白证照模板后,攻击者通过比对按照正常流程获取的有效证照信息,即可利用互联网等渠道泄露的个人信息,包括个人照片、居民身份证以及家庭住址等信息,伪造具有法律效力的证照,从而绕过民航系统的居民身份验证,如图5. 通过对该案例的进一步分析发现,该型自助终端已经采取了多重安全加固措施,包括监管Windows启动程序从而防止对设备的重启攻击;业务应用基于B/S网络模型开发,并禁用了Windows系统弹窗功能,将用户操作限制在浏览器范围内,彻底杜绝攻击者获得Windows其他系统权限的可能.

5 自助终端威胁评估模型

在物联网与传统内网融合过程中,网络安全风险与隐患越发突出. 为有效应对此类风险,本文基于自助终端对企业、机构内部信息系统可能造成的危害,进行威胁评估建模,大致分为以下4个威胁级别.

L1为第1级,即最高风险级别. 当内部信息系统中自助终端同时存在权限转移和异构网接入漏洞时,可将该设备对内部信息系统的威胁评定为L1级别. 值得注意的是,如果自助终端之间通过内部信息系统可以互连,即攻击者利用仅存在异构网接入漏洞的自助终端可访问仅存在权限转移漏洞的自助终端时,威胁级别也应评定为L1级别. 此种情况下,攻击者可利用异构网接入漏洞侵入内网,并通过内网远程控制存在权限转移漏洞的失陷自助终端,进而获得在内网中的持续控制权限,如图6.

L2为第2级,自助终端仅存在异构网接入漏洞,攻击者通过对自助终端的近源渗透只能获得内网接入权限. 相较于L1而言,攻击者仅获得了接入内部网络的权限,难以在短时间内建立内网持久化控制. 此种情况下,攻击者可以利用失陷的自助终端作为接入内部网络的“桥梁”,对内网进行大规模的网络扫描、漏洞扫描甚至实施弱口令攻击,为后期内网横向渗透获取有用信息. 再者,攻击者可在失陷终端附近设置无线网络热点,将失陷终端接入到攻击者预先设置的无线网络中,这样攻击者可在一定程度上摆脱与目标设备之间的距离限制,在一段时间内实现非抵近的网络攻击. 如果能够彻底解决前端攻击设备电源供给问题,攻击者完全可以将整个内网长时间连接至互联网,甚至彻底摆脱必须近距离接触目标设备的限制,如图7.

L3为第3级,攻击者只能通过权限转移漏洞获得自助终端的控制权限,但无法接入内网或建立与失陷自助终端之间的数据交换通道. 由于无法将攻击设备接入内网,或将用于网络攻击的恶意软件上传至自助终端,攻击者能实施的攻击行为较为有限,对内网可能造成的危害相对较小. 具体而言,攻击者所能实施的攻击行为,包括获取设备和网络信息,修改自助终端所呈现的业务页面,通过卸载业务应用、关闭自助终端以及格式化磁盘等恶意操作对自助终端实施拒绝服务攻击.

L4为第4级,攻击者只能利用自助终端的具体业务应用漏洞绕过身份认证获取由自助终端保存或管理的物理凭证,或者资产与服务. 在此情况下,攻击者往往无法取得自助终端的完全控制权,也无法接入内网或建立与自助终端间的数据交换通道,对内网整体安全性而言,攻击者所能造成的危害极为有限. 然而,攻击者利用窃取的物理凭证或者滥用自助终端提供的资产与服务所造成的社会危害或经济损失,视具体情而定.

6 自助终端安全防范对策

随着物联网的飞速发展,物联网与传统内网融合过程中的网络安全风险与隐患越发突出. 在“等保2.0”网络安全等级保护国家标准[14]提出后,关键基础设施以及关键信息基础设施领域的物联网安全日益受到国家重视. 自助终端作为内网中广泛应用的物联网设备,因其具有物联网和内网双重属性,在内网运维管理中经常处于“真空地带”. 因此,有必要站在物联网安全角度,重新审视自助终端在物联网应用场景下的网络安全风险和隐患,制定宏观层面的应对策略以及技术层面的应对措施.

(1) 扩展内网安全运维管理覆盖面,压缩物联网融入传统内网时所产生的运维管理“真空地带”. 虽然物联网终端设备在功能,用途以及使用方式上与传统计算机有着显著区别,但很大一部分设备仍可通过工作组或Windows域管理方式纳入传统的内网运维管理之中,并且有必要将该类设备尽可能全部纳入内网统一管理[15].

应对措施:

① 参照“等保2. 0”等涉及物联网安全运维的相关国家、行业标准[10,11],对涉及自助终端的内网进行有针对性的升级改造,例如采用虚拟局域网(后统称VLAN)技术,尽可能将自助终端部署在同一个VLAN中.

② 加强网络边界防护,针对自助终端仅访问内网资源的特点,一方面有针对性的设置防火墙访问控制规则,重点检测来自自助终端的出网请求;另一方面,可采用基于机器学习的方法对内网流量进行分析[16],例如内网扫描等高危操作所产生的的网络流量,从而及时发现和定位内网异常自助终端.

③ 基于设备信息与强制策略的防御技术[15],基于设备行为的检测技术[17],基于上下文感知的检测技术[18]等在物联网应用场景下也具有一定可行性,可结合具体的应用场景选择部署.

(2) 按照前述自助终端威胁评估模型,结合具体的物联网应用场景以及“等保2.0”相关的信息安全国家、行业标准[10,11],制定切实可行的自助终端网络安全应急处置措施. 一方面,针对失陷自助终端制定网络安全事件应急处置方案,方案制定应当以最大限度减小失陷设备对内网的影响作为首要原则. 另一方面,还需制定内部网络应对自助终端失陷的分级处置措施,例如涉密网络与非涉密网络采取不同的处置措施,子网与核心网络采取不同处置措施.

应对措施:

① 针对自助终端构建专用VLAN,将自助终端部署在同一VLAN中,并限制VLAN可访问的内网资源,从而将针对自助终端的潜在攻击行为限制在特定网络范围内,减小网络攻击行为可能导致的破坏.

② 参照“等保2.0”标准[11]中“物联网安全扩展要求”,公安机关数字取证相关标准[19,20],结合企业、机构自身网络的涉密情况,分类、分级制定符合实际情况的自助终端网络安全应急处置措施,例如在发现攻击行并定位失陷自助终端后,是否立即关闭设备电源,是否将设备进行网络隔离,或将设备转移至取证用的隔离网络等.

③ 考虑到针对物联网系统的攻击日益频繁[21,22],加之自助终端自身具有的内网设备属性,内网建设和升级改造时,应当充分考虑内部信息系遭受该类攻击后的恢复能力[23],尤其是涉及政务服务、交通运输等关键基础设施和关键信息基础设施领域.

(3)从软硬件两个方面着手,提升自助终端安全性. 就硬件而言,在确保自助终端能用性的前提下,尽量移除不必要的硬件或传感器[11],减少自助终端对外暴露接口,提升自助终端物理安全;就软件而言,采用更加安全可靠的业务应用模型[24],合理配置底层操作系统安全策略,加固业务应用运行所需的支撑软件等.

应对措施:

① 遵循“等保2.0”等国家和行业标准[11],结合本文前期调研情况,在自助终端部署前应当移除设备中的多余部件,例如无线网卡、蓝牙网卡以及USB接口等,从而最大程度提高设备的物理安全性[25]. 考虑自助终端开发、部署以及运维管理环节可能产生的额外成本,在无法彻底移除多余部件的情况下,可考虑物理屏蔽或遮挡多余接口,至少应当从系统层面禁用多余部件,或者卸载部件对应的硬件驱动程序.

② 从系统安全角度出发,自助终端应尽量选择部署适用于物联网应用场景的操作系统,例如Android,Windows Embedded Standard 7,Windows Embedded 8 Standard/Industry,Windows 10 IoT Core/Enterprise[26]以及Windows 11 IoT Enterprise[27]等操作系统.

③ 就软件开发而言,自助终端业务系统应尽量采用B/S网络模型[24],通过系统自带的浏览器实现用户交互以及业务页面呈现,将可能的攻击面限制在底层操作系统和浏览器等支撑软件层面. 一方面,可以充分利用支撑软件的安全性提高攻击的技术门槛和实施攻击的成本;另一方面,由于业务数据存储于远端服务器,可进一步减小自助终端失陷后可能造成的数据丢失风险.

④ 在自助终端部署和运维过程中,应充分利用操作系统和浏览器等支撑软件所提供的安全特性,制定有效的自助终端网络安全防护策略. 就Windows系统而言,运维管理人员应启用Windows IoT 或Windows Embedded系统提供的展台模式[28](Kiosk Mode),确保自助终端始终以全屏模式运行业务应用,或通过Windows自带浏览器展示业务页面,阻止使用者对Windows其他系统功能的访问[28,29]. 就Android系统而言,运维管理人员应当将系统自带的Chrome浏览器设置为展台模式以全屏方式呈现业务页面,或者将Android系统设置为锁定任务模式[30](Lock Task Mode)以类似展台模式的方式运行业务应用,从而阻止用户对Android其他系统功能的访问[30,31].

7 结 论

物联网的飞速发展势必会引入新的网络安全风险与隐患,尤其是物联网与传统内网融合过程中,难免存在运维管理“真空地带”. 通过分析物联网应用场景下自助终端存在的网络安全漏洞,结合政务服务和交通运输领域的实际案例,本文提出了物联网应用场景下自助终端网络安全威胁评估模型,企业、机构可据此制定内网安全应对策略,并采取有针对性的技术应对措施.

参考文献:

[1] Falconi F, Zapata C, Moquillaza A, et al. Security guidelines for the design of ATM interfaces[C]//Proceedings of the Advances in Usability, User Experience, Wearable and Assistive Technology. AHFE 2020. Advances in Intelligent Systems and Computing. San Diego, USA: Springer, 2020.

[2] Thirumoorthy D, Rastogi U, Sundaram B, et al. An IoT implementation to ATM safety system [C]//Proceedings of the 2021 Third International Conference on Inventive Research in Computing Applications (ICIRCA). Coimbatore, India: IEEE, 2021.

[3] Ho G, Leung D, Mishra P, et al. Smart locks: lessons for securing commodity internet of things devices [C]//Proceedings of the 11th ACM on Asia Conference on Computer and Communications Security. New York, USA: ASSOC Computing Machinery, 2016.

[4] 王时群, 许占民. 基于AHP-TOPSIS法的医院自助终端挂号系统可用性评价研[J]. 工业设计, 2022, 32: 33.

[5] 黄正茂, 刘桂新, 乔国凯. 国产化自助终端应用现状及发展研究[J]. 信息技术与信息化, 2020, 193: 197.

[6] Shang H, Shi X, Wang C. Research on the design of medical self-service terminal for the elderly [C]//Proceedings of the Advances in Human Factors and Ergonomics in Healthcare and Medical Devices. AHFE 2020. Advances in Intelligent Systems and Computing. USA: Springer, 2020.

[7] Scaife N, Bowers J, Peeters C, et al. Kiss from a rogue: evaluating detectability of pay-at-the-pump card skimmers [C]//Proceedings of the IEEE Symposium on Security and Privacy. San Francisco, USA: IEEE, 2019.

[8] 国务院. 关键信息基础设施安全保护条例[EB/OL].(2021-07-30)[2022-09-30]. http://www.gov.cn/gongbao/content/2021/content_5636138.htm.

[9] Ivanov N, Yan Q. AutoThing: a secure transaction framework for self-service things [J]. IEEE T Serv Comput, 2022, 1: 13.

[10] 中华人民共和国国家质量监督检验检疫总局,中国国家标准化管理委员会. 公安物联网系统信息安全等级保护要求: GB/T 35317-2017[S].北京: 中国质检出版社, 2017.

[11] 国家市场监督管理总局,中国国家标准化管理委员会. 信息安全技术—网络安全等级保护基本要求: GB/T 22239-2019[S].北京: 中国质检出版社, 2019.

[12] 冯鹏钰, 叶翔. 政务自助终端机安全隐患及加固研究[J]. 中国有线电视, 2020, 797: 799.

[13] 成都地铁. 成都地铁信息概览[EB/OL]. [2022-09-30]. https://metrodb.org/index/chengdu.html.

[14] 公安部. 公安部出台指导意见进一步健全完善国家网络安全综合防控体系[EB/OL]. (2020-09-22) [2022-09-30]. http://www.gov.cn/xinwen/2020-09/22/content_5546104.htm.

[15] Celik B, Tan G, McDaniel P. IoTGuard: dynamic enforcement of security and safety policy in commodity IoT[C]//Proceedings of the Network and Distributed System Security Symposium (NDSS). San Diego, USA: Internet SOC, 2019.

[16] Fehmi J, Darine A, Amine B, et al. Identification of compromised IoT devices: combined approach based on energy consumption and network traffic analysis[C]//Proceedings of the 21st International Conference on Software Quality, Reliability and Security (QRS). Hainan, China: IEEE, 2021.

[17] Babun L, Aksu H, Uluagac A. A system-level behavioral detection framework for compromised CPS devices: smart-grid case [J]. ACM Trans Cyber: Phys, 2020, 1: 28.

[18] Sikder S, Babun L, Aksu H, et al. Aegis: a context-aware security framework for smart home systems [C]//Proceedings of the 35th Annual Computer Security Applications Conference (ACSAC). Austin, USA: ACM, 2019.

[19] 公安部第三研究所. 电子证据数据现场获取通用方法: GA/T 1174-2014[S].北京: 中国标准出版社, 2014.

[20] 中国刑事警察学院, 公安部物证鉴定中心, 公安部网络安全保卫局. 法庭科学: 电子物证Windows操作系统日志检验技术规范GA/T 1071-2021[S].北京: 中国质检出版社, 2021.

[21] Kelli Young. Cyber Case Study: The mirai DDoS attack on dyn[EB/OL]. (2022-01-10) [2022-09-30]. https://coverlink.com/case-study/mirai-ddos-attack-on-dyn/#:~:text=The%20Mirai%20DDoS%20Attack%20on%20Dyn%20was%20one,unavailable%20to%20users%20throughout%20North%20America%20and%20Europe.

[22] Andy Greenberg. The colonial pipeline hack is a new extreme for ran-somware [EB/OL]. (2021-05-08) [2022-09-30]. https://www.wired.com/story/colonial-pipeline-ransomware-attack/.

[23] Medwed M, Nikov V, Renes J, et al. Cyber resilience for self-monitoring IoT devices [C]//Proceedings of the IEEE International Conference on Cyber Security and Resilience (CSR). Rhodes, Greece:IEEE, 2021: 160.

[24] Google LLC. 创建和部署Chrome自助服务终端应用[EB/OL]. [2022-09-30].https://support.google.com/chrome/a/answer/3316168?hl=zh-Hans.

[25] Yang X, Shu L, Liu Y, et al. Physical security and safety of IoT equipment: a survey of recent advances and opportunities [J]. IEEE T Ind Inform, 2022, 18: 4319.

[26] Microsoft. Windows 10 IoT 概述[EB/OL]. [2022-09-30]. https://learn.microsoft.com/zh-cn/windows/iot-core/windows-iot.

[27] Microsoft. Windows 11 IoT 企业版中有哪些新增功能?[EB/OL].[2022-09-30]. https://learn.microsoft.com/zh-cn/windows/iot/product-family/what's-new-in-windows-11-iot-enterprise.

[28] Microsoft.展台模式[EB/OL]. [2022-09-30]. https://learn.microsoft.com/zh-cn/windows/iot/iot-enterprise/kiosk-mode/kiosk-mode.

[29] Microsoft. 什么是通用 Windows 平台 (UWP) 应用?[EB/OL]. [2022-09-30]. https://learn.microsoft.com/zh-cn/windows/uwp/get-started/universal-application-platform-guide.

[30] Google LLC. Dedicated devices overview [EB/OL]. [2022-09-30]. https://developer.android.com/work/dpc/dedicated-devices.

[31] Google LLC. Create and deploy Chrome kiosk apps[EB/OL]. [2022-09-30].https://support.google.com/chrome/a/answer/3316168?hl=en.