基于软件定义边界技术的5G 专网二次鉴权研究

2023-03-09肖洪方嘉宇曾礼荣

[肖洪 方嘉宇 曾礼荣]

1 引言

随着网络技术全面应用与通信技术的高速发展,互联网已经成为生产工作中不可或缺的一部分,越来越多的IT生产系统逐步完成了互联网化改造,带来了远程办公便利的同时,也滋生了一些安全问题。企业IT 系统中存储了大量公司敏感商业信息和用户数据,与公司内网的生产系统普遍存在网络连接,是黑客入侵的重要目标。与此同时,近年来国家层面对网络安全的要求不断提高,颁布并实施了《中华人民共和国网络安全法》、“等保2.0”等法规标准,对网络运营者的安全责任和安全管理规范提出了具体的要求。

在上述背景下,伴随着5G 边缘计算技术的发展,5G专网应运而生,实现了基于通信大网的原生VPN 专网能力,其在传输的可靠性、保密性及适用便捷性上均有较大的优势,将用户手机终端打造成可随身携带的SD-WAN(Software Defined Wide Area NetworkSoftware Defined Wide Area Network,软件定义广域网)设备。但5G 专网在应用过程中,依然存在热点分享、权限管理不当等安全风险,本文拟通过通用的IT 软件系统,与通信体系下的5G 专网进行结合,实现5G 专网下的二次鉴权能力,进一步提升5G 专网接入的安全性。

2 研究背景

2.1 5G 专网存在的风险

5G 专网虽然在可控的通信网络中实现了专有私网,与传统虚拟专网相比在传输速率、保密性等方面具有明显优势,但在实际应用的过程中,依然存在一定的安全风险,主要表现为为以下4 点。

(1)热点分享风险:用户可通过手机热点,快速将5G专网的访问链路分享给其他无线设备,导致“专网不专”,使得未经授权的设备接入到存在敏感数据的专用网络中。

(2)账号管理风险:当企业人员离职时,需要通过运营商核心网配置以取消离职人员5G 专网的接入权限,无法与企业自有的人力系统、IT 账号管理系统自动联动,管理成本较大,账号注销不及时,存在业务未及时退订、接入权限离职后依然存在的风险。

(3)权限管理风险:终端接入5G 专网后,在网络上可以访问专网内的全部资源,无法进一步实现细粒度的访问控制。

(4)传输加密风险:终端接入5G 专网时,传输链路未加密,在传输层面存在数据窃取、篡改等中间人攻击风险。

2.2 安全形势

随着《网络安全法》、《数据安全法》、《个人信息保护法》和《关键信息基础设施保护条例》三法一条例的陆续实施,我国对网络信息安全的监管力度不断加大。伴随着网络强国战略落地,数字化转型、电子政务工作不断推进完善,越来越多公民的个人信息存储在信息系统中,相关系统遭受安全攻击的威胁也与日俱增,5G 政务专网作为政务行业的解决方案,相比其他组网安全要求更高,需要更加完善的解决方案以避免政务系统遭受恶意攻击,导致敏感信息泄露。

2.3 5G 专网标准化二次鉴权方案介绍

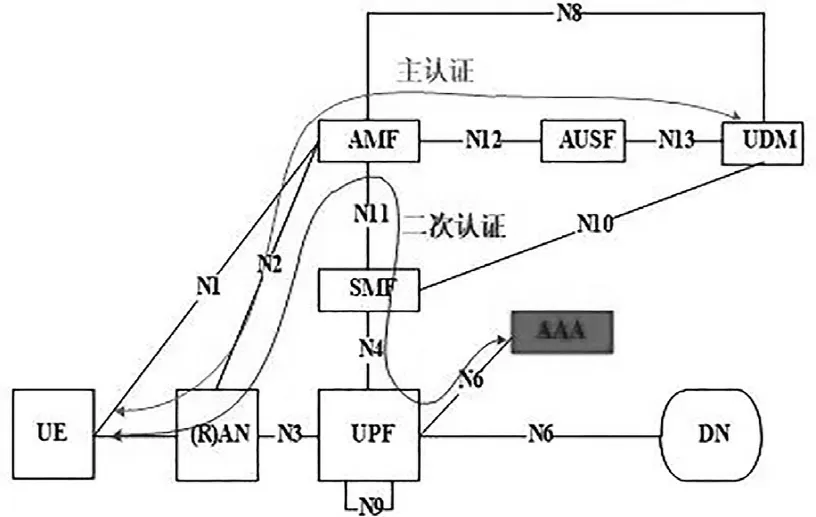

5G SA 网络架构在设计之初提出了网络切片技术,将物理网络分割成多个逻辑网络,每个逻辑网络之间相互隔离,带来了移动网络技术的大变革,将普通公众用户与行业客户独立开来,实现行业客户对网络的差异化需求。通过不同的网络切片为不同的应用提供服务。在安全性方面,系统内生地支持用户接入二次身份认证,以保护数据网络免遭非法用户的侵害。5G SA 网络架构如图1 所示[1]。

图1 5G SA 网络组网架构图

用户终端在初始注册与接入5G 网络访问数据业务网络前,包含了与UDM 及AUSF 之间的主认证及授权过程。3GPP 定义的UDM 主要负责用户签约数据管理,包括签约身份、接入和移动性签约数据、会话签约数据等。AUSF 网元为认证服务器功能,将终端SUCI/SUPI 信息暂存,将认证请求进行判断鉴权。主认证完成后,由SMF网元为其建立用户面数据通道,并根据签约信息决定是否发起二次身份认证。5G二次身份认证遵循EAP(Extensible Authentication Protocol,可扩展身份认证协议),EAP 是基于端口的访问控制标准,是一种授权架构、允许或阻止流量通过端口访问网络,主要由请求方、认证方和认证服务器三部分组成。二次认证消息由5G NAS 信令承载,终端UE 为被请求方(Client),SMF 网元为认证方(Authenticator),AAA 为认证服务器(Server),整体认证流程如图2 所示。

图2 基于第三方5G 二次身份认证流程图

SMF 向终端发起EAP 认证,请求获取身份标识信息,终端通过AMF 向SMF 返回EAP 请求的身份标识信息。SMF 通过UPF 建立N4 会话,并转发UE 提供的SM PDU DN 请求容器给DN。UPF 将EAP 获取身份标识的认证信息转发给DN 的AAA 服务器,终端与AAA 服务器之间通过N4 与NAS 消息进行EAP 认证交互,认证完成,AAA服务器将EAP 认证成功消息发送给SMF,EAP 认证结束[2]。SMF 通过AMF 将PDU 会话建立成功确认消息转发给终端,为终端建立到数据网络的连接。在二次身份认证方案中,运营商为行业用户提供了底层认证通道,由用户自己选择或定制具体的算法和协议进行二次认证。AAA 服务器可以部署在用户数据网络(DN)中通过UPF 与SMF 连接,也可以直接部署在运营商机房5GC 内与SMF 直接连接,不经过UPF。

3 基于SDP 技术的5G 专网二次鉴权设计

5G 专网虽然基于AAA 技术实现了标准化的二次身份认证,但只是解决了5G 终端入网的鉴权过程,上述方案依然存在以下几个问题。

(1)该方案需要运营商SMF、UPF 等网元配合实施,对设备兼容性有一定要求,目前无法保证各地运营商网元设备均支持该方案,方案落地存在一定门槛。

(2)无法实现数据加密传输,如用户使用明文协议提供业务,将可能导致数据窃听、篡改等风险。

(3)该方案仅可实现用户终端设备的准入鉴权,无法在网络接入后实现细粒度访问控制,控制用户访问专网内特定IP 地址的权限;同时在用户手机终端通过二次身份认证后,通过接入其提供的热点,即可无需鉴权入网,依然存在热点分享风险。

本文拟通过IT(信息技术)与CT(通信技术)的结合,弱化5G 专网安全手段对通信网络的依赖性和耦合度,通过通用IT 技术实现网络边界的可信、可管、可控。针对当前5G 专网标准方案存在的热点攻击、账号管理、权限管理等安全风险,可在用户侧部署SDP(软件定义边界,Software Defined Perimeter)网关,通过SDP网关对专网用户访问专网设备的流量进行全局管控,实现用户对5G 专网权限的自服务管理和精细化控制。

3.1 SDP 网关总体网络拓扑

为实现对应用系统的边界访问控制,SDP 网关一般部署在用户侧机房的DMZ 区域,由用户侧防火墙将应用系统的5G 专网映射地址统一映射到SDP 网关的私网地址上,实现终端侧访问流量统一经过SDP 网关控制。用户终端将通过SSL 协议连接至SDP 服务上,当用户流量满足SDP 网关配置的身份认证、访问授权策略时,由SDP 网关将可信流量转发到目标应用系统,总体网络拓扑如图3 所示。

图3 SDP 网关总体网络拓扑示意图

3.2 业务流程

SDP 网关采用“认证-授权-访问”的逻辑,用户侧管理员需预先在SDP 管理平台中预置用户账号信息及访问授权配置,通过SDP 网关,可限制不同的用户访问不同的IP 端口。具体访问流程如下。

(1)用户访问SDP 网关认证地址,输入账号口令信息完成认证;

(2)认证通过后,SDP 网关向用户终端授权安全令牌,建立加密的安全访问隧道,并根据预配置信息,显示用户具备访问权限的应用;

(3)用户点击应用图标,访问进入应用界面;当用户尝试访问不具备权限的应用资源时,连接请求将被拒绝;

(4)当其他终端未预先认证或接入该设备提供的热点尝试访问应用系统时,由于请求中未包含安全令牌,连接将被拒绝;

(5)当用户离职时,管理员可在请求运营商注销该用户专网权限前,在SDP 平台停用该用户账号,即可避免用户离职后依然可接入5G 专网并访问内网。

4 结束语

随着信息与通信技术的不断创新,5G 技术的发展带来垂直行业与移动网络的深度融合,实现了低时延、大带宽、可移动、稳定的网络,形成了车联网、远程医疗、智能制造等多种应用场景实现产业升级。然而现有的网络架构安全模型无法适应当前终端面临的严峻挑战,如何利用5G 安全模型,保障多种应用场景需求下的通信安全,是当前5G 网络面临的关键问题。本文针对5G 网络当前面临的热点分享、账号管理、权限管理和传输加密四项风险,提出了基于SDP 的二次认证技术作为5G 网络的一种简单有效的安全防护手段,针对上述风险通过IT 技术手段予以解决,其实现方式与通信系统耦合度较低,可以灵活实施落地。后续将从安全审计的角度出发,对进入5G 专网的流量进行深度分析实现用户行为溯源,进一步提升专网资源的安全性。