基于大数据环境下网络非法入侵检测系统设计

2023-01-07王方媛

李 鹏,王方媛

(山西工商学院 山西 太原 030000)

0 引言

在大数据发展的过程中,网络攻击及数据盗取等行为越来越多,这不仅给用户带来了严重的不良影响,且木马病毒等也对计算机应用的安全性造成了伤害。针对此情况,相关工作人员要意识到网络非法入侵检测系统应用的重要性,且一定要保证系统应用的有效性及科学性。传统的入侵检测系统已经无法满足当前时代发展的需求,因此需要积极利用大数据技术手段,完善和优化网络非法入侵检测系统,进而保证计算机应用的安全性以及可靠性。

针对大数据环境下网络非法入侵检测系统的设计问题,提出了一种基于PB 神经网络网络入侵检测系统的方法,实验结果表明,本文所提方法在大数据环境下设计的网络入侵检测系统运行资源消耗低,检测准确度高,为该领域的研究和开发创造了条件。

1 总体设计

在大数据环境的影响下,对网络非法入侵检测系统进行设计的过程中,需要对功能性进行相应的探究和分析。在此基础上,应对整体网络非法入侵检测系统的模块进行设计,在系统设计上要积极利用大数据技术。因此,大数据环境下网络非法入侵检测系统,主要由6 个模块组成:报文捕获模块、报文解码模块、预处理模块、协议分析模块、检测引擎模块及日志报警模块。

1.1 报文捕获模块

报文捕获模块主要是通过大数据技术采集相应的数据信息,进行检查分析,并判断是否存在非法入侵行为。报文捕获模块是整体网络非法入侵检测系统中最为基础的模块,也是整体系统工作的起始,因此需要保证报文捕获模块运行的有效性,这样才能保证后续分析处理模块运行工作的效率及精准性[1]。报文捕获模块主要是对通过网络接口信息进行全面性的数据整合,之后把相应数据进行分析与处理,最后把处理后的数据传输至报文解码模块进行下一步的工作。

1.2 报文解码模块

1.3 预处理模块

在实际设计预处理模块的过程中,可以在可扩展插件体系结构的基础上进行相应设计,这样更有利于对数据报文进行分析和处理[2]。在实际进行数据报文处理的过程中,一般会在文件中选择预处理插件,这样既可以帮助提升模块运行的可靠性,又可以提升系统的可扩展性以及实用性。

1.4 协议分析模块

为了可以保证计算机应用的安全性,需要应用网络非法入侵检测系统来准确检测计算机中是否存在非法入侵。为了保证网络非法入侵检测系统的有效性,需要设计一个协议分析模块,该模块主要用于传输数据包。根据应用层协议类型分别检测不同类型的数据包,这样可以在很大程度上提升检测的精准度及可靠性。

1.5 检测引擎模块

在网络非法入侵检测系统的6 项模块之中,最为重要的就是检测引擎模块,该模块直接影响了网络非法入侵检测系统的性能情况。检测引擎模块主要负责基于分析算法和数据挖掘算法,检测出恶意入侵数据。该模块发现恶意入侵网络数据后,就会及时向系统管理员发出预警提示,另外系统的检测工具也同时启动,快速清除恶意入侵的网络数据。在进行设计的过程中,可以根据实际情况选择模式匹配方法,检测引擎模块处于工作状态时,主要包括构造规则链表及特征匹配这2 个步骤。

1.6 日志报警模块

日志报警模块设计的主要目的是为了对数据信息进行记录(日志功能)及进行报警(报警功能),这也在系统工作中发挥出重要的作用,该模块工作主要是依靠输出插件,这样也为用户的配置提供了便利条件[3]。其中,日志功能的主要作用是对数据报文进行相应的记录,数据报文有2 种记录方式,一是tcpdump 类型的二进制格式,二是可读文本的形式。而报警功能的主要目的是传递报警信息,传递目标为日志文件或是数据库。目前主要是利用命令形配置及输出规则配置2 种方式进行配置输出。当网络非法入侵检测系统默认发出报警时,也会在日志中进行信息记录,从而大幅度节省文本设计的网络非法入侵检测系统资源消耗。

2 硬件设计

大数据环境下,为了实现各模块的功能性作用,让网络非法入侵检测系统发挥出最大的价值,需进一步研究和分析该系统的硬件设计工作,进而保证设计的科学性及合理性。如性能指标、采样芯片、USB 接口控制芯片、现场可编程逻辑门阵列(field programmable gate array,FPGA)、电源管理芯片等硬件,而这也可以在很大程度上保证系统应用的有效性以及质量,提升计算机运行的安全性及可靠性,避免计算机被木马病毒等破坏,影响整体的生产运行[4]。

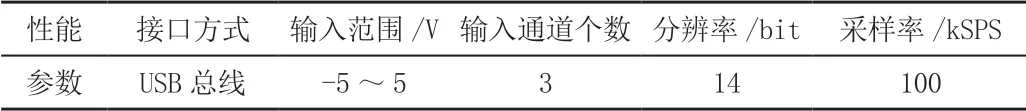

2.1 性能指标

需明确各项性能指标,保证性能指标的科学性及合理性,性能指标主要包括5 点内容。系统性能指标见表1,其中对于接口模式的选择,通常以USB 总线为主。

表1 系统性能指标

2.2 数据采样芯片

对系统的数据采样芯片进行设计,在考虑到系统的实际情况中,本文采用了MAX125 同步数据采样芯片,主要由数模转换器及参考输入缓冲器2 部分组成,其中数模转换器的参数为3 s、14 位分辨率。数据采样芯片在工作中,电压要求为2.5 V,MAX125 同步数据采样芯片工作电路示意图如图1所示。

十九大报告提出,实施乡村振兴战略,培养造就一支懂农业、爱农村、爱农民的“三农”工作队伍[6]。2014年底习近平总书记视察江苏时,要求江苏加快建设现代农业,并突出强调要加快建设一支有文化、懂技术、会经营的新型职业农民队伍;2016年中央一号文件首次提出“职业农民的定向培养”这一重大命题[1]。

图1 MAX125 同步数据采样芯片工作电路示意图

由图1可知,MAX125 同步数据采样芯片在工作中存在9 种工作模式,其中包含8 种省电模式,1 种节电模式,该芯片主要是通过指令输入及数据输出灵通三态门实现。当转换程序开始投入至工作状态时,数据转换器在进行转换工作的过程中,会严格遵守已经完成设置的转化换方式,保证芯片规范化以及有序性[5]。

2.3 USB 接口控制芯片的选择

USB 协议具有较高的复杂性,这对USB 接口也提出了更高的要求,这样才能保证整体系统运行的良好性,因此USB 接口应具有较强的智能性,才能更好地发挥出作用和价值。可以对控制芯片进行相应的指导,帮助其进行非法行为的检查,当USB 接口发生问题时可以及时做出反应,由此可见设备智能性的重要性。在实际选择USB 接口控制芯片的过程中,除了需要考虑到网络非法入侵检测系统的整体性能情况,还需要考虑到USB 接口控制芯片的成本及系统开发的实际情况等因素,这样才能保证选择的合理性。提升USB 接口控制芯片的有效性,还可以提升了整体的工作质量及工作效率[6]。因此,可以选择智能型USB 接口的EZ-USB FX2USB2.0 控制芯片,此控制芯片的内核相对来说更为强大。另外,设置智能串行接口引擎,可在很大程度上提升网络非法入侵检测系统的可扩展性,也为开发设计提供了更为便利的条件及技术支持。

2.4 FPGA

在进行FPGA 设计的过程中,需要考虑的因素较多,其中较为重要的就是FPGA 的芯片,可以选择使用Alterations Cyclone Ⅱ芯片,主要是因为K 值较低且具备全铜层,这也是被使用的优势和亮点,且此芯片可以满足设计的相关要求。Alterations Cyclone Ⅱ芯片与USB接口控制芯片进行连接,在连接的过程中需要严格遵守相关的设计要求,按照相应的图纸进行链接,这样可以在很大程度上保证了网络非法入侵检测系统运行的稳定性,也保证了整体运行工作的持续性[7]。

2.5 电源管理芯片

对于芯片来说,运行工作所要求的电压与网络非法入侵检测系统运行工作的电压存在一定的差异性,针对此情况,为了芯片运行电压符合要求,需要在系统的硬件之中设计电源管理芯片,满足芯片的电压要求,进而保持运行工作的稳定性[8]。对于此,可以选择使用7805集成稳定器,这是一种三端器件,分别是输入端、输出端及接地端,可以保证后期工作的长期稳定运行。

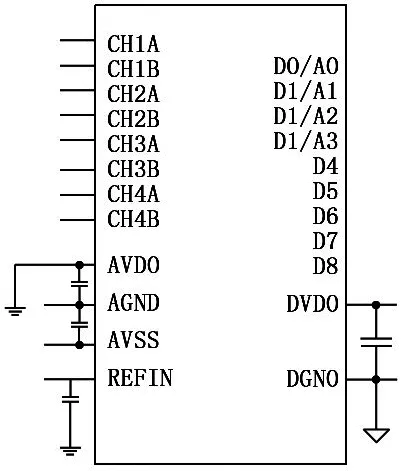

3 软件设计

为了明确网络结构的具体情况,对大数据环境下网络非法入侵检测系统模块进行设计,系统的实现需将其分为多模块,系统框架如图2所示。利用BP 神经网络学习算法,结合使用遗传算法,学习BP 神经网络的网络权值,将学习结构作为非法入侵的特征。在此过程中需要利用到BP 神经网络的非线性以及学习能力[9],具体过程如下。

图2 系统框架

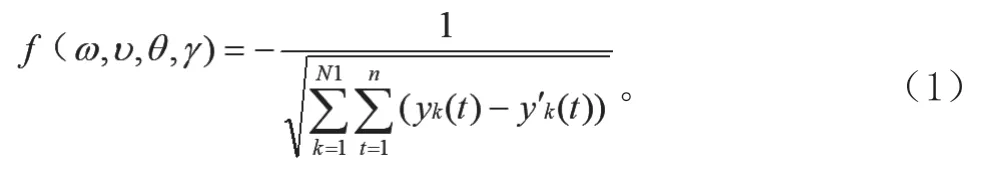

(1)首先,在大数据环境的影响下,需要对计算机运行中的非法入侵行为进行分析研究,掌握基本特征和特点,并以此为基础对赋予权值;然后,需要对非法入侵行为进行编码,在实际进行编码工作的过程中主要是依靠二进制编码方式,其公式可表示为

式中:yk(t)为网络数据的实际输出;y′k(t)为网络数据的期望输出;k为捕获数据的数量。

(2)对于目标函数最大值的设定,一般是选择网络入侵的检测问题作为设定,利用遗传算法的相关公式计算适应度函数。

(3)利用BP 神经网络对网络非法入侵特征的权值按照特点进行分类,并进行数据报文的提取。

(4)对于权值构成方面,可以选择全体基因,这样可以在很大程度上保证检测的精准度,并对选择的基因群体进行遗传操作,最终完成网络非法入侵检测系统的软件设计[10]。

4 相关实验及结果与分析

通过实验验证,基于PB 神经网络的大数据环境下网络非法入侵检测系统设计方法的可行性。构建网络环境下的非法入侵检测实验平台,实验对象为网络中的大数据,通过网络入侵检测进行了实验研究中应用本文所提方法,来证实该设计的数据环境下网络入侵检测系统的整体有效性[11]。

4.1 参数来源

利用TPS75533 型PMOS 装置采集电流变化值,并利用Cyclone Ⅱ器件提高系统运行速度,最后对7 805 对系统各芯片电压进行控制。实验使用由麻省理工学院林肯实验室提供的KDD Cup 数据集,该数据包含4 种数据类型,对比方法中,使用大数据环境下的网络入侵检测系统,将本文所提与其他2 种方法相比较,从而完成了实验。

4.2 过程分析

对3 种方法的网络入侵检测系统进行了比较,计算公式可表示为

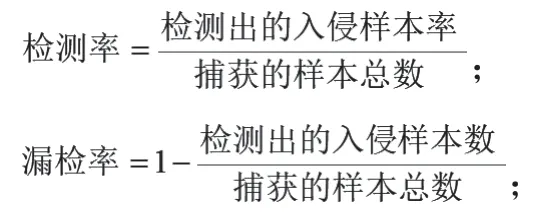

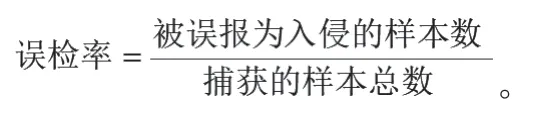

式中:Q为网络非法入侵检测系统的运行能耗,J;R为网络非法入侵检测系统,Ω;t为网络非法入侵检测系统的操作时间,h。经过计算,分析出3 种方法的网络入侵检测系统在大数据环境中的能耗对比。为了使系统模块简明合理,达到降低能耗的目的,这就要针对非法入侵检测系统的功能进行系统的分析。对3 种方法的网络入侵检测系统在大数据环境中的检测效果进行了实验对比,本文中将检测效果体现为检测率、漏检率及误检率,具体计算方式可表示为:

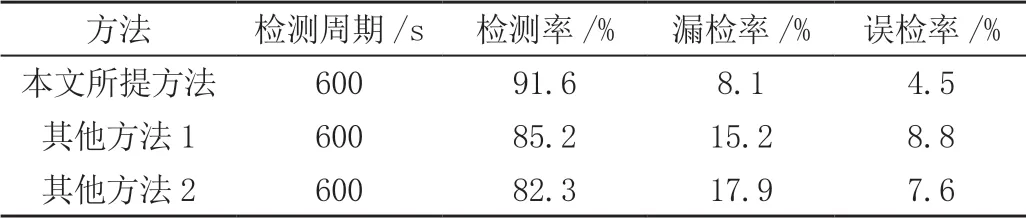

4.3 结果与分析

入侵检测结果对比见表2,可见,本文所提方法在大数据环境下进行网络入侵检测,具有较高的检测率,且漏检率和误检率较低。因此,本文所提方法运行能耗低、检测速度快、检测效果好,具有很强的实用价值。

表2 入侵检测结果对比

5 结语

综上所述,计算机在工作的过程中会被木马病毒等影响,进而对计算机的安全性造成影响,目前人们加深对网络非法入侵检测系统设计的研究与分析。设计人员在实际进行设计的过程中,首先需要设计整体的框架,然后设计系统的硬件以及软件,这样才能保证网络非法入侵检测系统运行的稳定性,进而保证计算机网络的安全性以及可靠性。