一种基于内生安全的攻击反馈动态调度策略

2023-01-05陈楠楠胡爱群

陈楠楠 姜 禹,2,3 胡爱群,2,4 郭 丞

1(东南大学网络空间安全学院 南京 211189) 2(紫金山实验室 南京 211111) 3(江苏省计算机网络技术重点实验室(东南大学) 南京 211189) 4(东南大学移动通信国家重点实验室 南京 210096) 5(南京师范大学教育科学学院 南京 210024)

迅猛发展的互联网技术已被广泛应用,同时,各领域面临的网络安全风险也进一步加大.网络钓鱼、勒索软件等网络攻击事件层出不穷,全球范围内网络安全形势愈加严峻.为此,各国研究人员作出了诸多努力.从传统的以防火墙[1]为代表的被动防护,发展到以入侵检测[2]、蜜罐[3-4]等为代表的主动防御,网络防御技术不断取得新突破、新进展.不过,诸如入侵检测等的防护技术具有一定的特异性,其必须在获悉攻击行为的类型或知晓自身漏洞与后门的前提条件下才能发挥最大防护效用,不能保证防御的全面性.另外,针对已知漏洞后门进而部署的防御措施具有一定的滞后性.同时,漏洞和后门无法从根本上避免及杜绝.上述问题的存在使得与攻击方相比,信息系统表现出确定性、静态性和脆弱性,从而网络攻防长期处于一种易攻难守的态势.

针对此现状,近年来许多学者开始探索新型的防御技术,主动防御[4]与内生安全[5]成为网络空间安全领域的研究热点.内生安全防御方法基于异构思想,利用系统的架构、机制等内在因素来获取安全功能或属性.其在网络威胁防护上取得了不俗的防御效果,特别是能够实现对未知漏洞和后门威胁的主动防御.拟态防御[6]作为内生安全核心解决方法,其有效性已被多项研究充分证实.对于以漏洞、软硬件后门为代表的内生安全问题,拟态防御通过动态异构冗余(dynamic heterogeneous redundancy, DHR)[7]构造使系统获得“后天免疫”功能.

本文针对内生安全DHR架构大多关注异构执行体集,一定程度上缺乏动态性的问题,综合考虑调度策略的时机选择与工作执行体数量,将攻击反馈、系统异构、冗余等方面与调度策略进行关联,提出一种利用攻击反馈信息的调度时机与调度数量动态调整方法.

1 研究背景

1.1 DHR架构

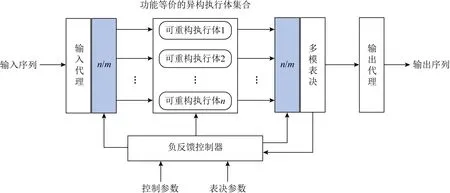

DHR[6]典型架构由输入代理、执行体集、负反馈控制器、策略调度算法、多模表决器和输出代理组成.输入代理负责将同一输入序列复制为n份并分发给执行体集中的n个异构执行体进行处理;异构执行体集合中执行体独立完成工作,并产生各自的输出;输出结果汇总至表决器,由表决器根据表决策略进行表决,最终得到唯一的相对正确的输出结果并发送至输出代理;输出代理负责最终输出.期间,若表决器表决时发现不一致的输出结果,则将异常信息反馈给负反馈控制器.负反馈控制器则根据控制算法与运行时的反馈信息,使用动态调度算法挑选新的工作执行体集以替换当前集合.

DHR架构的典型构造如图1所示:

图1 DHR架构典型构造

1.2 研究现状

DHR架构涉及到多个关键技术、关键模块之间的协同合作,如调度策略、表决策略[8]和清洗下线策略等.其中调度策略是DHR架构的关键一环.常见的调度策略涉及SDN控制层[9-10]、Web服务器[11]、拟态交换机[12]、DNS服务器[13]等多个领域;所研究的问题包括调度时机[14-16]、调度数量[17-19]、调度对象[20-22]3类;所考虑的系统特性包括动态性、负反馈特性与异构冗余特性3个方面[23].

调度策略选取的在线执行体集的异构度越大,其存在共模漏洞的概率越低,架构的安全性越高.因此现有调度算法研究主要集中于调度对象问题,期望通过提高执行体集异构度从而提高安全性.而对于调度机制的时机选择与执行体数量问题,相关研究相对较少.

关于调度执行体的切换时机问题,桑笑楠[14]提出基于时间随机阈值的动态调度算法,利用随机阈值进行单个异构执行体的变换,使得整体架构具备动态性,但没有考虑执行体间的异构性.卢振平[15]提出一种最优调度算法(optimal scheduling algorithm, OSA).OSA根据调度代价、攻击损耗以及攻击分布函数计算最佳调度时间.该算法在一定程度上解决了调度过程中时机选择的问题,但未考虑执行体本身异构度,缺乏安全性.郭威[16]提出基于滑动窗口模型的调度序列控制方法.该算法能够根据不同的攻击场景动态改变调度窗口的时间和大小参数,提高了系统的安全性、鲁棒性.但该算法滑动窗口的大小属性仅反映异常反馈次数,不涉及实际的调度对象数量,并且缺乏对多执行体调度工作的考虑.

一些研究关注到工作执行体的数量问题:Qi等人[17]在研究拟态网络操作系统中提出基于反馈的动态感知调度算法,根据系统所能容忍的控制器失效个数决定下一周期工作执行体数量.该算法具有一定动态性,但复杂度较高(O(n2)).李军飞[18]提出基于效用的动态弹性调度策略,根据当前外部环境确定下一步在线执行体的数量,具有较好的动态性.该文虽然指出所提模型也适用于调度间隔,但其并未设定合理的参数,没有给出具体的求解过程.高明等人[19]提出基于判决反馈的调度数量算法,基于判决反馈结果确定下一时刻在线执行体的数量.该算法考虑系统负载,增加了系统动态性与可靠度的同时权衡系统代价与安全性,但其缺乏具体变化条件以及后续工作的研究.

上述调度算法虽然关注到调度工作时长或在线执行体的数量问题,但通常仅考虑其中单一元素,未能将二者与调度过程有机结合.

基于滑动窗口模型算法[16]虽然同时考虑时间与大小2个属性,但其大小属性仅控制调度窗口可容忍的异常值数量,不涉及工作执行体的数量.并且对于实际的调度对象,该算法仅使用随机选择单一执行体替换上线策略,缺乏对多执行体调度的考虑.基于效用的动态弹性调度策略[18]虽然同时考虑时间与数量2个属性,但其仅提出调度间隔调整的思想,没有给出具体的参数设计与计算公式,也没有通过实验验证方法合理性.

另外,现有调度算法大都从防御者出发,即设计调度策略时多考虑防御方的自身属性,而忽略了攻击方攻击属性的重要性.

以上问题的存在使得内生安全系统缺乏灵活性与动态性,在一定程度上安全性不足,达不到防护能力的最优状态.

2 研究方法

2.1 基本思想

调度时机问题关注如何选择一个合适时间点进行调度切换,调度数量问题关注应调度几个执行体.周期性切换调度进程与固定工作执行体数量的策略易于实现,并且具有较好稳定性.但不足之处在于固定方式使系统不能及时获知反馈信息从而将攻击阻断,容易被攻击者参透调度规律进而发起针对性渗透.同时,固定策略在系统遭受稀疏攻击时将导致不必要的资源开销;而在攻击密集时,系统也无法及时调整适应外部环境,容易导致安全问题.由1.2节研究现状可知,可变方式较固定方式具有更好的灵活性.不过,当前研究未能将时机选择与数量问题同调度过程有机结合,并且对于攻击反馈信息的利用还不够深入.

基于上述问题,本文考虑根据外部环境变化动态调整调度切换的时机与工作执行体的数量,以解决固定策略稳定性有余而灵活性、安全性不足问题.

图2模拟了动态调度策略下拟态系统处于攻击场景时工作运行情况.实心圆表示系统遭受攻击,其密度越大代表系统所受攻击越密集;环形表示调度资源,其面积越大表示消耗的资源越多,如工作执行体的数量越多;方块表示调度切换的时机.当系统遭受少量攻击时在线执行体集防御力充足,工作周期内系统功能不受影响,处于相对安全水平.此时调度器延长2次调度之间的时间间隔,同时减少工作执行体数量,可以减少频繁调度对系统资源的消耗.而当系统频繁遭受攻击,或攻击者强度加大时,系统安全风险显著增加.此时调度器缩短调度间隔,尽快切换调度进程,同时相应增加工作执行体的数量,可以大幅增加架构被破解的难度,降低系统失效概率,增强安全性.如此便能实现根据不同攻击场景动态地改变系统调度工作的时间间隔和工作执行体的数量,从而提高系统整体安全性、鲁棒性,同时减少固定方式不必要的调度导致的额外资源消耗问题.

图2 模拟系统运行示意图

具体来说,算法维护2个属性共同控制调度进程切换,分别是2次调度之间的时间间隔Δt和1次调度期间异常反馈门限值U.现有调度策略大多固定工作属性,周期性地切换调度进程.单一基于Δt的调度触发方式虽然有利于系统保持鲁棒性,但其仅能在调度周期结束时刻才能发起切换,无法做到根据攻击场景的变化快速调整适应.并且其初始值难以把控,系统长时间运行后容易出现调度间隔过大或过小问题.而单一基于U的调度触发方式虽然考虑了环境的变化,但其忽略了DHR结构内部状态,不利于系统保持鲁棒性.同样,也会出现初始值设置不当问题.

对此,本文采用Δt与U共同触发调度方式,有2种情况:

设第i次调度工作周期开启时刻为di,工作时长为Δti,则本次调度结束时刻为di+Δti.当前时刻t超过di+Δti则表明本次调度工作已正常结束.此时时间逾期情况触发了调度切换,则负反馈控制器通知系统正常进入下一工作周期.因时长逾期触发调度的事件称为事件c1,事件c1表示为

c1=t-di≥Δti.

(1)

表决器对执行体的输出结果进行表决时,如果1个执行体的输出结果与系统最终表决结果不一致,则认为此执行体出现异常.设第i次调度工作,累计异常执行体的数量为φi,异常门限值表示为Ui,当φi超过Ui则认为系统所能容忍的异常达到极限值.此时异常超限条件触发调度切换,负反馈控制器即终止当前工作周期,控制系统进入下一工作周期,以避免执行体陆续失效而导致系统全面失效的问题发生.因异常超限触发调度的事件称为事件c2,事件c2表示为

c2=φi≥Ui.

(2)

2.2 工作流程

基于以上思想,系统运行具体包括如下步骤:

1) 负反馈控制器接收表决器反馈的异常执行体类型与数量等相关信息;

2) 其内部调度触发模块根据工作时长设定值与异常执行体门限值2个属性判断系统处于正常工作状态还是应切换调度进程,进入下一工作周期;

3) 若当前工作时长超出设定值或异常执行体数量达到异常阈值,则负反馈控制器通知系统准备进入下一调度周期,同时通知计算模块更新计算工作机制各属性值;

4) 计算模块根据当前环境条件判断是由事件c1还是c2触发调度;

5) 依情况分别启动c1计算模块或c2计算模块,分别利用切换周期前的属性值计算切换后调度周期应工作时长、异常门限值以及工作执行体数量等属性值;

6) 最后负反馈控制器更新各属性值,通过调度选择算法选取相应数量执行体组成新执行体集参与工作.

系统工作流程如图3所示:

图3 系统工作流程

2.3 算法模型

2.3.1 变量设计

假设在算法具体运算前,定义如下:A为攻击强度集合;Δti为第i次调度工作时长;di为第i次调度开启时刻;φi为第i次调度实时异常执行体数量;Ui为第i次调度异常门限值;CO为调度开销集合;ni为第i次调度执行体数量;α,β,ρ,k,γ为调整系数.

现实中的攻击行为具有不确定性和较大的随机性,实验很难完全按照现实情况进行,因此本文定义攻击强度为1个时刻内攻击的次数,由模拟器模拟出攻击强度序列.由于异常执行体的数量与攻击行为密切相关,同样无法准确探测到,模拟器利用攻击强度序列,通过加权取值计算模拟出异常执行体的数量序列.

2.3.2 计算调度工作时长Δti

由2.1节算法基本思想可知,如果系统运行至时刻t,工作时长超出当前周期设定的运行时间d+Δt,则事件c1发生而触发调度.事件c1发生反映出系统在本周期正常运行结束,未因攻击行为而发生故障导致功能失效.即从侧面表明此工作周期内系统遭受的攻击频率较低、次数较少,其执行体集可以较好抵御外来攻击,系统处于相对安全水平.如果此时延长下次调度的工作时长,则可以在保证一定安全性的前提下减少频繁调度对系统资源的消耗.反之如果当异常执行体数量超出门限值,即事件c2发生而触发调度,则说明当前系统所能容忍的异常已到达极限.从侧面表明此系统处于攻击频率较高场景.后续周期需要缩短工作时长Δt以尽快切换调度进程,提高架构被破解的难度,弥补系统健壮性.

c2场景下,执行体并未工作至设定工作时长,即因异常超限发生而触发了调度切换,则实际工作时长一定程度反映了下一周期工作时长应调整的程度.即考虑使用周期i-1预期工作时长Δti-1与实际工作时长di-di-1的综合取值计算周期i工作时长Δti.

综上考虑,动态计算Δti的公式如下:

(3)

其中t1为初始值,放大系数取值区间为[1,2],α和β为控制系数.

2.3.3 计算异常反馈门限Ui

与工作时长计算情况相反,如果时间逾期事件c1发生而触发调度,则此时处于相对安全环境中,可适当缩小下一调度周期异常门限值,从而减少资源浪费.反之如果由异常超限事件c2触发调度,则后续周期可以通过扩大异常门限U以弥补系统安全性.

S型增长曲线的函数特性是在给定区间内单调递增或递减,且在接近于区间上下极限时变化减缓,远离区间极限时变化显著.因此考虑基于S型增长曲线生成一个调整系数ρ,控制U在事件c1发生情况下单调递减输出,事件c2发生情况下单调递增输出.

综上考虑,动态计算Ui的公式如下:

(4)

(5)

其中k为控制系数.

2.3.4 计算执行体调度数量ni

前后周期异常执行体的数量变化情况从侧面反映出攻击场景的变化情况.当系统遭受攻击的频率增大或次数增多时,随着时间流逝,未能正常工作的执行体的数量呈增长趋势,前后周期异常执行体数量的差值随之增大.反之,当系统遭受攻击次数减少,其值为负且逐渐减小.因此考虑使用φi-1-φi-2作为调整系数计算下一周期执行体数量ni,公式如下:

(6)

γ为1个常数,当系统遭受攻击次数增多时,γ(φi-1-φi-2)为正且逐渐加大,进而控制下一调度周期的工作执行体数量增多,增加了系统被渗透的难度,提高系统安全性.反之,其值为负且逐渐减小,进而控制下一调度周期工作执行体的数量相应减少,节约了一定资源.

3 实验分析

3.1 评价指标

3.1.1安全性指标

调度策略感知外部环境变化情况并作出相应调整的能力,一定程度可以体现系统安全性程度.

定义1.高危感知率.

攻击者对目标系统发起进攻达到一定频率,认为系统进入高危状态,直至下一次发生有效调度时才能够恢复正常.如果一次调度周期t内该状态的时长总和为tsum,则高危感知率(high risk perception rate, HPR)定义为

(7)

3.1.2 效率指标

发起调度以及上下线执行体都会产生资源开销,因此定义系统运转消耗率评价调度方法在开销控制上的表现.

定义2.系统运转消耗率.

在固定时间内执行1次调度切换开销为COc,上线1个执行体的开销假定为COe,基础固定消耗定义为COf,则1次调度周期内系统运转消耗率(operation consumption rate, OCR)定义为

ne=ni-ni-1+φi,

(8)

(9)

ne为新上线执行体数量,其通过前后周期工作执行体数量之差与异常执行体数量共同计算得到.

3.2 实验设计

本节基于Java设计一个调度模拟器,该模拟器中的参数可自由配置,包括调度周期、执行体数量、攻击频率等.实验开始初始化各属性值,随后模拟一段时间内不同攻击场景下各调度策略工作情况.

考虑2次调度之间时间间隔(即1次调度工作时长,以下简称“时间”)与执行体数量(以下简称“数量”)2个属性,设置以下实验对象.

1) 固定时间与固定数量组(fixed time and fixed quantity strategy, FTFQ).此组实验对象调度工作的时间间隔和数量属性一经设定固定不变,其中时长固定为4 s,执行体数量分别固定为3与7.

2) 固定时间与动态数量组(dynamic quantity and fixed time strategy).此组实验对象调度工作的时间间隔固定为4 s.而执行体数量通过参考差异化反馈调度判决算法[19],根据执行体异常反馈前后周期的变化率建立公式以动态更新.以下简称其为DFS.

3) 动态时间与固定数量组(dynamic time and fixed quantity strategy, DTFQ).此组实验对象调度时间间隔采用式(3)动态调整,其执行体数量分别固定为3与7.

4) 动态时间与动态数量组(dynamic adjustment of scheduling timing and quantity, DSTQ).此实验对象调度时间间隔与执行体数量都采用本文所提方法进行动态调整.

由式(7)可知,HPR只与时长和攻击强度有关,假设系统工作相同时长,并遭受相同攻击,则该值将完全相同.因此,设置调度工作时长固定与动态调整的对比实验,以观察其对危险环境感知能力,此时不考虑执行体数量如何.

由式(9)可知,固定开销与执行体数量影响OCR值.因此设置不同调度开销下各调度策略工作的对比实验,以观察各算法在效率方面的表现.

不同实验场景的取值如表1所示:

表1 实验取值

Adiff是由模拟器模拟出的攻击随机序列.COdiff是调度开销序列.不同的动态冗余架构调度的开销不同,根据调研,基于DHR架构的系统调度耗时开销在10~90 s.本文简化条件,将发起调度开销和固定消耗开销固定,设定上线1个执行体的开销取值范围为10~90 s.

3.3 结果与分析

3.3.1 攻击场景对调度的影响

1) 不同攻击场景下DSTQ运行效果.

改变攻击场景观察本文所提DSTQ方法的有效性.如图4红色实线所示,在某些时刻系统遭受攻击频率较高,某些时刻较低,呈现不规则、较大幅波动状态,模拟了系统随机遭受不同攻击的现实情景.图4长虚线显示,调度时间间隔变化走向与攻击场景反向相关.随着攻击强度增大,调度时间间隔逐渐缩短,且下降速度偏快;而当攻击频率降低时,时间间隔则反向回升.而图4短虚线显示,调度执行体数量属性的走向趋势与攻击场景相似,攻击频率增大时,执行体数量增加;反之,二者共同减少.

图4 强攻击场景下时间间隔和调度数量

图5表示一段时间内,各时刻攻击频率相近场景下的系统工作情况.如图5各曲线所示,在这种场景下,时间间隔和调度数量的走向仍然同攻击强度的走向呈相反、相似趋势.

图5 弱攻击场景下时间间隔和调度数量

结合图4、图5可知,本文算法能很好地适配攻击场景.无论攻击的次数或频率如何,本文的调度策略都具有高度的敏锐度,能够根据攻击场景动态地调整调度工作的各属性值,灵活适应调度需求.证实了DSTQ方法具有良好的适应性,并为DHR结构的鲁棒性提供了有效增益.

2) 不同攻击场景下固定时间与DSTQ的HPR对比.

图6 不同攻击场景下高危感知率

本节实验对象为2个结构相似的拟态防御系统,除调度机制分别采用固定时间策略FTFQ与动态调整时间的策略DSTQ外,其他设置均相同.通过改变不同攻击场景,观察2个系统对于高危场景的预警情况.如图6所示,在相同的实验持续时长与攻击场景下,无论攻击强度如何,DSTQ较FTFQ对高危场景敏锐度更高.其中图6(a)强攻击场景中,超过50%的情景,前者感知危险的能力显著高于后者.可以看出,由于调度周期固定,采用固定时间策略的系统往往察觉异常时已远远滞后,无法及时发出危险预警,表现相对过于迟钝.相比之下,本文所提动态调度时间方法能使系统根据实际情况迅速作出预警响应,并及时调整调度进程,体现出较高的安全性与良好的灵活适应能力.

3) 不同攻击场景下各算法系统运转消耗率对比.

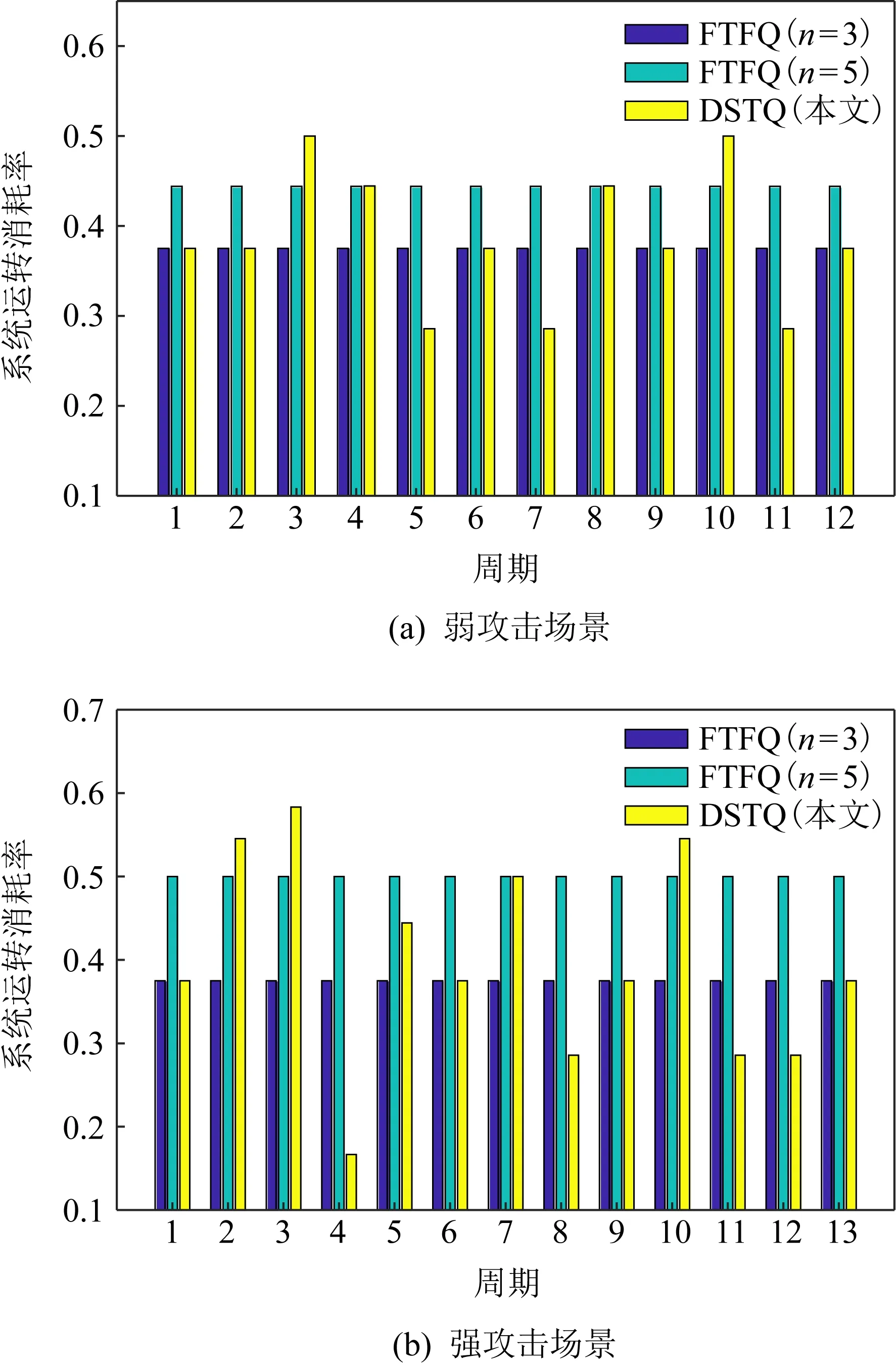

本组实验对象为3个结构相似的拟态防御系统,其调度机制分别采用FTFQ(Δt=4,n=3)、FTFQ(Δt=4,n=5)以及本文动态调整时间与数量的策略DSTQ,其他设置相同.本节通过改变不同攻击场景,观察各系统对于资源的消耗利用情况.图7展示了不同攻击场景下各算法的系统运转消耗率.采用固定策略的2个系统在任意攻击强度下OCR值都保持不变,反映了周期性策略稳定性有余但灵活调整能力不足的问题.

图7 不同攻击场景下系统运转消耗率比较

如图7所示,随着运行时间与执行体数量的变化,DSTQ的系统运转消耗率有高有低,符合现实情况.观察图7(a)可知,在攻击频率较低的场景下,采用DSTQ的系统,其运转消耗率存在25%的场景低于采用FTFQ(n=3)的系统;存在约83%的场景低于采用FTFQ(n=5)的系统.DSTQ在降低系统开销方面显示出一定的优势.如图7(b)所示,在攻击次数更多、频率更高的场景下,采用DSTQ的系统其运转消耗率存在33%的场景低于采用FTFQ(n=3)的系统,且其降低的幅度更大.当系统在第2与第3周期遭受猛烈攻击时,前者的OCR值增长幅度较缓,仅上升了0.045与0.083.由此表明,本文所提DSTQ策略在既保证较高安全性的同时也保证了较为乐观的系统消耗,未给系统造成太大负担.

图8显示了相同攻击场景下,采用本文DSTQ方法的仿真系统与采用固定时间动态数量方法(DFS)[19]的系统各自的运转消耗率.如图8所示,在某些攻击频率较高的周期,采用DSTQ方法的系统,其运转消耗率远小于采用DFS的系统.从整体来看,前者的OCR值仅有15%情况下略微大于后者.而DFS方法虽然能跟随攻击场景动态改变调度的执行体数量,但由于其采用周期性切换调度的策略,一定程度上滞后于实际场景,从而其安全性与灵活性均显不足.因此,在调度开销差异不显著的情况下,本文方法能更好协调安全性和动态性,具有较高的开销收益比.

图8 相同攻击场景下的系统运转消耗率

本节初步论证了所提DSTQ算法的可行性与正确性.仿真实验表明,动态调度策略不会给系统带来过多开销,同时其能随系统环境变化作出动态调整,兼顾安全性的同时,相比固定策略更具灵活性、动态性.结合图7、图8可知,将执行体数量固定为3的调度策略更适合攻击相对较为平和的场景,在保证一定安全性的前提下,该方法的系统消耗低于其他任何方式.而在攻击频繁或攻击强度较大的场景中,本文所提方法既具有较高的安全性和良好的防护能力,同时把系统消耗控制在较低水平,很好平衡了功能性与效率.

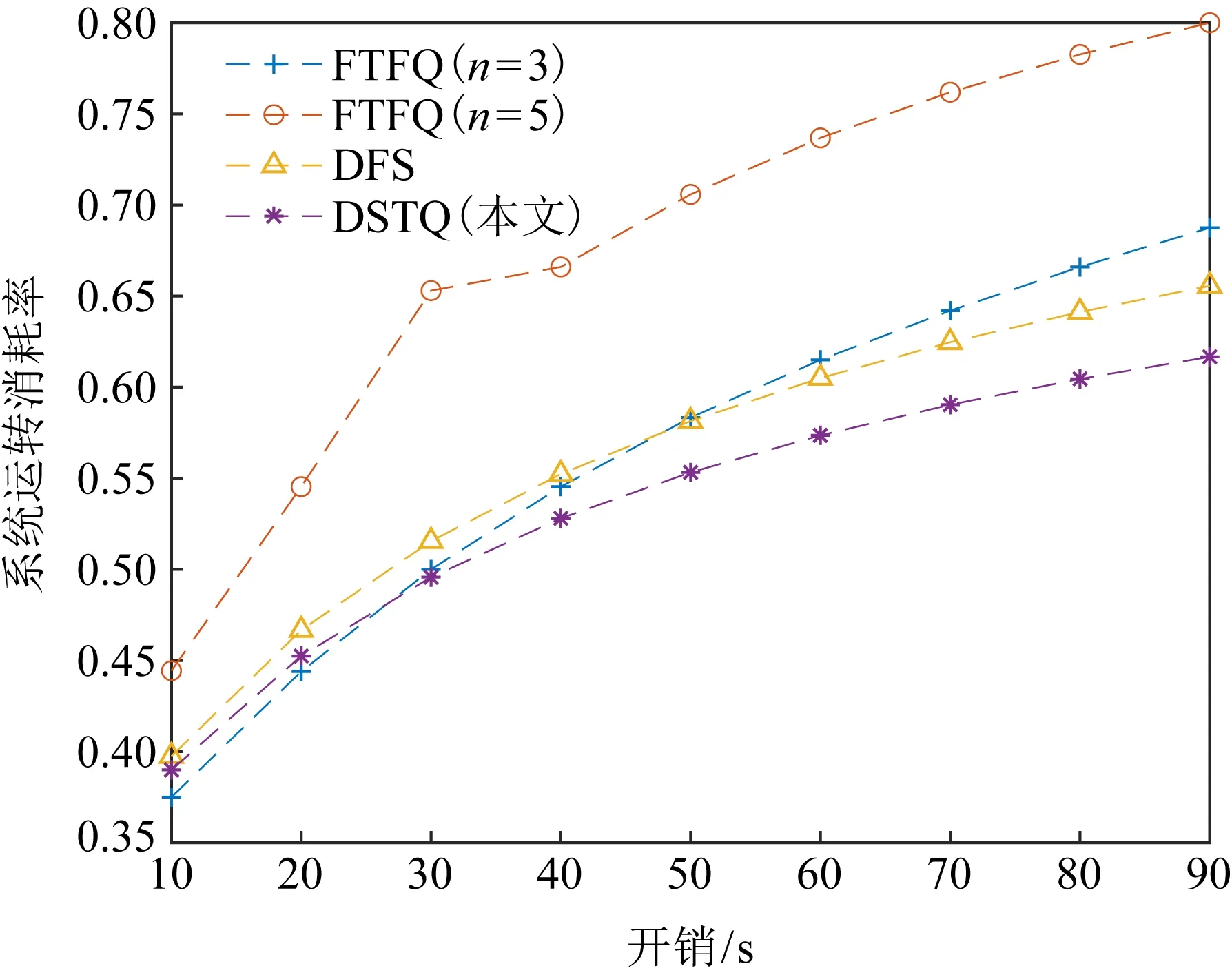

3.3.2 开销对调度的影响

本节通过改变执行1次调度切换的固定开销观察4个系统的运转效率情况,它们分别采用固定时间固定数量方法FTFQ(n=3或n=5)、固定时间动态数量方法DFS与本文方法DSTQ.如图9所示,随着调度开销的增大,所有系统的OCR值都呈明显增长趋势.其中,采用FTFQ(n=5)的系统,其OCR值远高于其他系统,且增幅比较明显.在低开销阶段,采用FTFQ(n=3)的系统,其OCR值低于其他系统.但该系统的执行体数量固定为3个:一方面执行工作的执行体偏少,无法应对大规模攻击场景,容易导致系统失效和安全性不足;另一方面,固定不变策略的灵活性较差.因此该策略仅适用于攻击频率较低或攻击变换不频繁的场景.

在开销低于50 s阶段,采用固定时间动态数量DFS策略的系统,其OCR值一直高于采用FTFQ(n=3)的系统,之后其增长幅度逐渐减缓.在开销超过50 s后,其OCR值一直低于后者,但总体一直高于本文方法DSTQ.开销低于30 s时,采用DSTQ的系统其消耗略高于采用FTFQ(n=3)的系统,但当开销超过30 s以后,前者OCR值显著低于其他系统.此外,即使开销逐渐增大,该系统的OCR值增长幅度一直较缓,展现出较强的优化开销能力.

图9 不同调度开销下的系统运转消耗率

结合安全性指标可知,本文方法在保证较高安全性的同时,在调度开销越大的系统中,该方法越能发挥其减少不必要的调度消耗以及充分利用系统资源的优势,其性能显著优于其他单一策略.

4 小 结

本文将攻击场景、系统异构、冗余等与调度策略关联,根据不同场景变化,综合考虑一种调度时机和执行体数量动态调整方法.该方法使用工作时长与异常反馈2种属性共同控制调度进程的切换;同时利用攻击反馈信息建立动态计算公式、动态更新调度时间间隔和执行体数量等属性值.该调度策略能保证较高的安全性,在攻击场景无规则变化时提供良好的防御.同时,它可以提高执行体的利用率,减少固定方式的不必要调度带来的资源消耗.仿真实验结果表明,本文策略在提高系统安全性和鲁棒性的同时,用尽可能小的资源开销实现了系统最大增益,更好地平衡了防护能力和运转效率,性能优于其他考虑单一的调度策略.