移动端VPN技术在专用网络中应用的安全性研究

2022-11-21刘娴

刘 娴

(四川职业技术学院,四川 遂宁 629000)

0 引言

近年来,网络技术和移动通信技术飞速发展,为信息产业发展提供了强大支撑,也使人们的生产生活发生了潜移默化的改变。移动VPN技术诞生后,可在公共移动网络内拓展,不但可为企业节约大量专网成本,还可为用户提供便捷、优质、安全的数据传输通道。

1 智能网移动VPN安全机制存在的问题

安全体系是在假设内网绝对安全的情况下构建,当VPN用户在漫游模式下时,用户许多私人信息可通过明文形式跨区域传输,这将对专网需求用户构成一定的安全威胁,具体如下。

1.1 IMSI存在明文传输问题

在移动网络内,用户IMSI属于高保密性数据,通常利用TMSI来标识用户。在无线接口内,通常信令交互用TMSI标识用户,使IMSI安全性得到显著提升。但用户在注册网络后,或者网络难以由TMSI变成IMSI时,用户便会通过明文形式传递IMSI,这属于危险操作,很可能遭受到中间主体的攻击。

1.2 认证向量组的明文传输问题

当VPN用户处于漫游状态时,要想对其进行权限认证,一般本地网络可将认证向量组通过明文形式传递到漫游网络中。在此期间,用户向量组经过多重网络,安全受到严重威胁。若向量组被不法分子截获,黑客便可冒充合法用户进入网络,享受普通用户的全部业务[1]。

1.3 通信数据的明文传输问题

在智能网中的VPN用户信息加密与常规用户基本相同,都是在BSC、移动终端、RNC之间完成,在内网通过明文形式传递。若黑客对内网进行攻击,在侵入网络后便可直接获取用户的通信内容。从整体上看,上述情况都意味着基于智能网的移动VPN存在安全缺陷,在网络协议和系统方面较为薄弱,黑客利用网络协议弱电对敏感数据进行访问,很容易致使用户、网络资源受到威胁。

2 基于移动终端的VPN安全访问控制问题分析

2.1 安全控制方案制度

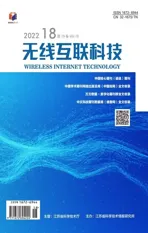

在VPN网络中,客户端在架构内依靠互联网与VPN服务器连接,每位用户都可利用自身的移动终端与终端PC创建联系。当用户输入的账号和密码经过双因子认证成功后,才可创建受法律保护的VPN连接,此时用户可根据被授予的权限,对访问权限内的资源进行访问。在移动终端基础上,VPN访问控制方案架构如图1所示,描述了VPN用户端后台程序和应用组件间的关联。

图1 VPN安全访问控制方案

2.2 关键技术

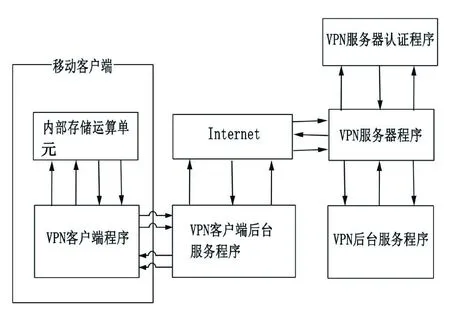

VPN属于创建在实际网络中的功能性网络,可为用户提供专用网络,使用户仿佛在专门物理网络内通信,但自身并非独立的物理网络,主体结构如图2所示。

图2 移动VPN主体结构

(1)隧道技术。隧道技术为VPN核心所在,隧道可将一种协议封装到另一种协议内传输,使第一种协议的网络透明度显著提升。在技术应用中,新隧道头提供路由信息,引导封装数据经过网络传输,被封装数据包可依靠网络在两个端点间传输,在到达隧道终点后,数据便可将被解包转发到最终目的地。

(2)身份认证技术。在身份认证技术应用中,VPN所传递的信息大多敏感,如若用户名和密码泄露,很可能使整个网络安全受到威胁,因此需要采用第三方签发数字证书,在设备间信息传输之前,应事先出示自己的身份,再出示数字证书。在对比正确的情况下才可交换信息,反之则不交换。

(3)加解密技术。因公有网络具有较强的开放性,黑客病毒等网络行窃手段多种多样,若信息传递未加密,很容易被不法分子窃取,为私有网络安全带来严重威胁。对此,用户应利用加密技术对VPN传输信息加密处理,即便在传输时被窃取,对方也无法探知信息内容,由此实现信息保密的目标。

2.3 运行流程

VPN技术能够为用户安全接入提供支持,深受运营商的重视。但是,该项技术起步较晚,尚未成熟,受无线通信自身特点的影响,很容易使合法用户接入,但也容易被黑客窃听,因此安全问题在网络通信中显得十分关键。上述安全方案的制定可使整体工作流程得以改进,关键运行流程如下。

(1)移动VPN用户利用SSP进行呼叫,若需要发送IMSI,可通过VLR加密处理后再传输,若为TMSI便可直接传递信息。

天津分公司以传统文化为切入点,致力于打造多元的中国石油天津大厦的“厦”文化,已陆续开展大厦文化建设系列活动之——“国学”、应急知识安全讲座、运动损伤的预防及康复治疗。系列讲座的开展,得到了入驻单位的高度评价和认可,加强了各单位沟通及纽带联系,培育入驻企业对阳光品牌的“依赖度”,最终赢得口碑效应。天津分公司将继续延伸大厦文化的建设内涵,探索以文化促发展、促服务提升的新方式,不断赋予天津管理模式的强大生命力。

(2)SSP在接到呼叫请求后,根据MSI签约信息中的SCP地址,可开启相应的VPN业务;SCP可准确定位VPN用户群,根据群内专用编号进行修改,在响应信息内变换后续的标准号码。

(3)当SSP接收到标准号码后,便可找到相应的被叫用户,对主叫、被叫用户双向认证,若VLR内无用户认证向量,需要先采集认证向量,再进行认证。

(4)主被叫双方都通过认证后,便可进行加密密钥交换,此时双方便可享受到端和端间的安全通信服务。

根据上述运行流程可知,优化后的安全机制可使用户信息在网络传输中得到切实保障,还可使端和端间的加密通信自由,用户利用公网便可实现方便快捷、安全可靠、如同专网般的通信服务[2]。

2.4 安全性分析

在改进后安全机制的应用中,VPN用户身份信息无需以明文形式传递,黑客即便窃听无线通道,也很难判断哪一个用户与网络连接,进而无法确定用户位置,使用户个人信息安全得到切实保护。在公钥加密技术应用后,用户信息和认证向量等跨网传输十分安全,无需以明文状态传输,使网络内部攻击得到有效规避。对于VPN用户而言,在业务开展中可根据实际需求选择安全通信机制,如原本机制、改进后机制等。

3 基于移动终端的VPN安全访问控制问题的解决措施

3.1 网络实体内的证书应用

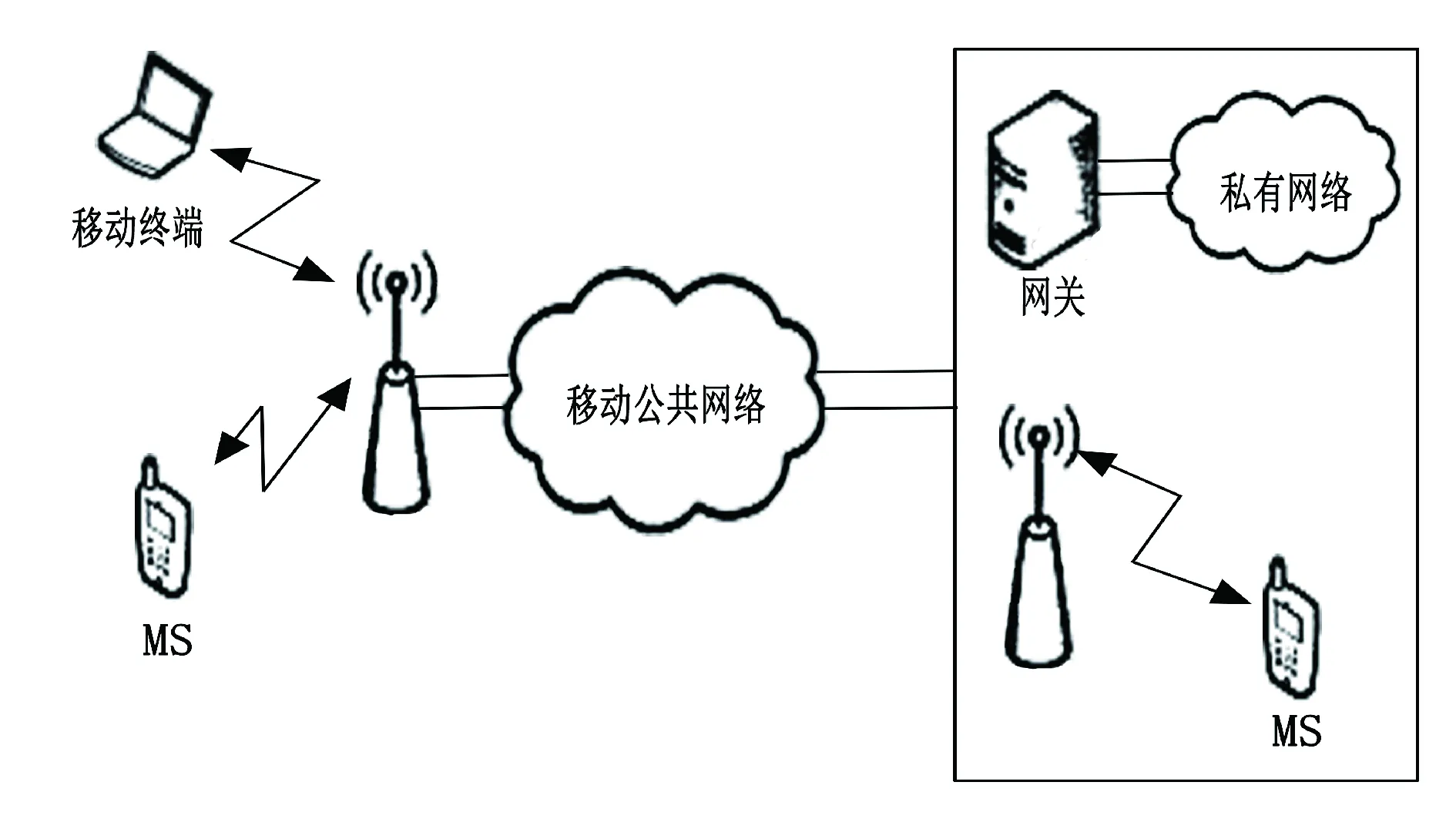

网络内信息传输可利用证书机制提高保护效果,还可使数据机密性显著提升。例如,在VLR向HLR请求认证向量时,改进后的传输方式如图3所示,具体如下:

图3 VLR-HLR间的安全传输流程

(1)由VLR将带有证书标识的请求数据传递到HLR中,当后者收到信息后,通过服务器得到VLR证书。

(2)证书服务器对证书有效性进行检验,并向HLR返回数字证书。

(4)在VLR采集到信息后,利用私钥将其解密,获取认证向量信息,再将HLR返回加密过的确认信息。在HLR收到信息后,利用VLR公钥进行签名认证,便可提高数据传输安全性[3]。

3.2 相同CA范围内的端到端加密

假设两个移动VPN用户S1和S2,二者在相同的CA范围内进行通信,且均已经通过网络端认证的情况下传输信息,在密钥交换期间无需对彼此身份的合法性进行检验,工作流程如下。

(1)S1在顺利通过网络认证后,将自己证书标识传递给用户S2;在S2顺利通过网络认证后,接收S1传递的证书标识,并到服务器中获取S1的证书。

(2)服务器根据证书标识检验是否在CRL撤销表中,若未在表中找到,可向S2传递签名后的证书;若在表中找到,则发出请求失败的反馈。

(3)S2在收到证书后,利用公钥验证数字签名,采集S1公钥与用户信息,若证书处于有效期内,且与S1信息相同,则S2便可先用私钥进行加密签名,再用S1公钥加密,与自身证书标识一同传递,确保只有S1才能将该信息正确解开。

(4)在S1接收到证书标识后,同样的流量获取对方证书,并对证书真实性进行验证,利用私钥进行解密,再用公钥对其加密后传递给S2;待S2收到信息后,利用私钥解密获得内容,再用S1公钥解密,得到S1的加密密钥。

(5)当前两个移动VPN用户均获得了对方的密钥,在后续通信中,S1可用自己密钥将加密后的信息传递给S2,在S2收到后用S1传递的密钥解开获得信息,再用同样的方式将信息传递给S1,由此实现端与端间的加密传输[4]。

3.3 非同一CA范围内的端到端加密

当VPN双方没有在相同的CA范围内时,因无法获得对方的公钥,因此证书的数字签名不能验证。对此,应先得到对方的公钥,再利用公钥检验证书有效性,由此解决端到端间的加密传输问题。

(1)S1在顺利通过网络认证后,将证书标识传递给用户S2;因S2无法知晓证书是否由CAy签发,仍要到服务器请求S1证书;服务器根据请求标识识别出该证书的签发方为CAx,对证书有效性进行检验,向S2反馈检验结果。

(2)S2用公钥对CAy证书签名进行检验,得到CAx公钥,然后S2到CAx服务器中采集S1证书,在验证证书有效的情况下,向S2反馈S1证书;S2在验证S1签名后,得到S1公钥与用户信息,若证书有效,且内部用户信息和S1相同,则S2可用私钥对自己密钥进行加密签名,再用S1公钥加密内容,与自己证书标识一同传递出去,确保只有S1才可接收该文件。

(3)在S1收到文件后,采用与S2相同的流程得到S2公钥信息,再用自己私钥进行解密后得到加密密钥。同时,采用S1私密对自身密钥签名后,利用S2公钥加密得到文件信息,传递给S2;在S2收到文件后,用私钥解密获得内容,再用公钥解密得到S1的加密密钥[5]。

4 结语

综上所述,当前互联网和无线接入技术飞速发展,移动VPN依托VPN和移动通信技术,在公网中创建内部虚拟专网,为企业信息传输节约了大量成本,还可使传输安全得到切实保障。通过本文研究可知,在隧道技术、身份认证技术、加解密技术的支持下,通过明确安全目标、制定整体方案、完善运行流程等方式,使VPN安全机制方案更加完善,利用公钥机制妥善解决IMSI存在明文传输问题、认证向量组的明文传输问题、通信数据的明文传输问题,实现端与端间的安全加密传输,不但维护了公网信息安全,而且使移动VPN达到专网安全水平。