支持受损数据定位与恢复的动态群用户可证明存储

2022-11-19姜涛徐航王良民马建峰

姜涛,徐航,王良民,马建峰

支持受损数据定位与恢复的动态群用户可证明存储

姜涛1,徐航2,王良民3,马建峰1

(1. 西安电子科技大学ISN国家重点实验室,陕西 西安 710071;2. 西安电子科技大学网络与信息安全学院,陕西 西安 710126;3. 东南大学网络空间安全学院,江苏 南京 211189)

云计算的外包存储模式导致数据拥有者的数据所有权和管理权分离,进而改变了数据存储网络模型和安全模型。为了有效应对云服务器端的软硬件故障及潜在的不诚实服务提供商,确保数据拥有者数据的可用性,设计安全、高效的数据可用性、可恢复性审计方案对于解决用户担忧、保证云数据安全具有重要的理论和实践价值。然而,现有研究多针对数据完整性或者可恢复性方案的安全性和效率进行设计,没有考虑动态群用户下受损数据的快速定位和可靠恢复问题。因此,针对动态群用户环境中受损数据定位与恢复问题,设计了一个可公开验证的动态群组云用户存储证明方案。该方案在检测到数据受损时,任何可信的第三方审计者能够通过挑战协议快速定位受损数据,并在数据受损程度小于纠错能力门限情况下允许云平台对数据进行可靠恢复。该方案结合关联计算和累加计算,有效减少了受损数据定位的计算次数;通过纠删码与共享编码技术,方案能够实现用户受损数据的有效恢复。同时,方案支持用户的动态撤销,确保了群用户共享数据在用户撤销后的完整性审计和可靠恢复。定义了方案的网络模型和威胁模型,并在相应安全模型下证明了所设计方案的安全性。通过真实环境下的原型系统实现和模块化性能分析,证明了所设计方案能够有效定位受损数据并在数据受损时对云端数据进行可靠恢复。同时,与相关方案相比,所设计方案在受损数据定位与恢复方面的计算开销较小。

云存储;数据共享;损坏识别;可恢复证明;动态群用户

0 引言

随着云计算、大数据等数字技术的快速发展,云存储正在通过各种应用服务走进人们的生活。在云存储应用中,用户可以通过与一组用户共享数据来进一步降低存储成本。然而,这种外包存储模式致使用户失去对数据的物理控制权,存储在无法完全受信的云服务提供商[1]中的用户数据将面临极大的安全风险。国内外相继爆发多起云存储安全事故,如Amazon曾因停电导致部分客户数据永久丢失[2],某公司硬件故障/软件错误[3]导致云数据被损毁[4-5]等,云存储应用仍存在许多安全隐患,如何切实保障云数据的隐私安全性成为学术界亟待解决的研究热点之一。

学者相继提出了许多数据完整性/可恢复性审计方案,如数据可拥有性证明(PDP,provable data possession)[6]、数据可恢复证明(POR,proof of retrievability)[7]等。在此基础上设计了多种不同特性的数据完整性审计方案[8-13]。其中,基于代理的重签名审计方案[8]结合可信代理重加密技术以保证多用户共享数据完整性审计中的用户安全撤销;基于共享群密钥的数据审计方案[13]结合Schnorr签名与群组共享密钥以提高动态群用户对共享数据的完整性审计效率。上述方案虽然可以证明外包数据的完整性,但是无法快速识别审计数据中的损坏文件/块并在损坏后恢复。这是因为,当对云服务器上大规模数据的完整性进行审计时,单个受损文件/块可能导致审计失败。数据完整性审计失败之后,识别损坏文件/块带来了大量的计算和通信开销,因而会严重影响数据完整性审计方案的效率。为了解决以上挑战,学者提出了损坏文件识别方案[14-17]。但是这些方案受限于单用户场景。事实上,在多用户云存储环境下,数据的审计标签私钥一般是不同的,因而在这种应用场景中对身份验证标签进行聚合以及对受损文件/块进行识别存在一定难度且现有方案的实施效率并不理想。目前关于如何实现动态群用户环境下受损数据的识别和恢复这一问题,学术界尚缺乏行之有效的方案。虽然POR可以在一定程度上恢复受损的文件,但POR只适用于单个用户,不支持动态群用户环境。当群中某个用户撤离后,该用户将无法管理其原先存储在云服务器中的共享数据,这些数据将由管理员转交其他合法用户进行管理。当合法用户对该撤销用户的数据进行审计时,POR方案无法恢复属于撤销用户的受损数据。总之,在POR中,每个用户的信息是相互独立的,属于撤销用户的数据不能被其他用户审计或者恢复。

针对上述问题,本文提出了一种动态群用户受损数据的快速定位和恢复方案。该方案能够有效地识别来自群用户的所有外包数据的可用性,而无须通过多个证明来检查。在本文方案中,用户只需要对原始文件和相应的标签执行一次处理/上传操作,而群用户的撤销不会影响到该操作;特别是该方案利用快速定位和恢复技术有效解决了数据受损的情况,本文贡献如下。

1) 针对云存储动态群用户数据完整性审计中无法同时支持受损文件的快速定位与可靠恢复问题,提出了一种动态群用户受损数据的定位与恢复方案。

2) 所设计方案结合关联计算、累加计算纠删码和共享编码等技术,在数据完整性设计中减少定位受损数据的计算次数的同时实现了动态群用户环境下受损数据的可靠恢复。

3) 利用双线性映射和数学矩阵的相关性质证明了所设计方案的安全性。同时,通过方案的原型系统实现,并对方案共享数据存储、受损数据定位和受损数据恢复等模块进行评估,证明了方案的可行性。通过与相关方案在整体性能和定位受损数据效率方面进行对比,证明了所设计方案的高效性。

1 相关工作

近年来,学者相继提出了多种云存储数据完整性审计方案。例如,Ateniese等在文献[6]中首次提出“可证明数据拥有”PDP的概念,利用RSA方案和离散对数构造同态验证标签,在降低文件的检索和下载开销的同时成功保护了文件隐私。在此基础上,Sengupta等[9]提出了一种基于同态哈希的动态云存储方案,该方案不仅支持公开验证数据的完整性,还可以高效地进行数据更新。Bernstein等[14]提出了一种基于椭圆曲线签名的审计方案,可以有效降低受损文件的定位计算成本。Shin等[15]提出了一种基于指数测试的搜索方案,该方案通过比较指数的验证值来识别受损文件/块的位置。但该方案有很大的局限性,即仅适用于单个文件受损场景,无法一次性定位多个受损文件。为了解决批量受损文件的定位问题,Matt等[16]提出了一种基于配对的签名方案,该方案可以在批量审计失败后定位受损文件,同时能够有效识别多个受损签名。Wang等[17]提出了一种批量审计方案以支持受损文件的快速查询。该方案可以有效抵抗“受损文件”攻击,在保证数据可用性的同时具备较高的查询效率。Zhou等[18]对数据纠删码技术进行了总结,介绍了多种用于数据恢复的编码方法。

数据共享是云存储应用的核心服务之一。通过数据共享服务,用户可以将各自的数据托管于云端并相互共享这些数据,这样可以大大减轻用户本地设备的存储负担。值得注意的是,当群组中某些成员用户被撤离出群组时,其所属数据由群组管理员指派给其他的合法用户进行管理。针对这一问题,近年来,学术界陆续出现一些群用户撤离场景下的数据完整性审计方案。例如,Wu等[19]提出了一种支持用户撤销的多关键字密文查询方案,该方案能够抵抗关键字选择攻击; Jiang等[11]提出了一种基于群签名的用户撤销共享数据完整性审计方案,但该方案效率较慢;Zhang等[13]提出了一种高效的支持用户撤销的数据完整性审计方案,该方案可以有效提高用户撤销的审计效率。然而,这些审计方案大多聚焦于数据动态性或者用户动态性的效率,并未考虑数据审计未通过的应对策略。如果云服务器未能通过数据完整性审计,则意味着存储在其上的用户数据已遭到破坏,此时如果能快速修复受损文件,将大大提升云服务器的存储性能。因此,设计一种能够快速定位和恢复受损文件的方案具有十分重要的意义。

2 模型与目标

本节主要介绍所设计的CIRG(corruption identification and recovery for dynamic group users)方案的系统模型、威胁模型及设计目标。

2.1 系统模型

CIRG系统模型如图1所示,系统包含5个实体:群用户、群管理员、云服务提供商(CSP,cloud service provider)、私钥生成器(PKG,private key generator)和第三方审计者(TPA,third party auditor)。其中,群用户作为数据拥有者,负责对外包给云服务器的文件进行编码并标记每个文件块以进行完整性审计。方案假设群用户是诚实的,系统中群用户不会与任何非法人员(包括被系统撤销的群用户)共享私人信息;群管理员负责管理用户的注册(新用户加入群组时)或撤销(老用户退出群组时),同时参与密钥的生成、群中数据编码算法公布;CSP存储来自云用户的外包文件,并为群用户提供数据共享服务。鉴于真实应用场景中CSP往往是不可信的,方案设定系统中的CSP需要接受用户/TPA的检查,即对存储的数据进行完整性验证;PKG是一个可信的实体,它参与系统公共参数和密钥的生成;TPA负责代表群用户对存储在云服务器上的数据进行完整性审计。当数据的完整性审计失败时(即相应被检测文件遭受破坏),TPA能够有效定位该受损文件。TPA在数据上传阶段无法从用户的盲性数据中获得真实数据,在审计阶段也无法从云服务器的数据拥有性证明中获得真实数据信息。

图1 CIRG系统模型

Figure 1 CIRG system model

2.2 威胁模型

本文设计的CIRG方案不仅支持动态群用户下的数据完整性安全审计,而且进一步考虑了数据完整性审计失败后的补救问题。也就是说,一旦针对某数据的完整性审计失败,TPA能够有效定位该受损文件的位置。在此之后,TPA将受损文件的位置列表返回给用户(或CSP),进而可以根据这些位置恢复相应的受损文件。CIRG方案的威胁模型概括为以下几点。

1) 文件受损:群用户外包的文件可能由于服务器硬件故障、服务器恶意操作、人为错误操作等因素而遭到损坏或删除。然而,出于自身声誉及利益的考虑,云服务商不会主动报告用户数据已被损坏。

2) 文件不可恢复性:当TPA验证后判定CSP中存储的某文件已被损坏时,如果没有特定的文件恢复机制,系统中群用户将无法恢复并共享文件。

2.3 设计目标

为了在实现云存储共享数据的安全审计的同时支持针对受损文件的高效定位和恢复功能,本文设计的CIRG方案应满足以下目标。

1) 安全目标:主要考虑方案的正确性和可靠性。正确性意味着如果外包文件完好无损,CSP总能通过数据完整性审计。当文件块受损总量低于特定阈值时,任何合法群用户或CSP最终一定可以恢复这些受损数据块。可靠性意味着对于任一群用户的文件,如果CSP中,实际并没有存储该文件;只存储该文件中较少部分的内容;存储的相应文件有误,那么从概率上可以认为CSP无法通过数据完整性审计。如果数据拥有性证明本身含有受损文件,TPA 无法定位被破坏文件位置的可能性可以忽略不计。

2) 效率目标:主要考虑方案的计算、通信和存储效率等性能指标。本文设计的CIRG方案兼顾了文件恢复和公共审计功能,前者是指当存储在云服务器中的数据由于物理磁盘损坏、故障等而受损或丢失时,方案通过计算受损数据的有效块数可以确保用户能够有效地恢复相应受损文件;后者意味着TPA可以对群用户存储在云服务器中的文件进行完整性审计,这一过程仅需该文件的少量数据块协助计算即可实现。

3 预备知识和定义

本节主要介绍方案采用的密码工具、数据编解码函数和关联二分(RDI,relational dichotomy)计算的定义。

3.1 预备知识

哈希函数:本文用到如下哈希函数。

编解码函数:本文用到的编解码函数定义如下。

3.2 定义

本文目标是设计CIRG存储证明方案,该方案能够有效识别受损文件/块并支持动态群用户恢复相应受损数据。CIRG方案定义的算法如下。

2) KeyGen:该算法用于生成数据标签的密钥。由群用户、群管理员和PKG交互运行并生成数据标签的相关密钥。

5) Challenge:该算法由TPA运行,用于生成审计挑战。其中,TPA根据用户审计请求生成文件的挑战信息chal并将其发送给云服务器。

6) Prove:该算法用于生成数据拥有性证明。具体而言,由云服务器运行该算法,以挑战信息chal作为输入,输出相应的文件存储证明并将其返回给TPA。

7) Recover:该算法首先对数据拥有性证明进行验证,如果验证通过,则说明云服务器完整存储了用户数据。一旦验证不通过,则说明用户存储的数据受损,这时TPA将快速定位该受损数据的位置,并将其返回给用户,最后由用户对受损数据进行恢复。

4 CIRG方案具体构造

1) Setup算法执行阶段:PKG生成密钥和系统公开参数。

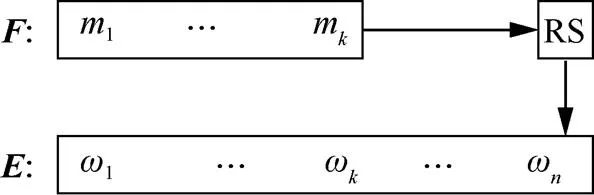

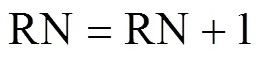

2) KeyGen算法执行阶段:利用Schnorr签名协议生成数据标签密钥。如图2所示,群用户和群管理员、PKG交互生成数据标签密钥,其中,文件标识符标签密钥由用户进行计算。本文将所有合法用户的数据标签私钥关联起来,群用户共用同一数据标签密钥。在群组中如果有群用户离开,系统将及时更新群中成员的数据标签私钥。用户一旦撤离群组,将无法再上传数据到云服务器上进行存储,同时无法享用云服务器中存储的共享服务。此外,该用户曾经存储在云服务器上的数据将由群管理员转交其他合法的群用户进行管理。值得注意的是,该用户所属的数据标签在其撤离群后仍然可以被其他合法群用户使用,即系统无须重新计算标签。这种可更新共享密钥的方式可以极大地节省计算和存储资源,同时提高审计效率。密钥生成的具体细节如下。

图2 数据标签私钥生成

Figure 2 Data tag private key generation

图3 数据编码

Figure 3 Data encoding

5) Challenge算法执行阶段:用户授权由TPA对其存储在云服务器上的数据进行完整性审计。在该算法中,TPA为了验证用户数据的完整性,发起审计挑战。本文假设TPA一次性接收多个用户的审计请求,并且可以为多个用户发起审计挑战。具体而言,TPA生成的审计挑战如下。

6) Prove算法执行阶段:CSP根据TPA发起的挑战chal生成数据拥有性证明,以此表明正确存储了用户完整的数据。之后,CSP将该数据拥有性证明发送给TPA进行验证。数据拥有性证明计算如下。

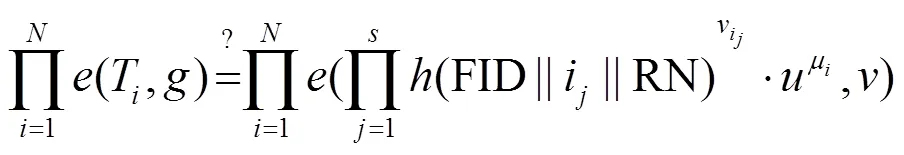

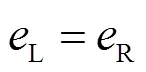

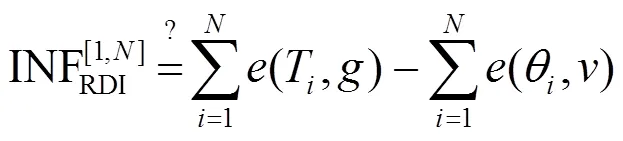

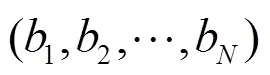

7) Recover算法执行阶段: TPA通过数据拥有性证明验证数据的完整性。这时可能出现两种情况:数据的完整性验证通过/不通过。完整性验证不通过,表明用户存储在CSP的文件受损,意味着用户的数据不可用。针对这种情况,本文设计的CIRG方案可以快速定位该受损文件并将其恢复,具体内容如下。

其中,。系统需要判断等式是否成立,如果等式成立,则返回1,表示用户的数据是完整存储在CSP中;否则返回0,表示CSP中至少存在一个受损数据,这将导致用户文件不可用。

Figure 4 Data integrity audit

为了保证用户数据的完整性和可用性,必须恢复受损数据。在此之前首先面临的是如何在审计的所有数据中找到受损数据的位置。本文采用RDI法查询受损数据的位置,并通过RS纠删码恢复受损数据。

其中,和与式(3)所表示的计算值相同。

Figure 5 RDIcomputing

通过RDI将左右子树的值关联起来,由左/右子树的值推导出另一个子树的值。其中,通过计算父节点和左子节点验证值,能够直接确定右子节点的值,具体计算公式为

TPA将受损数据的位置列表返回给用户,以备用户进行受损数据的有效恢复。

图6 矩阵与编码数据

Figure 6 Matrix and encoded data

当存在多个受损数据时,综合利用上述方法可批量恢复受损数据。即使受损数据原本属于某个已撤群用户,由于本文方案的群用户均采用群管理员公开的编码算法对数据进行编码,被系统授权接管该数据的群合法用户仍然可以通过编码算法恢复曾属于撤群用户的共享数据。

5 安全性分析

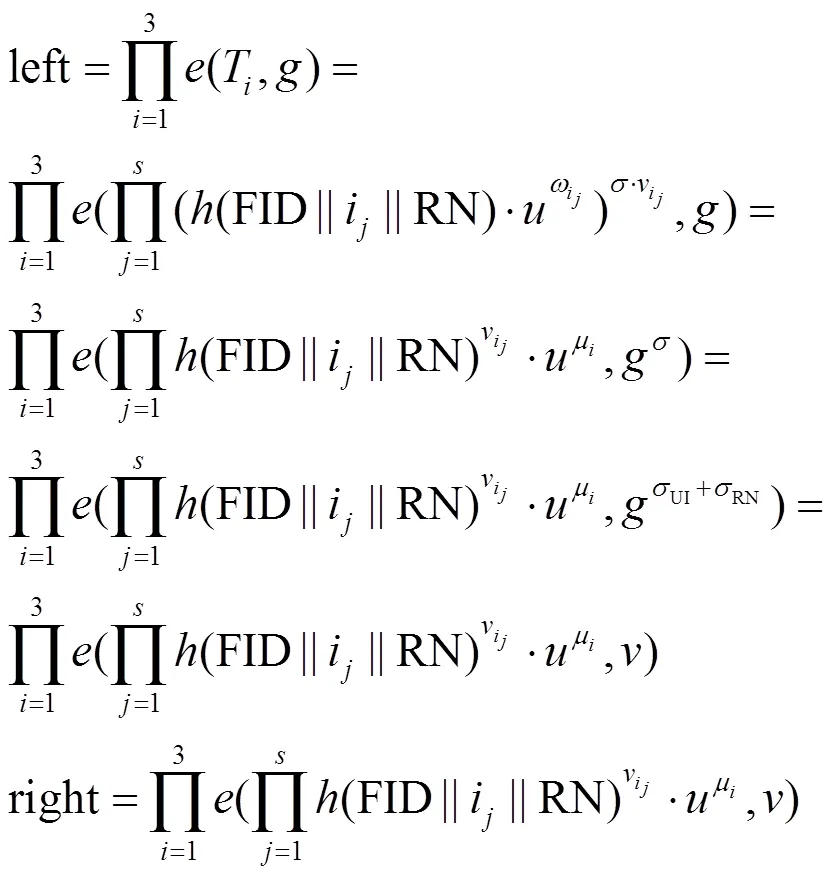

(1)正确性

定理1 如果群用户、群管理员、CSP和TPA都正确执行相应计算,那么CIRG方案的批量审计是正确的。

(2)受损数据的可恢复性

定理2 当群用户存储在CSP的数据受损时,CIRG方案能够有效恢复该受损数据。

(3)密钥更新特性

定理3 当群组中某个用户撤群时,如果群用户、群管理员都正确执行相应计算,群组中数据标签私钥将会被正确更新。

6 实验分析

6.1 实验环境

本文在Windows10操作系统中部署实现了CIRG方案原型。系统测试使用的计算机具体配置参数为:处理器为8核2.90 GHz Intel Core i7-10700,内存16 GB。实验使用Java语言,通过SHA-256和开源的密码学算法库JPBC实现相应签名。采用JAVA 内置随机数生成器生成实验测试中所用到的随机数。调用JAVA 自带的SECURITY类,通过RSA 非对称加密算法生成文件标签。RSA 算法的密钥长度为1 024 bit。根据性能设置,仿真将每种实验情况运行50次,以得到平均值。

6.2 系统功能测试

(1)数据存储模块测试

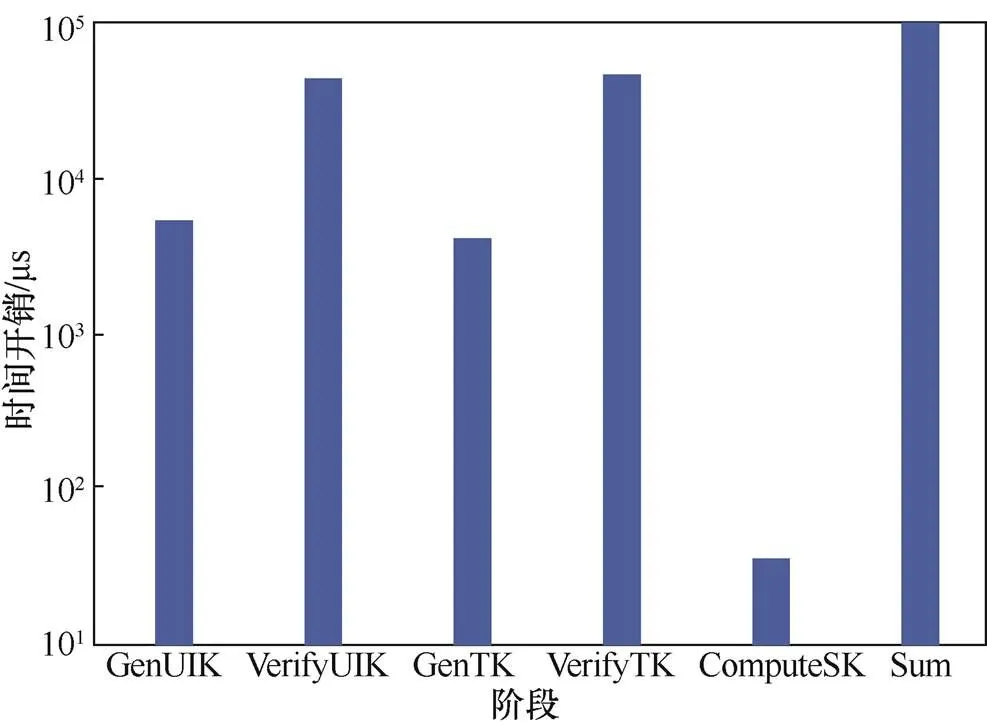

如图7所示,本文测试了密钥生成模块的时间开销。生成身份密钥GenUIK阶段和生成部分密钥GenTK阶段花费的时间较短,分别约为5 ms和4 ms。验证身份密钥VerifyUIK阶段和验证部分密钥VerifyTK阶段花费的时间相对较长,分别约为46 ms和48 ms。计算私钥ComputeSK阶段的时间约为37 μs。这3个阶段的总时间(Sum)约为104 ms。

图7 密钥生成模块的时间开销

Figure 7 Time cost of key generation module

如图8所示,本文测试了密钥更新与密钥未更新的时间开销。当群组中没有用户离开时,即密钥未更新时(SAC-SK)密钥生成的时间开销为104 ms。当群组中某一用户撤群时,密钥更新(UDE-SK)的时间开销为156.02 ms。

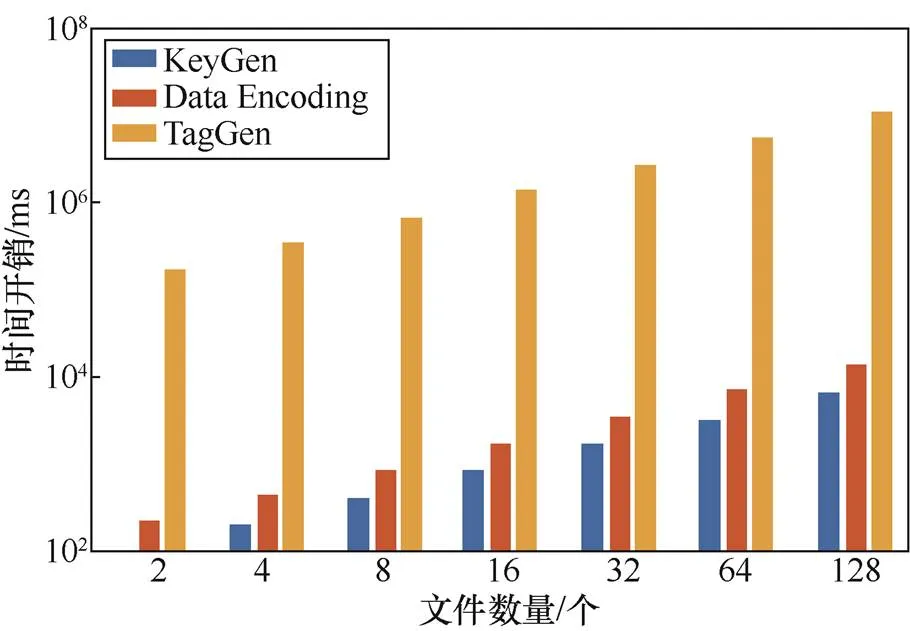

本文对数据上传时不同数量文件在密钥生成、数据编码、标签生成的时间开销进行了测试。实验测试的每个文件大小为1 MB,分为160块,其中冗余编码块为32块,实验测试文件的数量从2增加到128个。如图9所示,数据编码的时间开销约为密钥生成的2.1倍,标签生成的时间开销约为数据编码的764.7倍。

(2)完整性审计模块测试

图10为相应数据完整性审计的时间开销测试结果。具体而言,设置每个文件大小为1 MB,每个文件块的大小为20 B,测试的文件数量从2增加到128个。当批量审计的文件数量为128时,挑战阶段、证明阶段和完整性验证阶段的时间成本分别为35.6 ms、91.9 ms、111.0 ms。

图8 密钥更新时的时间开销

Figure 8 Time cost when key update

图9 数据上传时的时间开销

Figure 9 Time cost when data upload

图10 完整性审计时的时间开销

Figure 10 Time cost when integrity audit

(3)受损数据定位模块测试

本文分别对数据完整性审计与受损数据定位这两种情况进行了对比测试。首先,测试受损文件数量不同时完整性审计和定位的时间开销,具体选取128个用户的文件进行测试,每个文件大小为1 MB,编码后大小为1.25 MB。文件编码之后的总块数为160,冗余块为32块。同时,设置不同数量的受损文件(数量分别从16增加到64个),并且每个文件的受损块数设置为32块。如图11所示,受损文件定位的时间开销约为完整性审计时间开销的3.95倍。

图11 受损文件数量不同时的时间开销

Figure 11 Time cost when the number of damaged files varies

此外,本文还测试了审计文件数量不同时完整性审计和定位的时间开销。首先,设置受损文件的数量为4个,每个文件的大小是1 MB,测试的文件数量从8增加到128个。如图12所示,受损文件定位的时间开销约为完整性审计的2.64倍。

图12 审计文件数量不同时的时间开销

Figure 12 Time cost when the number of audit files varies

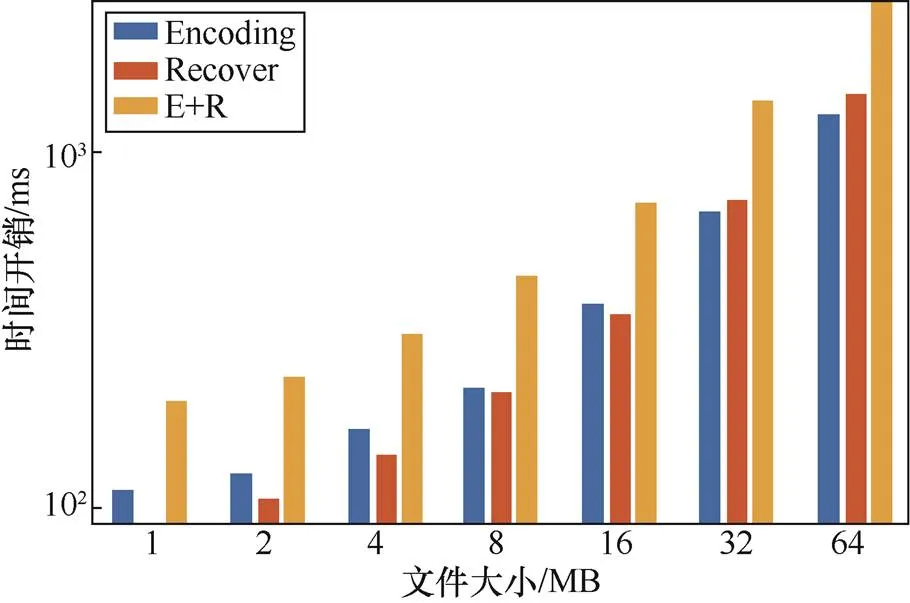

(4)受损数据恢复模块测试

图13 编码和恢复阶段的时间开销

Figure 13 Time cost when encode and recover process

(5)对比测试

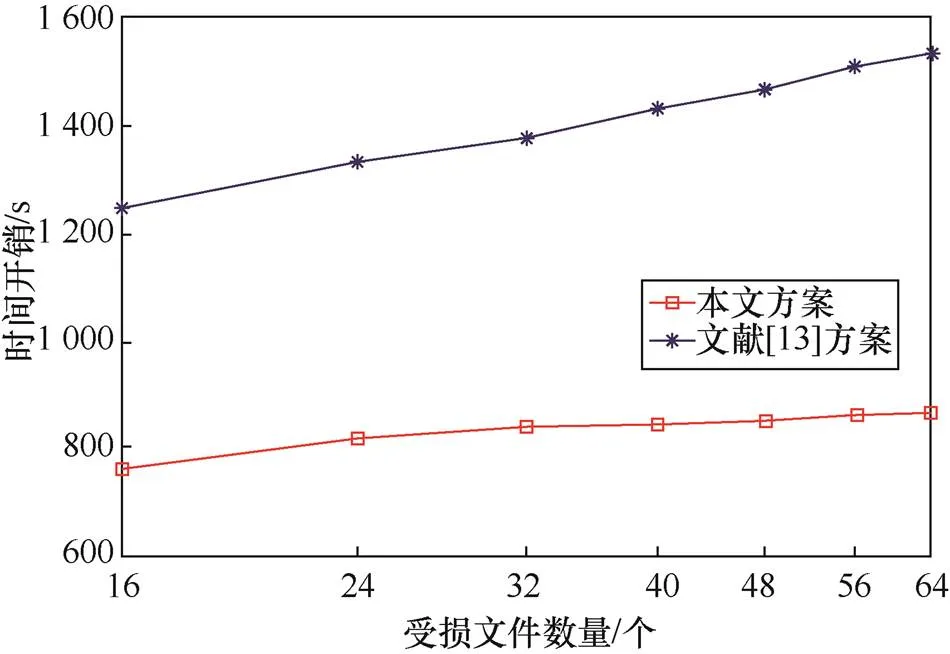

本文分别对方案的整体性能、受损数据定位这两种情况进行了对比测试。首先,测试本文CIRG方案和文献[13]方案整体性能的时间开销,具体选取128个用户的文件进行测试。同时,设置不同数量的受损文件(数量分别从16增加到64个)。CIRG方案测试的功能包括数据编码、数据完整性审计、受损数据定位与恢复。文献[13]方案测试的功能包括数据完整性审计、受损数据定位(二分法)。如图14所示,与文献[13]方案相比,本文的CIRG方案不仅在功能上更完善,并且能够以较少的时间开销完成受损数据的快速定位与恢复。

通过选取不同数量的受损文件,测试本文方案采用RDI累加法和文献[13]方案采用二分法定位受损数据的时间开销,具体选取128个用户的文件进行测试,每个文件大小为1 MB,文件编码后大小为1.25 MB。文件编码后的总块数为160,冗余块数为32。同时,设置受损文件的数量分别从16增加到64个,每个文件的受损块数为32。如图15所示,相较于文献[13]方案,本文方案定位受损文件所用的时间开销明显较少。

综上,实验分析和比较证明了CIRG方案在动态群用户场景下的可行性。同时,通过测试不同审计文件数量、不同受损文件数量等相关属性的时间开销可知,方案的开销主要来自数据完整性验证和受损数据定位环节。由方案对比测试可知,CIRG方案不但支持动态群用户数据受损的定位与恢复需求,而且在数据完整性审计失败后定位与恢复受损数据比文献[13]需要更少的计算时间开销。

图14 方案对比测试

Figure 14 Scheme comparison test

图15 定位对比测试

Figure 15 Location contrast test

7 结束语

本文提出了一种公开的、可验证的存储证明方案CIRG,该方案支持在动态群用户环境中快速定位和恢复受损数据。方案不仅允许群用户高效审计存储在云服务器上共享数据的完整性,更重要的是,当审计未通过时(数据受损),用户可以高效定位并恢复相应受损数据。相关安全性分析证明,该方案在威胁模型下是安全的。本文具体实现了CIRG原型系统并进行了功能测试,相关实验结果表明系统在动态群用户受损数据的定位与恢复中是有效的。

[1] ZAFAR F, KHAN A, MALIK S U R, et al. A survey of cloud computing data integrity schemes: Design challenges, taxonomy and future trends[J]. Comput Secur, 2017, 65: 29-49.

[2] GUMASTE P. Amazon aws outage[EB].

[3] PAN Y, HU N. Research on dependability of cloud computing systems[C]//2014 10th International Conference on Reliability, Maintainability and Safety (ICRMS). 2014: 435-439.

[4] SCHROEDER B, GIBSON G A. A large-scale study of failures in high-performance computing systems[J]. IEEE Trans Dependable Secur Comput, 2010, 7(4): 337-351.

[5] WU D, XIA Y, SUN X S, et al. Masking failures from application performance in data center networks with shareable backup[C]//Pro- ceedings of the 2018 Conference of the ACM Special Interest Group on Data Communication. 2018: 176-190.

[6] ATENIESE G, BURNS R C, CURTMOLA R, et al. Provable data possession at untrusted stores[C]//Proceedings of the 2007 ACM Conference on Computer and Communications Security (CCS 2007). 2007: 598-609.

[7] JUELS A, KALISKI B S. Pors: proofs of retrievability for large files[C]//Proceedings of the 2007 ACM Conference on Computer and Communications Security (CCS 2007). 2007: 584-597.

[8] GUO H, ZHANG Z, XU J, et al. Accountable proxy re-encryption for secure data sharing[J]. IEEE Trans Dependable Secur Comput, 2021, 18(1): 145-159.

[9] SENGUPTA B, RUJ S. Efficient proofs of retrievability with public verifiability for dynamic cloud storage[J]. IEEE Trans Cloud Comput, 2020, 8(1): 138-151.

[10] SHEN J, ZHOU T, HE D, et al. Block design-based key agreement for group data sharing in cloud computing[J]. IEEE Trans Dependable Secur Comput, 2019, 16(6): 996-1010.

[11] JIANG T, CHEN X, MA J. Public integrity auditing for shared dynamic cloud data with group user revocation[J]. IEEE Trans Computers, 2016, 65(8): 2363-2373.

[12] LIU X, MA J, XIONG J, et al. Personal health records integrity verification using attribute based proxy signature in cloud computing[C]//Internet and Distributed Computing Systems - 6th International Conference (IDCS 2013). 2013: 238-251.

[13] ZHANG Y, YU J, HAO R, et al. Enabling efficient user revocation in identity-based cloud storage auditing for shared big data[J]. IEEE Trans Dependable Secur Comput, 2020, 17(3): 608-619.

[14] BERNSTEIN D J, DOUMEN J, LANGE T, et al. Faster batch forgery identification[C]//Progress in Cryptology - INDOCRYPT 2012, 13th International Conference on Cryptology. 2012: 454-473.

[15] SHIN S, KIM S, KWON T. Identification of corrupted cloud storage in batch auditing for multi-cloud environments[C]//Information and Communication Technology-Third IFIP TC 5/8 International Conference (ICT), and 9th IFIP WG 8.9 Working Conference (CONFENIS 2015). 2015: 221-225.

[16] MATT B J. Identification of multiple invalid signatures in pairing-based batched signatures[C]//Public Key Cryptography - PKC 2009, 12th International Conference on Practice and Theory in Public Key Cryptography, 2009: 337-356.

[17] 王惠峰, 李战怀, 张晓, 等. 云存储中支持失效文件快速查询的批量审计方法[J]. 计算机学报, 2017, 40(10): 2338-2351.

WANG H F, LI Z H, ZHANG X, et al. Batch auditing supporting fast searching invalid files in cloud storage[J]. Chinese Journal of Computers, 2017, 40(10): 2338-2351.

[18] ZHOU T, TIAN C. Fast erasure coding for data storage: a comprehensive study of the acceleration techniques[C]//17th USENIX Conference on File and Storage Technologies (FAST 2019), 2019: 317-329.

[19] 伍祈应, 马建峰, 李辉, 等. 支持用户撤销的多关键字密文查询方案[J]. 通信学报, 2017, 38(8): 183-193.

WU Q Y, MA J F, LI H, et al. Multi-keyword search over encrypted data with user revocation[J]. Journal on Communications, 2017, 38(8):183 -193.

[20] WANG C, CHOW S S M, WANG Q, et al. Privacy-preserving public auditing for secure cloud storage[J]. IEEE Trans Computers, 2013, 62(2): 362-375.

[21] YU J, REN K, WANG C, et al. Enabling cloud storage auditing with key-exposure resistance[J]. IEEE Trans Inf Forensics Secur, 2015, 10(6): 1167-1179.

[22] HUO H, JIANG T, TAN S, et al. Efficient public integrity auditing with secure deduplication in cloud computing[J]. Int J Embed Syst, 2019, 11(6): 764-777.

[23] LI Y, YU Y, MIN G, et al. Fuzzy identity-based data integrity auditing for reliable cloud storage systems[J]. IEEE Trans Dependable Secur Comput, 2019, 16(1): 72-83.

Proof of storage with corruption identification and recovery for dynamic group users

JIANG Tao1, XU Hang2, WANG Liangmin3, MA Jianfeng1

1. State Key Laboratory of Integrated Service Networks, Xidian University, Xi’an 710071, China 2. School of Cyber Engineering, Xidian University, Xi’an 710126, China 3. School of computer science and engineering, Southeast University, Nanjing 211189, China

The outsourced storage mode of cloud computing leads to the separation of data ownership and management rights of data owners, which changes the data storage network model and security model. To effectively deal with the software and hardware failures of the cloud server and the potential dishonest service provider and also ensure the availability of the data owners’ data, the design of secure and efficient data availability and recoverability auditing scheme has both theoretical and practical importance in solving the concern of users and ensuring the security of cloud data. However, most of the existing studies were designed for the security and efficiency of data integrity or recoverability schemes, without considering the fast identification and reliable recovery of damaged data under dynamic group users. Thus, to quickly identify and recover damaged data, a publicly verifiable proof of storage scheme was proposed for dynamic group cloud users. The designed scheme enabled a trusted third-party auditor to efficiently identify the damaged files through a challenge-response protocol and allowed the cloud storage server to effectively recover them when the degree of data damage is less than an error correction ability threshold. The scheme combined association calculation and accumulation calculation, which effectively reduced the number of calculations for the identification of damaged data. By combining erasure coding and shared coding technology, the scheme achieved effective recovery of damaged data of dynamic group users. At the same time, the scheme also supported dynamic user revocation, which ensured the integrity audit and reliable recovery of the collective data after user revocation. The network model and threat model of the designed scheme were defined and the security of the scheme under the corresponding security model was proved. Through the prototype implementation of the scheme in the real environment and the modular performance analysis, it is proved that the proposed scheme can effectively identify the damaged data and reliably recover the cloud data when the data is damaged. Besides, compared with other schemes, it is also proved that the proposed scheme has less computational overhead in identifying and recovering damaged data.

cloud storage, data sharing, corruption identification, proof of retrievability, dynamic group users

TP309

A

10.11959/j.issn.2096−109x.2022071

2022−04−11;

2022−07−22

王良民,laingmin@seu.edu.cn

中央高校基本科研业务费专项(XJS211502)

Fundamental Research Funds for the Central Universities (XJS211502)

姜涛, 徐航, 王良民, 等. 支持受损数据定位与恢复的动态群用户可证明存储[J]. 网络与信息安全学报, 2022, 8(5): 75-87.

Format: JIANG T, XU H, WANG L M, et al. Proof of storage with corruption identification and recovery for dynamic group users[J]. Chinese Journal of Network and Information Security, 2022, 8(5): 75-87.

姜涛(1984−),男,山东威海人,博士,西安电子科技大学副教授,主要研究方向为密码学与安全协议、大数据存储安全和智能安全。

徐航(1995−),男,陕西西安人,西安电子科技大学硕士生,主要研究方向为云存储数据安全。

王良民(1977−),男,安徽潜山人,博士,东南大学教授、博士生导师,主要研究方向为密码学与安全协议、物联网安全、大数据安全。

马建峰(1963−),男,陕西西安人,博士,西安电子科技大学教授、博士生导师,主要研究方向为计算机系统安全、移动与无线安全、系统可生存性和可信计算。