多维决策属性的用户行为可信评估模型研究

2022-11-18罗春艳万能

[罗春艳 万能]

1 引言

可信网络本质上就是网络系统的行为和结果都是可以预期的,它通过对用户上网的行为进行监测,评估其行为的可信度,实现异常行为的控制[1~3]。随着工业互联网、物联网、6G等移动通信技术的快速发展,构建一个安全可信的网络正在成为人类研究的焦点。最近几年,很多学者开始研究可信模型在可信网络中的应用,其通过用户的行为分析技术,采用动态的可信度评估方法解决可信网络动态可信的问题,包括:网络可信与用户行为的关系[4~7]、用户行为可信评估、预测与控制架构[8~10]、基于信任的动态资源访问控制方法[11~15]等。上述方法大多数基于用户行为信任的可信评估模型,绝大多数引入行为信任等属性对行为和信任度之间的关系进行度量,结合行为信任等级对用户权限的控制。然而,这些行为分析是粗粒度的,并不能满足系统对用户权限控制的精细化和全过程控制。为了解决这个问题,本文提出了一种多维决策属性的用户行为可信评估模型,该模型能够根据用户行为实现可信值自动分级和用户服务级别自适应更新,实现用户接入的精细、全程可信评估。利用自适应动态变化的信任评估机制区分恶意节点与正常节点,能够有效解决正常用户账号密码被盗窃所导致的内部攻击问题,对保障网络安全、提高网络性能有重要意义。本文的构建思路是:利用用户交互之间的协作性,通过监测数据包传输过程用户的异常行为,判断网络中的恶意用户。

2 相关概念

2.1 可信网络

可信网络[16,17]是在控制面和传输面分开的情况下,在不破坏原有网络体系架构的基础上,构建一个全网统一的控制平面,通过监控、检测、分析、决策以及控制等一系列环节形成一个决策自适应更新、结果自动反馈的控制系统,最终实现网络组元及网络运行状态的可预期、可管理。为了更好理解可信网络的含义,本文通过安全可信管理防护框架来进一步阐述可信网络在网络安全中的位置以及具体的功能。

从图1的安全可信管理防护框架可知,可信网络靠近用户终端,处于安全可信管理防护框架的底层。该框架通过可信网络通信、可信网络边界以及可信网络计算环境三层防护,实现终端可信接入。因此,可信网络可以理解为采取一系列可信的网络通信保护措施,通过管控访问请求和访问连接策略,计算用户终端访问的可信度,实现用户终端的安全通信。

图1 安全可信管理防护框架

2.2 信任定义

在计算机领域,信任一般用于衡量网络中的任意两个节点之间的交易行为,网络中任意两个节点的数据传输行为是一个动态博弈的过程。因此,随着交易的推进,网络中的欺骗、只享受全力不付出义务、恶意中断、恶意代码等行为会降低节点的信任度,最终导致节点无法在可信网络中执行正常的通信业务。

2.3 典型信任模型PTM

PTM(基于D-S理论的信任管理模型,Probabilistic Transfer Matrix)核心是在网络环境中构建不同域之间的动态信任框架,把待评估时序信任度分为直接信任度和间接信任度,然后根据用户交互行为计算用户的PTM。直接信任度需要根据网络的连通性判断的,如果信任实体A和信任实体B具有交互性,而信任实体B和信任实体C具有交互性,那么实体A信任实体B,实体B信任实体C,实体A与实体C不具有直接信任度。相反,间接信任度是通过同一主体间的相互直接信任度来反馈关系的,如果信任实体A和信任实体B具有交互性,而信任实体B和信任实体C具有交互性,那么,实体A与实体C的间接信任度由实体A对实体B的直接信任度和实体B对实体C的直接信任度决定的。

信任模型PTM认为,双方的直接信任关系不是一成不变的,是随着环境的变化而动态变化,因此,双方的直接信任度是存在环境相关的。随着PTM信任模型研究的深入,有一些学者将模型将实体之间的信任关系映射到网络环境中,结合用户互动的行为来实现用户之间信任关系的分析与评估[18]。

3 基于多维决策属性的用户行为可信评估模型

考虑到网络环境的复杂性,不同用户的上网行为会对网络状态的变化产生不同的影响。因此,如果准确评估用户的上网行为对网络运行的关联效应,那么就能通过控制用户行为来保障网络运行的稳定性[19,20]。本文基于用户上网行为与网络运行的关联性入手,综合考虑影响用户行为可信性的决策属性,采用多个角度来考虑用户行为可信性的决策属性来实现用户接入全程可信评估。

基于上述的论述,多维决策属性不仅包含通过用户信息发送相似性、受欢迎性、发送速率惩罚因子、相关性和完整性等指标来衡量的直接信任度,还包括基于用户访问频繁路径计算的间接信任度、用户行为活跃度等决策属性。

为了对多维决策属性进行更加形式化的描述,本文有必要对几个关键概念进行解释。

(1)用户上网行为:是指用户对网络系统中的某一个应用、某一个数据或者某项程序进行操作的行为。

(2)用户行为可信评估模型:是指在特定网络环境和特定时间监测周期内,结合用户历史和现在的上网行为,评估用户用户行为可信关系量化的一种模型。

(3)可信度:是指对多维决策属性来评估用户可信关系的大小后,采用加权平均的方式得到的一个值。

(4)时间衰减:一个数值随着时间的推移呈现指数形式逐渐放缓减少的现象。

(5)综合可信度:采用时间衰减的方式来定量评估用户可信关系的数值。

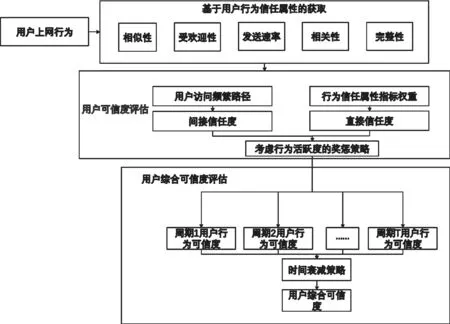

基于多维决策属性的用户行为可信评估的思路是:通过对用户上网行为数据进行分析,根据交互行为的属性环境构建用户行为可信属性,以用户信息发送相似性、受欢迎性、发送速率惩罚因子、相关性和完整性作为信任属性对节点进行直接信任度评估,结合用户访问频繁路径计算用户的间接信任度;在其基础上,考虑用户行为活跃度因素准确量化不同用户上网行为的频率对某个监测周期用户行为可信度的影响;最后,从时间维度出发,采用时间衰减系数对多个监测周期的用户行为实现用户综合可信度评估,基于用户综合可信度数值实现用户上网权限的自动分级和用户服务级别的自适应更新,从而实现用户接入的全程可信评估。基于多维决策属性的用户行为可信评估模型框架图如图2所示。

图2 基于多维决策属性的用户行为可信评估模型框架图

3.1 基于用户行为信任属性的获取

基于用户行为信任属性是能够反映用户行为的基础数据,也就是用户与网络服务交互监控过程中能够获取的粒度适中的行为证据。本文借鉴文献[18,19],通过监测数据包传输过程将信任属性分解为信息发送的相似性、受欢迎性、发送速率惩罚因子、相关性和完整性。

相似性是评估用户之间所发送数据内容的重合度,如果系统检测到特定用户在不断重复发送相同内容的数据包,那么认为主体在进行重放攻击。因此,相似性是有效区分正常用户与恶意用户的有效方法。相似性的公式表示为:

其中,NRP是指发送不同内容的数据包数量,RP是指发送重复内容的数据包数量。通常采用深度包监测技术,在对TCP/IP数据包解析的基础上,结合上下文的内容,据协议的规则性来精确定位某些特殊字段的位置并确定其值,然后直接比较这些特殊位置的值就可以确定数据包的内容是否相同。

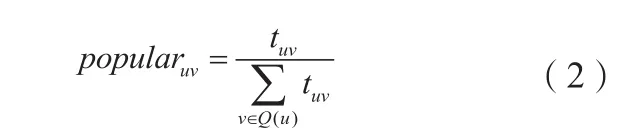

受欢迎性是评估信息发送的用户所发送内容是否具有影响力。如果主体将内容发送给客体,客体通过追随被关注者发布的内容对被关注者产生的信任关系,这种单向的信任关系被解释为主体的受欢迎性。因此,受欢迎性一般通过用户访问其他用户发送内容的时间比来衡量,其公式表示为:

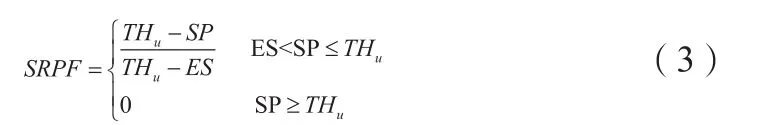

发送速率惩罚因子是通过预设的数据包发送量衡量的,如果某个用户的数据包发送量大于设定的预设值,那么认为该用户是恶意用户,发送速率惩罚因子为0;相反,如果某个用户的数据包发送量小于设定的预设值,那么其发送速率惩罚因子由实际数据包发送量、阈值以及该用户期望发包量组成。发送速率惩罚因子(Send rate penalty factor,SRPF)的公式可以表示为:

其中,为用户发送数据包量,为系统设置的发送数据量阈值,为网络发送数据包的平均值。

相关性是利用相邻用户发送数据的一致性来检验恶意用户是否存在伪造数据传送至其他用户的行为。如果用户i和用户j是相邻用户,那么用户j发送的数据包与用户i本身采集的数据包具有相关性。相关性表示为:

其中,CP表示相邻用户间发送的相关数据包数量,NCP示相邻用户间发送的不相关数据包数量。

完整性是利用相邻用户i与j转发数据包数量的完整性以判断转发节点是否存在篡改数据包的行为。完整性表示为:

其中,IP为用户i完整转发的数据包数量,TP为用户i转发数据包总量。

3.2 基于用户行为的可信度评估

(1)间接可信度

可信网络的间接信任是结合用户在网络访问服务器的位置等实现用户上网行为的差异性。间接信任度结合用户历史访问路径,采用后缀树的算法来提取用户访问网络的频繁路径,并将实时的访问路径与频繁路径进行相似性对比,计算用户实时访问的间接信任度。采用后缀树获取的频繁模式为

表示用户i频繁模式与访问路径的重合度,计算思路是将

那么,间接信任可以表示为:

(2)直接可信度

可信网络的直接可信度是指网络的各个终端节点之间根据交互行为的属性环境对交互双方的可信度进行相互评价,直接信任度是通过以往的交互的安全信任属性、可信信任属性和性能信任属性来衡量。

各信任属性的权重决定用户行为可信度衡量的精度,因为权重确定的方法直接影响信任度评估结果的合理性和准确性。本文采用熵权法对上述指标的各权重进行衡量。将上述N个用户信任度属性进行归一化处理后,得到Tuv。其中u表示第u个属性,v表示第v个用户,在归一化基础上,计算第u个属性的熵值。

那么,将熵值进一步处理,得到第u个属性的权重。

(3)考虑行为活跃度的奖惩策略

行为活跃度是指用户在网络中与其他用户发生交互行为的影响力。用户行为活跃度通常采用用户之间的交互次数来衡量,本文为了细化用户行为活跃度对可信网络安全的影响,将用户不同方向之间的交互次数和行为惩罚因子纳入行为活跃度计算中,从而实现用户行为活跃度的精细化评估。

3.3 用户行为综合可信度评估

当进行用户行为可信度评估时,不仅需要考虑用户当次交互的信任度,同时还需要考虑用户历史信任度情况。如果一个用户第一次或者长时间没有与网络进行交互,那么截止到当前时刻,用户行为是不可信的。本文为了有效区分可信用户和恶意用户,本文的逻辑是:越是可信的用户,其身份可信度随着时间增加而缓慢增加;相反,一旦存在恶意用户,其身份的可信度随着时间增加而快速下降,这种用户信任度具有 “慢升”、“快降”的特点。因此,本文引入时间衰减系数的影响,从时间维度上实现用户可信值的综合评估,从而实现一次欺骗导致可信度迅速降低,多次可信交互才能恢复用户的可信度,从而有效避免了恶意用户对系统的攻击,降低网络中的欺骗行为。

基于综合可信度采用排名的方式自适应构建用户行为可信度评估的等级空间。本文将可信度评估的等级分为4个,排名(0%,20%]为最高信任等级;排名(21%,50%]为第二信任等级;排名(51%,80%]为第三信任等级;排名(81%,100%]为最低信任等级。结合用户的信任度等级实现服务级别的自动映射,最终实现可信网络中用户行为可信评估动态管理。

4 实验分析

4.1 实验环境

本文通过计算机仿真的方式对模型的性能进行评测。仿真实验对用户可信度评估过程包括用户行为的获取、用户行为数据的处理、用户可信度计算以及用户可信度结果的评估。实验环境共有2台PC机,每台PC机的配置均为4GB内存/双核处理器/500G硬盘;实验采用Python编写的可信度评估模型。

4.2 实验结果分析

本文的仿真的内容为P2P网络数据包转发,通过用户对数据包转发来评估用户行为的可信度,本文将3 000个文件随机分发给200个用户,这200个用户中有0%~5%的恶意用户,正常用户和恶意用户并没有明显的区隔,在每一次仿真中采用随机设定的方式来定义正常用户和恶意用户。在仿真过程中,每个用户都监听到给定的事件,并且每个用户都绑定相应的流量发生器,通过多条自组织的方式向汇聚节点发送数据包。每一个用户都利用自己监测的流量包数据及利用相邻用户得到的流量包数据评估直接可信度,利用转发的路径得到间接可信度,利用自身与相邻用户的交互强度计算行为活跃度(可信度评估的初始权重设置w1=0.4,w2=0.3,w3=0.3,且初始综合可信度为0)。本文测试以下3种情况来分析恶意用户和正常用户的信任值。

(1)恶意用户在转发数据的过程中,随机丢弃部分数据,使其无法传输到目的地;

(2)恶意用户收到数据包并进行部分修改,影响数据真实性;

(3)恶意用户收到数据包并进行复制,占用大量网络资源,目的使网络瘫痪。

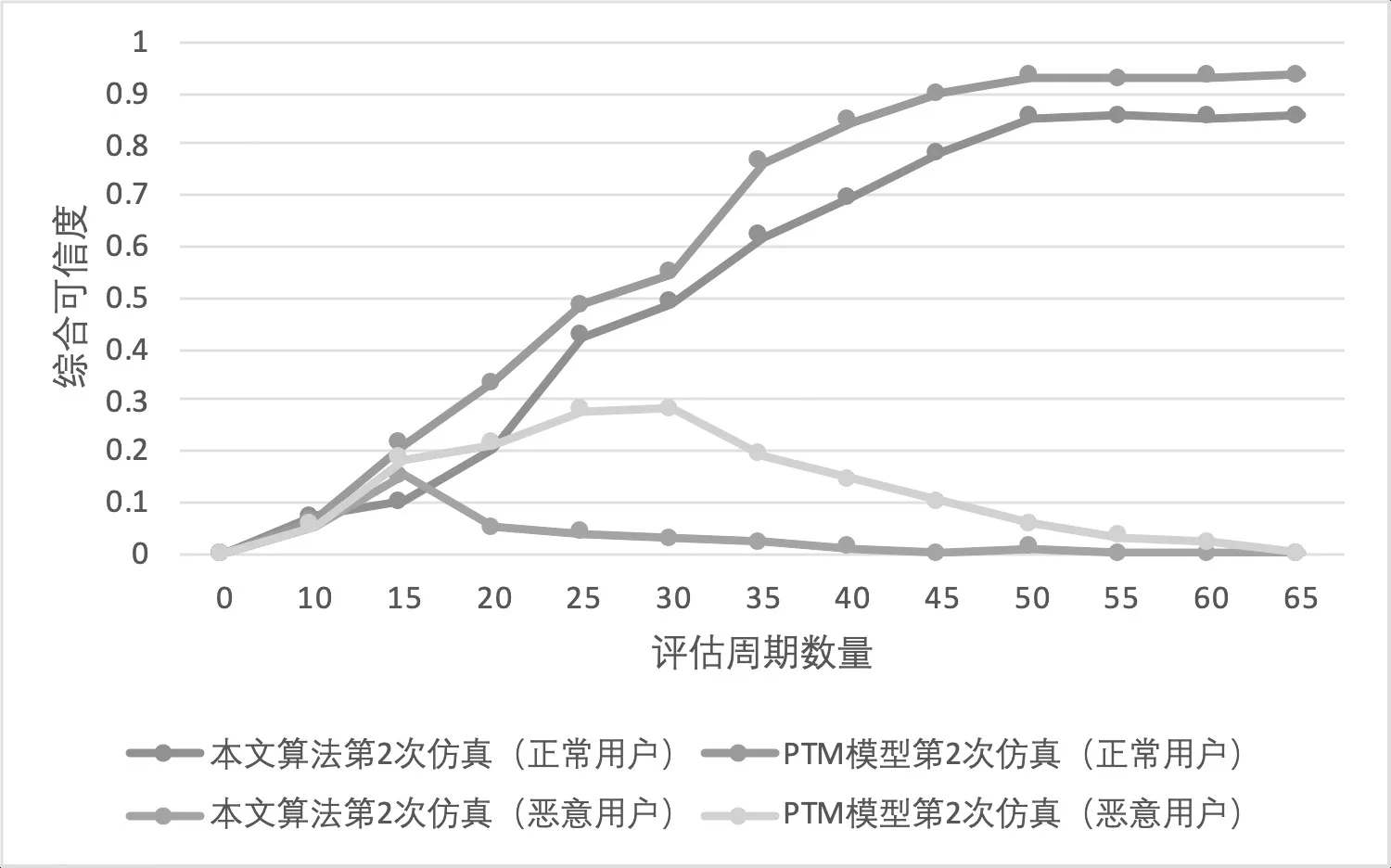

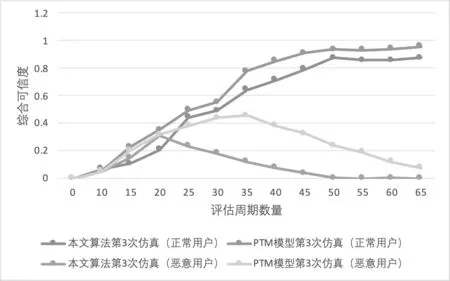

为了对比本文算法的性能,在仿真设定中,每个用户在每次仿真至少交互1次,最多交互100次。本文将与典型的信任模型PTM进行比较,分析不同算法随着用户平均交互次数的增加,用户综合可信度的变化情况。

由图3所示,随着评估周期的增加,所有节点的平均综合可信度呈现上升的趋势,并且趋于稳定状态。由于恶意节点采取随机丢弃数据包的形式,因此,该行为影响了数据包的完整性。本文算法是从时间维度出发,采用时间衰减系数对多个监测周期的用户行为进行用户行为综合可信度评估。从上图可知,基于本文算法的正常用户平均综合可信度呈现“慢升”的特点,恶意用户的综合可信度呈现“快降”的特点,一旦恶意用户 存在随机丢包的现象,本文算法在第25个评估周期就能发现恶意用户。而PTM模型中用户的平均综合可信度则表现相对“平缓”,PTM模型在第25个评估周期就能发现恶意用户。因此,在第一种情况下,恶意用户正常转发数据包并随机丢弃部分数据包的情况下,本文算法比PTM算法更加有效识别恶意用户。PTM算法对于安全审核的严格程度比较宽松,恶意用户间歇式攻击很可能达到破坏系统的目的。

图3 恶意用户随机丢弃数据包

由图4所示,随着评估周期的增加,所有节点的平均综合可信度呈现上升的趋势,并且趋于稳定状态。恶意节点丢弃全部数据包影响了数据包的相关性和完整性。相比于PTM算法,本文的算法针对恶意用户收到数据包后采取全部丢弃的惩罚措施更加严厉,恶意用户的平均综合可信度呈现“断崖式“下降的局面,当恶意用户丢弃全部数据包时,本文算法在第20个评估周期便能准确识别;在第25个评估周期时,该用户的综合可信度基本为0。而PTM算法在第35个评估周期便能准确识别用户的恶意行为,在第50个评估周期用户的信任度才降为0。因此,从识别的速度和综合可信度下降的速度可知,本文算法对恶意用户的行为反应更加“敏感”,能够较快识别恶意用户。

图4 恶意节点丢弃全部数据包

由图5所示,随着评估周期的增加,所有节点的平均综合可信度呈现上升的趋势,并且趋于稳定状态。恶意用户复制数据包影响了数据包的相似性和发送速率惩罚因子。恶意用户以复制数据包的形式占用网络资源,本文算法相比PTM算法更快降低恶意用户的平均综合可信度,当恶意用户开始复制数据包时,本文算法在第20个评估周期便能准确识别,用户的综合可信度快速下降,并在第50个评估周期时接近0。而PTM算法在第40个评估周期才能识别用户复制数据包的行为,而且用户综合信任度呈现缓慢下降的趋势,由此可知,本文算法能够有效避免恶意节点参与网络活动,提高路由的安全性与稳定性。

图5 恶意节点复制数据包

5 结束语

本文采用一种基于多维决策属性的用户行为可信评估模型,从直接可信度、间接可信度、行为活跃度、时间衰减因子等多维决策属性来量化用户行为的可信性,该模型对用户行为可信度进行实时分析、精细化评估的过程。实验证明,本文的方法相比传统PTM算法更有效判断正常节点和恶意节点,避免恶意节点参与网络活动,提升网络的抗破坏能力。