基于5G SA+MEC企业园区组网的安全方案

2022-11-09胡兆张建敏冯晓丽

胡兆 张建敏 冯晓丽

(1.中国电信股份有限公司研究院,北京 102209;2.中国电信集团有限公司,北京 100033)

0 引言

随着我国工业互联网的快速发展,以及制造、冶金、矿山等行业的数字化转型升级驱动,企业对时延、算力、安全的要求正在不断提高。在时延方面,工业自动化控制中运动控制通常要求时延在1 ms级别,过程控制要求时延在10~100 ms级别[1]。在算力方面,需要系统支持大量工业终端的高并发和对结构化、非结构化数据的本地处理。在安全方面,企业需要降低内部数据的泄露风险,需要应用具备较高的可用性,支持故障时的快速切换和恢复。

多接入边缘计算(Multi-Access Edge Computing,MEC)通过将计算存储能力与业务服务能力向网络边缘迁移,使得应用、服务和内容可以实现本地化、近距离、分布式部署[2]。而5G MEC同时具备低时延、大带宽、高算力、数据本地处理等特征,可以准确匹配行业客户业务需求,比较典型的应用场景包括:AGV搬运、AR维修等室内大范围移动场景,以及远程驾驶、无人机巡检等室外光纤难覆盖场景。同时,MEC还支持异构工业终端的多种网络接入,面向固定或室内小范围移动场景,兼容企业的已有固网、Wi-Fi接入设备,可以降低改造成本和对现有业务的影响。

得益于上述优势,目前5G MEC在垂直行业中的应用不断深入,正逐渐融入制造、矿山、电力、交通、警务等关系基础设施和国计民生的重要领域。此类应用对准确度、可靠性要求较高,因网络攻击导致的网络拥塞、计算资源宕机、应用软件不可用、数据篡改都极易引发严重事故。所以,做好安全防护,规避和减少5G SA+MEC组网下的安全风险,已经是业界普遍关注的重点问题。

1 5G SA+MEC企业园区组网的安全分析

常见的企业园区5G SA+MEC组网如图1所示,由运营商在企业园区内部署下沉的用户面功能(User Plane Function,UPF)网元和MEC平台,当要求严格的数据不出园区时,还会下沉部署承载网接入层设备。运营商侧5G核心网只负责与园区的终端、UPF网元进行5G的控制信令交互。各类终端从5G宏站、室分接入,经承载网传输至园区下沉UPF网元,本地业务流量由园区UPF网元以数据网络标识(Data Network Name,DNN)或上行分类器(Uplink Classifier,ULCL)等模式分流至MEC平台,通过MEC平台提供的高算力实现数据在企业园区的就近处理。MEC支持客户自主管理,可以与企业内网按需打通,实现与内网各业务平台的协同。

图1 常见企业园区的5G SA+MEC组网架构

在上述常见的5G SA+MEC组网下,整个业务流程主要面临的安全风险可归纳为如下5类。

一是接入风险,主要包括终端和接入网面临的安全风险,例如:基站被物理破坏、入侵;伪基站对用户进行欺诈;非法用户凭证和非授权终端接入;终端非法滥用(如离开园区、攻击等异常行为);空口数据/信令被窃取/篡改;大量恶意连接造成基站不可用等。

二是传输风险,主要包括数据传输过程中面临的安全风险,例如:接入层设备故障或被物理破坏;数据传输过程中被窃听、篡改;传输链路被物理破坏或不可靠;UPF等转发网元的故障;不同用户/业务共用传输链路,缺乏保密性和可用性保障等。

三是MEC平台风险,主要包括MEC节点从物理层至应用层遭遇的安全威胁以及不规范的运维操作导致的安全风险,例如:对主机的物理破坏、非法插线接入;不安全组网导致MEC、UPF甚至5G核心网被攻击;物理机、网络功能虚拟化基础设施(Network Function Virtualization Infrastructure,NFVI)等被黑客登录;操作系统的漏洞;宿主机/虚机的漏洞、容器/虚机镜像的篡改、容器逃逸;平台非授权登录、通过应用程序接口(Application Programming Interface,API)窃取通信数据、非法调用API;应用程序(Application Program,APP)的非法创建删除修改、植入恶意APP进行东西向攻击;后台删改日志、数据,无备份情况下升级等不规范的运维操作等。

四是数据风险,主要包括客户、应用数据面临的风险,例如:数据的损毁、篡改、窃取;对敏感数据的非授权导出、创建、删除等。

五是管理风险,网络与信息安全是由技术、人员、管理三者共同构成的,缺乏规范的管理制度、操作规范和安全意识,精心设计的网络安全防御体系也会形同虚设。

2 基于5G SA+MEC企业园区组网的安全防护方案

基于业界共识和主流技术,目前针对前述5类安全风险一般可从以下几方面加强安全防护。

2.1 接入安全

接入安全是指围绕终端安全接入5G网络,而在终端、基站侧涉及的一系列包括认证、鉴权、加密、限制、保护等在内的安全手段,具体包括以下几方面。

(1)物理环境安全:即对基站设备所处的机房采用门禁、监控、入侵告警、设备维护记录、机房准入管理,对设备实施网络接入管理、关闭物理端口等保护方式。

(2)用户凭证保护:即对5G 用户永久标识符(Subscription Permanent Identifier,SUPI)加密以防范伪基站攻击;将用户凭证的长期会话密钥(K值)在终端加密存储并通过HTTPS/SFTP安全协议传输;SUPI保护方案存储在通用集成电路卡(Universal Integrated Circuit Card,UICC)中并限制尝试访问次数等。

图2 常见承载网传输安全保障方案

(3)接入二次认证:即终端应支持3GPP主认证(5G-AKA 认证机制等)并在特定场景下支持主认证之外的二次AAA认证。

(4)非法访问限制:即基于SUPI、小区全球识别码(Cell Global Identifier,CGI)、跟踪区标识(Tracing Area Identity,TAI)等用户和位置标识、流量限制、机卡绑定、IMEI黑名单多种手段对异常终端限制接入。

(5)信令和数据加密:即用户面数据和控制面信令采用NEA0、128NEA1/2/3、128NIA1/2/3 等3GPP算法加密。

(6)基站抗重放及可用性保护:即基站具备对重放RRC信令和用户面数据识别丢弃能力,通过网管监控5G基站关键指标,如无线资源控制(Radio Resource Control,RRC)连接成功率/阻塞率、掉话率等,基站设备启用控制访问。

2.2 传输安全

传输安全主要指业务数据、控制信令在基站、MEC、5G核心网之间经承载网传输过程中涉及的安全,主要围绕加密传输及提高传输链路的可靠性和可用性,主要包括以下几方面(见图2)。

(1)高可靠组网:即对承载网接入层设备采用环状组网、对汇聚层设备采用成对组网部署。

(2)传输通道加密:即对N2/N3/X2接口部署互联网安全协议(Internet Protocol Security,IPsec)实现加密传输;在接入层和汇聚层设备间基于端到端伪线仿真(Pseudo Wire Emulation Edge-to-Edge,PWE3)技术建立虚链路(Pseudo Wire,PW),数据通过点到点的二层虚拟专用网(Virtual Private Network,VPN)隧道承载。

(3)承载链路主备:即接入层与汇聚层设备间的PW主备;汇聚层设备提供双网关保护。

(4)UPF+MEC主备容灾:即通过下沉UPF+MEC间、下沉与大网UPF+MEC间的主备/负荷分担等模式提高传输容灾可靠性,参见图3。

(5)端到端切片隔离:无线网切片主要是指无线网会根据报文上已配置的保证/非保证比特速率(Guaranteed Bit Rate/Non- Guaranteed Bit Rate,GBR/Non-GBR)、5G QoS 指示符(5G QoS Identifier,5QI)等服务质量(Quality of Service,QoS)参数,为特定业务、用户群体甚至单个用户提供专用、高优先级的无线网络资源,具体包括为GBR业务提供最低带宽保障且不允许其他业务抢占,不同5QI对应差异化的转发优先级、丢包率、时延等。

承载网切片可分为硬、软两种不同实现方式,两者可叠加使用。硬切片主要指在公众业务和企业业务之间,以及不同需求的企业业务之间(例如视频监控和应急救援),通过配置不同的中间系统到中间系统(Intermediate System-to-Intermediate System,IS-IS)协议和开放式最短路径优先(Open Shortest Path First,OSPF)协议进程、专用的虚拟局域网标识(Virtual Local Area Network Identificator,VLAN ID)等方式实现网络完全隔离。软切片主要依靠差分服务代码点(Differentiated Services Code Point,DSCP)以及专用VPN实现。其中,DSCP是IP报文头部用于标识优先级的字段,5G基站会按照预置规则将5QI参数映射为对应的DSCP标识,具体参见表1。

承载网设备(STN-A、STN-B)以及5G 核心网UPF会根据DSCP标识进行优先转发并提供QoS保障,转发过程中依据特定的路由目标(Route Target,RT)值将报文导入到对应的VPN中。

核心网切片主要是指,核心网侧为特定的某类或单个业务提供独立的UPF+MEC或独立的轻量级5G核心网,实现业务享有独立的数据面、控制面。

(6)毫秒级故障检测:即在接入层与汇聚层设备间部署双向转发检测(Bidirectional Forwarding Detection,BFD)机制,快速检测链路故障;B设备与UPF间部署BFD保护外部边界网关协议(External Border Gateway Protocol,eBGP)路由或静态路由。

当未部署BFD时,常见的OSPF、IS-IS等路由协议的Hello报文发送间隔默认为10 s,边界网关协议(Border Gateway Protocol,BGP)的Keepalive报文发送

图3 UPF+MEC主备容灾方案

表1 不同类型业务5QI与DSCP的映射

2.3 MEC平台安全

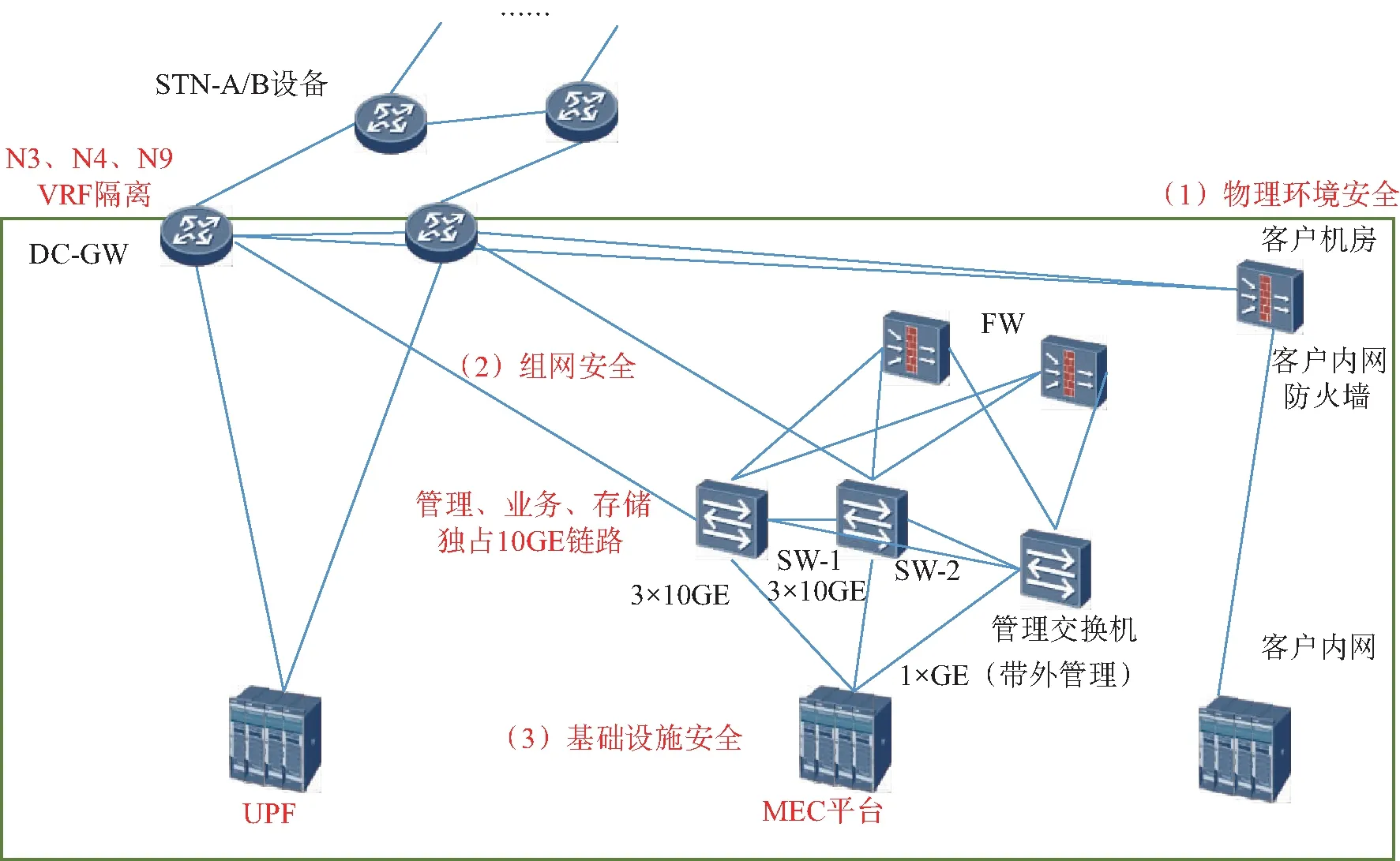

MEC平台安全主要指边缘MEC节点涉及的安全,重点从MEC自身安全、MEC承载的应用、与外部系统互联等方面出发,提供从物理层至应用层自底而上的全方位安全防护,具体如图4、图5所示。

2.3.1 物理环境安全

物理环境安全即确保MEC节点所在机房具备防拆、防盗、防断电、防火、防水、电磁防护、人员进出等物理安全防护能力。

2.3.2 组网安全

将MEC平台流量划分为管理、存储、业务3个平面,不同平面独占网口,物理隔离;通过部署防火墙实现MEC平台与UPF间、MEC平台与客户内网安全隔离;交换机配置虚拟局域网(Virtual Local Area Network,VLAN)隔离、防火墙配置访问控制、资源池与其他系统不共用物理资源;UPF侧配置白名单,针对N4、N6、N9配置虚拟路由转发(Virtual Routing Forwarding,VRF)隔离,与会话管理功能(Session Management Function,SMF)的N4接口设置访问控制。

2.3.3 基础设施安全

基础设施安全即对底层硬件、NFVI等基础设施配置认证/鉴权和访问控制,包括:复杂口令、登录失败次数限制、支持账号主动退出、管理账号权限最小化等;关闭不必要的服务/端口,进行安全基线配置和加固,对接集中安全平台进行安全审计;确保UPF具备防地址欺骗、异常报文丢弃、访问控制列表(Access Control Lists,ACL)过滤、告警和IPsec隧道等能力;确保MEC平台具备资源管理机制,限定单个用户、进程对资源使用的最大限度,并在单个虚机崩溃后不会影响虚拟机监视器和其他虚机。

图4 典型的MEC企业园区机房组网拓扑图

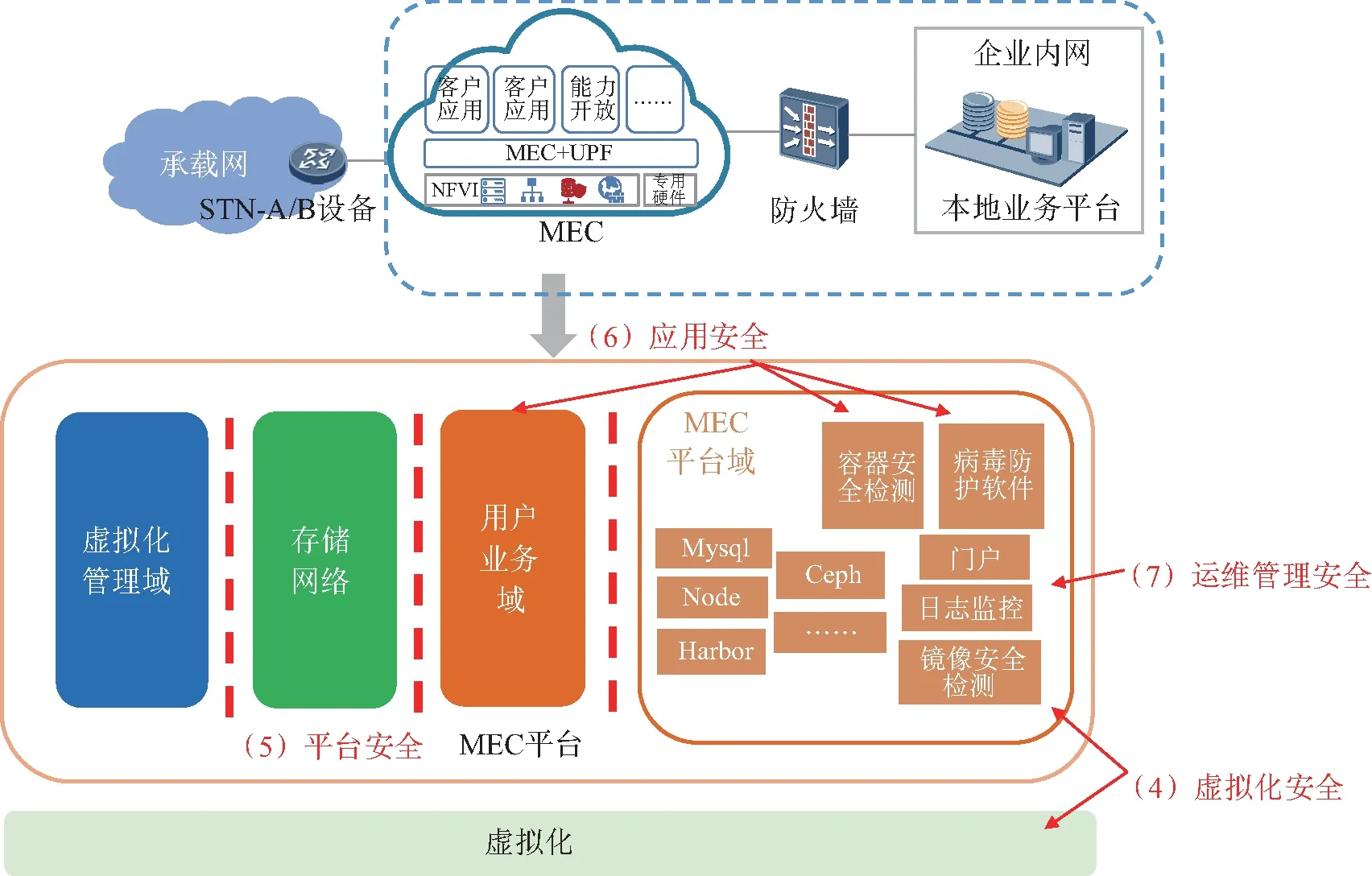

图5 MEC平台虚拟化层以上安全架构示意图

2.3.4 虚拟化安全

虚拟化安全即对宿主机、虚机、虚拟化等不同层面进行安全加固;开启镜像完整性校验,使用HTTPS等安全传输通道进行镜像上传;虚拟机监视器设置对虚机操作和使用资源权限的限制,同一物理机上不同虚机隔离并监控资源使用情况;MEC平台在部署阶段对镜像仓库进行安全监管、对上传的容器镜像进行漏洞扫描,在运行时确保容器实例与宿主机内核隔离。

2.3.5 平台安全

在MEC平台上开启访问的认证和授权机制,防止非法访问篡改;确保MEC平台对外接口支持通信双方双向认证;MEC平台与APP之间通信进行加密;API接口采用安全的通信协议和通道,如安全传输层协议(Transport Layer Security,TLS),不使用Telnet、FTP、SSHv1等不安全协议;对接入到MEC节点的终端进行身份识别。

2.3.6 应用安全

确保MEC平台可对应用全生命周期管理和监控,防止应用的非法创建、修改及删除;同时基于Kubernetes (K8S) 内部网络、虚拟防火墙等手段实现应用间隔离;确保MEC平台对APP资源使用情况进行实时监控和限制管理;对应用进行漏洞扫描和加固,对镜像进行病毒查杀。

2.3.7 运维管理安全

运维管理安全即通过统一自服务门户对宿主机、虚机、虚拟化管理、MEC平台、APP进行运维管理,提供性能告警并留存系统日志,并按需对接集中告警监控平台。

2.4 数据安全

近年来,企业数据泄露、篡改等问题频发,数据安全问题愈发凸显。我国在《中华人民共和国数据安全法》中明确建立了数据分类分级保护制度,根据数据的重要程度及一旦遭到篡改、破坏、泄露或者非法获取、非法利用造成的危害程度,对数据实行分类分级保护。因此,数据安全主要应防止数据被篡改、破坏和泄露,一般可通过以下手段对数据提供保护。

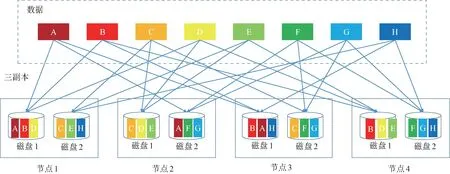

2.4.1 数据备份恢复

采用基于软件定义存储(Software Defined Storage,SDS)技术的多副本分布式存储方案如图6所示,数据依据算法自动均衡地分布在不同的存储节点,支持节点的快速添加和删除横向扩展,支持节点故障或损坏后数据自动重建自愈合,避免数据受到破坏。

2.4.2 数据本地处理

通过UPF+MEC下沉部署,实现数据采集、处理、存储等全生命周期本地化,规避数据泄露至企业园区外部。

图6 多副本分布式存储方案(以三副本为例)

2.4.3 数据安全审计

按需部署审计设备或对接集中安全审计平台对数据导出、变更、系统日志进行审计,避免数据被非法篡改、获取。

2.5 运维管理安全

即便再先进的安全技术和完善的防护方案,也需要安全管理人员的执行,因此除了前述四部分安全外,MEC所有者还需要建立规范的安全管理制度、设置安全管理机构、配置专兼职安全管理人员、进行安全意识及技能培训、制定系统建设和运行维护过程中应遵循的相应制度和规范等。

3 典型案例

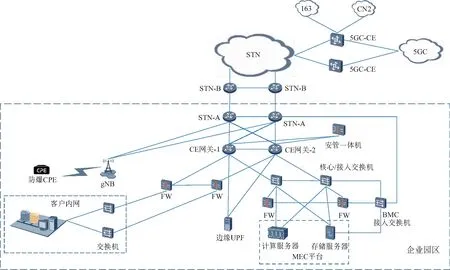

如在进行某大型石化企业的5G MEC项目建设时,考虑到石化原料通常具有易燃易爆有毒等危险特征,一旦企业因遭受网络攻击、数据篡改发生业务中断时,极易引发严重的生产事故导致人员伤亡,因此应提高其网络安全保障的需求级别。依据此类项目的客户需求,应以至少满足等保2级为目标为企业提供网络与信息安全保障,具体的网络拓扑结构如图7所示。

整体物理安全由企业园区机房提供不低于等保2级要求的门禁、机房准入、防火防水防静电等措施,在此不再赘述。

在接入安全方面,除要提供5G SA网络标准的认证、鉴权、加密算法、基站安全防护外,还要通过限制特定DNN、只允许用户在特定位置和基站接入等方式实现网络的安全接入和终端访问控制。

在传输安全方面,承载网接入层设备(STN-A)和网关设备在企业园区内成对部署,各传输链路呈双星型或口字型冗余互联,数据传输过程中采用IPsec加密。

在MEC平台安全方面:一是组网安全,将MEC平台流量三平面隔离,在MEC平台、边缘UPF和企业内网间部署防火墙,并在防火墙、交换机上配置VLAN、ACL控制访问策略,同时UPF N4、N6、N9等接口配置独立的VRF隔离和访问控制;二是基础设施安全,对网络设备、服务器、NFVI等配置复杂口令认证和访问控制,关闭不必要的服务/端口,部署安管一体机,实现基础设施的漏洞扫描、安全基线配置和安全审计,UPF提供防地址欺骗、异常报文丢弃等安全能力,MEC平台提供资源管理机制;三是虚拟化安全、平台安全和应用安全,这三部分安全能力主要由MEC平台提供,通过部署和运用镜像安全扫描、容器安全检测、TLS加密协议、用户登录鉴权、虚拟私有云(Virtual Private Cloud,VPC)隔离等技术实现。最后,企业可通过MEC平台自助服务门户统一对宿主机、虚机、MEC平台等不同层面进行启动、关闭、查看告警、业务恢复等操作,实现运维管理安全。

在数据安全方面:一是采用三副本分布式存储和存储计算分离的架构提供数据恢复和可靠保障;二是通过安管一体机实现日志安全审计;三是通过下沉专用的承载网接入设备和独享型MEC实现数据不出园区,避免数据泄露风险。

图7 5G SA+MEC企业园区组网安全典型案例

在管理安全方面,企业已建立安全管理制度和机构、配置专职安全管理人员,并制定应急预案,应定期组织应急演练,运营商则负责提供专业的安全响应团队进行7×24 h的技术支持。

4 结束语

5G MEC在运营商网络边缘引入了云计算和IT服务环境,使得运营商原本封闭的承载网网络架构更加开放,企业业务数据会经运营商承载网再进入企业,所以对运营商和企业来说,MEC均不属于传统的安全域,云网基础设施、企业内网与业务应用在MEC上交错,网络安全边界进一步模糊,而相关的行业标准还在探讨制定中,因此5G SA+MEC企业园区组网的安全防护还面临很多问题与挑战亟待研究解决。一是容器逃逸带来的安全挑战。由于容器与宿主机共用内核,并且在内核层面的隔离性不足,这使得攻击者可通过利用漏洞“逃逸”出自身拥有的权限,实现对宿主机或宿主机上其他容器的访问[3]。由于MEC平台一般采用云原生架构,因此也不可避免地面临着容器逃逸问题,容器逃逸将直接影响到MEC承载容器的底层基础设施,攻击者可以借此获得主机上的根用户(Root)级访问权限甚至接管K8S集群。二是网元下沉带来的安全挑战。在当前5G SA+MEC组网下,企业园区内下沉部署边缘UPF和MEC,使得用户数据在本地处理,大幅提高了数据安全性,并可以基于前文方案加强安全防护,但5G控制信令主要仍由企业园区外的运营商核心网处理,控制信令在园区外传输过程中同样面临着传统网络架构下的窃听、篡改等威胁,因此部分对安全程度需求极高的企业(如矿山等),会进一步希望在企业园区内下沉轻量级的5G核心网,实现控制信令和业务数据完全在本地处理, 5G核心网的下沉又会进一步增加5G网络暴露面,使得5G网络更易受到攻击。三是第三方应用带来的安全挑战。MEC节点上一般承载了多个第三方应用,一旦一个应用出现安全漏洞,极易被攻击者利用、入侵甚至利用共享的底层设施进行横向渗透,因此需要各应用厂商遵循统一的安全规范和标准,避免出现木桶效应。另外,云边协同、多个MEC间的容灾备份也使得安全问题更加复杂,入侵者植入的病毒、木马可能会随着第三方应用的部署从企业园区复制扩散至运营商5G核心网,甚至利用共享的MEC或公有云进一步渗透至其他企业。