云计算背景下网络安全技术实现路径分析

2022-10-14朱湘宝黄宇

◆朱湘宝 黄宇

(1.桂林信通科技有限公司 广西 541004;2.南宁理工学院 广西 541000)

量子保密通信是一种具有无条件安全性特征的网络安全技术路径,此项网络安全技术路径的实现需要依托于MDI-QKD 技术的应用,即量子密钥分发技术的应用。实现MDI-QKD 这一网络安全技术路径,在理论上可规避云计算开放性特质带来的网络安全问题。基于此,对上述网络安全技术实现路径展开验证分析,探讨MDI-QKD 的可行性、有效性,为云计算网络安全建设提供依据。

1 云计算背景下网络安全技术实现路径分析背景

在互联网环境下,云计算的应用让普通的用户,得以在无须付出大量计算成本的情况下,获取质量更高的计算资源,因此,一直以来,云计算技术都是信息技术领域的热点技术。但事实上,云计算强大的开放性,使得网络环境中存在严重的安全缺陷,影响了该技术的应用效果。在此背景下,人们提出了QKD,即量子密钥分发的典型协议,其可以被定义为,一种通过通信双方一起协商,来实现共享密钥构建的过程,而该过程已经被证实为是一种无条件安全的过程,从而能够被有效运用到云计算网络安全技术实现上。但由于实际应用时,所用的探测设备、信号源,均存在不完善性,导致该协议的应用效果难以达到双方绝对安全的水平,而且其中的单光探测器,还容易遭受各类攻击。此外,信号源的不完善也会成为攻击的切入点,导致密钥难以顺利生成。为此,人们提出了MDI-QKD 协议,其能够有效规避上述探测设备、信号源的不完善性问题,提高了网络安全技术实施路径的建设效果。由此,本文拟对基于MDI-QKD 的云计算网络安全技术实施路径展开分析,以归纳总结出更好的云计算网络安全建设方案,希望能够为云计算技术的普及应用提供参考。

2 云计算背景下网络安全技术实现路径分析过程

2.1 网络安全技术路径系统架构

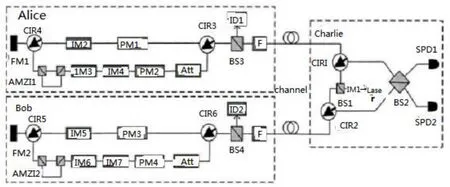

MDI-QKD 系统的架构,如图1 所示,主要是由三个部分组成,即Alice 端、BOb 端、Charie 端。其中,前两个部分是编码端,而最后一部分为探测端,这种结构让该系统具有即插即用的特点,可以对系统应用中存在的双折射效应进行自动补偿,因此,该系统不需要工作者另外设置偏振校准系统,进行双折射偏振调整,这是使得该系统在量子密钥的生成中具有更大的应用优势。

图1 MDI-QKD 系统架构

2.2 技术路径实现流程

在云计算背景下,进行网络安全技术实现时,MDI-QKD 系统的工作过程如下:

第一,生成光脉冲,在此过程中,IM1 会将Charlie 端发出的连续信号光予以强度调制处理,让其转化为脉冲信号光,然后BS1 会将该信号光分为两路,并分别通过CIR2、CIR1 同时输送对称的Alice、Bob 端;第二,调制、监测,上述程序完成后,Alice 端的F,即滤波器,会将信号光中无用的光学成分去除,再运用BS3,使其被分为两路,一路输送到编码模块,再经过CIR3、PM1、IM2 的处理,完成诱骗态的调制,而另一路输送到ID1 估计信号脉冲的PND,以用于监测、应对特洛伊木马攻击;第三,脉冲编码,待脉冲调制完毕后,脉冲会经过CIR4、FM1 的预处理,到达编码模块。在编码模块中,不等臂干涉仪会将一个光脉冲,转化为两个既定时间间隔的脉冲,然后相位调制器,则会设定这两个脉冲的相对相位参数,完成相位编码。此后,脉冲还会被强度调制器予以通光、消光处理,由此完成时间编码操作;第四,探测,待上述编码操作完毕后,Att 则会对脉冲予以衰减处理,使其保持单光子水平,再将其输送到Charie 端,然后该探测端的BS2,会干涉脉冲,使分别来自Bob 端、Alice 端的脉冲,保持相互对齐的状态。此后,探测器再对被输送来的脉冲予以探测处理,得到脉冲的贝尔态测量结果。然后,再用采集卡将测量输出数据予以归集,最后,探测端会根据实际情况,将所需的数据予以记录,并使用公共信道,公示其选择的编码基;第五,筛选,待编码基被公示后,若Bob 与Alice 端所选择的编码基为同一个,则需对该编码基的比特位进行翻转处理。在此情况下,若QBER,即平均量子误码率<阈值,那么剩下的比特脉冲就是初始密钥;第五,最终密钥生成。运用两个编码端,对密钥予以纠错以及隐私放大处理,由此评估外界威胁能够为密钥带来的影响,然后基于此,进行初始密钥的最后处理,形成最终密钥,用以保证云计算背景下的网络安全。

2.3 技术路径中同步单元的设计和实现

在技术路径实现过程中,为了确保MDI-QKD 系统内的单光子探测器可以保持精准的运行状态,需要把发射端的信号,准确地同步传输到接收端,同时让探测器检测到的信号呈同步状态,由此才能去除更多的暗计数,压低误码率。由此可见,双方信息的同步是MDI-QKD系统有效运行的基础,而且同步信号准确性越高,该技术的使用性能就越好。为此,在技术实现过程中,需重点关注同步单元的设计和实现,以提高同步信号的准确性,增强云计算网络安全技术路径的建设效果。

在同步方案设计中,本文将信号激光器、同步激光器,均设置在了Charlie 处。在此背景下,BS 会将同步脉冲光转化为两路脉冲光,然后将脉冲光分别送入Bob、Alice 端,期间为了确保同步光和信号光所走过的路径长度相同,还要运用波分复用器,将这两种光导入同一根光纤中,同时,还要考虑两种光的相互干扰问题,选用不同的波段进行光导入,并在两个信号光脉冲之间,用同步光脉冲隔开。此外,考虑到两个编码端,都在FPGA 的控制下,所以,在同步光到达两个编码端处时,需要使用光电转化器,将光转化为电脉冲,再送到FPGA 处,使其能够顺利落实脉冲编码操作。待编码完毕后,还要对脉冲予以延时处理,让两个编码端的信号光能够在探测端实现完美干涉。此后,再将电脉冲重新转化为光脉冲,并进行二次编码,然后借助CWDM 将其与信号光传输到探测端。但由于探测端的探测器仅支持电信号,所以,应使用转换器将光信号转换为电信号,再用探测器探测。此后再使用采集卡,归集探测器输出的信号,由此完成同步[1]。

在同步设计的实现上,根据上述设计,首先,应当先生成同步脉冲信号。通常来说,使用电信号,进行窄脉冲驱动激光二极管,即可形成同步脉冲信号。人们通过将正向电流输送到激光二极管中,并让电流超出二极管的电流阈值,就能够使活性层中出现粒子反转的情况,由此赋予活性层物质一定的辐射能力,再借助该物质生成激光[2]。在此过程中,为了顺利、完整地在激光上加载窄脉冲,需要先让小于二极管阈值的电流流过二极管,待窄脉冲加载后,即可形成相应的光功率。在同步脉冲信号的生成上,考虑到根据上述设计,需要用波分复用器,将信号光、同步光传输到同一根光纤中,因此,为了降低相互干扰,可以使用1570nm 的波段传输同步光,并使用1550nm 的波段传输信号光[3]。从脉冲的宽度上来看,探测端的探测器门宽,不会限制同步激光器。但为了避免信号光对同步光产生干扰,需确保同步光在无泄漏的情况下,宽度尽量减小。为此,可以将信号光宽度设置为2.5ns、同步光设置为20ns。

其次,需要做好同步脉冲延时调节实现操作。在技术路径设计的实现中,此项操作环节的主要目的是,确保两个编码端的第i 个脉冲,可以同时到达探测端,完成干涉[4]。其中,i 为正整数。但实际上,云计算场景中,经常会出现两个编码端到探测端的距离存在差异的情况,这使得i 个脉冲到达探测端的时间也不同,因此,为了确保两个i 脉冲能够一同到达探测端,则应先测量两个脉冲达到探测端的时间,测量时间差,再基于此,进行脉冲延时调节操作,即可保证两个脉冲的同步到达。但在此过程中,所用激光器的发射功率对测量存在限制,而且在一定时间内,能够积累的光计数也比较少,这使得系统无法在短时间内,计算出脉冲延迟所需的精度为皮秒的延迟位置。为此,可以同时使用精测量、粗测量两种测量方式,以获得较高的延时差测量结果,满足技术路径的实现需求[5]。

在测量过程中,相应的示意图如图2。一般来说,时间差应当包括,BS,即光分数器到两个SPD,即探测器的时间差,以及两个编码端,即Alice、Bob 到BS 的时间差。其中,BS 到SPD 的时间差为,Δt1=(t1+t2) -(t1+t3)(t2>t3)。而两个编码端到BS 的时间差为,Δt1=(t1+t2) -(t1+t4)(t1>t4),然后采用精测量、粗测量两种方式,按照上述两个公式,分别测出时间差,再按照该时间差,进行延时调整,以保证脉冲的同步到达。此后,还要构建出配套的延时电路,并选择精密延时发生器,且要保证该发生器,支持数字编程控制,以更精准地实现对脉冲的延迟调节。

图2 测量示意图

最后,在同步单元实现中,还要构建出同步脉冲出发单光子探测器工作体系,以及采集卡工作体系,让密钥得以顺利生成。在此过程中,需要待脉冲到达探测端之后,用光电转化器对其进行处理,使其成为电脉冲,再将其放大,转变成为TTL 标准电平。此后,将标准电平划分为三路,分别送入SPD1、SPD2 这两个探测器,以及采集卡处。但为了确保信号光被送达时,探测门能够及时开启,还要在放大器与探测器、采集卡之间,设置延迟芯片,以确保探测器能够精准地探测到脉冲。考虑到探测器得出的探测结果是以模拟信号的形式呈现的,而计算机只能识别和处理数字信号,所以,当探测器完成输出后,还要将输出的信号转化为数字信号。为此,需要使用采集卡,作为信号转化装置。在此过程中,为了保证采集卡能够精准、完整地采集探测器的输出数据,应在时阈上,保持采样信号、数据信号的一致性,而且还要让采样脉冲稍窄、数据脉冲稍宽,以便于能够将采样位置定位在数据信号的终点附近,由此得到更为完整的数据信号,促进密钥的顺利生成,保证云计算应用过程中的网络安全,落实网络安全技术路径。

2.4 技术实现路径的试验验证结果与分析

为了验证上述网络安全技术实现路径的可行性,研究者在实验室搭设了相应的试验平台,对上述技术实现路径进行了建设和运行。运行结果显示,MDI-QKD 系统在进行同步单元通信期间,借助精准的时延调节,在探测端,成功地让两个编码端的信号脉冲,呈现出了贝尔泰干涉现象,而且经过干涉处理后,探测器所输出的测量结果,被采集卡精准采集,然后探测端又结合采集卡内数据的现状,筛选出了成功的结果,并将该结果通过公共信道,加以公布,最后,被公布的结果经过后处理环节,成功形成了最终密钥,达到了MDI-QKD 这一网络安全技术路径的预期实现效果。由此可见,上述技术实现路径可行,能够有效保证云计算背景下的网络信息安全。此外,经过试验观察,研究者发现,当温度变化时,干涉仪中的脉冲可能会引入新的相位差,提高误码率,影响干涉效果,同时,两个编码端的干涉仪不同,也会让技术的实现面临路径不一致的问题,增加误码率,因此,在技术实现路径建设中,应当关注环境温度,并采取有效措施保持环境温度的稳定性,而且也要为两个编码端,即Alice、Bob 端,选用相同的干涉仪,由此,深入优化技术实现路径的运行效果,保证网络安全技术的使用性能水平能够达到预期。

3 讨论

在云计算背景下,MDI-QKD 技术是一种无条件安全的网络安全技术,而根据上文关于该技术实现路径的论述可知,该技术具有有效的技术实现路径,可行性满足推广使用需求。因此,为了推动云计算技术的发展,提升各领域的信息化建设水平,可以将此项技术作为一项重点推广的网络安全技术,并结合现有的云计算技术应用场景情况,不断完善配套的技术实现路径方案,让此项技术具备更强的可行性优势,由此充分发挥此项网络安全技术的效能,推动大数据时代的发展。

综上所述,顺利实现网络安全技术实现路径,能够为云计算的推广应用提供良好条件。经过上述技术实现路径分析,可以看出,MDI-QKD 技术具有良好的适用性,通过对该技术进行合理的应用设计和实践操作,能够顺利落实云计算网络安全技术实现路径建设,保证数据通信传输的安全性,深入优化云计算技术的使用性能。