网络安全态势感知模型的构建

2022-09-07张睿

张 睿

(中国石化集团共享服务有限公司 北京 100010)

0 引言

随着网络用户人数的增加,数据信息更加丰富,查询速度、覆盖面有了很大幅度的提升[1]。在此时代背景下,信息泄露问题较为严重,一些恶意软件入侵用户设备网络体系,加大了网络安全威胁[2]。近年来,开发的一些网络防御工具,未能起到很好的功效,网络攻击问题仍然很严重。网络安全影响数据信息(cyber threat intelligence,CTI)的出现,为网络安全研究开辟了新的路径[3]。该项技术借助网络安全影响数据信息获取大量数据,而后通过数据共享与分析,从中挖掘网络恶意行为信息,有助于APT的预防。由于CTI的研究时间比较短,尚未形成较为完善的CTI网络态势感知模型[4]。本文尝试从网络安全态势感知准确性判断角度出发,通过构建网络安全态势感知模型,对网络运行期间的安全性加以诊断。

1 基于网络安全影响数据信息的网络态势感知模型

1.1 网络安全影响数据信息下的态势察觉方法

网络安全影响数据信息指的是一种可以为网络威胁的响应分析与处理决策提供支撑的技术,以信息资产酝酿中的证据性相关知识、IT信息等为核心,对其含有的标示、上下文、能够执行建议、实施上下文等进行威胁响应分析与处理,从而达到快速获取网络安全态势诊断结果的目的[5]。按照网络安全影响数据信息来源不同,可以将其分为两种类型,分别是外源网络安全影响数据信息、内源网络安全影响数据信息。

(1)外源网络安全影响数据信息:一般情况下,此项情报主要用于描述网络安全预警信息、安全事件信息、网络公开漏洞信息。

(2)内源网络安全影响数据信息:该类型情报指的是机构或者企业网络运营下产生的网络安全影响数据信息数据,作为业务流程、机构或者企业的内部信息资产的保护支撑。一般情况下,网络系统遭受恶意攻击后,利用入侵系统可以检测出相关数据集,按照数据类别加以分析,经过一番对比,最终生成系统内源网络安全影响数据信息,作为网络安全态势感知工具。

本研究设计的威胁态势觉察方法是通过处理目标系统,挖掘攻击工具、攻击目的、网络影响相关信息。借助STIX2.0提取威胁属性、网络威胁对象,将数据融合到一起,形成安全事件[6]。通过计算这些事件的权重,对其造成的网络安全威胁价值展开更加深入的分析,经过分析得以获取内源威胁信息。

1.2 态势感知模型的构建

本研究根据网络安全态势分析需求,探究态势觉察过程,引入相似度分析方法,构建态势感知模型。图1为模型设计方案。

该模型中,以网络用户的资产状态、风险状态、日志警告作为信息采集指标,对网络威胁态势要素进行采集,采集信息作为态势觉察信息支撑。关于态势觉察分为3部分,分别是数据预处理、数据建模、觉察结果。其中,数据预处理包括数据筛选与清洗;数据建模包括数据分析、数据关联,即通过数据分析,挖掘各个数据之间的关联关系,从而创建数据关联体系,以便分析。关于数据模型的构建,应用外源网络安全影响数据信息作为开发工具,通过相似度分析,生成内源威胁信息;觉察结果分为两部分,分别是异常攻击行为、攻击行为特征,利用数据模型进行分析,可以获取这两项结果。在此基础上,通过态势理解,将觉察结果转化为理解结果,包括两部分,分别是防御策略、攻击策略。理解结果将作为攻防博弈处理支撑,经过攻防博弈作业应用,生成投射结果,包括量化预测、威胁评估。另外,觉察结果也将作为STIX结构化分析依据,经过结构化分析与处理,生成内源威胁信息,形成内源网络安全影响数据信息。

1.3 相似度分析

威胁价值信息获取涉及的工具为相似度分析作业流程如下。

第1步:态势观察结果。

第2步:STIX拆分为5个部分,分别是Indcator、Tool、Attack Pattern、Observed Data、Vulnerability。

第3步:按照上述数据类型,将数据融合到一起,形成安全事件。

第4步:采用相似度计算方法,通过访问ECTI数据库,对当前收集到的网络数据信息安全性加以判断,如果网络安全性低于或者等于网络安全威胁标准,则执行第5步,如果网络安全性高于网络安全威胁标准,更新异常行为数据库,而后返回第3步。

第5步:生成内源威胁信息。

1.4 权重计算

由于开源网络安全影响数据信息库比较庞大,将其与内部SI匹配成功的可能性比较低。所以,将安全事件类型作为标准,利用与该类型相同的网络安全影响数据信息作为分析支撑,经过一番情报分析后,生成安全事件。本研究针对ECTI的分类,使用CAPEC-id进行网络攻击分类,更为清晰地统计每一种网络安全影响数据信息类型。其中,情报中的威胁数据具有SI特性。

本研究以Indicator为例,讨论外源网络安全影响数据信息中Indicator出现的次数,通过计算ECTI中出现Indicator的频率,构建目标矩阵,对元组下属性权重进行计算。按照属性不同,将Indicator拆分为3种类型,分别是Name、Labels、pattam,出现频次小组划分记为idn,统计不同属性出现频次。其中,属性为Name出现频次为idn小组的属性出现次数记为x1n;属性为Labels出现频次为idn小组的属性出现次数记为x2n;属性为pattam出现频次为idn小组的属性出现次数记为x3n。

在此基础上,计算ECTI中各个属性出现频率,公式如下:

相对优越度矩阵中目标对象为rij,随着频次的增加,网络运营生成的网络安全影响数据信息代表性更强。目标系统安全状态的反映准确性主要取决于网络安全影响数据信息准确性。利用以下公式可以计算出相对优越值rij:

关于ECTI属性权重的计算如下:

利用上述公式进行计算,获取Indicator权重,记为ω′=(ω′11,ω′12,ω′13)。采用同样的方法可以计算出属性权重,获取SI中其他元素属性权重数值,记为ω′ij。通过收集和整理网络运行系统中的安全数据,获取各个元组权重,记为ωi。同时,也可以计算元组对应的属性权重值,记为ωij,以下为权重的计算公式:

公式(4)中,yij代表内部安全事件发生次数。关于ωi的计算,通过构建数据集获取计算结果,即ωi={ωi1,ωi2,…,ωij}。其中,i的取值范围1,2,3,4,5,j取正整数。

通过对比ω′ij和ωij,计算二者的差值。如果差值比较小,则同类ECTI与安全事件的相似性较大,反之,如果差值比较大,则二者之间的相似性较小。

采用同样的方法,可以计算ECTI与各个元组的相似度,将计算结果中的最大值作为最终分析数据,记为外源网络安全影响数据信息与网络内部安全事件之间的相似度。判断该结果是否低于或者等于安全威胁标准,如果符合此情景,则判定当前网络存在安全威胁。如果该结果高于安全威胁标准,那么判定当前网络不存在安全威胁。通过安全态势评估获取当前网络状况信息后,采取相应的网络安全防御措施。

2 基于网络安全影响数据信息的网络安全防攻模型

2.1 网络安全攻防模型的构建

网络运行系统遭受攻击时,往往采取的应对措施会对网络运行状态造成较大影响,需要系统更新后才可以使用。当新的系统启动后,仍然面临着遭受网络攻击的问题,发现攻击行为后,再次采取应对措施加以处理,更新系统后才可以恢复系统正常作业。这个安全攻防过程采用的思想为博弈思想。而这个思想符合本研究提出的基于网络安全影响数据信息的网络安全防攻模型构建要求。所以,本研究采用随机博弈思想构建网络攻防模型。图2为内源网络安全影响数据信息生产主要流程。

第1步:收集内源威胁信息。

第2步:将内源威胁信息与攻防策略均衡应用下的预测结果进行对比,判断两者是否达成一致,如果能够达成一致,那么执行第3步,反之,返回第1步。

第3步:生成内源网络安全影响数据信息。

利用该模型在分析问题时,需要采取态势量化处理。当目标系统遭受攻击后,当防御方采取一些处理措施后,带来的收益、成本、效用将发生很大变化。

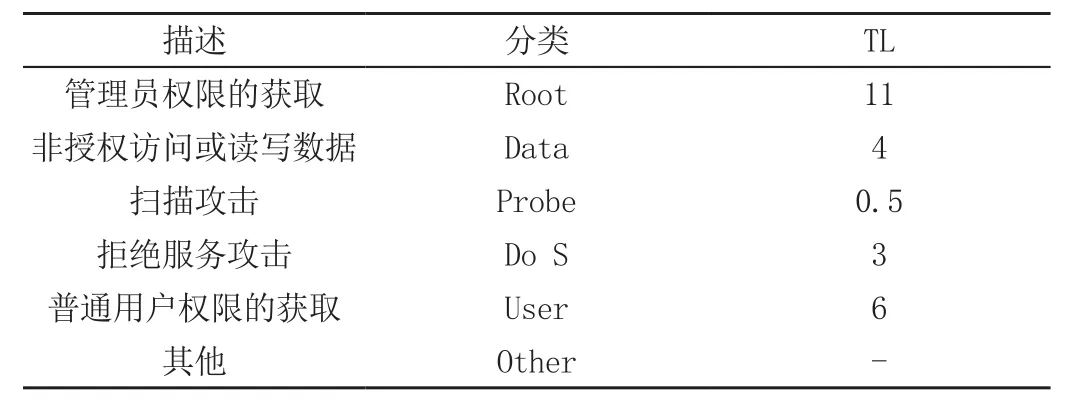

根据MIT林肯实验室的研究结果,获取攻击分类信息,通过查看威胁行为攻击示意图中各个信息之间的关系,将网络安全影响数据信息划分为6种类型。其中,网络安全影响数据信息类型相同的情况下,各个网络安全影响数据信息的威胁度均相同,见表1。

表1 威胁度与网络安全影响数据信息分类

关于网络攻击防御成本的分类,以外源网络安全影响数据信息处置期间的复杂程度作为划分标准,生成4个级别。

DC1级别:该级别没有采用任何的防御措施,需要付出的网络运行操作代价为0。

DC2级别:该级别虽然采取的一些防御措施,但是采取的防御措施成本很小。例如,对攻击行为展开部分监测等。

DC3级别:针对网络运行系统攻击行为,采取一些阻止性能措施加以防御,该行为需要支出的成本偏高。

DC4级别:修复网络运行系统的攻击安全漏洞,该防御处理措施需要付出的操作成本很大,同时也会对系统造成一定损害。

采用量化分析方法,对操作代价采取处理,需要付出的网络攻击防御处理成本记为DC,取值范围DC=(0,3,9,11)。

2.2 网络安全攻击预测

博弈期间,经过纳什均衡处理后生成的博弈策略均为最优方案。当攻击者对网络进行攻击时,网络防御方希望尽可能降低预防成本,从中获取更为可观的利益。面对此类情况,根据纳什均衡操作特点,处理后一定可以得到均衡点。所以,本研究选取纳什均衡作为预测工具,提出攻击预测方案研究。

攻防期间,攻击方与防御方采取的策略均存在盲点,所以,在不改动纳什均衡的情况下无法得到准确的网络安全攻击预测结果。关于纳什均衡在安全攻击预测中的应用,假设网络安全防御、网络安全攻击需要根据概率向量选择具体的应对策略,通过构建混合策略,形成安全防御、安全攻击预测体系。根据攻击者效益期望值,推算防御者效益期望值。从混合策略中找到均衡效用期望,作为预测最优值。将此部分参数作为预测分析依据,对网络安全攻击展开全面预测。

3 测试分析

3.1 测试内容与方法

3.1.1 威胁觉察

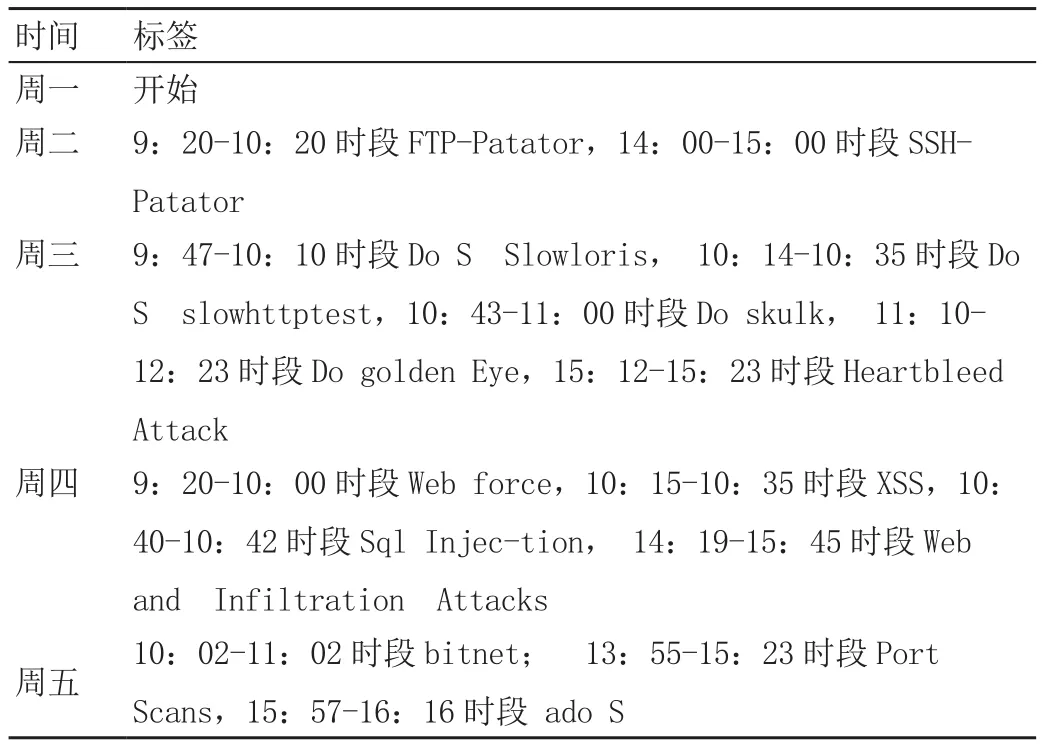

本次实验测试中ECTI包括CAPEC-122、CAPEC-185、CAPEC-47、CAPEC-24,对这些对象加以威胁觉察,从中挖掘网络攻击信息。按照表2中的攻击种类与时间,对外源网络安全影响数据信息与攻击信息之间的相似度进行计算,根据计算结果判断此部分信息是否可以生成内源网络安全影响数据信息。

表2 攻击种类与时间

表2中,将时间设置为周一、周二、周三、周四、周五,分别在每一天设置攻击时段,在各个时段展开威胁觉察测试。

3.1.2 攻击预测

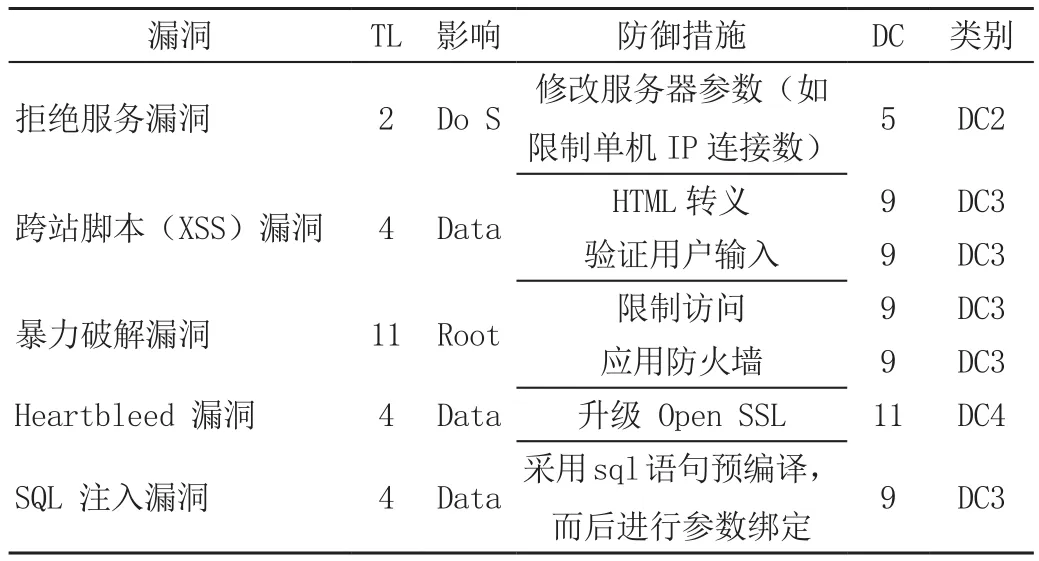

本次测试分析选取5处主机漏洞作为预测对象,采用如表3所示的防御方法进行处理,预测网络攻击情况。为了体现本研究方法的优势,选取Verhulst灰色模型、RBF神经网络作为对照。

表3 系统漏洞信息与防御

3.2 测试结果分析

3.2.1 威胁觉察测试结果

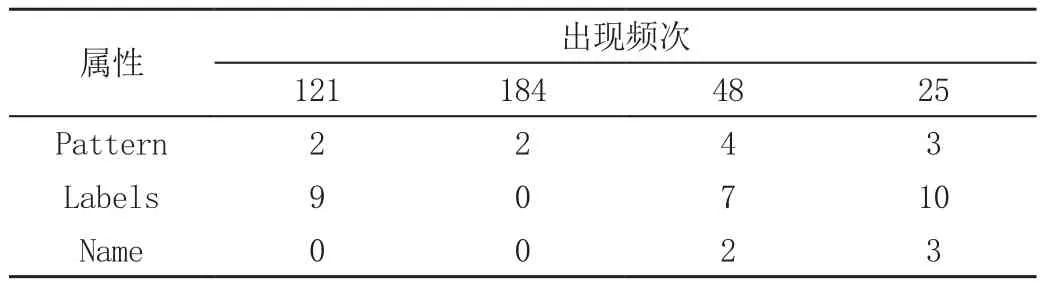

本次测试中,ECT中Indicator属性出现频次见表4。根据该表中的数据,构建Indicator目标矩阵。

表4 ECT中Indicator属性出现频次

计算外源网络安全影响数据信息权重为(0.24,0.41,0.32),其他元组的属性权重为(0.57,0.43)、(0.57,0.43)、(1)(0.34,0.324,0.324)。通过计算各个元组权重,对比外源网络安全影响数据信息与安全事件,得到相似度结果为0.24。按照0.5的对比标准,判定当前事件具有威胁价值。此觉察结果符合威胁行为挖掘标准。

3.2.2 攻击预测测试结果

按照测试方法,分别对3种预测方法的预测结果精度进行统计。其中,Verhulst灰色模型的攻击预测标准差结果为0.1069;RBF神经网络的攻击预测标准差结果为0.0478;本研究方法的攻击预测标准差结果为0.0426。根据此预测结果可以发现,本研究方法的预测标准差结果最小,所以,该方法应用下生成的攻击预测结果精度更高,可以作为网络安全威胁预测工具。

4 结语

本文围绕网络安全态势评估与预测问题展开研究,利用网络安全影响数据信息构建网络安全态势感知模型。该模型以网络用户的资产状态、风险状态、日志警告作为信息采集指标,采集到的网络威胁态势要素信息作为态势觉察信息支撑,通过威胁觉察获取一定信息,经过安全态势评估与预测,得到网络安全预测结果,为网络防御工作的开展奠定基础。测试结果显示,本研究方案能够有效觉察,测试精准度较高,有助于网络安全威胁预测水平的提升。