数据专网设计探讨

2022-07-07洁李

王 洁李 彤

1.内蒙古自治区广播电视传输发射中心839台 内蒙古 呼和浩特市 010050 2.内蒙古自治区广播电视传输发射中心 内蒙古 呼和浩特市 010050

引 言

随着现今信息化建设的不断深入,越来越多的政府部门和企业开始构建一个安全、可靠、性能强大、运行稳定、易维护、便于管理的专用计算机网络作为多业务承载平台。本文以传输发射中心839台VPN网络为例(该VPN网络承载数据、视频、语音多种业务),对数据专网的设计进行简单探讨。

1 网络结构设计基本原则

目前的VPN数据专网主要以扁平化的星型结构或混合型结构为主,注重的是网络运行的安全可靠、运行维护的方便、快捷。网络的结构设计一般遵循以下原则。

1.1 扁平化原则

VPN专网设计时分为接入层、核心层,采用扁平化结构,逻辑上通常是大二层结构。大二层结构比较简洁,逻辑结构也比较清晰,架构比较稳定,实际使用当中方便进行维护与扩容。

1.2 模块化原则

对网络的功能区域进行模块化划分,每个模块的功能与范围设定清晰,使用方便,运行维护中出现问题时定位准确快捷。

1.3 安全性原则

安全是数据专网首要考虑的重要因素。首先,通过接入层接入VPN数据专网的设备和用户要进行认证。认证通过以后,对用户按照权限进行逻辑隔离,重要的业务设计时考虑实现物理隔离。

1.4 高可靠性原则

核心设备与关键设备、链路设计时采用冗余设计。核心设备与关键设备的电源与主控部件设计为冗余配置。

1.5 可扩展性原则

网络设计考虑现有需求及后续的业务发展,留有充分的扩充余地。设计时考虑系统的下一步升级扩容应快速、方便,投资少。

1.6 易用性原则

整体网络的设计,着眼于使用的简便,网络管理软件的界面要使用简洁、友好,操作方便,在网络的实际运行维护时,自动化程度较高。

2 网络整体规划

计算机数据专网通常采用MSTP专线组网,网络带宽根据实际需求设定,如果考虑视频数据通道需求,通常带宽需求要高一些。

2.1 网络整体规划

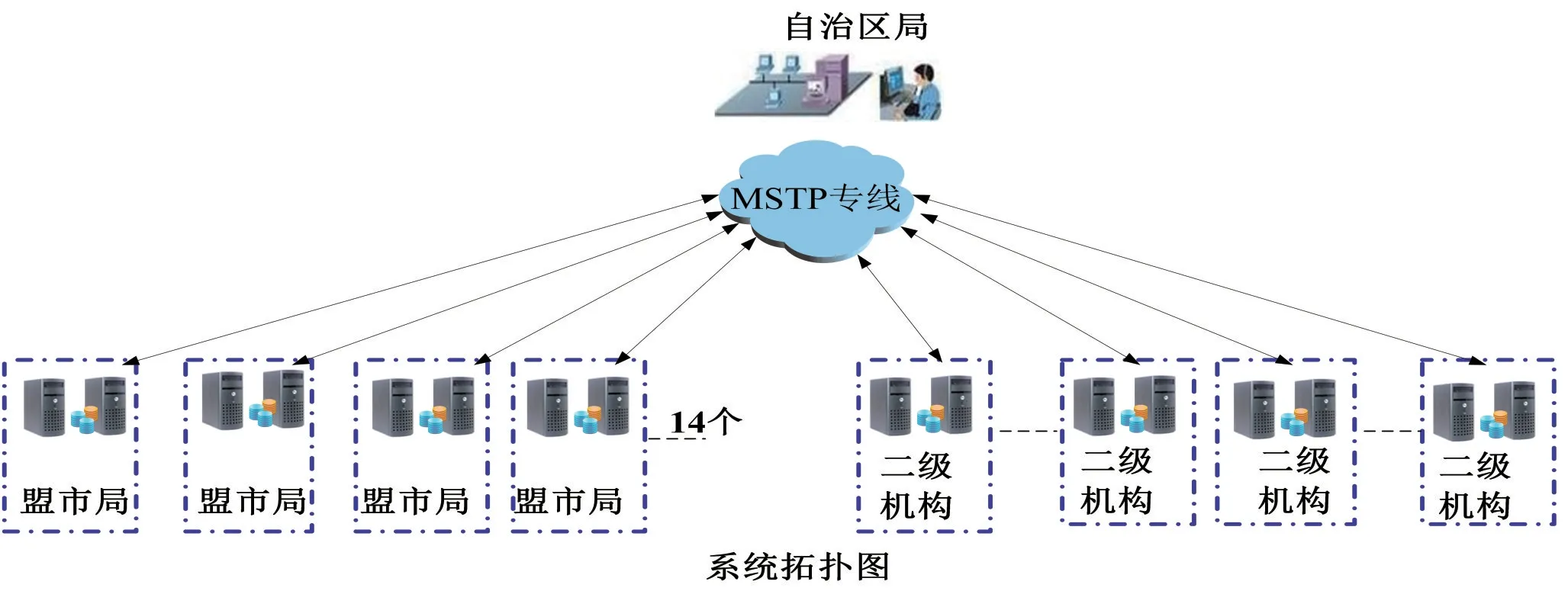

基础网络通常采用接入层、核心层的大二层网络架构。如图1所示。

图1 系统拓扑图

2.1.1 核心层

核心层设备包括核心交换机、核心路由器、网管服务器以及防火墙等,均放置在区局机房,采用全连接结构,网络设备与安全设备的配置要尽量简单,同时具有高带宽、高转发性能。核心交换机、核心路由器、网管服务器以及防火墙等均实现冗余备份。

2.1.2 接入层

接入层主要包括一个自治区局接入点、十四个盟市局接入点,在实现横向业务时,接入层的网络设备转发本区域各用户的横向流量到其他区域用户;在实现纵向业务时,转发本区域用户的纵向流量到自治区局区域用户。

2.2 高可靠性

网络的高可靠性实现通过采用关键设备冗余、链路冗余的集群、堆叠的网络方案。核心层设备采用集群技术配置,将物理上的两台设备从逻辑上拟合成一台设备,将接入层和汇聚层之间的多条链路捆绑进行数据传输。

2.3 IPv6业务兼容性

全网采用双栈模式部署及业务承载,在现有的IPv4环境中部署IPv6,并且IPv6与IPv4能独立完整保持所需的相关功能性和安全性。

3 网络实体架构设计

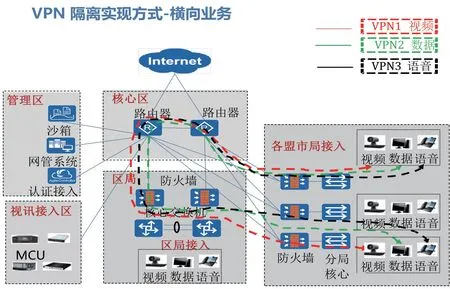

VPN数据专网主要由核心区功能模块、自治区区局区模块,盟市区接入模块以及管理区模块四大模块组成,采用VPN方式实现组网。如图2所示。

图2 VPN隔离方式组网

3.1 核心区功能区

采用两台高性能核心路由器作为区局网络接口,并作为核心接入区局、盟市分局、管理区,具备高交换容量,高处理能力,实现广域网区域可靠互联,业务流量负载均衡。

3.2 区局功能区

采用两台高性能防火墙作为自治区局网络安全设备,集VPN、防网络病毒、带宽使用管理、入侵检测与防御、上网用户的管理、数据防泄漏等功能于一体,如果网络业务需要,还需配置沙箱等设备。防火墙作为区局与市局之间VPN的PE节点,用于承载三种(视频、数据、语音)业务。

采用两台高性能交换机,两台设备做集群部署虚拟为1台设备,再进行1虚多虚拟化为3台逻辑设备,承载三种(视频、数据、语音)业务,做到三种业务逻辑隔离。

所有关键设备物理冗余,接入高性能路由器、核心交换设备单台上所有主控部件物理冗余。特别是主控板和交换网板必须物理隔离,交换网板必须是独立网板,并且业务板与交换板不许共享槽位。

3.3 盟市接入区

各盟市局/直属机构部署高性能防火墙,作为分局VPN的PE节点,交换机采用1虚3模式,用于承载3种(视频、数据、语音)业务。

盟市接入区网络设备的关键部件配置物理冗余,交换机的主控板和交换网板实现物理隔离,配置独立交换网板,并且交换板与业务板不能够共享槽位。

3.4 管理区

管理全网状态监控,灵活部署业务。实现数据专网中关键网络设备,服务器,业务数据库统一管理,各类告警信息同步输出至大屏实时监看,并具备信息提示。

4 VPN实现方式分析

4.1 VPN隔离

VPN实现步骤

区局核心交换机与分局交换机通过集群技术将两台交换机虚拟为一台交换机,然后再通过虚拟化技术将交换机进行1∶3虚拟,从逻辑上将交换机虚拟为三台交换机,通过VPN建立隧道,隧道1负责视频业务,隧道2负责数据业务,隧道3用于传输语音业务。如图3、图4所示。

如此一来,基于页面边界空间的特定主题的图书提供给读者的知识与想象总是在有限的版面里进行。而且“纸是一种不太方便的、不和别处相连的媒介”。[3]习惯了通过不停点击越界阅读的读者对作为冷媒介的图书的关注自然渐趋减弱。这些现象在我们的阅读生活中大量地存在着,甚至很多人花钱买了书因为没时间看或者静不下心来看甚或看不懂、看不下去而导致书中的知识并未发生传递。因而现实中书虽然因为各种原因买来了,但束之高阁也是常态。

图3 VPN隔离实现方式—横向业务图

图4 VPN隔离实现方式—纵向业务图

4.2 MPLSVPN

MPLSVPN的基本概念:BGP/MPLSIPVPN是一种L3VPN,CE(CustomerEdge)、PE(ProviderEdge)和P(Provider)三部分组成。

BGP/MPLSIPVPN组网可扩展性好,同时组网方式灵活多样,特别是能够支持MPLS QoS和MPLSTE,数据传输的实时性和等级得到某种程度的优化,克服传统数据网络的部分弱点,因此在实际VPN网络设计中大量广泛的运用。

CE(CustomerEdge):用户网络边缘设备有一个接口直接连接到服务提供商SP(Service Provider)网络。CE可以是路由器、交换机或主机。一般来说,CE不会“感知”到VPN的存在,也不需要支持MPLS。

PE(ProviderEdge):服务提供商边缘设备是服务提供商网络的边缘设备,直接与CE相连。在MPLS网络中,VPN的所有处理都在PE上进行。

P(Provider):服务提供商网络中的骨干设备,不直接与CE相连。P设备只需要具备基本的MPLS转发能力,不维护VPN信息。

VPN实例:也叫VPN路由和转发表。PE设备保存有多个路由转发表,包括一张公网路由转发表和一张或多张VPN路由转发表。下图是VPN实例示意图,如图所示,各个VPN实例维护各自VPN的路由,公网实例维护公网路由,这样防止了路由因目的地址重叠而在PE上丢失。如图5所示。

图5 VPN实例示意图

IPv4地址增加了RD以后称为VPN-IPv4地址,共有12个字节,8个字节为路由标识符RD(RouteDistinguisher),4个字节为IPv4地址前缀,如图6所示。

图6 VPN-IPv4地址结构图

4.3 基本参数设计

LSRtrigger:为了避免产生不必要的LSP,LSRtrigger的方式为host。

VPNname:本次现网业务应邦定到VPN,不同的业务建议配置不同的VPNname。

VPN的RD:不同的VPN配置不同的RD,建议采用AS:XX进行划分,XX为VPN业务的序号,从01开始编依次递增。

VPN的vpn-target:不同的VPN配置不同VPN的vpn-target export-extcommunity和importextcommunity,采用的编码方式是AS:XX;VPN的私网路由协议:VPN的私网路由协议采用OSPF或其他动态路由,注入到MP-BGP在VPN内发布;根据实际组网需求来确定MPLSVPN的部署,合理分配P、PE、CE的设备角色,既做到业务隔离,安全稳定传输,又做到节约资源,提高设备利用率。

结束语

在实际应用当中,VPN专网逐步成为承载视频、语音、数据等多业务的数据专网,本文从VPN专网的基础网络整体规划到实体网络架构设计,进行了简单探讨,VPN凭借其组网快捷、安全、维护简便等优势将会具有更广阔的前景。