计算机信息安全中大数据技术的应用研究

2022-07-05李春毅

摘要:大数据技术在信息安全中的运用,大大提高了网络数据的安全,由于大数据技术比较复杂,可采用不同的技术实现对数据的保护,通过对常见的计算机网络信息安全技术进行分析,提出了大数据技术在计算机信息应用的体系架构,并结合计算机信息技术安全的特点,从大数据的采集、存储、挖掘、发布等提出了计算机信息安全技术的防护策略。

关键词:大数据;计算机网络;信息安全技术

中图分类号:TP393 文献标识码:A

文章编号:1009-3044(2022)14-0019-03

大数据技术应用十分强调信息安全的管理,同时也转变了计算机信息处理模式,对提高计算机信息安全技术的处理具有十分重要的作用。利用大数据技术可以有效地构建网络信息技术安全保护体系,能够保证网络的信息安全、可靠与不间断地运行。大数据技术还可以将传统的信息安全技术融合在一起,同时还能将云计算技术、网络安全技术结合在一起,对推进网络信息安全管理技术的发展具有重要作用。

1 常见的计算机信息安全技术分析

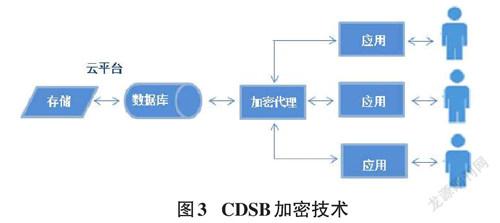

计算机信息安全管理技术有多种方式,可以从网络系统的物理层、应用层出发,将多种计算机信息安全技术融合在一起,制定有效的信息安全防护技术与管理机制,加强数据库的安全审计,提高数据平台的安全性,并利用身份认证等技术保证信息安全。常见的计算机安全技术体系的具体结构如图1所示,它是将多种技术融合在一起,从数据安全、应用安全、主机安全、物理安全等方面出发,系统地做好计算机信息安全防护,提高计算机信息处理效益与大数据网络安全。计算机信息安全处理技术主要包括数据加密技术、登录认证技术、用户访问控制技术、计算机网络防火墙控制技术、非法入侵检测技术、漏洞扫描、网络审计、数据完整性校验等。

1.1數据加密技术

主要有加密对称算法与非对称加密算法两种,二者各有利弊,在不同的环境中,二者的功能存在很大的差异。在对云平台的大数据安全保障中,对称性加密算法要求发送与接收数据的双方的密钥相同,通信时,同时完成数据的加密与解密,常用的算法有AES、DES、3DES算法等[1]。而非对称算法则存在明显差异,加密与解密的密钥是不同的,发送与接收数据的双方(A、B)预先生成一系列的密钥,在通信时,A、B双方将己方的密钥发送给对方,如果A向B发送数据,就需要用B的公钥进行加密,然后将数据发送B端,通过加密与解密共同完成数据的传输,这种加密方式的安全性更强。

1.2安全认证技术

安全认证技术是云平台安全保护中常用的技术,它主要采用计算机技术提供一种安全机制验证,通过对数据信息源的正确性和信息的完整性进行检验与认证,从而保护网络平台的安全。安全认证技术主要应用于不同操作系统之间的资源安全访问与控制,对网络中不安全的信息进行隔离。目前,安全认证技术主要有数字摘要与数字签名与认证技术、生物识别技术等技术。在不同的环境中可以采用不同的安全技术,对于网络云平台中的安全认证技术主要有用户身份认证技术与消息认证两种方式,用户的身份认证技术主要有口令认证、面部识别、生物技术认证等方式,消息认证主要有CA(认证机构)签发的证书对用户的身份进行认证,通过数字签名等方式验证用户的登录信息,以保证用户在登录系统平台时,能安全地访问平台数据[2]。

1.3防火墙技术

防火墙技术是计算机信息安全常用技术,通过对系统的访问日志与流量进行检测分析,对非法访问的用户进行甄别,阻止外部网络病毒对内部网络的攻击,以提高计算机处理信息的安全性。防火墙技术主要包括数据过滤技术、代理技术、数据状态检测技术等技术,由于防火墙技术本身具有一定的局限性,一般需要与入侵检测技术结合在一起使用。在大数据平台的安全防护中,利用防火墙技术,提高了防火墙技术的应用效果,如网络地址翻译技术、VPN技术、防火墙加密与认证技术等。在大数据信息安全的视角下,人们一般很少采用单一的防火墙技术,而是将多种防火墙技术结合在一起,共同对非法访问的数据进行检查,综合性地控制网络信息安全。

1.4入侵安全检测技术

入侵检测技术也是计算机网络中常用的安全防护策略之一,主要是通过系统的流量、日志进行扫描,及时监测登录平台的异常信息,做好隔离与防护,它能够有效地对网络病毒进行拦截与防御,拦截网络信息中的不安全因素,防止网络中的不安全因素对用户计算机造成伤害[3]。随着大数据技术的应用,入侵检测技术成为保证用户计算机安全的关键技术之一,常用的入侵安全检测技术有误用安全检测技术、异常安全检测技术与高级检测技术等几种检测方式。为提高网络平台的安全性,可以将这几种技术结合在一起使用。误用安全检测技术需要提前预定义病毒攻击特征库,通过主动收集数据与特征库进行对比,并将对比的结果作为防御的判断依据,在发现数据异常时,及时采用隔离技术将异常数据隔离,并产生告警信息。异常安全检测技术主要用于检测系统中的未知预测分析,通过计算模型判断是否有入侵发生,高级检测技术主要包括对数据文件的完整性进行检测,采用了遗传算法、数据挖掘等方式。

2 大数据技术在计算机信息安全中的应用

2.1大数据环境下计算机信息安全技术体系

大数据环境下,为了数据的有效使用,就需要加强数据的安全防护,信息安全技术体系的构建往往与云计算技术紧密联系,在构建大数据的安全防护平台时,需要综合运用多种安全技术,建立计算机网络信息安全控制。根据网络安全防护结构要求,在大数据网络环境中,提高计算机信息处理的安全,需要在此基础上加强虚拟技术的安全控制与大数据技术的安全控制,形成云平台环境下的大数据信息安全管理技术,有效地保证网络数据的安全,如图2所示的信息安全框架。

其中,虚拟化安全目标技术是保障大数据信息安全的一个关键措施,它具体包括虚拟机技术的安全、网络虚拟机监控器安全及虚拟网络信息传输安全三个部分的数据信息安全。大数据安全技术在计算机信息安全中的应用主要是围绕大数据生命周期的各个环节进行管理与控制,以保证信息数据的安全性。F8016F3D-6810-4DD3-B089-F442405FF70C

2.2大数据技术在信息安全中的应用技术

(1)身份管理技术

身份管理(IAM:Identity and Access Management)技术在云平台大数据的应用中比较广泛,主要是对用户的身份认证技术利用“身份上下文验证”“特权访问管理”“生物识别技术”等,提高用户云平台登录的安全性,能更大限度地提高云平台大数据的安全性。

①身份认证技术

由于早期的身份认证技术比较简单,主要采用的是单一登录与密码访问资源,只要用户的口令正确,就能访问系统,存在着明显的漏洞,在用户登录不同的系统时,如果采用“登录账号+密码”的身份认证技术,需要不同的密码与账号,用户需要记住大量的密码与账号,给用户带来极大困扰,同时也会给用户的信息安全带来一定影响[4]。采用单点登录SSO (Single Sign On)的身份认证技术,能够利用密码管理器将用户在登录各个系统的账号与密码存储在一起,自动地访问不同的资源与站点,在该技术中采用身份认证技术,虽然为用户登录不同的系统提供了便利,但是该技术不能解决所有的安全问题。

②个人生物特征识别技术

该技术主要采用人体的生理特征对用户的身份进行验证,如指纹、人脸识别等,结合单点登录技术实现生物特征识别技术,为用户登录云平台提供了新的技术,真正实现个人单点认证登录与控制,例如生物识别技术,用户可以通过指纹、人脸识别等方式登录账号,然后可以访问不同的平台资源,极大地提高了登录不同系统的效率。但采用该技术也存在失灵的情况,如人的手指有汗水,可能就不能正确识别,影响登录系统的效率,而且如果用户将自己的生物信息保留在某一个云平台系统中,黑客就能利用这个特点对用户账号进行攻击,窃取用户的信息。

(2)可信访问控制

采用该技术主要目标是控制非授权用户与非法用户对大数据平台中资源访问的权限。针对不同的用户,给予不同的权限,保证用户的数据不会被窃取,同时还要防止合法用户在未授权的情况下,登录系统大数据平台,访问其他用户的数据。利用可信访问控制技术设置用户登录平台的权限,在用户登录系统时,可以自动地记录用户的行为,自动生成大数据平台管理日志,从而便于系统能有效地对用户访问日志进行审计,进而提高了系统的安全性能。

(3)大数据挖掘安全技术

对海量的信息进行处理时,需要采用数据挖掘技术对数据进行处理,才能获得潜藏在数据中的有用信息。大数据挖掘安全技术指对海量的信息数据在处理的过程中保证挖掘数据的安全,需要登录数据挖掘平台的用户进行多重身份认证,结合使用者的级别为其分配相应的权限,并对挖掘者的权限进行管理,以达到对数据安全的控制,防止数据信息泄密。在大数据挖掘过程中,对挖掘者的身份认证可以采用多种身份认证技术,例如采用数字证书、动态口令、生物识别等技术,对大数据挖掘者进行身份认证。在大数据安全挖掘过程中,访问控制策略是数据安全保护的核心策略,能够有效地对访问者进行控制,在具体的运用过程中,可以采用多种组合的方式,实现对大数据挖掘安全的技术控制。

(4)大数据发布安全技术

大数据在挖掘完成后,需要采用一定的安全措施进行保護,然后通过发布才能为用户提供数据共享,大数据在发布时,需要通过应用系统对挖掘的数据信息进行安全审计,以保证发布的数据信息不会泄露机密,同时也能保证数据泄露的溯源性。目前,采用的大数据发布安全技术主要有基于日志的安全管理技术、基于网络监听的安全技术等。不同的环境下可以将多种技术综合在一起,保证信息数据的安全。在大数据发布安全审计时,应结合数据的安全性能以及数据的优先级别进行综合考虑与分析,可优先选用基于网络监听的审计技术对网络大数据的发布进行管理[5]。数据溯源主要对大数据挖掘周期过程中的各个环节进行标记与定位,保证在数据挖掘出现安全问题时,可以追溯到相关的数据处理环节与相关的责任者,采用水印技术可以有效地解决数据溯源的问题。

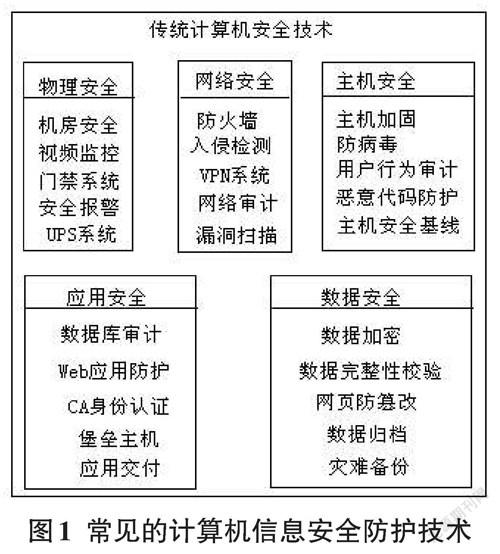

(5)云数据库加密网关(CDSB)

CDSB技术采用的是安全代理模式,它对CASB代理方式进行改进,在数据库入口对云平台数据进行处理,具有权限通过网络的数据可以读取明文数据,如果没有权限的行为,即使采用非法的手段获取用户的数据信息,但是缺乏相应的密钥,无法对数据进行解密,提高了用户的数据安全性,具体过程如图3所示。

(6)Hadoop技术在信息安全中的应用

随着网络数据类型与种类的不断变化,采用传统的存储方式已经不能满足要求,给计算机信息安全带来了极大的安全隐患,通过将Hadoop技术应用于计算机信息安全处理中,能满足数据存储与处理的多样性,它可以对不同类型的数据进行聚合化的处理,Hadoop平台也成为大数据处理与应用的重要平台之一,它可以对大数据信息进行可视化处理,便于用户及时发现数据间的内部联系,提高数据应用的效率[6]。Hadoop 系统在复杂数据的整合储存和集中管理等具有非常强大的优势,它的各部分在具体的数据处理过程中,可以相互协调与配合,为计算机信息技术的处理提供多种功能服务,随着Hadoop系统与技术的不断完善,将会在计算机信息技术安全等方面得到更深入的应用,成为大数据技术发展的一个重要趋势。

3 结束语

随着人们对大数据应用不断深入,也出现了一些数据泄露的现象,导致人们对大数据平台的安全开始担忧。大部分大数据平台的数据存储方式是以明文的方式进行存储,如果非法用户获得用户的数据,会给用户带来巨大的损失,大数据平台的安全技术,已经成为人们关注的焦点。在系统开发和大数据平台数据库建设中,为了保证数据库系统的稳定性,在数据处理过程中,采用数据加密算法,以保证用户信息数据的安全十分必要。

参考文献:

[1] 丁佳.基于大数据环境下的网络安全研究[J].网络安全技术与应用,2014(4):116,119.

[2] 张振南.对计算机信息传输安全及防护技术分析[J].自动化与仪器仪表,2013(6):126-127.

[3] 林泓恺.关于计算机网络信息和网络安全应用研究[J].信息通信,2013,26(3):119-120.

[4] 张允壮,刘戟锋.大数据时代信息安全的机遇与挑战:以公开信息情报为例[J].国防科技,2013,34(2):6-9.

[5] 董新华,李瑞轩,何亨,等.一种大数据平台敏感数据安全共享的框架[J].科技导报,2014,32(34):47-52.

[6] 杨鑫.基于云平台的大数据信息安全机制研究[J].情报科学,2017,35(1):110-114.

收稿日期:2021-12-30

作者简介:李春毅(1991—),男,北京人,本科,研究方向:计算机信息安全中大数据技术的应用研究。F8016F3D-6810-4DD3-B089-F442405FF70C