能量采集多天线中继网络中基于人工噪声辅助的安全传输方案

2022-05-30任清华张广大樊志凯

任清华 张广大 樊志凯

摘要:针对多天线中继系统中继节点面临的可用能量受限问题和存在的严重信息泄露隐患,提出了一种基于能量采集技术的联合中继波束成形和多天线友好干扰机协作干扰的物理层安全传输方案.首先,构建基于放大转发(Amplify-and-Forward,AF)模式的多天线协作中继网络,其次,中继节点和友好干扰机在时隙切换(Time Switch,TS)策略下进行能量采集和保密信号传输.接着,以系统保密速率最大化(Secrecy Rate Maximization,SRM)為目标,在满足中继节点和友好干扰机采集能量约束条件下,联合设计出最优中继信号传输波束成形矩阵、人工噪声(Artificial Noise,AN)协方差矩阵和时隙切换系数.然而,由于条件约束,导致该SRM问题为非凸问题,故通过结合半定松弛(Semi-Definite Relaxation,SDR)技术以及拉格朗日对偶理论,设计出一种双层优化算法求得最优解,并且,为了降低复杂度和对比方案性能,给出了一种基于迫零预编码的次优传输方案.最后,仿真结果表明,所提方案能够显著提高系统保密性能,具备一定抗窃听攻击能力.

关键词:物理层安全;能量采集;波束成形;协作干扰;保密速率;半定松弛

中图分类号:TN918.82文献标志码:A

Secure Transmission Scheme Based on Artificial Noise-aided for Energy Harvesting Multi-antenna Relay Networks

REN Qinghua ZHANG Guangda FAN Zhikai1

(1. Information and Navigation College,Air Force Engineering University,Xi'an 710077,China;

2. Key Laboratory of Aerospace Information Applications,China Electronics Technology Group,Shijiazhuang 05008 China)

Abstract:Aiming at the problem of limited available energy and serious information leakage risks faced by the relay nodes in the multi-antenna relay system,a physical layer secure transmission scheme of joint relay beamforming and multi-antenna friendly jammer cooperative jamming based on energy harvesting technology is proposed. Firstly,a multi-antenna cooperative relay network based on the amplify-and-forward (AF)mode is constructed. Secondly,the relay nodes and friendly jammers perform energy harvesting and confidentiality signal transmission based on the time switching (TS)strategy. Then,with the goal of the system secrecy rate maximization(SRM),the optimalrelay signal transmission beamforming matrix,artificial noise(AN)covariance and time switching coefficient are jointly designed under the condition of meeting the energy harvesting constraints of the relay and the friendly jammers. However,due to conditional constraints,the SRM problem is a non-convex. Therefore,a Bi-level optimization algorithm is designed to obtain the optimal solution by combining semi-definite relaxation(SDR)technology and Lagrange duality theory,and in order to reduce the complexity and compare the performance of the proposed scheme ,a suboptimal transmission scheme based on zero-forcing precoding is given. Finally,the simulation results show that the proposed scheme can significantly improve the security performance of the system and has a certain anti-eavesdropping attack capability.

Key words:physical-layer security;energy harvesting;beamforming;cooperative jamming;secrecy rate;semidefinite relaxation

随着第五代移动通信技术的迅猛发展和移动终端的广泛普及,无线通信网络的业务量呈现爆炸式增长,诸多问题也随之而来.如:海量设备的接入使得无线通信网络结构日益复杂化;各类通信终端标准化协议不完善;更为重要的是,无线通信网络的信道的开放特性引起了广大用户对隐私信息泄露的担忧[1].而传统无线通信网络的安全机制主要依赖基于密码体制的加密技术,其原理是通过提高计算复杂度和代价确保安全.近年来,由于计算科学领域不断取得突破性进展,故寻求更為安全的传输技术和机制成为网络安全的一个重要研究内容.物理层安全作为传统上层加密方案的补充,利用无线信道的内在特性实现安全传输,为解决无线通信系统中安全传输问题,提供了新的思路[2].

协作中继作为物理层安全技术的重要组成部分,被证明能够在扩大通信网络覆盖范围的同时,也可提升网络的保密性能[3-4].因此,学者将各种增强物理层安全的有关技术引入协作中继网络,比如协作波束成形技术[5]、中继选择技术[6]和协作干扰技术[7]等.其中,协作干扰技术因其实现复杂度低而成为研究的热点内容.根据协作干扰节点的不同,一般可划分为内部节点协作和外部节点协作.针对协作中继网络下的安全方案,内部节点协作主要是利用源节点[8]或者目的节点[9]等系统内在通信节点进行协作干扰.文献[8]研究了不可信全双工中继网络存在的信息安全问题,提出了基于源节点协作干扰的安全传输方案,推导了保密中断概率闭合表达式和可达保密速率的渐近表达式.文献[9]针对存在多天线目的节点的协作中继网络,提出一种利用天线切换和最优功率分配策略联合优化方案.外部节点协作则主要通过借助友好干扰机对窃听节点进行干扰[10].文献[10]考虑协作非正交多址网络下存在单窃听者的通信场景,提出一种利用友好干扰机协作干扰的安全传输方案,并分别推导了系统的保密中断概率、截获概率和可达保密速率的闭合表达式.

多天线中继网络不仅能够充分利用天线带来的空间资源,而且能够在不增加频谱资源和发射功率的前提下,提升系统容量.这为设计物理层安全方案提供了更为丰富的资源.因此,许多学者针对多天线中继网络的安全传输展开深入研究.文献[11-13]利用波束成形技术从不同侧面对多天线协作中继网络的安全方案展开设计.可以看到:单一的安全波束成形方案对系统保密性能的提升具有一定局限性.在此基础上,文献[14-15]通过在中继节点处引入AN 进行协作干扰以提高系统安全性,其实现方式是在中继节点处构造联合波束成形和AN矩阵.联合构造和优化矩阵将大大提高中继节点处计算代价,但也给中继节点有限的能量和资源带来巨大挑战.

文献[16-17]通过设计不同的能量优化方案在保证系统保密性能的同时,提高系统的能量利用效率,但这并未从根本上解决问题.在多天线中继网络中,随着中继处能量的减少,最优化波束成形方案效果将减弱,系统保密性能将减弱.因此,能量受限问题严重制约了多天线中继网络的安全性能.

针对以上问题,本文考虑能量受限的多天线中继网络下存在非法窃听者时的信息安全传输问题,提出了一种AN辅助的安全传输方案.首先,利用多天线波束成形结合能量采集技术向中继节点传输信息和能量;接着,引入友好干扰机进行AN协作干扰.多天线中继在放大转发信息的同时,友好干扰机发射AN对窃听者进行干扰.所提方案在中继和友好干扰机采集能量的约束下,通过联合设计中继波束成形矩阵、AN协方差矩阵和时隙切换系数,最大化系统保密速率.数值仿真实验表明,本文所提方案相较于传统方案,对提升系统保密性能具有明显优势.

1系统模型与问题描述

1.1系统模型

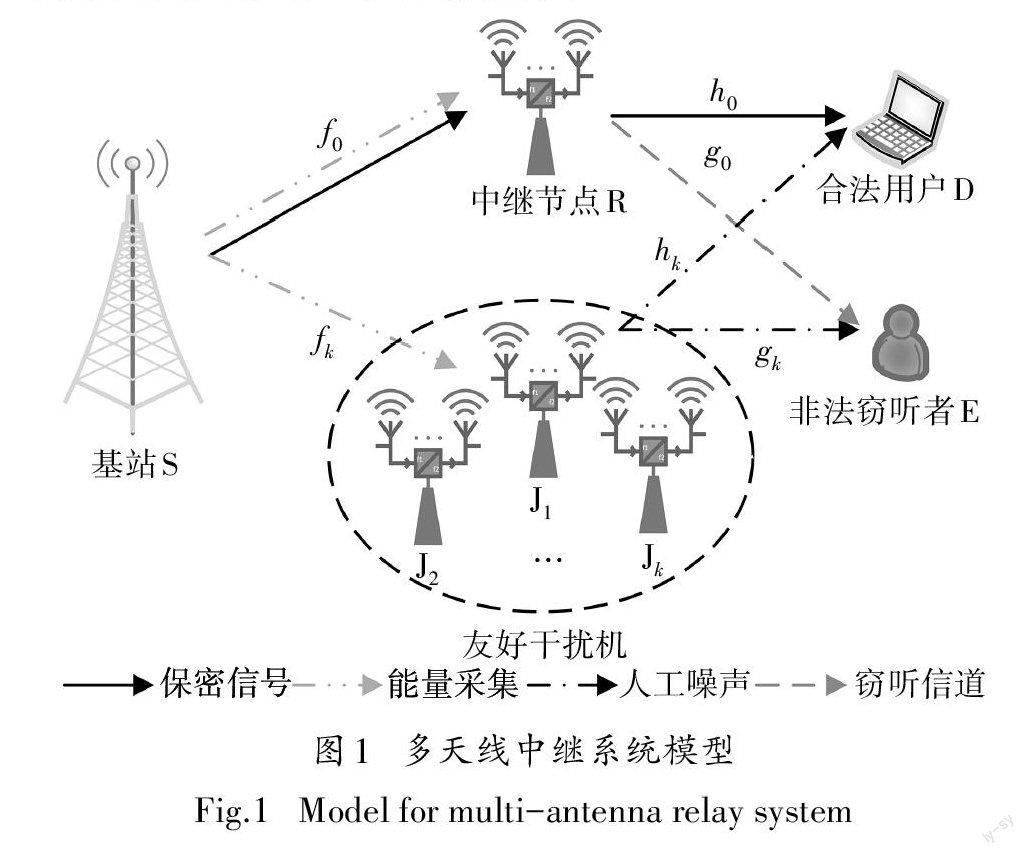

本文针对图1所示的多天线中继网络展开研究.其中,包含一个基站S、一个合法用户D、一个中继节点R和一个非法窃听者E.另外,本文引入K个友好干扰机J辅助完成安全传输.除中继节点和友好干扰机均配有N根天线外,其他节点均配备单天线用于信息传输.中继节点R和友好干扰机J均具备能量采集能力,能够从射频信号中提取能量用于自身对信息的处理.不失一般性,本文假设由于深度衰落或障碍物的影响,基站S和合法用户D间不存在直连链路,故需要借助R完成信息交互.

图2为基于TS策略的协作中继网络的信息与能量传输过程.在整个过程中,利用时隙分配系数α将每个传输块周期T划分为3个阶段.

具体描述为:在第1时隙中,基站S向中继节点R和友好干扰机J发送射频信号,R和J利用射频信号完成能量采集.则二者接收到的信号可表示为:

基于TS策略,R以及任意友好干扰机Jk在规定时隙内能够采集到的能量为:

式中:η∈e(0,1)表示能量转换效率.

在第2时隙中,S以相同的功率PS向R发送保密信号xS,则R接收到的保密信号为:

在第3时隙中,R基于AF模式将保密信号y2R转发至D处,则转发信号可表示为:

xR=Wy2R(7)

该时隙中,友好干扰机Jk利用第1时隙中采集的能量发送AN向量zk,因此,D接收到的信号为:

将式(6)和式(7)代入后,可得:

此时,窃听者E能够接收到的信号可表示为:

根据式(9)和式(10),可得D和E处的信干噪比(Signal-to-Interference-plus-Noise Ratio,SINR)为:

由上述信号模型可知,R转发信号的功率为:

式中:Tr(·)表示矩阵的迹.

结合式(4),考虑到R中原有能量,因此,R处存在功率约束可表示为:

式中:P0为中继节点初始功率.

对任意友好干扰机Jk,存在AN发射功率应小于所能采集的能量,故存在以下约束:

Tr(∑k)≤EJk,?k,(15)

1.2问题描述

根据文献[18]可知,当合法信道的信道条件优于窃听信道时,系统将能够获得正的保密速率,此时,表明系统能够进行安全通信.具体描述为:

RS=[CD-CE]+(16)

本文根据全局信道状态信息(Channel State Information,CSI),在R处总功率以及任意Jk功率受限时,通过联合优化波束成形矩阵以及AN协方差矩阵,从而实现SRM的目标.具体表示为:

由于在以上约束中,存在目标函数,对于保密速率最大化的求解问题为非凸的优化问题,故无法直接求解.因此,本文采用分布优化方案对该问题求解.

2人工噪声辅助下波束成形设计

2.1最优波束成形设计

为了对SRM问题求解,首先引入辅助变量-将问题(P1)重写为问题(P1.1).

式(17b)~式(17e)(18c)

因为上式为非凸优化问题,无法对其直接求解,故根据文献[19]的思想,将问题(P1)转化为两个子问题进行求解.对第一个子问题求解,将问题(P1.1)转化为双层优化问题,其中,外层优化问题作为一个单变量优化问题,可以采用一维搜索方法求解,内层作为一个半定规划问题,能够利用半定松弛技术对子问题展开求解;而后,通过一维搜索得到第二个子问题的最优解.首先,固定时隙切换系数α以优化波束成形向量W和AN协方差矩阵∑k,其次,根据得到的W和∑k优化α.对于问题(P1.1),能够将外层单变量优化问题转化为:

式中:χmin和χmax分别为单变量χ的下界与上界.当给定χ时,内层优化问题最优目标值表示为:

式(17b)~式(17e)(20)

故只需要求出ψmax,即可得到变量下界χmin.因此,可通过优化下列问题,得式(22)对应最大值:

观察式(19)和式(20)可知,式(19)可以通过一维搜索寻找最优的χ以及对应的最优目标值.但在此之前,需要得到式(20)的最优目标值.故双层优化问题的关键在于对内层优化问题式(20)的求解.

为便于后续分析,利用矩阵论知识对式(20)进行处理,有以下等式成立.

对约束条件处理后有:

式中:ε=1/χ-1.利用Charnes-Cooper变换,把上式转化为一个凸的SDP问题.所以,引入松弛变量τ≥0,式(28)可重写为问题(P2.1):

式(28c)~式(28e)(29)

此时,式(29)转化为标准形式凸优化问题,接着,利用Slater条件[21]进行验证,可知其存在严格可行点.因此,原始问题与对偶问题间强对偶成立,所以式(29)最优解可以通过求解其对偶问题等价得到.对应拉格朗日对偶函数为:

其中,Ω为包含式(29)原始问题和对偶问题变量的集合.经过计算合并后,相关变量表达式为:

其中,λ,δ,β0,βk,μ分别对应于式(29)中约束项的拉格朗日乘子.式(30)作为一个非线性规划问题,最优解应当满足Karush-Kuhn-Tucker条件.故式(30)有关的KKT条件表示为:

其中,存在Δτ≥0,且满足下式:

证充分条件1).

由式(32)知,对任意确定的k :

充分条件2)和3).

定义新变量C*,具体为:

依据式(31),计算后,知下式成立:M*=PSA1+C*.

(a)当rc=N2时,此时矩阵C*满秩,可得:

rank(M*)≥rc-1=N2-1(42)

因此,N2-1≤rank(M*)≤N 当M*的秩取N2-1时,则有rank(null(M*))= 令ξ为M*对应的唯一基础解系,则对应问题的最优解可表示为X*=bξξH.当M*的秩取N2时,由式(34)知,最优解X*=0,表示波束成形矩阵为0,故此时不为式(29)的最优解.

(b)当rc

rank(null(M*))=N2-rc+1.表明M*的零空间除Ψ外,还存在一个额外维度的基向量,令其為ξ则此时最优解可表示为:

已知最优解满足式(38),下面验证最优解是否满足式(29),分别代入不同约束项进行验证:

2.2求解算法描述

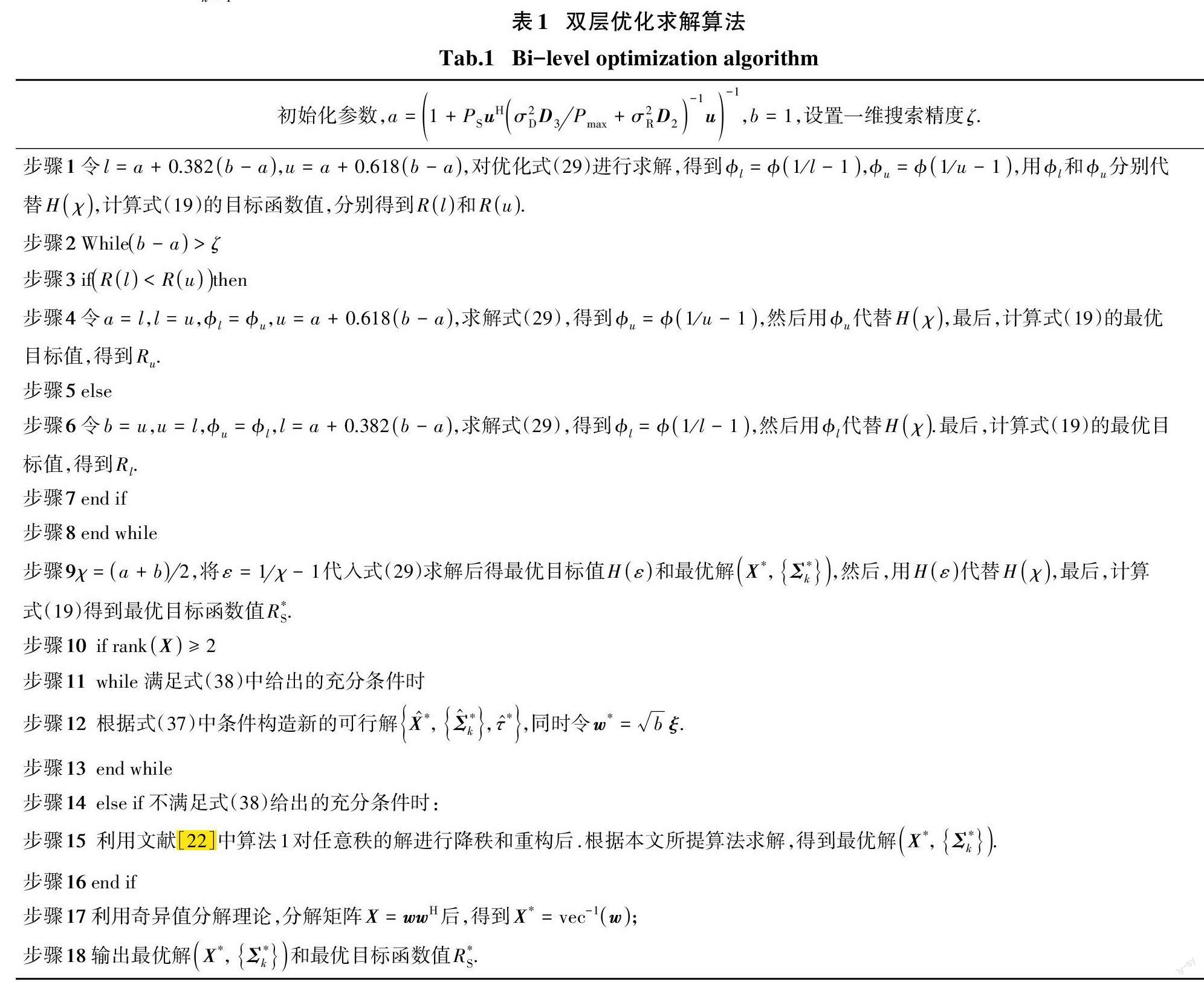

根据以上分析,回到双层优化问题式(19)和式(20),给定χ,通过求解式(29)得到内层优化式(28)的最优目标值,进而可求得外层优化式(19)的最优目标值,该双层优化问题的求解算法详细步骤见表1.

2.3时隙切换系数优化

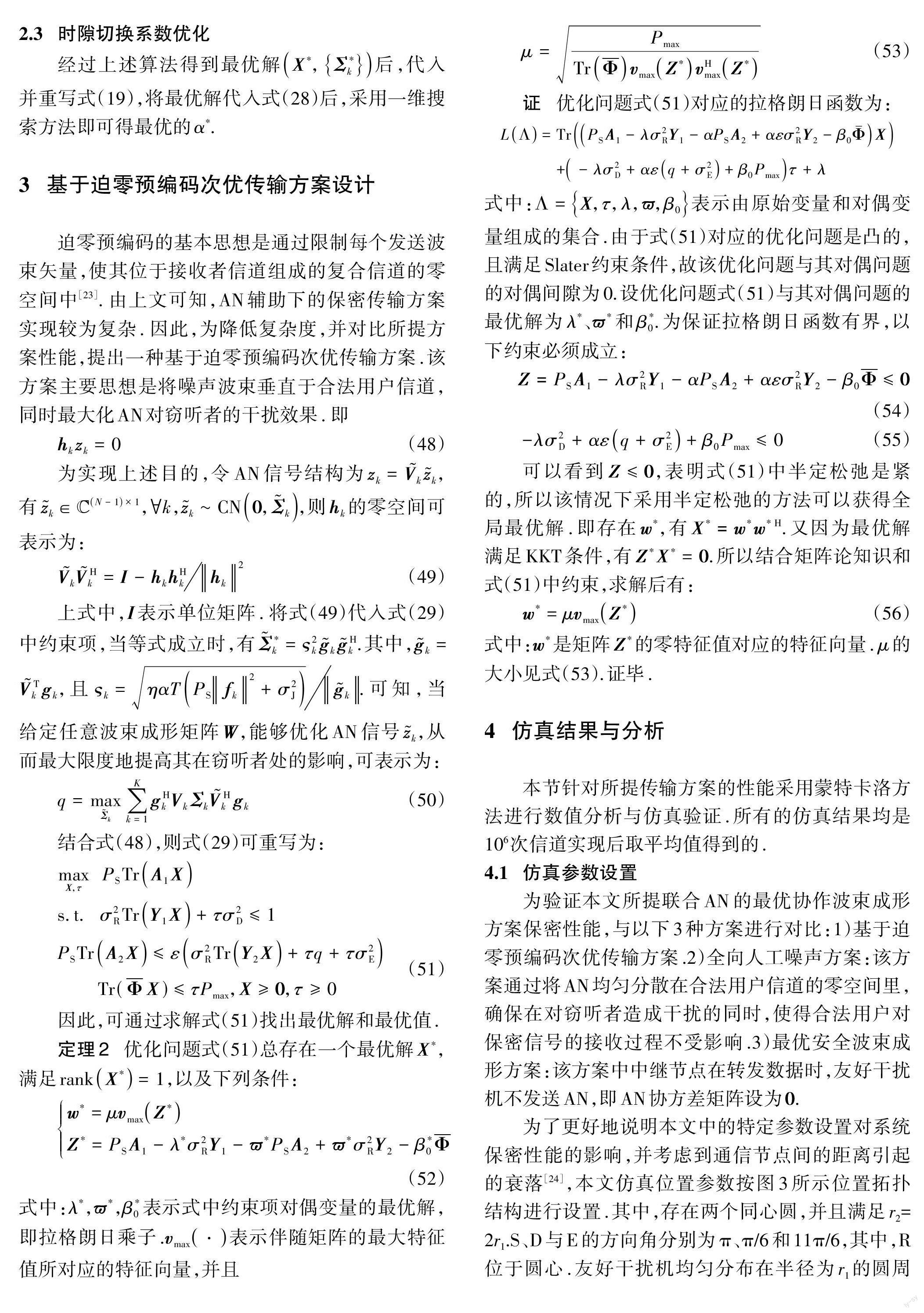

3基于迫零预编码次优传输方案设计

迫零预编码的基本思想是通过限制每个发送波束矢量,使其位于接收者信道组成的复合信道的零空间中[23].由上文可知,AN辅助下的保密传输方案实现较为复杂.因此,为降低复杂度,并对比所提方案性能,提出一种基于迫零预编码次优传输方案.该方案主要思想是将噪声波束垂直于合法用户信道,同时最大化AN对窃听者的干扰效果.即

hkzk=0(48)

结合式(48),则式(29)可重写为:

因此,可通过求解式(51)找出最优解和最优值.

定理2优化问题式(51)总存在一个最优解X*,满足rank(X*)= 以及下列条件:

证优化问题式(51)对应的拉格朗日函数为:

可以看到Z≤0,表明式(51)中半定松弛是紧的,所以该情况下采用半定松弛的方法可以获得全局最优解.即存在w*,有X*=w*w*H.又因为最优解满足KKT条件,有Z*X*=0.所以结合矩阵论知识和式(51)中约束,求解后有:

w*=μvmax(Z*)(56)

式中:w*是矩阵Z*的零特征值对应的特征向量.μ的大小见式(53).证毕.

4仿真结果与分析

本节针对所提传输方案的性能采用蒙特卡洛方法进行数值分析与仿真验证.所有的仿真结果均是106次信道实现后取平均值得到的.

4.1仿真参数设置

为验证本文所提联合AN的最优协作波束成形方案保密性能,与以下3种方案进行对比:1)基于迫零预编码次优传输方案.2)全向人工噪声方案:该方案通过将AN均匀分散在合法用户信道的零空间里,确保在对窃听者造成干扰的同时,使得合法用户对保密信号的接收过程不受影响.3)最优安全波束成形方案:该方案中中继节点在转发数据时,友好干扰机不发送AN,即AN协方差矩阵设为0.

为了更好地说明本文中的特定参数设置对系统保密性能的影响,并考虑到通信节点间的距离引起的衰落[24],本文仿真位置参数按图3所示位置拓扑结构进行设置.其中,存在两个同心圆,并且满足r2= 2r1.S、D与E的方向角分别为π、π/6和11π/6,其中,R位于圆心.友好干扰机均匀分布在半径为r1的圆周上,则第k个节点的方向角为θk=2π(k-1)/K.

具体的仿真参数如表2所示,后文中如无特殊说明,仿真中均使用表2中所给参数值.

4.2结果与分析

图4为不同安全传输方案下,系统保密速率随着基站S发射功率增大时的变化情况.

如图4所示,从中可以得出,随着基站S发射功率的增加,4种方案的保密速率均随之提升.当PS=50 dBm时,所提方案能够实现的保密速率相比另外3种方案分别高出约0.989 8 bit/(s·Hz)、2.123 3 bit/ (s·Hz)和2.722 bit/(s·Hz).并且,在S发射功率较小时,全向人工噪声方案略微优于最优安全波束成形方案,表明在保密信号对应信噪比较低时,人工噪声方案对信息保密传输十分重要.另外,对比4种方案曲线,可以发现,全向人工噪声方案和最优安全波束成形方案随着发射功率的增大,系统保密速率的提升将逐渐减弱后收敛.这是因为,最优安全波束成形方案没有对窃听者进行约束,因而,系统保密速率不能从发射功率的增大而得到相应提升.全向人工噪声方案虽然对D不造成干扰,但由于R和Jk能够收集的能量随发射功率增加而增加,故D和E处的信噪比都随之增大,因此,系统的保密速率将逐渐收敛.而基于迫零预编码的方案之所以要优于全向人工噪声方案,是因为迫零预编码方案通过利用窃听信道CSI,进行了相应设计,因此,保密性能更好,这表明CSI对系统保密传输意义重大.但总体来看,所提方案保密性能更好,具备一定的抗窃听攻击的能力.

图5为不同安全传输方案下,系统保密速率随中继节点配备天线数目N的变化情况.

从图5可以看出,随着天线数目N逐渐增加,4 种安全传输方案的保密速率均得到提升.当N为15 时,本文所提方案相较于其他3种方案对应的保密速率要分别高出约0.307 9 bit/(s·Hz)、2.015 8 bit/(s·Hz)和2.758 5 bit/(s·Hz).这是因为,当天线数目较多时,在上述几种方案中,R和Jk都具备足够的空间自由度,能够根据窃听者的CSI,更加有针对性地设计波束成形向量和AN协方差矩阵进行安全传输.同时,大规模阵列天线也更有利于中继节点收集能量,使得能量采集节点的传输功率增大,进一步增强了系统保密性能.另外,当N不断增大后,所提方案与基于迫零预编码次优传输方案的系统保密速率差距逐渐缩小.这是因为,随着N的增加,本文提到的两种方案的最优解空间逐渐趋于相同,因此,在发射功率不变时,天线数目的增加会提供更多的自由度用于安全传输设计,以提升系统保密性能.

图6为在本文所提传输方案下,系统保密速率随时隙切换系数α的变化情况.从图6可以看出,对应方案在不同参数下能够达到的最大保密速率分别约为4.978 0 bit/(s·Hz)、4.969 2 bit/(s·Hz)和4.600 2 bit/(s·Hz).本文所提方案和基于迫零预编码次优传输方案对应的系统保密速率均随着α的增大,呈现先增大后减小的变化趋势.这是因为,在取得最优α时,系统将能够采集到足够的能量,分别用于AN和保密信号的传输.并且,从保密信号的传输角度来看,此时,系统的合法信道容量达到最大,能量的利用效率最高.因此,最优α能够实现能量采集与保密信号传输的平衡,有助于增强系统保密性能.另外,可以发现,对于两种方案來说,相较于基于迫零预编码次优传输方案,本文所提方案的保密性能优势在整个α的变化过程中十分明显.能量转化效率的提升有助于对能量采集过程因发射功率的不足进行补偿,但随着α的增大,两种方案的保密速率趋于一致.这是因为在该阶段中,两种方案中的中继传输保密信号吞吐量较小,故保密速率相差不大,AN对系统的影响变得有限.所以,当α较大时,采用基于迫零预编码次优传输方案来完成信号的传输,既能够做到降低系统复杂度,又能够使系统达到不错的保密性能.

图7为在本文所提安全传输方案下,系统保密速率随友好干扰机数目K的变化情况.从图7可以看出,两种方案的保密速率均随着K的增加而增大,但曲线将趋于平缓.这是因为,友好干扰机对D以及E均有影响,当达到一定数目后,D和E处的SINR都将收敛到一个阈值,故系统保密速率的变化率逐渐减小.虽然基于迫零预编码次优传输方案对D不产生影响,但随着K数目的增多,射频信号的能量利用效率将降低,AN的干扰效果将减弱,因此,基于迫零预编码次优传输方案对提高保密速率不再显著.另外,在N从3增加到6时,当K为12时,本文所提方案对系统保密速率的提高约为1.222 5 bit/(s·Hz),基于迫零预编码的方案对保密速率的提升约为0.551 6 bit/(s·Hz),所以,本文所提方案对硬件设备的利用效率更高.因此,为提升系统保密速率,既可以通过增加天线的策略;若受制于硬件天线时,也可利用空闲中继节点临时充当友好干扰机来增强系统保密性能.

5结论

本文研究能量受限的基于AF模式的多天线中继通信网络中,面临窃听攻击所存在的保密传输问题.借助外部的友好干扰机,提出了一种AN辅助的保密波束成形设计方案.基于能量采集技术,中继节点和友好干扰机利用射频信号采集能量,在采集能量的约束下,联合优化波束成形矩阵、AN协方差矩阵和时隙切换系数,从而最大化系统保密速率.采用双层优化方法和半定松弛技术求解非凸优化问题,并证明了形成的松弛问题总是存在秩-1的最优解.与传统的迫零波束成形方案相比,仿真结果和性能分析表明,所提方案具有明显的性能优势.

参考文献

[1]任品毅,唐晓.面向5G的物理层安全技术综述[J].北京邮电大学学报,2018,41(5):69-77.

REN P Y,TANG X. A review on physical layer security techniques for 5G [J] . Journal of Beijing University of Posts and Telecommunications ,2018,41(5):69-77.(In Chinese)

[2] VAISHNAVI K N,KHORVI S D ,KISHORE R,et al. A survey on jamming techniques in physical layer security and antijamming strategies for 6G[C]//2021 28th International Conference on Telecommunications(ICT). London:IEEE,2021 :174-179.

[3] KRIKIDIS I. Opportunistic relay selection for cooperative networks with secrecy constraints [J]. IET Communications ,2010,4 (15):1787 .

[4]江虹,辜馨月,楊浩.全双工多中继网络的中断分析与中继决策[J].湖南大学学报(自然科学版),202 48(6):67-73.

JIANG H,GU X Y,YANG H. Outage analysis and relay selection in full duplex multi-relay networks [J]. Journal of Hunan Univer- sity(Natural Sciences),202 48(6):67-73 .(In Chinese)

[5] HUANG PM,HAO Y Q,LV T,et al. Secure beamforming design in relay-assisted Internet of Things[J]. IEEE Internet of Things Journal,2019,6(4):6453-6464 .

[6] YANG L,CHEN J,JIANG H,et al. Optimal relay selection for secure cooperative communications with an adaptive eavesdropper [J]. IEEE Transactions on Wireless Communications,2017,16 (1):26-42 .

[7] JAMEEL F,WYNE S,KADDOUM G,et al. A comprehensive survey on cooperative relaying and jamming strategies for physical layer security [J]. IEEE Communications Surveys & Tutorials,2019,21(3):2734-2771.

[8] ATAPATTU S,ROSS N,JING Y D,et al. Source-based jamming for physical-layer security on untrusted full-duplex relay[J]. IEEE Communications Letters,2019,23(5):842-846 .

[9]李元健,赵睿,谭星,等.全双工目的端加扰安全传输系统中的天线模式切换J].信号处理,2018,34(4):457-464.

LI Y J,ZHAO R,TAN X,et al. Antenna mode switching for fullduplex at a destination of a jamming secure transmission system [J]. Journal of Signal Processing,2018,34(4):457-464.(In Chinese)

[10] MOBINI Z. Secrecy performance of non-orthogonal multiple access cognitive untrusted relaying with friendly jamming[J]. AEU-International Journal of Electronics and Communications,2020,118:153-156.

[11] BOZORGI S F,AKHLAGHI S. Secrecy sum rate maximisation in multi-antenna two-way relay networks[J] . IET Communications,2020,14(4):541-548 .

[12] HU Z T,JIN Y,LIU H J. A stochastic beamforming algorithm for wireless sensor network with multiple relays and multiple eaves- droppers[J] . Wireless Personal Communications,202 116(3):2035-2048.

[13] SHARIFI F ,AKHLAGHI S. Maximizing the minimum secrecy rate of two-way relay networks[J]. Computer Communications,202 178:259-270 .

[14]张立健,金梁,刘璐,等.多天线中继系统中人工噪声辅助的安全波束成形[J].通信学报,201 35(11):81-88.

ZHANG L J,JIN L,LIU L,et al. Artificial noise aided secure beamforming for multi-antenna relay systems[J] . Journal on Communications,201 35(11):81-88.(In Chinese)

[15] LI Q Z,YANG L. Beamforming for cooperative secure transmission in cognitive two-way relay networks[J] . IEEE Transactions on Information Forensics and Security,2020,15:130-143.

[16] OBEED M,MESBAH W. Efficient algorithms for physical layer security in one-way relay systems[J]. Wireless Networks,2019,25 (3):1327-1339 .

[17] ZHAO S R,LIU J,SHEN Y L,et al. Secure and energy-efficient precoding for MIMO two-way untrusted relay systems[J]. IEEE Transactions on Information Forensics and Security,202 16:3371-3386.

[18] WYNER A D. The wire-tap channel[J]. Bell System Technical Journal,1975,54(8):1355-1387.

[19]方冰,韓冰.MISO无线携能通信系统保密波束形成方法[J].系统工程与电子技术,202 43(6):1692-1698.

FANG B,HAN B. Secure beamforming method for the MISO SWIPT system[J] . Systems Engineering and Electronics,202 43 (6):1692-1698.(In Chinese)

[20] CHEN H H,GERSHMAN A B,SHAHBAZPANAHI S. Filter- and-forward distributed beamforming in relay networks with frequency selective fading[J]. IEEE Transactions on Signal Processing,2010,58(3):1251-1262.

[21]冯立,邙育军,代泽洋,等.异构认知网中基于能效的协作技术研究[J].电子科技大学学报,2017,46(5):666-672.

FENG L,KUANG Y J,DAI Z Y,et al. Network cooperation for energy-efficient communication in multi-RAT heterogeneous cognitive radio networks[J]. Journal of University of Electronic Science and Technology of China,2017,46(5):666-672.(In Chinese)

[22] HUANG Y W,PALOMAR D P. Rank-constrained separable semidefinite programming with applications to optimal beamforming[J]. IEEE Transactions on Signal Processing,2010,58(2):664-678.

[23]叶夏,朱丰超,高飞飞.一种全双工物理层安全通信波束成形的低功耗方法[J].西安交通大学学报,2015,49(8):31-37.

YE X,ZHU F C,GAO F F. A beam forming method for secure communications of full duplex physical layer[J]. Journal of Xi'an Jiaotong University,2015,49(8):31-37.(In Chinese)

[24]赵睿,谭星,李元健,等.全双工加扰的非可信中继系统的渐近性能分析[J].通信学报,2018,39(9):20-30.

ZHAO R,TAN X,LI Y J,et al. Asymptotic performance analysis of untrusted relay system with full-duplex jamming destination[J] . Journal onCommunications,2018,39(9):20-30 .(In Chinese)