面向网联自动驾驶队列的信息安全控制

2022-05-17吴新开陈恒威王朋成

吴新开, 陈恒威, 王朋成

(1.北京航空航天大学交通科学与工程学院, 北京 100191; 2.北京航空航天大学大数据科学与脑机智能高精尖创新中心,北京 100191; 3.北京航空航天大学网络空间安全学院, 北京 100191)

汽车智能化、网联化是当前汽车行业发展的重要方向, 智能网联汽车之间可以依靠通信技术进行数据交换, 同时还可以利用传感器(例如相机、激光雷达、毫米波雷达)对周围环境进行充分感知, 结合通信数据和传感器对环境的感知结果, 汽车会采取相应的决策和控制策略[1-3]. 现今, 汽车电子系统已经成为汽车的核心构成, 车联网系统也是依靠汽车电子系统联网实现的, 由于网络环境的开放性, 联网过程中汽车可能会遭受网络攻击, 例如信息篡改、病毒入侵、恶意代码植入等[4-6]. 据国外安全调研公司Upstream Security发布的2020年《汽车网络安全报告》显示, 自2016年至2020年1月, 汽车网络安全事件的数量增加了605%, 由此可知, 针对智能网联汽车安全控制策略研究已经刻不容缓.

关于网联汽车信息安全问题, 各国开展了不同程度的研究. 英国诺丁汉大学的He等[7]根据网络攻击的特点和攻击路径, 将攻击进行了分类. 新加坡科技大学Cui等[8]梳理了针对车联网的攻击类型, 并根据数据的安全需求进行了分类, 包括针对数据真实性、完整性、机密性的攻击. 在智能网联汽车或车队控制方面, 学者们也进行了一系列研究, 例如Xiao等[9]研究了3种通信拓扑结构下的车队稳定性, 研究表明不同的通信拓扑结构会显著影响车辆的稳定性. Castiglione等[10]针对车载控制器局域网络(controller area network,CAN)总线未使用加密通信的问题, 提出了一种轻量级分组密码来保护车辆通信安全. Koscher等[11]展示了攻击者通过渗透车辆控制系统来绕过一系列的安全防护机制, 进而可以对车辆实施恶意攻击.

综合现有文献研究, 现有的智能网联汽车安全防护研究主要偏向于通信过程的加密和保护, 而对通信数据真实性的研究较少. 简单来讲, 数据的真实性也即通信数据是否正确或者是否处于合理范围内. 对于智能网联汽车跟车行驶而言, 通信数据中的重要信息是车辆动力学信息, 智能网联汽车实现高可靠性的关键是充分了解周围车辆动态信息并及时做出最优决策, 那么实现最优决策的重中之重就是能否准确获得周围车辆的动态信息, 动态信息包括但不限于速度、位置、加速度、航向角、转向角度、换道或超车意图信息, 其中他车动力学信息(加速度、速度、位移等)对于本车采取相应的控制策略至关重要. 因此, 本文选择从交通微观视角研究网络攻击下车辆的异常驾驶行为以及对周围车辆带来的影响.

车辆队列是路网交通流的缩微模型, 具有交通流的一些特征,如车间距、平均车速等, 研究网络攻击下的车辆队列, 能对未来研究路网交通提供一定帮助. 另外, 很多学者针对车辆队列提出了大量的理论和模型, 尤其是研究网络攻击下的车辆驾驶行为, 往往也是以车辆队列为研究对象的. 例如, Petrillo等[12]总结了能够对车辆队列产生影响的攻击如欺骗、篡改、拒绝服务(denial of service,DoS)和脉冲传输攻击等, 并描述了这些攻击对协同自适应巡航控制(cooperative adaptive cruise control,CACC)车队交通行为的影响. Schoitsch[13]的研究同样表明黑客能够篡改速度和位置信息, 影响交通的稳定性和安全性. Dadras等[14]通过仿真实验分析了网络攻击给车队行驶造成的追尾事故. 可见, 车辆动力学信息被恶意攻击可能会严重危害驾驶安全. 因此, 本文从车辆动力学信息出发, 研究针对智能网联汽车的信息安全控制方法, 使其能够抵御或缓解网络攻击给行车安全带来的影响.

综上, 如何确保车辆动力学信息的正确性对于网联车辆队列的行驶稳定性有重要影响. 本文以车辆通信系统中动力学信息为出发点, 提出了一种基于动力学参数阈值的异常信息检测与基于DNA双螺旋结构的双链修复机制, 通过对本车的动力学信息进行校验, 从而保证通信系统发出的信息是正确的, 以此来保障车队行驶的稳定性. 同时, 为了验证该机制的有效性, 文中也构建了仿真场景, 实验表明该机制在理论上可以保障车队的行驶安全.

1 智能网联汽车技术与安全威胁

1.1 智能网联汽车通信拓扑结构

智能网联汽车通信系统由移动无线网络节点组成, 每个车辆都是一个通信节点, 车辆间通过无线通信技术进行数据交换. 随着5G通信的普及应用, 当前的智能网联汽车普遍开始采用5G/蜂窝车联网(cellular vehicle-to-everything,C-V2X)多模式通信方式进行信息交互. 由于车辆的通信网络是实时动态开放的, 因此网联车队的通信拓扑结构是复杂多样的, 事实上, 车辆的通信拓扑结构有多种, 不同的通信方式所采用的车辆控制模型也是不一样的. 比如Zheng等[15]描绘了6种典型的通信网络拓扑结构, 包括前车跟随式、前车- 领航者跟随式、双向跟随式、双向- 领航者跟随式、双前车跟随式、双前车- 领航者跟随式等. 为了直观地研究威胁信息传播带来的影响, 本文采用前车跟随式的车辆控制方式, 从通信拓扑结构上来看, 也即单跳单播信息传播方式.

单跳单播是从信息发送端来定义的, 它指的是本车(发送端)发出的信息只传输给最近邻后车. 具体的传播形式如图1所示.

图1 单跳单播通信结构

图1中:Δxn表示第n-1辆车与第n辆车的位移差, 且Δxn=xn-1-xn;Ln表示第n辆车的长度;Δsn+1表示第n车与第n+1车的间距, 且Δsn+1=xn-xn+1-Ln.在单跳单播拓扑结构下, 每辆车(领头车除外)都在接收其最近邻前车的动力学信息, 包括速度、位移、加速度.

1.2 潜在的安全威胁

车联网系统可以分为感知层、网络层、应用层, 本文主要研究网络层面的信息安全防护.网络层的主要任务是接收信息和发送数据, 相邻车之前通过收发数据来了解相互的运动状态信息(例如前车是否在加速等).车辆的内部网络(例如CAN总线)和传感器(例如全球定位系统(global position system,GPS))可能会受到网络攻击, 从而将错误信息传递给其他车辆或者造成本车定位信息出错, 这就会对汽车的驾驶行为产生误导, 异常的驾驶行为就会影响区域内的交通情况, 造成交通拥堵或者交通事故.针对GPS传感器和CAN总线的攻击如图2所示.事实上, 针对车联网的安全威胁多达数10种, 众多学者的分类依据和标准不尽相同.

图2 典型网络攻击案例

例如,Sun等[16]依据是否直接攻击车内网络,将所有攻击划分为两大类,并详细阐述了17种攻击类型;Loukas等[17]概述了27种攻击类型.由于本文重点阐述所提出的检测与控制方法,并验证其有效性.为便于研究,基于本文作者前期的工作[18],本文将产生相同或相似后果的攻击划分为一类,因此,本文主要研究可以产生虚假信息的攻击类型,如数据篡改、数据伪造、GPS欺骗等.

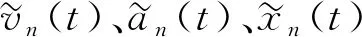

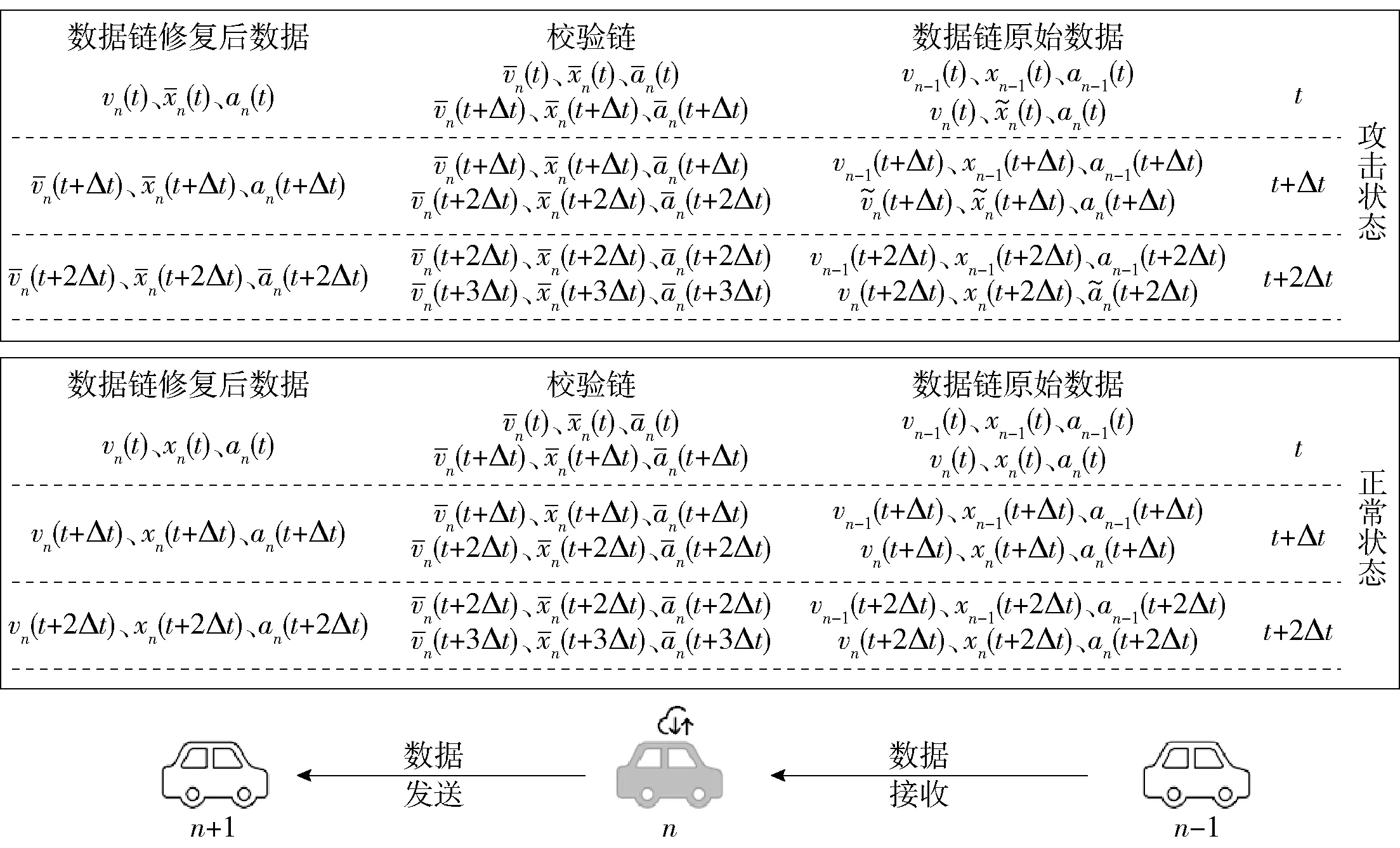

本文以数据篡改攻击为例,模拟威胁信息对网联车队的影响.在车辆通信交互过程中,传递的动力学信息主要包括速度vn(t)、位移xn(t)、加速度an(t),不失一般性,本文假设威胁信息攻击环境下,车辆的动力学信息发生的变化[19-20]为

(1)

1.3 交通流基础模型

跟驰模型是交通流理论的重要组成部分,它描述的是微观驾驶行为变化,例如在单行道上前车运动状态发生变化后对后车的影响,以及后车应该采取的驾驶行为.

车辆跟驰模型最初是由Reuschel[21]和Pipes[22]提出的,之后延伸出一系列相关模型,包括Gazis-Herman-Rothery[23-24](GHR)模型、安全距离模型[25-28]、线性模型[29-31]、优化速度模型(optimal velocity,OV)[32-37]和智能驾驶模型(intelligent driver model,IDM)[38-39]等.其中,IDM因其能够简洁而精确地描述车辆及交通行为而被广泛应用.IDM最初是由德国斯图加特大学Treiber等[39]提出的,随后研究人员对此做了大量的改进和应用.例如,香港城市大学Jia等[40]将经典IDM模型应用于描述自适应航控制(adaptive cruise control,ACC)车队控制系统,研究了基于物理- 网络层结构的车队之间的网络连通性问题; 美国加利福尼亚大学Milanes等[41]分别将传统ACC控制器模型、CACC一致性控制模型和IDM控制模型应用于实车实验,分析了3种模型给车辆稳态造成的影响及其优缺点;克莱姆森大学Malinauskas[42]将IDM模型用于ACC车辆控制模型,并且分析了车辆的驾驶行为;同济大学Li等[43]改进了经典IDM,用于描述联网协同车队的驾驶行为,并探究了稳态条件下交通行为.使用不同的跟驰模型得出的研究结果会存在不同程度的差异,Kanagaraj等[44]对IDM等4种跟驰模型在不同交通状态下的应用效果进行了对比,研究表明在稳态下,IDM模型相比于其他3个模型对汽车速度的估计值相对实际值偏差较小,并且也能给出合理的道路通行能力、临界密度等.

因此,本文采用IDM模型来刻画车辆的驾驶状态.经典的IDM公式[39]为

(2)

式中:s*表示期望间距;s0表示严重拥堵时的车头间距;sn代表第n辆车与第n-1辆车的间距;T表示安全车头时距;an(t)表示第n辆车的加速度;a、b分别表示期望加速度和期望减速度值;vn表示第n辆车的速度;v0代表最大速度;Δvn表示速度差,且Δvn=vn-vn-1.

为了求出加加速度关于时间的函数,对式(2)进行求导

(3)

可以看出,IDM参数简洁,也已经被广泛应用到交通领域研究中.此外,本文研究的是网络攻击对稳定状态下车辆驾驶影响,选用以IDM为基础的车辆队列运行更贴近交通稳定状态,所以最终选用IDM作为仿真和理论基础.

1.4 改进的IDM

由于经典IDM即式(2)中没有考虑前车加速度信息,为使模型能够用于同时校验速度、位移和加速度,借鉴Li等[43]、Shladover等[45]和Li等[46]的研究工作,本文将经典的IDM模型扩展成

(4)

式中:λ为权值系数;τ为通信延迟.可以看出,当网联车队达到稳定状态时,前车加速度为0,式(4)退化为经典IDM;当前车加速时,后车会考虑前车加速度大小不断调整加速度.

在异常修复机制中,式(4)将用来计算下一时刻IDM校验链中的车辆动力学参数.但如果不进行修复,公式进一步转化为

(5)

比较式(4)和式(5)可以看出修复与不修复的区别.在无网络攻击下,式(4)与式(5)将得出相同的数值; 只有在有威胁信息时,两链中的数据才会出现差异.

2 异常信息检测与修复机制

根据1.2节的描述,威胁信息可以通过篡改车辆的动力学信息进而影响车队的运行,具体攻击点主要为速度vn(t)、位移xn(t)、加速度an(t).基于此,本文提出了针对车辆动力学信息的异常信息检测与修复机制,具体为基于动力学参数阈值的异常信息检测与基于DNA双螺旋结构的双链修复机制,整个机制的大致流程如图3所示.

图3 异常信息检测与修复机制

2.1 基于动力学参数阈值的异常信息检测

在本文中,车辆通信方式采用单跳单播的方式.异常信息检测是根据IDM(见式(2))、变换后的IDM(见式(4))以及基本运动学计算出本车的加速度、速度、位移阈值.

然后判断本车通信系统中的动力学信息是否处于安全阈值.异常信息检测的工作流程如图4所示.

图4 异常信息检测机制流程

阈值的计算是通过经典IDM和改进的IDM求出的.其思路为:假设当前时刻为t,本车为车辆队列中的第n辆车(见图4),通过t-Δt时刻第n-1车传来的动力学信息及本车信息可以计算出rn(t),再通过t时刻第n-1车传来的动力学信息及本车信息可以计算出rn(t+Δt);同理也可计算出an(t)和an(t+Δt)(计算式见式(2));vn(t+Δt)则通过基本的运动学方程求出,即

(6)

式中:vn(t+Δt)、xn(t+Δt)分别表示t+Δt时刻第n辆车的速度、位移;vn(t)、xn(t)分别表示t时刻第n辆车的速度、位移;Δt表示时间间隔.由牛顿第二定律可知,在Δt足够小的情况下,车辆在[t,t+Δt]时间段内的动力学参数范围为

(7)

之所以使用式(7)判断车辆在[t,t+Δt]内速度、加速度、变加速度的最值,是因为在很短的Δt时间内,可以认为它们是单调变化的,也就是说在足够短的时间内,它们的数值不会产生跳跃式波动,那么区间端点值即为最值.

通过式(7)即可求出速度、加速度、变加速度在[t,t+Δt]时间段内的最值.通过求出的最值再结合基本运动学方程即式(6),可以得出最终的检测公式.

速度检测

(8)

位移检测

(9)

加速度检测

(10)

2.2 基于DNA双螺旋结构的双链校对机制

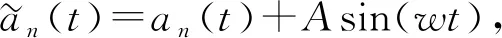

在异常信息检测机制中,后车利用前车传来的信息进行预测计算,可以判断本车动力学信息是否处于正常范围内.异常信息的检测是为了判断动力学参数是否异常,而当检测出异常时,就需要采用双链校对机制对异常数据进行替换修复.异常信息检测机制的结果不同,双链修复机制做出的响应也不同.在攻击状态下和正常状态下异常修复机制的反应如图5所示.

双链校对机制的理论基础来源于DNA双螺旋结构中的错配修复(mismatch repair,MMR)[47-48]系统.错配修复是DNA的一种损伤识别与修复系统,主要用于识别和修复在DNA复制和重组过程中可能出现的碱基错误插入、缺失、错误结合等问题.DNA修复原理是依靠某些特定酶识别DNA损伤部位,通过碱基互补配对原则(即一条链上的碱基必须与另一条链上的碱基以相对应的方式存在,腺嘌呤对应胸腺嘧啶(A对T或T对A),鸟嘌呤对应胞嘧啶(C对G或G对C)形成碱基对),实现精准修复.鉴于DNA的修复理论,本文提出了一种面向车联网通信过程中的双链结构校对机制.

图5 异常信息修复机制时刻图

图6 双链校对机制结构

在正常状态下,如图5、6所示:t时刻时,数据链接收到前车的动力学信息vn-1(t)、xn-1(t)、an-1(t),本车根据车载传感器测出自身动力学信息vn(t)、xn(t)、an(t);结合两者信息和式(2)可以计算出下一时刻的加速度信息an(t+Δt).

数据链将三者信息传入校验链中并更新校验链中的数据.校验链此刻的数据与数据链数据一致,包括t+Δt时的前车信息和本车信息以及下一时刻的加速度信息.

在异常状态下,如图5、6所示,在t+2Δt时,分3种情况:

异常状态下,数据链会接收来自校验链中的数据,直至攻击结束.攻击结束之后,校验链中的数据也将会接收到真实的前车及本车数据,用于更新预估的数据.

综上可知,通过双链结构对同一时刻数据进行修正,能够避免错误的通信数据对车辆驾驶行为的影响,进而实现车辆驾驶行为的安全性和稳定性.下面将通过仿真实验进行验证.

3 仿真实验

为了验证上述机制的有效性,设计了仿真实验.实验环境及初始条件为:网联车队由15辆车组成,行驶在单车道并且不考虑超车或者换道行为;初始状态下每辆车以速度15 m/s并保持稳态车间距18.89 m行驶,稳态车间距可由式(2)求出.车队在正常运行一段时间后会形成稳定的跟驰现象,稳定状态也即an(t)=0、Δvn=0,由式(2),可以得出稳态下的车间距公式为

(11)

式中se、ve分别表示网联车队稳定状态下的车间距和速度.

实验中定义最后一辆车车尾坐标为原点,仿真时间间隔dt=0.1 s,总仿真时长100 s.参考现有文献[41,49-50],其他涉及的参数信息如表1所示.

表1 仿真参数设定表

为了直观地看出此机制的效果,下面将设计3种实验场景,分别针对速度、位移和加速度.

3.1 速度攻击

3.1.1 无检测机制

在无检测机制下,网联车队的运行状况如图7所示.

图7展示了车联网通信过程中,速度信息被恶意篡改后网联车队运行的变化情况,包括低估速度p=0.95和高估速度p=1.30两种情况,可以看出,第3辆车的速度被篡改后,后方车辆的位移、速度、车间距离、加速度曲线都发生了明显的扰动,这种扰动可能导致的交通负面影响需要更进一步分析.

观察图7(a)(c)(e)(g)图形,在第21秒时,第3辆车传递给第4辆车的速度信息突然变小,所以第4辆车会误以为前车正在减速,从而采取减速措施,这种减速措施将产生向后传递的交通波(也即减速行为在车队传递).这样将会导致第3辆车与第2辆车的间距逐渐增大(见图7(e)),车队的间距不断变大,就会使道路使用率下降,产生延误现象.直至第30秒攻击结束后车间距才逐渐减小.此后车队将逐渐恢复稳定状态.

图7 无检测机制速度攻击下的车队运行状态

同样的,继续观察图7(b)(d)(f)(h)图形,在第21秒时,第3辆车传递给第4辆车的速度瞬间增大,这就会误导第4辆车进行加速以达到更小的跟驰间距,跟车间距越来越小就会使得追尾的风险变大,诱导交通事故发生.在第30秒攻击结束后,车队间距逐渐恢复正常,向稳定状态调整.

图7的仿真结果模拟了网联车队中的单个车辆受到网络攻击后的影响.在实际中,网络攻击者还可能会对车队中的多辆车同时进行攻击,进而造成更大的交通影响或者不法目的,所以这里补充针对网联车队中多个车辆进行网络攻击的仿真实验,以探究多辆车受到网络攻击后的交通状况变化.

为了清晰地观察到单辆网联车受攻击和多辆网联车受攻击的区别,实验中的网络攻击对象改变为第3~13辆车,实验结果如图8所示.

从图8的(a)~(b)中可以看出,多辆车速度同时受攻击后,在网络攻击持续时间内(第21~30秒期间),第3~13辆车的速度受到较大影响,而且车间距离下降幅度明显,无疑会增加碰撞危险,在网络攻击结束后(第30秒后),第3~15辆车的速度和车间距逐渐恢复稳定状态.将图8的(a)和(b)分别与图7的(c)和(e)对比可以看出,多辆车同时受到网络攻击后交通状况变化更大,当被攻击车辆的数量达到一定时,可能会引发大规模的交通瘫痪甚至整个城市交通路网的运转.

图8 无检测机制多辆车速度同时受攻击的车队运行状态

3.1.2 有检测机制

需要指出的是,误差项的设置是为了更贴近实际状况.例如在路面不平或者某些天气(比如雨天时雷达识别效果变差)状况下,车速、加速度测量值可能并不准确,导致传感器数值与真实数值存在一定偏差[51],误差项可以弥补传感器等设备不能保证高精准性的不足.在以后的研究中,本文研究者也会对误差项的取值进行更为细致的研究,从更多的实车实验中得出在不同环境下误差项的取值将是未来的一个研究方向.

搭建仿真场景后,得出在有检测机制下针对速度攻击的结果,如图9所示.

图9 有检测机制速度攻击下的车队运行状态

图9表示在有检测机制下,第3辆车速度信息被篡改后车队的位移、速度、车间距、加速度关于时间的图形,从图中可以看出,检测机制和修复机制的响应时间在足够短的情况下(ms级以上),网络攻击对自动驾驶队列的影响微乎其微.

需要指出的是,文中也进行了针对于多辆车的速度同时受到攻击时(见图 8)的有检测机制仿真,仿真结果和图9相同.

3.1.3 检测机制失效

已经提到,为了避免传感器等设备的细微测量误差导致的异常检测机制误检,本文在检测条件中添加了误差项来弥补这种不足.添加误差项的初衷是为了让检测机制更好地贴近实际情况,但这也引出了另一个问题,具体描述如下.

当数据被篡改后波动范围较小,假如设定p=0.95,速度误差项、位移误差项、加速度误差项仍然设定为1,即ζ=ξ=ζ=1.

由于此时的篡改量较小,篡改后的值仍然处于异常检测机制的合理范围内,因此会出现不能检测到篡改攻击的情况,车队运行状态图形将会和图7左侧的仿真结果一致,也即车队会受到信息篡改攻击的影响,车队的稳定性受到干扰.

在发现异常信息检测机制存在新的技术难点后进行了构思,要解决小幅度信息篡改攻击(也即信息被恶意篡改后仍处于异常检测机制的合理范围内)问题.

问题关键在于如何区分动力学信息小幅度变化是由于传感器等设备产生的还是恶意攻击者发起的网络攻击.这个问题需要结合大量的理论研究和实际测试,这也将会是本文研究者日后要重点思考的问题.因为本文的主要目的在于提出一种应用于网联自动驾驶车队的信息安全防护策略,验证该防护策略在理论层面的可行性以及限制性,所以这个问题不再过多深入探讨.

3.2 位移攻击

3.2.1 无检测机制

图10描绘了无检测机制下,第3辆车受到位移篡改攻击后车队的位移、速度、车间距离、加速度随时间的图形.

图10 无检测机制位移攻击下的车队运行状态

观察图10左侧图形,在第21秒时,第3辆车传递给第4辆车的位移信息突然变大,所以第4辆车会误以为和第3辆车的车间距增大,从而采取加速措施以缩小车间距.这种加速措施将产生向后传递的交通波(也即加速行为在车队传递).这样将会导致第3辆车与第2辆车的间距逐渐减小(见图10(e)),最终导致追尾事故的发生,也即图10(e)中的“碰撞区”.图10右侧的图形也是同理,网络攻击段内出现碰撞事故(见图10(f)).

车队的间距变小,就会使车辆之间的碰撞风险增大,因为跟车距离越小,留给驾驶员的反应空间越小,事故发生后,还会影响到周围区域内交通的秩序,严重时引发交通混乱.

3.2.2 有检测机制

在有检测机制下,其他条件同3.2.1,位移篡改攻击对车队的影响与3.1.2中的结果相同.

实验结果相同说明网联汽车在异常检测与修复机制下,对网络攻击产生的恶意信息及时进行修复,使得车队能稳定运行,没有出现更恶劣的影响.关于产生相同实验结果的理论原因与3.1.2中结果描述部分相似.

3.2.3 检测机制失效

保持检测机制的3个误差项数值不变,改变位移篡改值,比如q更改为±0.5,也即位移篡改的波动范围为0.5 m,将此值代入检测机制可知,异常信息检测并不能识别这一篡改,该攻击会使车队产生小幅度的波动.具体结果如图11所示(以q=0.5为例).图11描绘了检测机制失效下,第3辆车受到位移篡改攻击后车队的位移、速度、车间距离、加速度随时间的图形.

由图11(b)(d)可知,由于第3辆车在第21秒位移突然变大,导致第3辆车误以为和第2辆车的间距变小而采取减速措施,而第3辆车的位移信息被篡改后传递给了第4辆车,就会误导第4辆车加速以寻求更小的稳定间距.

图11 检测机制失效位移攻击下的车队运行状态

但是由于位移篡改的幅度较小,因此在第21~30秒的网路攻击过程中,整个车队的运行状态没有产生过大的波动,而且在网络攻击结束后,车队也很快的调整回稳定状态,这种现象也从侧面表明本文所提出的改进IDM模型能够很好地维持车队的稳定性,在车队发生状态波动并且网络攻击消失后,能够迅速地调整到稳定状态.

3.3 加速度攻击

3.3.1 无检测机制

图12描绘了无检测机制下,第3辆车受到加速度篡改攻击后车队的位移、速度、车间距离、加速度随时间的图形.

图12 无检测机制加速度攻击下的车队运行状态

通过对比左右两侧图形可以直观地看出,A的值越大,也即篡改幅度越大,车队被扰动的程度越大.与图7和图10相对比而言,针对于加速度的网络攻击呈现出一种周期性波动的规律,原因在于加速度的篡改攻击是周期性函数(见式(1)).

3.3.2 有检测机制与检测机制失效

其他条件不变,在有检测机制下,车队受到加速度篡改后车队的运行状态图形和图9相同(以A=4为例).

综合有检测机制下速度攻击、位移攻击、加速度攻击后车队的运行状态图可以得出,本文所提出的异常检测与修复机制能够在理论上保证网联车队的稳定性.

3.3.3 异常检测机制的不足之处

从仿真实验可以看出,本文设计的异常信息检测与双链修复机制能够很好地保障网联车队的运行稳定性,双链修复机制能够及时地将异常数据替换为合理数据.但是当面对一些篡改量比较小的攻击时,该机制未能成功识别,主要原因是误差项的设置使得检测区间存在一定的波动范围,当篡改量较小时,异常数据仍处于设置的安全阈值内.因此,误差项的设置对于整个异常信息检测机制的结果影响很大,但误差项的数值需要在多次实车测试中得出,而仿真实验不能完全替代实际,因此误差项的设置使得检测机制对于较小的篡改不敏感,从而使得车队还是发生了扰动.

4 结论

1) 信息安全威胁能够影响网联自动驾驶车辆的驾驶行为,不同的攻击类型如速度、位移、加速度篡改攻击等可能带来不同的影响,如车辆速度变大、车间距离变小、加速度频率扰动,甚至导致碰撞事故,引发交通瘫痪.

2) 基于动力学参数阈值的异常检测机制能够有效识别信息篡改等类型的网络攻击,选取合适的安全阈值,能够更好地模拟并应用于真实环境中.其中,安全阈值的设定影响异常检测机制的效果.尽管安全阈值越小,异常检测机制越敏感,但会导致对正常动力学参数的误检.

3) 借鉴DNA双螺旋修复机制,提出面向网联自动驾驶车辆的基于双链修复的安全控制方法,通过理论分析与仿真实验,结果表明该方法能够有效缓解或抑制威胁攻击对车辆行为的影响.