电力物联场景下抗失陷终端威胁的边缘零信任模型

2022-05-09冯景瑜于婷婷王梓莹张文波黄文华

冯景瑜 于婷婷 王梓莹 张文波 韩 刚 黄文华

1(西安邮电大学无线网络安全技术国家工程实验室 西安 710121) 2(国网江苏省电力有限公司电力科学研究院 南京 211103)

电力物联网是应用于电力行业的工业级物联网,可以快速提升电网的感知、互动与调节能力,保障电力系统“发、输、变、配、用”环节的安全、稳定、持续、高效运行[1].作为关乎国计民生的重要基础设施,电力物联网一直都是网络攻击的重点目标.

随着“大云物移智链边”等新兴技术在电力行业的广泛应用,电力物联网中接入的终端种类和数量大幅增加[2].海量终端的接入进一步增加了电力物联网的暴露面,这对以边界隔离为特征的网络安全防御系统提出了严峻的挑战[3].研究表明,大部分智能终端存在着安全隐患和漏洞,相关终端的固件同时还存在厂商植入的后门[4].智能终端的安全性极大程度上决定了电力物联网的安全稳定[5],一旦遭受攻击,可能失去对电力终端的正常控制能力[6].于是,攻击者可以寻找具有脆弱性的电力终端进行入侵控制或窃取身份,绕过边界网络安全防御系统后,以失陷终端为跳板实施内部威胁.攻击者一旦通过某种跳板侵入电力网络内部,极易伪造虚假数据和发送恶意控制命令[7].

Ponemon研究所发布的《2020内部威胁成本:全球报告》[8]显示:内部威胁造成的数据泄露成本在2年间增长了31%,达到1000余万美元.现有的内部威胁检测方法多关注恶意内部人员检测[9].其实,失陷终端造成的内部威胁可能危害性更大,其主要原因在于以量取胜和行为突变.由于电力终端种类和数量众多,攻击者通过广泛撒网方式控制的失陷终端越多,攻击机会就越大,从而达到以量取胜的目的.失陷终端未被入侵控制前,一直从事正常行为.攻击者可以披着“合法身份”的外衣突然干坏事,这种行为突变能充分利用攻击检测的时间滞后性,出奇制胜.

遵循“永不信任,始终认证”的原则,网络中所有设备、用户和流量都应经过认证和授权,零信任已成为对抗内部威胁的一种有效手段[10].然而,现有研究方案多偏向于零信任引擎的中心化部署,难以应对海量终端接入电力物联场景下的认证需求.此外,零信任引擎的部署若距离电力终端过远,容易延迟认证时间,不利于零信任在时延敏感的电力物联场景下的应用推进.

深入分析海量终端接入电力物联场景下的认证需求,零信任应该从中心走向边缘,围绕密集的电力终端部署零信任引擎,对抗其中潜在的失陷终端威胁,从而构建出一种边缘零信任模型.本文的主要创新之处有3方面:

1) 将零信任赋予的网络内部监控和认证职能,下沉到电力物联网边缘,靠近电力终端,分布式多点部署零信任引擎,防止单点失效和拒绝服务攻击.明确了零信任核心组件之间的相互协作运行机制,使用虚拟化方式配置零信任核心组件,减轻了对边缘服务器的消耗.

2) 边缘分离信任评估涉及信任因素收集、存储和计算.充分利用安装在电力终端上的零信任客户端,实时收集信任因素,提交给就近的边缘服务器.引入联盟区块链——信任因素区块链(trust factors chain, TF_chain),由存储型边缘服务器共同维护,实现电力终端在移动中产生的信任因素共享,有助于追踪溯源和防止信息被篡改.零信任引擎只负责认证,调度TF_chain上的数据,就可快速计算出电力终端的信任值,避免了零信任引擎更替过程中容易出现延时的数据迁移工作.从信任因素中提取异常因子和敏感因子,形成边缘动态信任评估方案,迅速反应失陷终端的行为突变,做到及时阻断.

3) 设计了适用于边缘认证信息传递的签密方案,基于椭圆曲线的无证书策略,避免了密钥托管问题.该方案在计算效率上具有较好的轻量性,可以抵抗边缘认证信息的篡改,确保安全传递到云端.之后,位于云端的电力数据中心仅需验证和发放授权凭证,依据资源访问请求类型提供相应的服务,有效缓解了安全认证压力.

1 相关工作

随着网络安全边界的逐渐淡化,零信任越来越受到产业界重视.自从遭遇Google极光事件后,谷歌开始启动零信任领域的研究计划,其为员工打造的BeyondCorp[11]架构成为第一个真正实现零信任的落地方案,明确了用户、设备与应用之间的安全关系,通过持续鉴权模式建立可信链条,允许合法用户访问受保护的业务.腾讯在《零信任解决方案白皮书》[12]中概括了零信任的核心思想,指出不以网络内外来区分访问主体,未验证的流量都默认为不可信.工业和信息化部在《关于促进网络安全产业发展的指导意见(征求意见稿)》中,首次将零信任安全列入需要“着力突破的网络安全关键技术”[13].

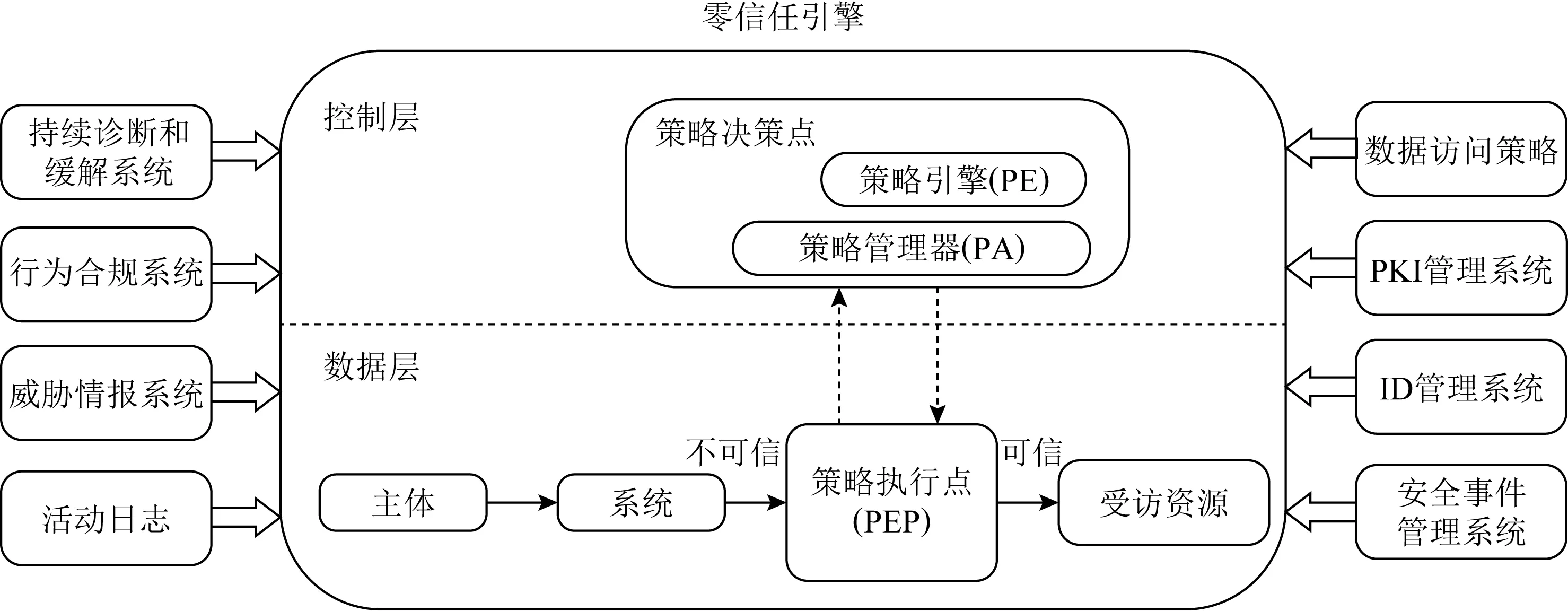

美国国家标准技术研究院(National Institute of Standards and Technology, NIST)发布的《零信任安全架构》标准草案[14]指出,零信任安全架构是一种端到端的网络/数据保护方法,包括身份、凭证、访问管理、运营、终端、主机环境和互联的基础设施等多个方面.作为目前最具权威性的零信任安全架构,NIST提出的架构主要包括主体、受访资源、辅助系统和零信任引擎等,如图1所示:

Fig. 1 Zero trust security architecture proposed by NIST[14]图1 NIST提出的零信任安全架构[14]

主体就是网络内部可以访问资源的用户、设备或终端.通常在主体上安装零信任客户端进行风险感知,实时监控设备的安全状态,如出现越权操作、恶意数据注入等可疑行为,会及时被零信任客户端发现,告知零信任网关拦截.如未安装零信任客户端或出现对零信任客户端的操控行径,主体就无法在网络内容进行通信活动和请求访问资源.

鉴于零信任客户端的风险感知机制能及时阻断异常流量方面的可疑行为,策略引擎(policy engine, PE)、策略管理器(policy administrator, PA)、策略执行点(policy enforcement point, PEP)等核心组件构成的零信任引擎,则注重保护网络内部的受访资源,防范敏感信息被窃取的威胁.其中,PE对主体的可信情况进行分析,形成认证结果;PA根据认证结果,判决允许或拒绝连接;PEP负责持续监控和结束主体与受访资源之间的连接,通常被称为零信任网关.

零信任能够有效提高数据中心对系统内恶意节点横向移动以及网络渗透攻击的防御能力[15].因此,零信任也迅速成为学术界的研究热点,研究者主要依托NIST提出的零信任安全架构开展相关研究.文献[16]在云架构的软件定义网络框架中针对MAC欺骗的问题,提出了一种基于零信任网络的访问控制策略.文献[17]提出一种基于零信任的物联网安全架构,采用全面认证和实时监控的策略实现电力物联网的安全.文献[18]提出了一种云环境下的概念性零信任策略,防范数据泄露风险,保障数据的完整性和机密性.文献[19]针对当前电力移动互联面临的安全风险,从身份识别和访问控制2个方面设计了基于零信任的安全防护框架.文献[20]提出了一种基于零信任模型的医疗健康数据漏洞的防御系统,经过身份验证的用户和设备才能与网络交互,确保数据传输的安全性.

在零信任安全架构中,对实体的认证大多基于信任评估.目前,已经存在一些相关的信任评估机制.文献[21]设计了一种多维信任评估方案,包括评估节点的综合信任值和相邻节点的推荐信任值.文献[22]在云环境中提出了一种信任管理框架,设置信任反馈模块以增强信任值计算和更新的可信度.文献[23]通过发送无人机感知物联网设备数据来评估移动车辆的信任值,保证数据收集过程中低成本的安全性.文献[24]提出了一种电力终端信任共识方法,基于Beta分布建立了多元信任评价主体机制,得出综合信任值.

综合国内外研究现状,零信任引擎的部署多偏向于中心化,在终端数量有限的场景下,可以有效监控失陷终端,阻断恶意数据注入和防止敏感信息的窃取威胁.对于海量终端接入的电力物联场景,中心化的零信任引擎部署容易出现单点失效故障.此外,契合零信任原则的信任评估方法较为缺乏,现有的信任评估方案多采用静态的信任值计算方法,信任值的更新滞后于主体行为的变化,难以及时应对行为突变的失陷终端威胁.

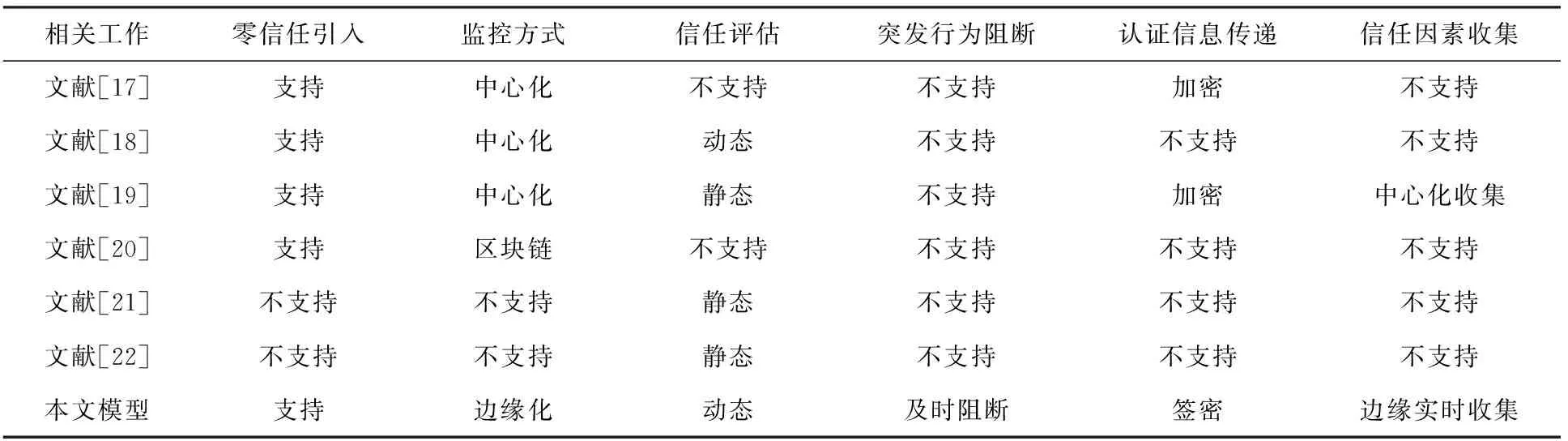

对此,面向海量终端接入的电力物联场景,本文提出了一种抗失陷终端威胁的边缘零信任模型.表1展示了本文模型相对于最新相关研究工作的优势.

Table 1 Comparison with Related Works

Fig. 2 Network architecture of edge zero-trust model图2 边缘零信任模型的系统架构

2 系统架构

边缘计算作为电力物联网的重要技术,其实质是一种分散式运算架构[25].将云计算和存储能力下沉到网络边缘,可以实现应用、服务和内容的本地化、近距离、分布式部署[26].另外,就地化分布式保护[27]已成为保障电力物联网稳定运行的重要思路.

鉴于此,可将零信任赋予的网络内部监控和认证职能,下沉到按照电力系统“发、输、变、配、用”环节划分的每个边缘区域,在电力终端周围进行零信任引擎的分布式部署和相关信任评估.

电力物联场景下的边缘零信任模型,可建立在“端”“边”“云”系统架构上实现.如图2所示,该架构包括终端层、边缘层和云层.

1) 终端层.对每个联网的电力终端安装零信任客户端,实时监控其网络活动和资源访问请求.零信任客户端带有的风险感知机制,能对异常流量方面的可疑行为进行及时阻断.对于电力终端的资源访问请求,零信任客户端一般难以确定可疑情况,需要提交给零信任引擎进行认证研判.

2) 边缘层.根据业务范围,电力物联网可以划分为f个边缘区域,定义为集合Γ={EA1,EA2,…,EAk,…,EAf}.在每个区域,统一分配边缘服务器集合Λ={Θ,Φ}.其中,Θ={TSE1,TSE2,…,TSEk,…,TSEg}为g台边缘服务器组成的信任存储引擎集合,共同维护一个TF_chain实现可追踪、防篡改的终端信任因素存储;Φ={ZTE1,ZTE2,…,ZTEk,…,ZTEh}为h台边缘服务器组成的零信任引擎集合,包含1个主引擎和h-1个次引擎.当主引擎宕机时,会自动升级一个次引擎为主引擎.对装载零信任引擎的每台ZTE边缘服务器,按其硬软件资源进行虚拟化,统一虚拟成执行PE,PA和PEP等零信任核心组件功能的3个虚拟机.

3) 云层.输电、配电、售电等任何一个过程都需要电力数据中心对其进行服务[28].下沉零信任的监控和认证职能到网络边缘后,电力数据中心(power data center, PDC)仅需验证和发放授权凭证,然后依据资源访问请求类型提供相应的服务,在保障电力物联网内部安全的前提下,有效提高了认证效率.

3 边缘零信任模型设计

为适应电力物联场景下海量终端的监控和认证需求,做到失陷终端检测快速而有效,构建出一种边缘零信任模型.

3.1 边缘零信任引擎部署

在每个边缘区域分布式部署零信任引擎,是构建边缘零信任模型的首要环节.采用虚拟化方式,PE,PA和PEP等零信任核心组件可配置在单台边缘服务器的3个虚拟机上,而不用花费3台边缘服务器分别去配置.

零信任核心组件之间的相互协作构成了零信任模型的运行机制,主要包含6个步骤:1)电力终端发出的资源访问请求,会被零信任客户端生成一个认证需求上报给PEP;2)PEP首先拦截资源访问请求,而后转发认证需求给PE;3)PE调用存储在TF_chain上的信任因素,计算终端信任值,对资源访问请求进行认证,并将认证结果分发给PA和PEP;4)对于认证通过的主体,PA生成授权凭据交给PEP;5)PEP将认证结果和授权凭据提交给云层的PDC;6)验证授权结果有效后,PDC通知PEP释放资源访问请求的拦截.

即使对零信任引擎进行了边缘化部署,某个边缘区域的电力终端发出的访问请求若较为频繁,也可能使零信任引擎宕机.特别地,攻击者可以在未探知零信任引擎具体位置的情况下,控制一些失陷终端制造大量没有注入任何恶意代码的正常流量,经由零信任客户端自动流向零信任引擎,形成拒绝服务攻击.

对此,应该对零信任引擎在每个边缘区域实施分布式多点部署,组成零信任引擎集合Φ={ZTE1,ZTE2,…,ZTEk,…,ZTEh}.边缘分布式多点部署规则如下:

规则1.Φ集合中的h个零信任引擎分散于每个边缘区域的不同位置,避免攻击者的位置探测.主引擎处于工作状态,负责监控整个边缘区域的电力终端.其余的h-1个次引擎处于待机状态,并建立轮值次引擎集合Ξ,依次等待成为主引擎.

规则2. 假设ZTEk为主引擎,ck代表其处理能力.设置处理能力的告警阈值为δ.一旦出现ck≥δ,ZTEk就向Ξ集合中的h-1个次引擎广播离线通知.

规则3. 主引擎长时间处于高强度工作状态,也可能给边缘服务器造成压力过载.给定ZTEk的轮值时间为tk,设置最高轮值时长为τ.当tk≥τ时,ZTEk向Ξ集合中的h-1个次引擎广播离线通知.

规则4. 为避免主引擎因突发宕机而无法发送离线通知,Ξ集合中排名第一的次引擎(假设为ZTEp)需要一直监测主引擎的活动状态.

规则5.ZTEp如果监测到ZTEk突发宕机,就向Ξ集合中其后的次引擎广播ZTEk的离线通知及其成为主引擎的上线消息.

规则6. 宕机的主引擎恢复后,加载到Ξ集合中,成为最后一个次引擎.

3.2 边缘动态信任评估

动态信任评估是零信任模型实现电力终端快速认证的核心环节.随着零信任引擎的边缘化部署,适时提出边缘动态信任评估方案,有助于减轻云端计算负载.

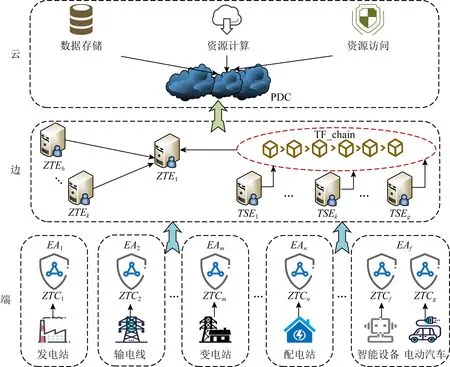

如图3所示,边缘动态信任评估方案的实现涉及信任因素收集与上链存储,以及为PE调用服务的终端信任值计算.

Fig. 3 Edge dynamic trust evaluation scheme图3 边缘动态信任评估方案

3.2.1 信任因素收集与上链存储

零信任客户端在监测电力终端网络活动过程中,需要根据终端行为变化情况,实时收集信任因素,提交给就近的TSE边缘服务器上链存储.

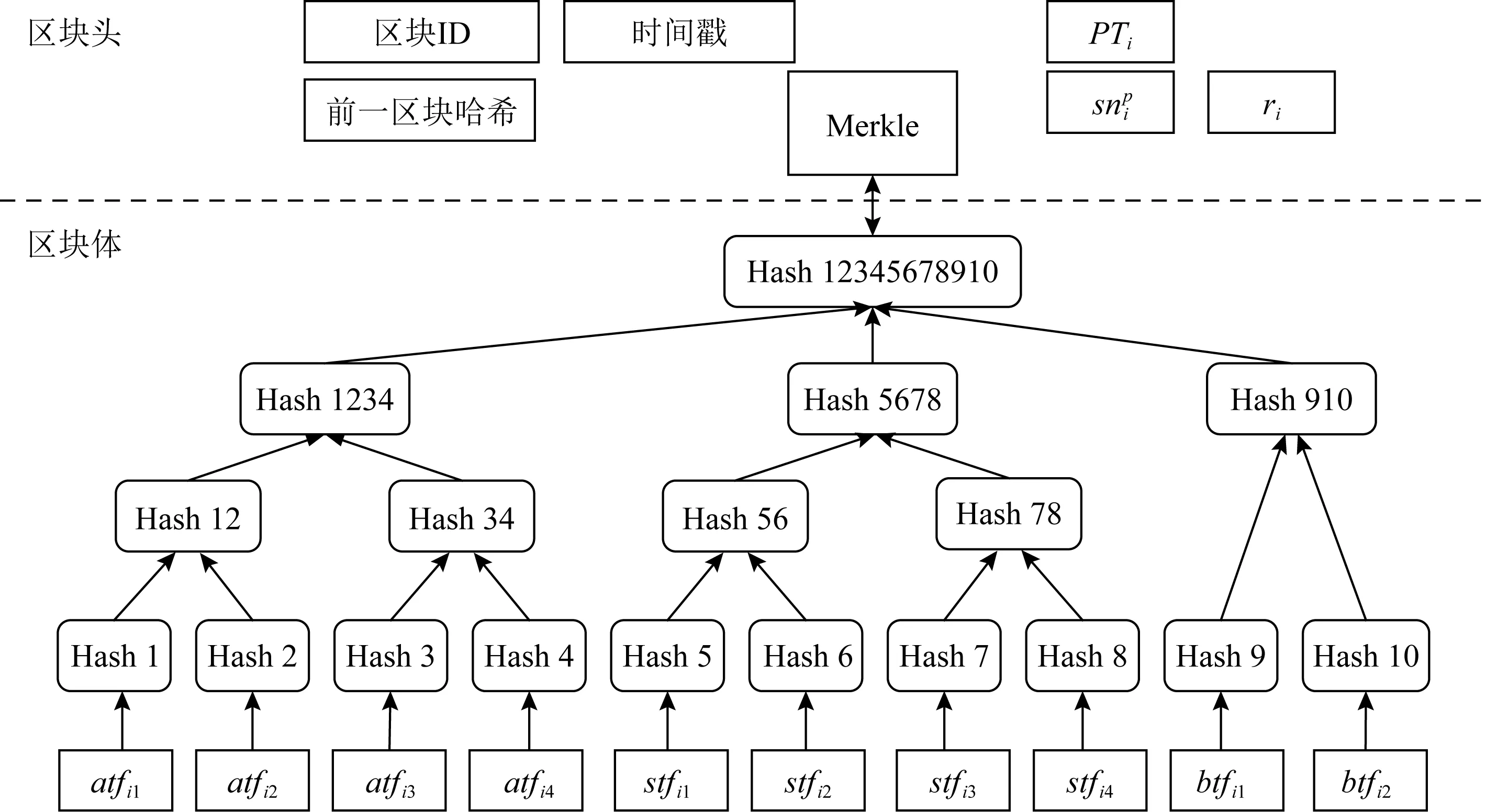

定义边缘区域EAk中的电力终端集合Δ={PT1,PT2,…,PTi,…,PTm}.以PTi为例,ZTCi表示安装在其上的零信任客户端.PTi的信任因素集合包含3种类型,即BTF,ATF,STF,典型的信任因素如表2所示.

BTF表示基本信任因素,用于计算PTi的基本信任值;ATF表示异常信任因素,用于衰减PTi的基本信任值;STF表示敏感信任因素,用于及时阻断PTi可能被失陷控制的情况.

每当PTi的某个信任因素发生变化时,ZTCi就实时向就近的TSE边缘服务器发送更新信息.

鉴于联盟区块链[29]的预选共识矿工特点,ZTCi周围就近的TSE边缘服务器担任当前TF_chain区块链的共识矿工头.每当一个信任因素发生变化时,就会生成一个新区块.

Table 2 Trust Factors

Fig. 4 Block storage structure for trust factors图4 信任因素的区块存储结构

由于边缘区域按照“发、输、变、配、用”环节业务划分,电力终端的移动一般不会超出本区域.但是,ZTCi实时向就近的TSE边缘服务器发送PTi的信任因素更新信息,每发送一个信任因素更新,就会促使一个新区块生成,可能造成大量的冗余区块,加重各个TSE边缘服务器的存储负载.对此,结合区块链的时序特征和信任因素的区块存储结构,提出算法1消除冗余区块.

算法1可以嵌入到TF_chain区块链的智能合约中定期自动运行,向前消除冗余区块,为TSE边缘服务器减轻存储压力.

算法1.冗余区块消除.

输入:Δ,Υ,ri,TF_chain;

输出:TF_chain.

① forPTi∈Δthen

② ifri≥1 then

④ 消除TF_chain的当前冗余区块;

⑥ end if

⑦ end if

⑧ end for

信任因素存储在TF_chain区块链上的最大优势在于防篡改性.区块链是一种链式存储结构,下一区块保存了上一区块的哈希值.如果攻击者对其中一个区块进行篡改,该区块后面的所有区块都必须被修改.假设区块B_IDp后面有lp个区块,则篡改该区块后,还需继续篡改的区块个数Zp为

(1)

例如,当TSE边缘服务器个数g=5,lp=6时,Zp=19 530,因此,TF_chain区块链几乎无法被篡改.

3.2.2 终端信任值计算

Beta分布能与信任分布很好地拟合,其数学期望可用于节点信任值计算,是最经典、最广泛使用的信任评估模型之一[31].Beta分布具有计算简单、灵活性好、统计能力强和适用性强等特点[24].因此,采用Beta分布作为计算电力终端的基本信任值概率统计模型.Beta分布大概率密度函数为[32]

(2)

其中,τ表示电力终端行为的可能性,0<τ<1,α>0,β>0.

在电力物联网中,使用BTF信任因素次数计算基本信任值.当PTi认证成功时,α=btfi1+1.否则β=btfi2+1.因此,PTi的基本信任值可以用Beta分布函数计算:

bti=Beta(α+1,β+1),

(3)

显然,α和β都为整数.Beta分布函数的期望值推导为

(4)

进一步计算bti:

(5)

然而,bti带有的静态信任评估特性,对于电力终端的失陷威胁行为反应具有一定的滞后性.假如PTi失陷,bti由于无法迅速衰减,会给攻击者带来多次实施威胁的机会.信任作为一种主观状态,可随用户交互经验、时间等因素的动态变化而发生变化,利用静态信任进行计算会使推荐结果渐渐偏离现实状态[33].因此,有必要引入异常衰减因子改进基本信任值,开启动态信任评估.

在电力物联网中,使用ATF信任因素次数计算异常衰减因子,协助零信任引擎的异常监测认证.PTi的异常因子计算如下:

(6)

其中,Ai={atfi1,…,atfiq,…,atfis}为PTi的ATF信任因素次数集合;max(Ai)为集合中的最大值,用于归一化异常因子.

算法2.电力终端可信认证.

输入:Ω;

输出:ari.

① 计算基本信任值bti;

② ifbti<σthen

③ari=0认证失败;

④ else

⑤ 计算动态信任值dti;

⑥ ifdti<σthen

⑦ari=0认证失败;

⑧ else

⑨ 计算终端信任值ti;

⑩ end if

引入异常衰减因子afi后,PTi的动态信任值可计算为

(7)

同时,利用零信任客户端的风险感知机制,实时感知和收集STF信任因素次数,计算敏感因子sfi,及时应对失陷终端的突变行为,即

(8)

当任意一个STF信任因素次数大于或等于1时,sfi的赋值为信任门限值σ.待清除失陷终端上的恶意代码或指令,重新夺回控制权,加固安全后,PTi的STF信任因素次数清零.零信任客户端进入新的实时感知和收集阶段.

敏感因子sfi的作用在于迅速调节PTi的动态信任值低于门限值.因此,最终的终端信任值可计算为

(9)

PE调用存储在TF_chain上的信任因素集合Ω,通过算法2得到关于PTi的认证结果ari.

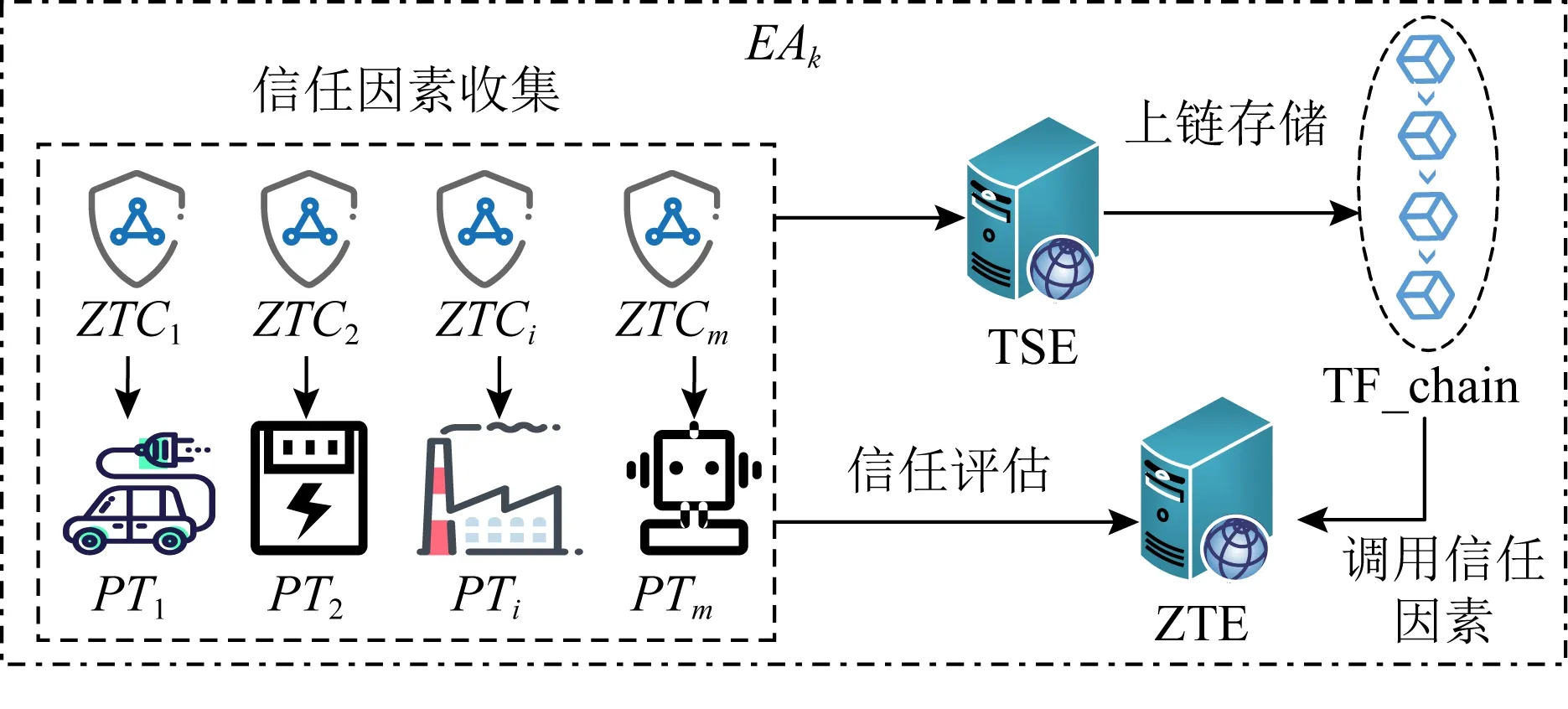

3.3 边缘认证信息签密传递

认证成功后,PA根据PE提交的认证结果ari生成授权凭据aci发送给PEP,形成边缘认证信息mi=(PTi‖ari‖aci‖tsi).其中,tsi为该认证信息的时间戳.

若向PDC传递的边缘认证信息处于明文状态,攻击者可以在传输过程中劫持并篡改.对mi进行签密传递,可以确保边缘认证信息的安全性和完整性.

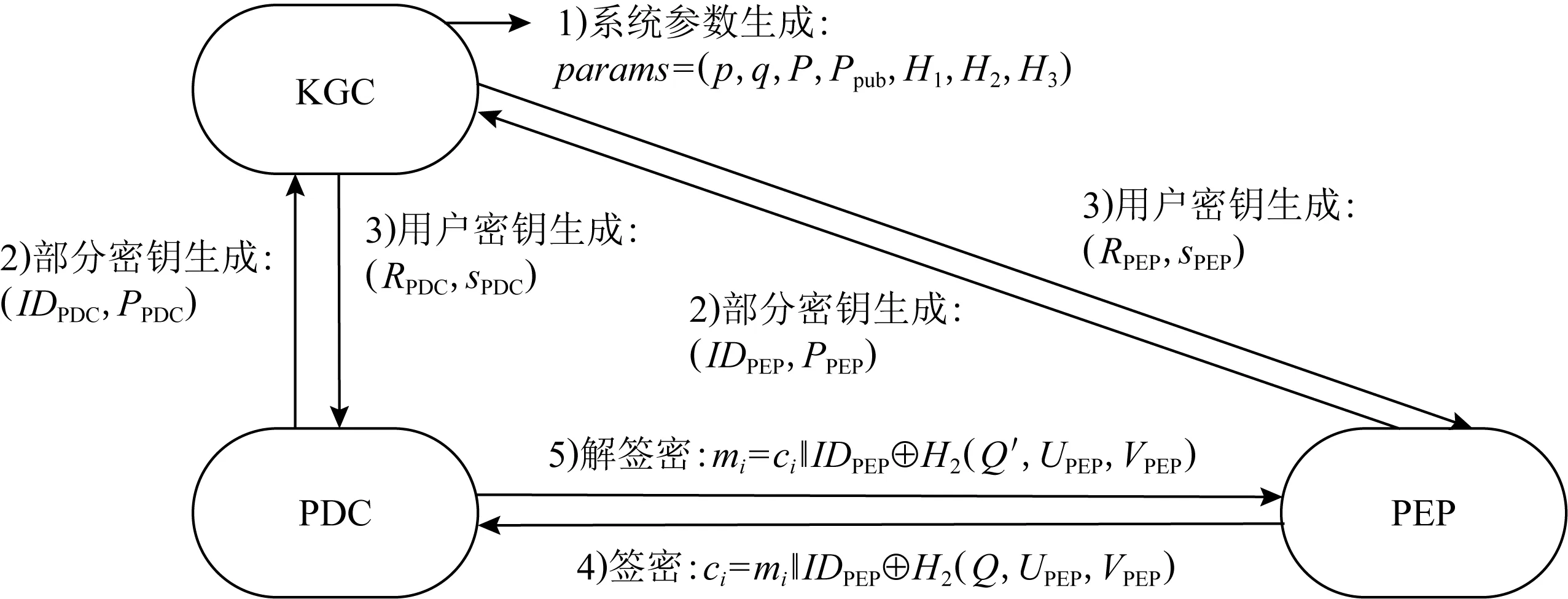

如图5所示,签密传递的参与方有密钥生成中心( key generation center, KGC)、PEP和PDC.其中,KGC负责随机生成密钥;PEP对mi加密和签名;PDC负责接收和验证密文的正确性.签密传递方案的实现包括5个过程.

Fig. 5 Signcryption for edge authentication information图5 边缘认证信息的签密

1) 系统参数生成

KGC选择一个安全参数K,生成2个大素数p和q.G是阶为q的加法循环群,P是G的一个生成元.定义哈希函数H1:{0,1}*×G×G→Z*q,H2:G×G×G→{0,1}*,H3:{0,1}*×{0,1}*×G×G×G×G→Z*q.KGC随机选取x∈Z*q作为主密钥.计算系统公钥Ppub=x×P.KGC秘密保存主密钥x,并公开系统参数params=(p,q,P,Ppub,H1,H2,H3).

2) 部分密钥生成

3) 用户密钥生成

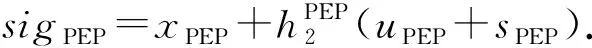

4) 签密

同样,可以计算出PDC的公私钥分别为PKPDC=(RPDC,PPDC),SKPDC=(sPDC,xPDC).PEP对边缘认证信息mi的签密过程有5步:

① PEP随机选取uPEP∈Z*q,vPEP∈Z*q,计算UPEP=uPEP×P,VPEP=vPEP×P.

③ 计算ci=mi‖IDPEP⊕H2(Q,UPEP,VPEP).

PEP生成签密后的密文δi=(VPEP,UPEP,ci,sigPEP),将其发送给PDC.

5) 解签密

PDC接收到密文δi,进行解签密,验证密文的正确性.解签密过程有4步:

② 计算Q′=UPEP×sPDC+xPDC×VPEP.

③ 计算mi=ci‖IDPEP⊕H2(Q′,UPEP,VPEP).

下面证明签密方案的正确性.

验证消息的真实性.由式(10)可知Q′=Q,据此可以正确解密出明文mi‖IDPEP=ci⊕H2(Q′,UPEP,VPEP).

Q′=sPDC×UPEP+xPDC×VPEP=sPDC×uPEP×P+

vPEP×PPDC=Q.

(10)

验证签名消息的真实性,验证式为

sPEP))×P.

(11)

4 仿真分析

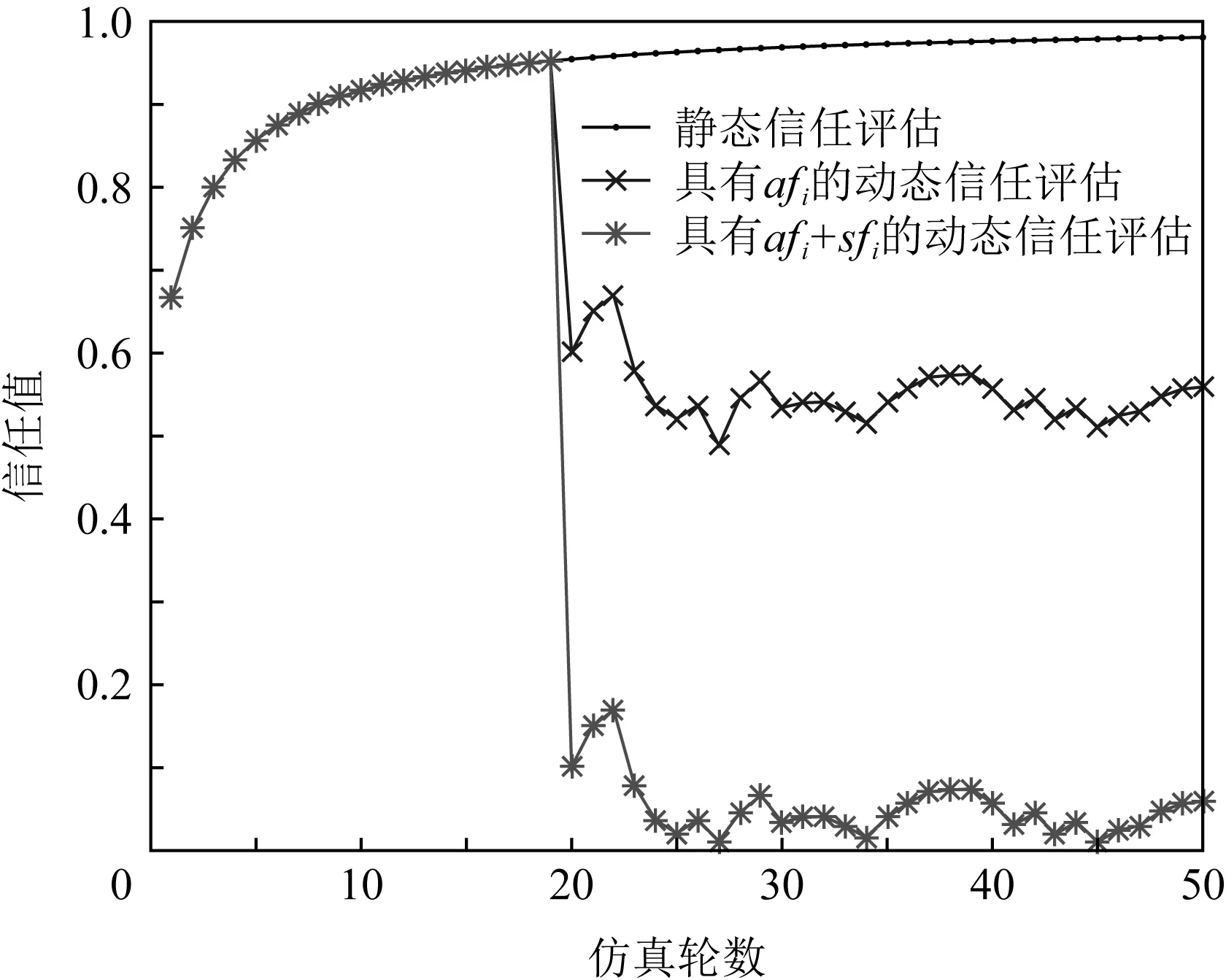

4.1 仿真环境设置

本文使用Matlab搭建实验平台,对所提方案进行仿真分析,验证抗击失陷终端威胁的抑制效果和边缘零信任安全模型的实施效率.

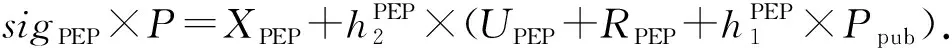

仿真环境参数设置如表3所示:

Table 3 Simulation Parameters Table

4.2 抗击失陷终端威胁仿真分析与结果

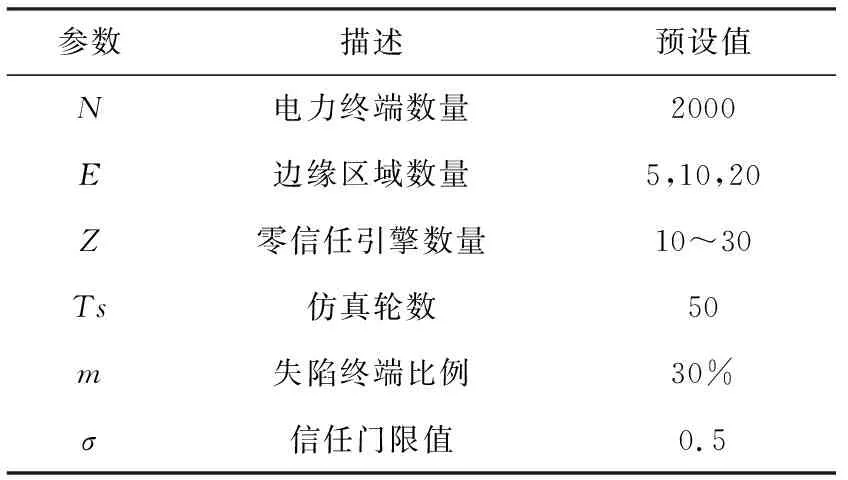

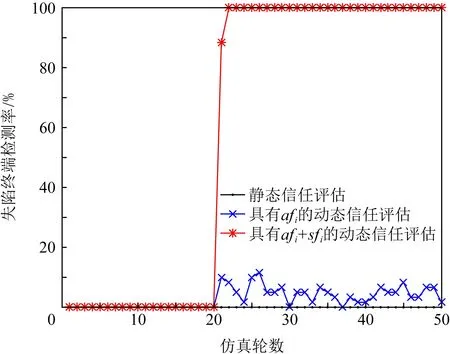

在零信任安全架构中,信任值是实现电力终端快速认证的有效依据. 通过50轮实验仿真,观测3种信任评估方案下失陷终端的信任值变化情况.

如图6所示,在前20轮,电力终端未失陷,3种方案的信任值都趋于增加;到了第20轮,该电力终端突然被失陷控制,观测结果发生变化.

Fig. 6 Variation of trust value for a compromised terminal图6 失陷终端的信任值变化情况

对于静态信任评估方案,信任值的反应滞后性使失陷终端总能认证成功,反而造成信任值的持续增长.引入异常因子afi的动态信任评估方案,可以快速反应电力终端的失陷情况,但信任值的衰减幅度有限,在门限值附近缓慢波动.随着轮数的增加,其会衰减到门限值以下,但可能给予失陷终端过多的威胁机会.引入异常因子afi和敏感因子sfi的动态信任评估方案,能及时应对电力终端的突变失陷,迅速将其信任值衰减到门限值以下.

当失陷终端的信任值低于门限值时,则无法认证成功,从而失去了恶意威胁机会.随机选取一个边缘区域为例,其中,电力终端数为200,失陷终端比例为30%.如图7所示,静态信任评估方案不能衰减失陷终端的信任值,该边缘区域出现的恶意威胁次数无法被抑制.引入异常因子afi的动态信任评估方案,难以将失陷终端的信任值衰减到门限值以下,也存在着抑制恶意威胁次数的困难.引入异常因子afi和敏感因子sfi的动态信任评估方案,能及时阻断失陷终端,恶意威胁次数在突发时就被迅速清零.

Fig. 7 Suppression of malicious threats图7 恶意威胁次数抑制情况

进一步观察在该边缘区域内的失陷终端检测情况.如图8所示,引入异常因子afi和敏感因子sfi的动态信任评估方案,表现出较好的失陷终端检测率,在出现失陷苗头时就被及时掐断和检测出来.

Fig. 8 Detection rate of compromised terminals图8 失陷终端检测率

4.3 边缘零信任模型效率仿真结果与分析

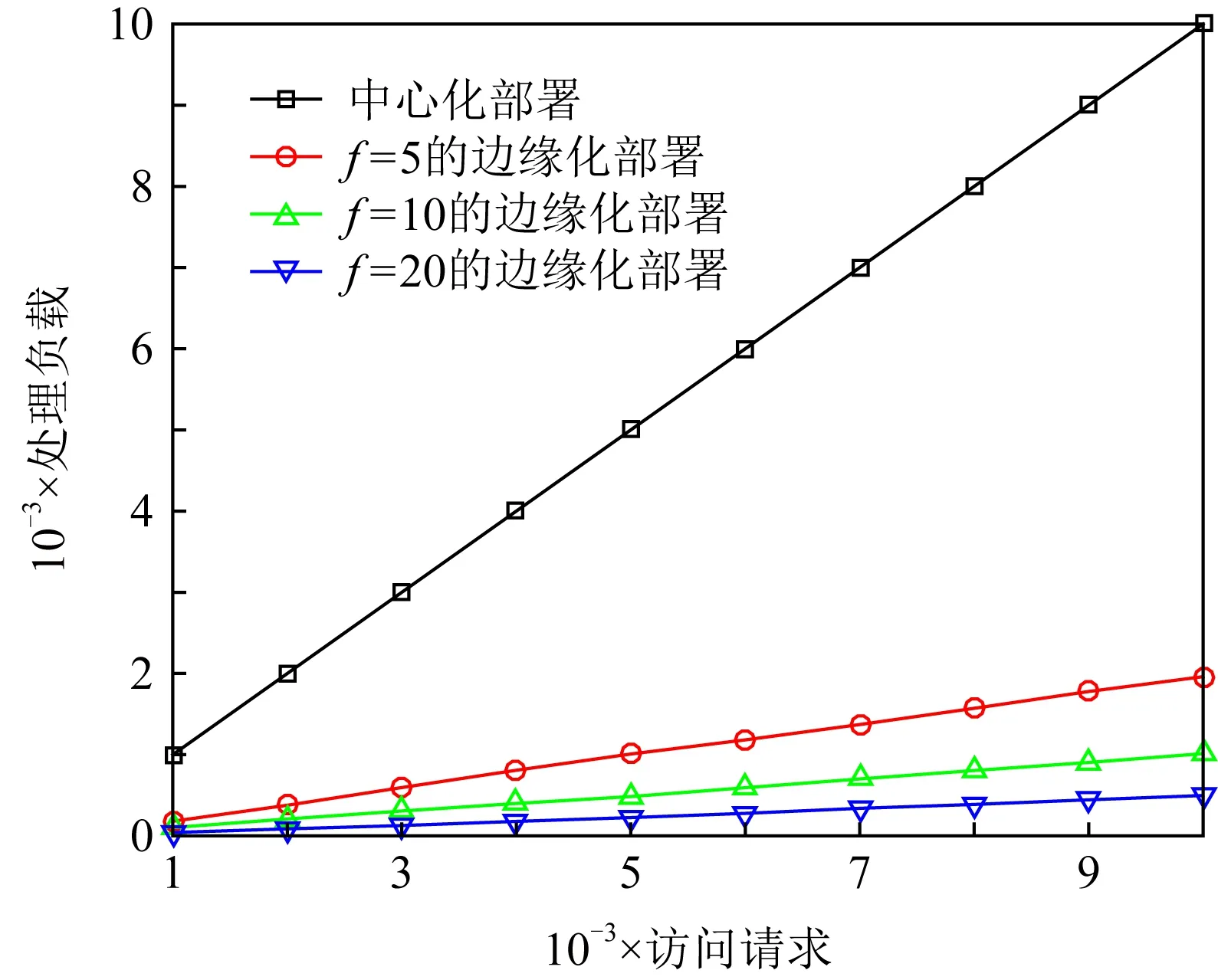

采用边缘化部署方案,能极大地减轻云端PDC的零信任处理负载.如图9所示,随着资源访问请求的增加,中心化部署方案下的零信任处理负载呈线性增长趋势.分散给边缘区域后,划分的边缘区域越多,每个边缘区域承接的零信任处理负载就越少.

Fig. 9 Comparison of processing overload图9 处理负载对比

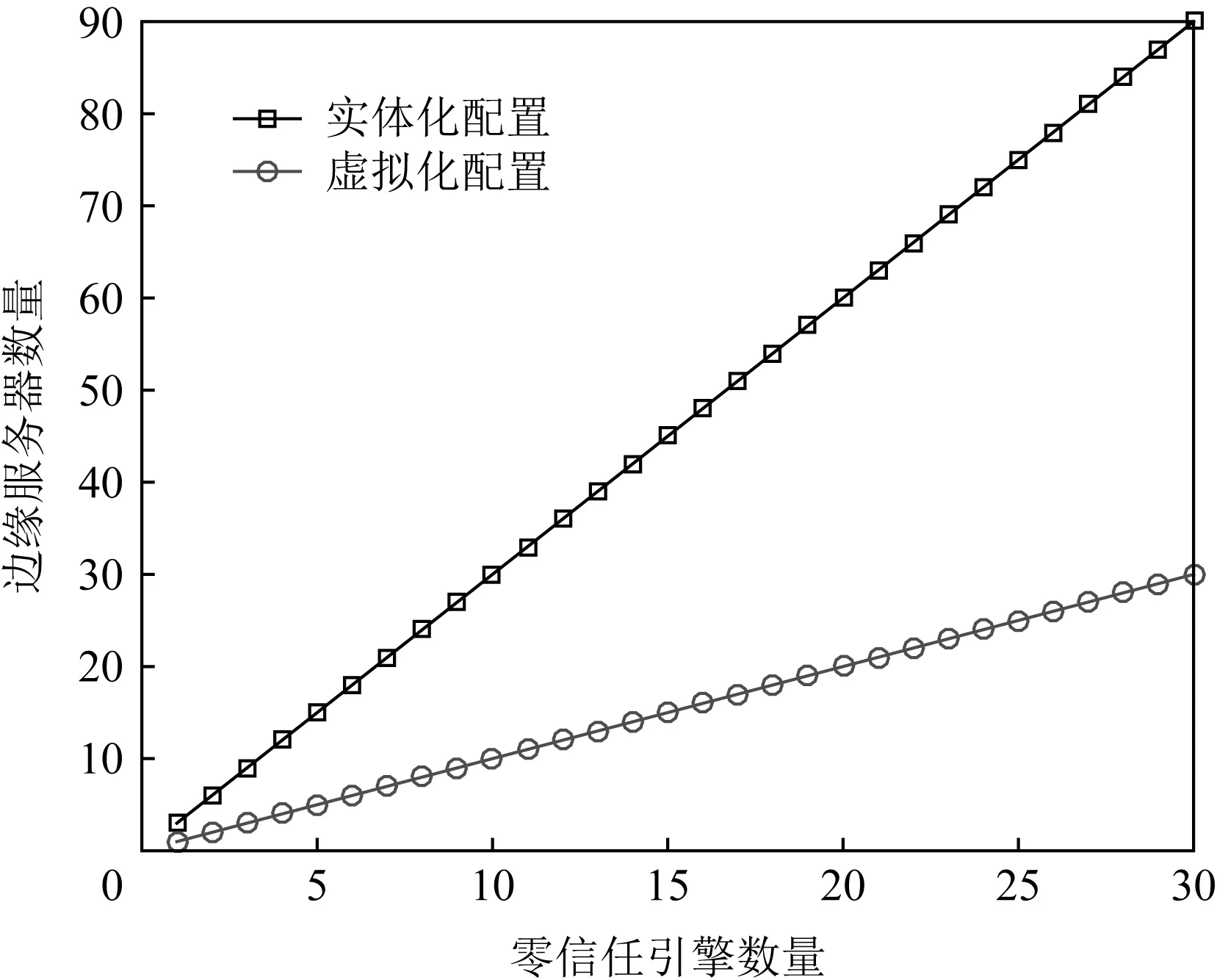

在每个边缘区域部署零信任引擎时,可以采取实体化配置或虚拟化配置2种方案.如图10所示,虚拟化配置零信任引擎的PE,PA和PEP核心组件到一台边缘服务器上,相对于给每个核心组件各实体化配置一台边缘服务器的方案,有效减轻了边缘服务器的消耗数量.

Fig. 10 Edge server consumption图10 边缘服务器消耗情况

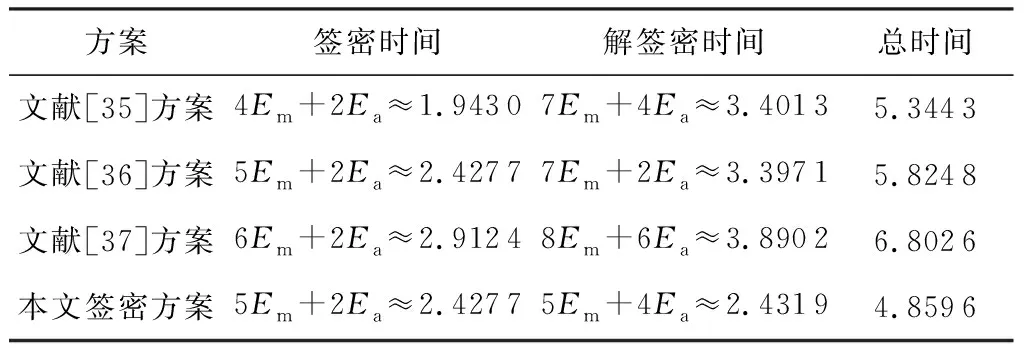

最后,采用签密方案将生成的边缘认证信息传递给PDC,可以有效防止篡改.为证明本文签密方案的计算效率轻量性,与最新的典型签密方案进行对比.

签密方案的计算效率,主要取决于椭圆曲线上的点乘Em和点加Ea运算.结合具体测量结果(Em=0.484 7 ms,Ea=0.002 1 ms)[34],从表4可以看出,本文方案在计算效率上优势明显.因此,本文签密方案可在确保边缘认证信息安全传递的同时,具有较好的计算效率轻量性.

Table 4 Comparison of Computation Efficiency

5 总 结

针对零信任面临海量电力终端接入的中心化部署压力,提出了一种边缘零信任模型.在电力终端周围进行零信任引擎的分布式多点部署,设计信任因素的实时收集与区块链存储方案.引入异常因子和敏感因子,通过动态信任评估,能应对失陷终端的突变行为,迅速衰减其信任值.采用轻量级签密方案,确保及时阻断失陷终端威胁的边缘认证信息到云端传递的安全性.仿真结果表明,本文提出的边缘零信任模型,在抑制失陷终端威胁方面的效果显著,具有较好的失陷终端检测率.未来的研究工作是深入分析东西向流量特征,针对失陷终端在电力物联网内部发出的加密型恶意流量,设计有效的快速检测方法,进一步增强失陷终端威胁的抑制效果.

作者贡献声明:冯景瑜设计论文整体架构、系统模型和实验方案,并完成论文初稿的写作;于婷婷参与了系统模型和实验方案的设计、论文初稿的写作及修改;王梓莹和张文波负责实验仿真和实验结果分析;韩刚和黄文华对系统模型和实验方案提出建设性意见.