基于时间因子的网络安全态势评估系统设计

2022-02-15李果

李 果

(湖南信息职业技术学院 湖南 长沙 410200)

0 引言

为了保障网络环境的安全,网络安全态势评估相关研究成为了备受关注的内容之一[1]。现阶段,对于网络安全态势的分析主要是从网络攻击的作用方式以及作用对象方面实现的[2],这种方法虽然提高了分析结果的可靠性,但是需要大量的基础数据,前期工作量较大[3]。除此之外,受网络攻击自身强度以及隐蔽性的影响[4],网络遭受到攻击后的响应强度也不同[5],当这种强度接近网络噪声的作用强度时,极易导致最终的评估结果与实际情况存在较大偏差[6]。针对网络安全态势评估的研究,杨宏宇等[7]通过提取网络的并行运行特征,将其输入到改进后的BiGRU中,实现了对网络安全态势的有效评估,但是这种评估方式在稳定性上表现出了一定的不足。熊中浩等[8]借助DBN(Deep Belief Network,深度信念网络)的特征分析优势,实现对网络安全态势的评估,并构建了态势预测模型,在一定程度上提高了评估结果的可靠性,但是对于攻击流量的敏感性还存在一定的提升空间。

在上述基础上,本文充分考虑了攻击流量对于网络时延参数的影响,在引入时间因子的基础上,设计了一种网络安全态势评估系统,以MYC-CZU5EV核心板作为系统硬件装置,具有存储量大、运行速度快以及可靠性高的性能,在一定程度上可以保障系统的安全与稳定运行。试验测试验证了所设计系统的应用价值,为相同领域的持续研究提供一定的参考与借鉴。

1 硬件设计

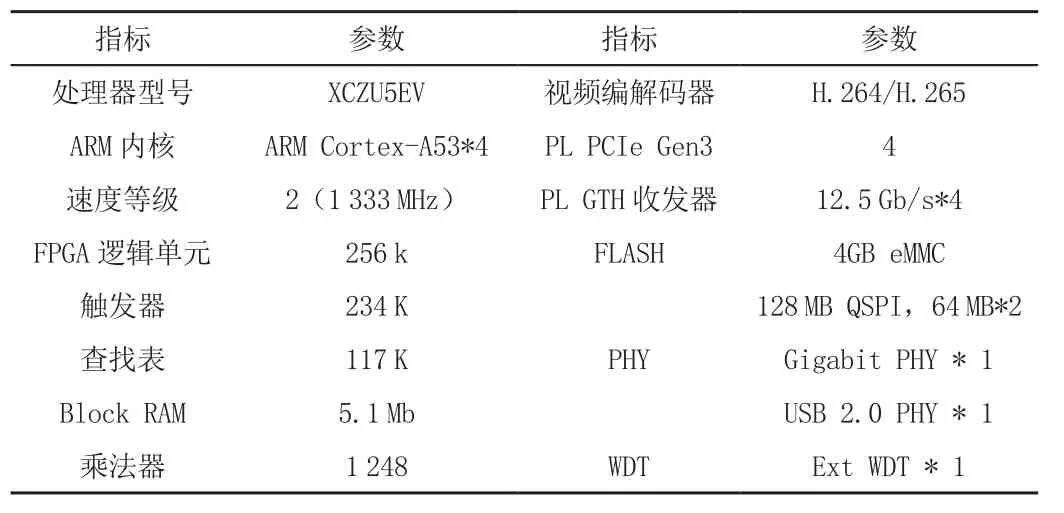

为了确保系统能够实现快速分析网络运行状态信息,提高安全态势评估准确性[9],本文选用MYC-CZU5EV核心板作为系统硬件。作为一种基于XILINXMPSoC全可编程处理器的核心板,MYC-CZU5EV搭载了4核Cortex-A53(Upto1.5 GHz),并配置了FPGA+GPU+VideoCodec。不仅如此,MYC-CZU5EV还搭载了4 GB的DDR4 SDRAM(64 bit,2 400 MHz),通过分布式存储方式为系统应对复杂网络状态数据运算提供可靠支持。借助板载的千兆以太网PHY和USB PHY,MYC-CZU5EV可以较快实现高速互联,确保安全态势评估的时效性,最大限度满足网络安全状态评估需求。图1为MYC-CZU5EV的接口设置,具体运行参数设置如表1所示。

图1 MYC-CZU5EV接口设置

表1 MYC-CZU5EV运行参数设置

MYC-CZU5EV运行参数设置具体步骤为:首先,利用FPGA逻辑单元设计网络时延参数最小单元,使网络运行状态信息分析逻辑更为紧密,为后续触发器转换提供数据支撑;其次,通过触发器转换MySQL基础数据库中的网络运行数据,确保系统信息数据存储的安全性;再次,将转换后的网络运行数据按照查找表的方式设定成数组形式,提高算法计算能力,减少后续状态文本预处理工作量,能够有效提高查询速率;之后,将数组输入至Block RAM中,采用伪双口RAM实现高频时钟输出,预处理网络运行状态文本;最后,根据网络运行状态对乘法器进行二进制数相乘设定,模拟网络多路数据运行信号,减轻服务器端的压力。

通过MYC-CZU5EV的高效运行,可以实现网络多路数据信息的并行交互,有效提升安全态势评估的稳定性,为后续安全态势评估提供可靠支撑。

2 软件设计

在完成对系统硬件设计后,在不断强化系统硬件性能的基础上,对软件进行改造研究。根据时间因子参数计算网络时延参数,分析网络攻击作用强度,确定网络安全态势评估模式。通过计算网络实际时延与理想值的差异,完成网络安全态势评估。

2.1 基于时间因子的网络状态分析

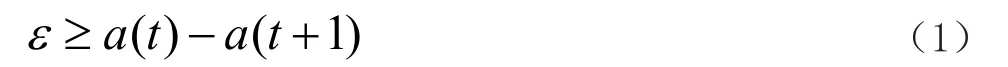

在对网络安全态势进行评估时,不仅需要分析当前网络基础运行状态,还需要充分考虑网络攻击作用强度[10-11]。为此,本文在设计网络安全状态评估系统软件阶段,通过设置时间因子参数的方式分析网络运行状态。假设在任意时刻t,网络的传输时延为a,那么稳态模式下的网络状态为

其中,ε表示网络时序状态允许时延波动阈值,a(t)和a(t+1)表示连续时间序列下网络的时延参数。将式(1)作为MYC-CZU5EV实施网络状态划分基准,当输入到MYCCZU5EV中的数据满足式(1)时,则按照噪声扰动模式实施网络安全态势评估;当输入到MYC-CZU5EV中的数据不满足式(1)时,则按照网络攻击模式实施网络安全态势评估。

2.2 网络安全态势计算

按照2.1节所示的方式确定网络安全态势评估模式后,本文按照安全程度为100%状态下的安全态势值为1的条件完成网络安全态势计算。当数据处理过程为噪声扰动模式时,直接利用实际时延与理想值之间的差异实现网络安全态势计算,对应的计算方式可以表示为

其中,k表示噪声扰动模式下的网络安全态势值。

当数据处理过程处于网络攻击模式时,网络安全态势计算需要综合考虑当前网络运行实际状态和攻击流量情况,对应的计算方式可以表示为

按照模式计算的方式,实现网络安全态势准确评估。但是需要注意的是,不同网络的实际运行指标参数设置具有一定差异性,为了避免出现由于网络攻击强度较低导致评估模式分析异常的情况,需要对时间因子尺度单元进行适应性调节,以此确保评估结果的准确性。

3 应用测试与分析

为了有效验证本文设计的基于时间因子的网络安全态势评估系统应用效果,本文在测试环境中对其展开测试分析,并设置了以杨宏宇等[7]建立在并行特征提取和改进BiGR基础上的评估方法,熊中浩等[8]以DBN为基础的评估方法为核心的对照组。通过分析三种不同方法对于网络安全态势的评估结果,验证本文设计系统的应用价值和有效性。

3.1 测试环境设置

通过仿真的形式对设计系统的应用效果进行测试阶段,对应的测试环境为3.00 GHz Core(TM)2 Duo CPU,内存大小为6.00 G,搭载的操作系统为Ubuntu12.10,使用的仿真工具为Mininet 2.0.5。在此基础上,为了最大限度确保模拟环境与实际网络环境相近,利用POX 0.1.0实现对整个网络的控制。对于安全攻击的生成,本文借助了Scapy,利用其在测试环境中导入背景流量,实现对不同网络攻击的模拟。对于测试具体网络拓扑结构的设置,本文利用SDN控制器实现对整个网络的控制,并构建包含6个Switch的转发面。在此基础上,网络的链路带宽可以达到10 Mbps。Switch不同连接段之间的背景数据交互形成信息流,对应的发送速率分为1 200 pps、1 000 pps、800 pps和200 pps。考虑到在攻击状态下网络中会存在一定的噪声,并且具有较为明显的随机性,本文通过建立发送源IP地址和端口号的变化属性实现模拟。在Switch中输入不同的速率的攻击数据流,并测试相应条件下网络的安全状态。将所设计的方法与杨宏宇等[7]提出的改进BiGRU评估方法(以下简称改进BiGRU评估方法)及熊中浩等[8]提出的DBN评估方法作为对比方法(以下简称DBN评估方法),测试不同方法得到的实验结果。

3.2 测试结果与分析

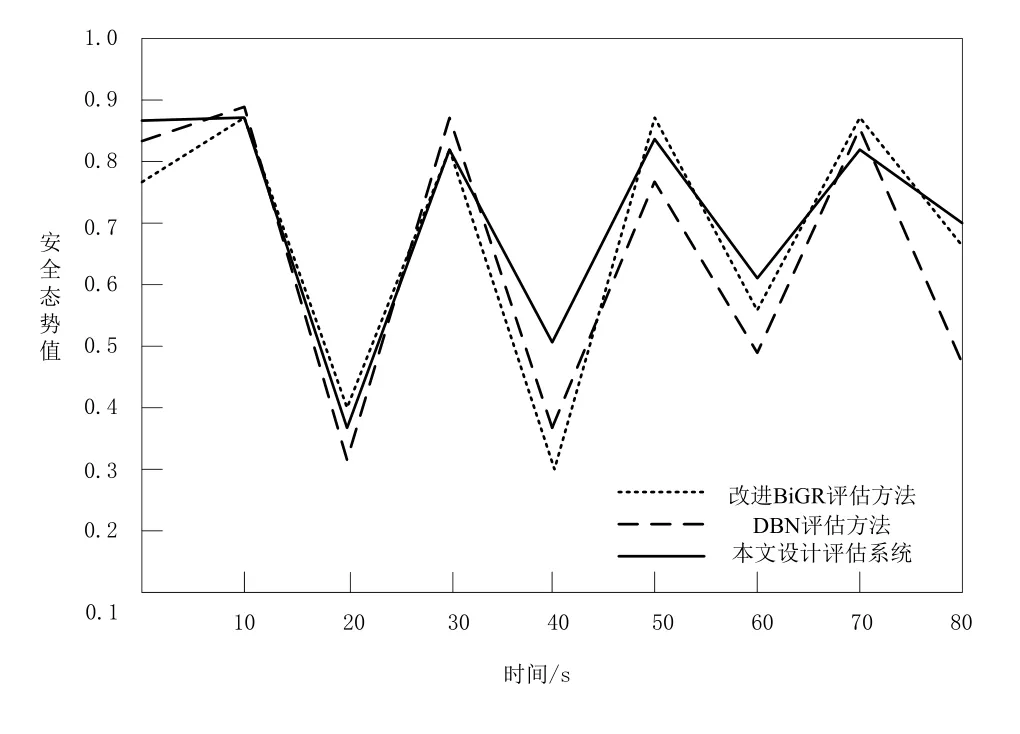

在上述基础上,本文分别在测试进行的第20 s、40 s、60 s以及80 s按照1 200 pps、1 000 pps、800 pps和200 pps的速率,向仿真网络环境中输入攻击流量,对应的持续时间均为0.5 s。以此为基础,统计不同评估方法的评估结果,得到的数据信息如图2所示。

图2 网络安全态势评估结果对比图

对图2中的数据进行分析可以看出,三种评估方法均能够实现对网络安全攻击下对应安全态势波动的分析,但是结合本文设置的攻击流量速率,实施在20 s、40 s、60 s以及80 s的攻击强度逐渐减弱,相应时刻的网络安全态势值也是以逐渐增加的形式存在。以此为基础对三种方法的评估结果进行分析,其中改进BiGR评估方法对20 s和40 s的网络安全态势呈现出与实验设置相反的特征,对于60 s和80 s的评估结果发展趋势与实验设置一致。DBN评估方法对于20 s和40 s的评估结果并未表现出明显的差异,虽然对于60 s的安全态势值评估结果体现了攻击强度的变化,但是80 s时刻的评估结果也同样存在趋势分析偏差的问题。相比之下,本文设计系统的评估结果中,对应20 s、40 s、60 s以及80 s的安全态势值表现出了明显的递增趋势,这与实验设置具有较高的一致性。测试结果表明,本文设计的基于时间因子的网络安全态势评估系统可以实现对不同攻击强度下网络安全状态发展趋势的有效评估。

在此基础上,为了进一步分析评估结果与网络实际安全状态之间的关系,借助Mininet 2.0.5计算了在不同攻击流量下网络的安全态势值,并与三种方法对应的评估结果进行比较,得到的数据结果如表2所示。

表2 安全态势值评估数据对比表

对表2中的数据进行分析可以发现,三种方法对于网络安全态势值的评估结果均与实际值存在一定的偏差,但是对应的偏差程度存在较为明显的差异。其中,改进BiGR评估方法的最小误差仅为0.01,但是最大值达到了0.08,稳定性有待提升。DBN评估方法误差的最大值达到了0.23,准确性存在一定的提升空间。相比之下,本文设计系统的评估结果与实际安全态势值之间的误差最小,且具有较高的稳定性,始终稳定在0.03以内。测试结果表明,本文设计的基于时间因子的网络安全态势评估系统能够实现对网络安全状态的准确分析,具有可靠的应用效果。

3 结语

信息技术的发展在促进网络应用范围不断扩大的同时,也带来了相应的安全管理问题。本文提出基于时间因子的网络安全态势评估系统研究,借助网络在遭到攻击时对应的响应时间变化情况,实现了对其安全状态的准确分析,对于实际的网络安全维护具有良好的应用价值。但是,由于研究时间和研究条件有限,应用测试仿真实验选择的网络攻击行为类型为流量型攻击(网络层攻击和应用层攻击),未对单包攻击进行仿真实验。所以,在之后的研究会进一步延伸网络攻击行为的选择,借助本文的研究,对畸形报文攻击、特殊报文攻击、扫描窥探攻击的单包攻击进行应用测试,以期为网络安全态势监测和管理工作的开展提供新思路。