基于启发式算法的分布式计算架构安全性研究

2022-02-02冯济舟

冯济舟

(中国电子科技集团公司第三十八研究所,安徽 合肥 230088)

随着信息技术的不断发展,信息量也呈爆炸式几何倍速增长,为有效利用这些信息,在计算机应用领域,涌现出云计算、分布式、数据挖掘和大数据等相应技术.其中分布式计算在这一浪潮中起着中流砥柱的作用.分布式计算的主流架构部署方式是使用普通计算机搭建分布式系统,通过增加计算机数目实现扩容.实现一种多处理器计算机系统,或者通过互联网络而构成的统一各处理器系统.分布式计算结构,即把原来系统内中央处理器处理的任务分解给互联网络构成统一系统中的各处理器,实现不同功能的各处理器相互协同,共享系统的外设与软件.加快系统的处理速度,简化主机逻辑结构,特别适合于组织的集中管理,成本低,易于维护[1-4].

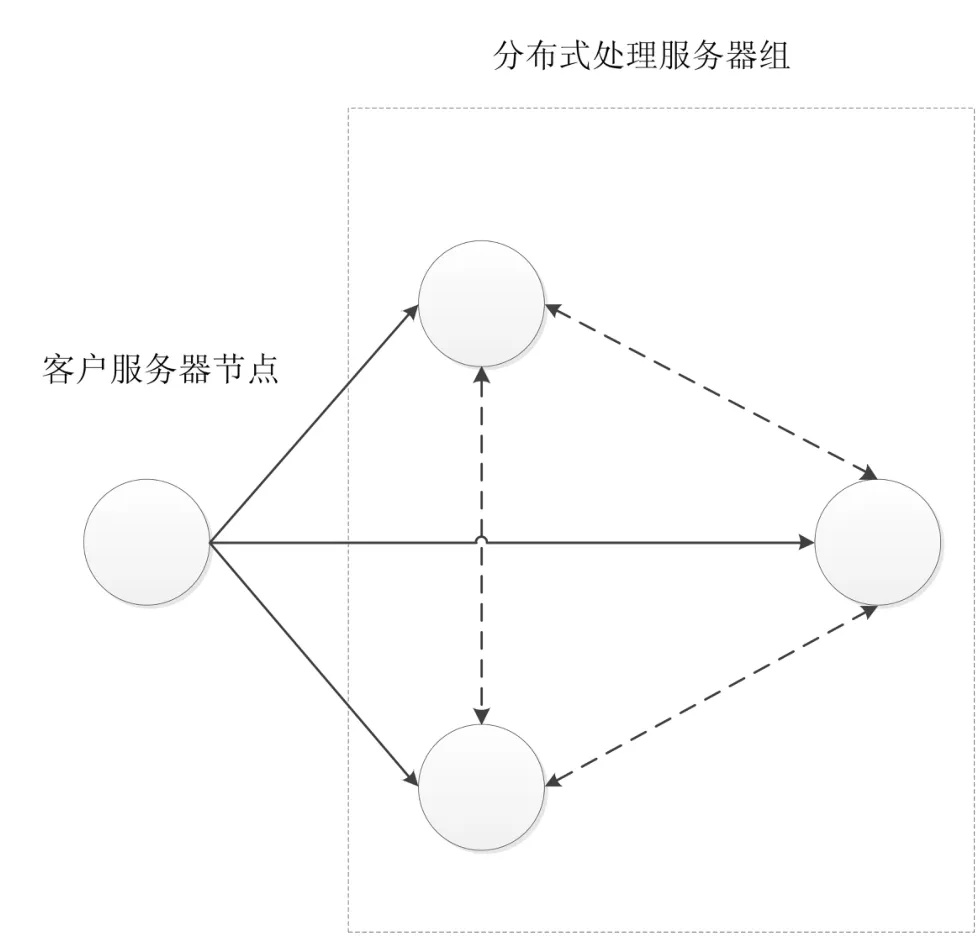

然而,目前流行的分布式计算系统环境,由客户服务器和分布式处理服务器组成.客户服务器节点负责任务信息下发.分布式处理服务器节点负责处理客户服务器节点下发的分解任务并将结果返回给客户服务器,客户服务器将结果信息进行融合.其中分布式处理服务器组中两两之间均可直接通信.目前流行的分布式计算架构组成如图1 所示[5].显而易见,目前的分布式计算系统,缺乏必要的安全监控措施[6-13].并且仅仅实现一个无安全监控措施的分布式系统,也必然会涉及多台主机上的多个进程,而不同主机之间的进程需要通过网络来进行连接,近年来频发的网络安全事故[14-15],势必会给分布式计算环境带来诸多复杂问题[16-17].

图1 传统分布式计算架构组成图Fig.1 Composition diagram of traditional distributed computing architecture

文献[18]提出了一种有限时间观测器的安全估计算法,可在预设的时间内完成状态安全估计,不过该方法针对的是集中式的受到攻击的线性信息物理系统,且未考虑系统的安全控制.文献[19]在文献[18]的基础上,提出了一种分布式的状态安全估计与安全控制策略,但其仅适用于信息物理系统之间只含有线性耦合的情况,其安全控制只是保证动态面在有限时间内达到,不能确保有限时间内收敛至零.文献[20]提出了一种基于分布式特征量相关性分组,适应于分布式运行大数据的在线分布式安全特征选择方法,该方法能在线挖掘出关键的分布式安全运行特征.

以上方法都是通过提取分布式系统特征提取,分析和评估分布式系统安全.至于特征信息在分布式环境下实时安全性传输,缺乏必要的研究和成果.然而,上述方法的实施又不得不在一种具体的分布式框架环境下才得以开展,因此,必须通过限定分布式架构形式,分析和总结出分布式环境下实时安全性传输优化方法.从而切实地解决分布式计算架构下安全信息采集及分析问题.

本文以解决分布式计算架构安全性问题为背景,提出了一种具有实时监控能力的分布式计算架构安全设计方案,分析了其系统架构组成,建立了具有实时性安全监控能力的分布式计算架构资源优化模型,并给出实时监控策略,并通过算法和仿真分析,说明此方案的优越性.

1 分布式系统安全性设计模型

1.1 基于安全性设计的分布式系统架构设想

基于安全性设计的分布式系统架构由客户服务器节点、分布式处理服务器节点群和信息安全监控服务器节点组成.客户服务器节点负责任务信息下发.分布式处理服务器节点负责处理客户服务器节点下发的任务.信息安全监控服务器负责监控客户服务器节点和分布式处理服务器节点信息.其客户服务器节点、分布式处理服务器节点群和信息安全监控服务器节点两两之间均可直接通信.带有安全性设计的分布式系统架构组成如图2 所示.

图2 具有安全性设计的分布式系统架构组成图Fig.2 Composition diagram of distributed system architecture with security design

1.2 实时性安全监控的分布式计算架构资源优化建模

传输过程占用的通信资源,仅考虑通信带宽的占用以及通信带宽占用的时长,由于通信带宽的占用以及通信带宽占用的时长均可等效地用两节点的传输距离表示,因此可将模型简化成考虑成基于时间窗的带有通信限制的通信路径最优化问题.这里的实时性指的是客户服务器节点和各分布式处理服务器节点信息到达信息安全监控服务器的期望时间.模型不考虑分布式系统任务分解过程及分布式处理计算过程,且不考虑所安全性设计的具体内容,可以是各服务器状态,可以是各服务器接收到任务情况,也可以是各服务器的处理任务的输出结果等,可根据使用者需求进行定制.模型只关注通信信息的实时性及其传输过程中对网络资源的占用情况.

一次服务器信息传输是指从客户服务器节点将自身信息和任务信息发送开始,到分布式处理服务器节点接收任务信息,并将自身信息和客户服务器信息打包发送给下一处理服务器节点,直到打包信息到达信息安全监控服务器为止.同时每次服务器信息传输的起始点不变,即只有一个起始点,即客户服务器节点.假设客户服务器节点、分布式处理服务器节点群和信息安全监控服务器节点两两之间的通信传输能力相同.同一位置的具有不同的信息安全监控服务器时间的信息请求的分布式处理服务器看作不同的分布式处理服务器.将一次服务器信息传输的客户服务器节点、分布式处理服务器节点群和信息安全监控服务器节点看作一个整体,每个服务器传输的通信量小于物理链路所能承载的服务器传输能力.同时每次服务器信息传输的终止点不变,即只有一个终止点,即信息安全监控服务器节点.

客户服务器节点,即起始点(节点0)在某个时段响应n 个分布式处理服务器节点(服务器点集N=1,2,…,n),给其发送任务,最终送到信息安全监控服务器节点(节点n +1),分布式处理服务器节点表示时间要求和服务位置均相同的服务节点,每个分布式处理服务器节点的增加数据量记为pi(i =1,2,……,n)(不允许拆分),其中pi>0.客户服务器节点、分布式处理服务器节点群和信息安全监控服务器节点两两相邻节点i 和节点j 之间的距离表示为bij.假设不造成通信通道拥堵的情况下,每条传输通道除客户服务器发送的信息外通信通道额外还能承载的信息量为P(P≥pi),客户服务器节点发送任务集合记为V,下标用k 表示,信息安全监控服务器节点只按照客户服务器节点发送任务进行监控.[Min(i),Max(i)]是信息安全监控服务器期望各分布式处理服务器信息到达信息安全监控服务器的最早到达时间和最迟到达时间的时间窗表示.

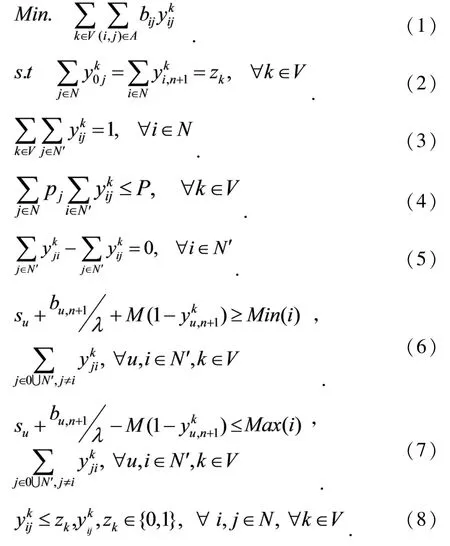

建立实时性安全性设计通信资源优化的数学模型如下(注:M 是无穷大的数):

式(1)给出了此数据模型所要达到的目标函数,即通信路径最小;式(2)保证是从客户服务器节点出发,到达分布式处理服务器,到达信息安全监控服务器;式(3)保证每个分布式处理服务器节点的信息被传输有且仅有一次;约束(4)是传输通道除去客户服务器发送的信息外通信通道额外还能承载的信息量限制;式(5)保证了每个分布式处理服务器节点的出入度是平衡的;式(6)给出了到达信息安全监控服务器的最早期望时间;式(7)给出了到达信息安全监控服务器的最迟期望时间;(8)是0-1 变量的逻辑关系.

假设传输通道除去客户服务器发送的信息外通信通道额外还能承载的信息量约束约定为P =4;服务器节点间的欧氏距离为bij.

2 实时性安全监控的分布式计算架构资源优化算法

针对带有监控的分布式实时性通信资源优化模型采用两阶段启发式算法完成对以上模型的实现.

第一阶段启发式算法,即启发式生成分布式处理服务器节点访问策略集.其基本思想是采用聚类分析的方法,找出当前分布式处理服务器节点有公共时间窗交集的其他服务器节点,直到所有分布式处理服务器节点均归属到相应的分类集合为止.具体步骤如下:

步骤一,建立原始集合A,其元素为所有分布式处理服务器节点;

步骤二,以服务器节点集A 中的第一个服务器节点元素b 为基准,与集合A 中的其他服务器节点进行比较,选出与服务器节点b 有公共时间窗的所有其他服务器节点构成集合B;

步骤三,b 与集合B 中第一个服务器节点元素c的时间窗交集及两个服务器节点作为元素,得集合C;

步骤四,从集合B 的第二个服务器节点开始,将其时间窗与集合C 中的时间窗进行比较,若有交集,存入集合C 中与b、c 元素相关的对象,集合C 中与b、c 元素对应的公共时间窗改为存入新元素后的交集,继续查找,直至集合B 中不存在与b、c 元素相关的对象有公共时间窗交集的服务器节点为止;

步骤五,从集合B 中去掉元素c,若集合B 为空,则转下步;否则,转步骤三;

步骤六,从集合A 中去掉元素b,若集合A 为空,则结束;否则,转步骤二.

至此,生成了服务器节点访问策略,通常情况下只可以生成大部分服务器节点访问策略.

第二阶段,采用启发式方法,从上面的处理结果中选择一组能够使目标最优,且能访问到全部服务器节点的访问集.其基本思想是每次选择一条访节点数最多而资源消耗最小(这里的资源消耗最小,近似成所消耗的通信线路最短)的一套通信方案,直至涵盖所有服务器节点为止.执行步骤如下:

步骤一,从集合C 中选择经过的服务器节点最多且通信线路最短的访问策略;

步骤二,从访问策略集中删除包含上步选择的服务器节点的所有访问策略;

步骤三,当前所有访问策略中的所有服务器节点是否涵盖了全部服务器节点,若是,则结束,并输出结果,否则转步骤一.

至此,即可获得带有监控的分布式实时性通信资源优化结果.

3 仿真分析

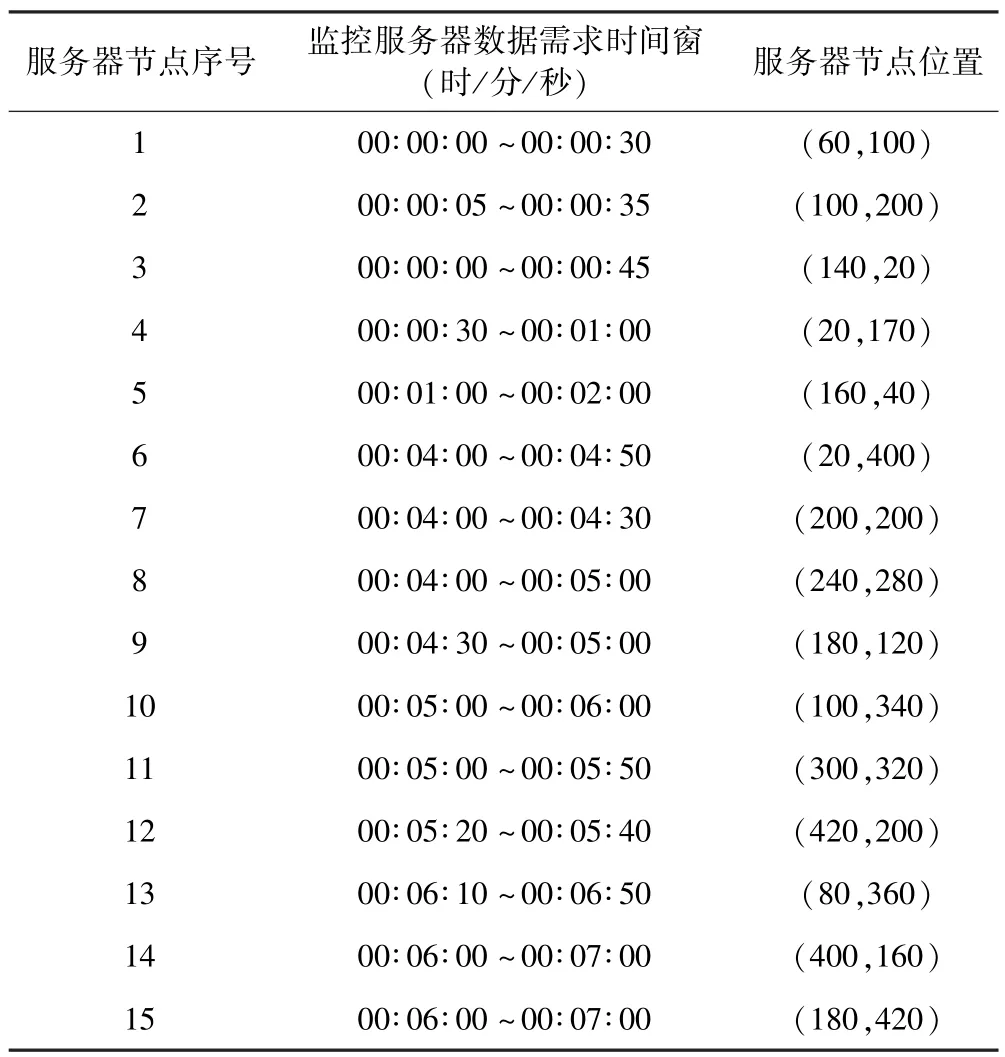

算法所需要的数据输入信息除了起始服务器节点坐标信息((0,0),即起点)和信息安全监控服务器节点坐标信息((500,500),即终点)外,还需分布式处理服务器节点坐标信息,以及从本服务器传输的信息最早到达信息安全监控服务器的期望时间和最迟到达信息安全监控服务器的期望时间.其输入的信息格式及内容,如表1 所示.

表1 服务器节点数据输入格式及内容Table 1 Data input format and content of server node

需要输出的数据为服务器节点通信访问策略.输出的结果有所有服务器节点被访问的次序信息.

本案例以15 个服务器节点为例说明整个过程的操作流程和执行结果,其具体内容如下所示.

由服务器节点数据路由策略得出的结果可知,实时性路径优化安全性设计传输所需次数为6 次:

任务信息监控传输次数一:调度次序为起始服务器节点->服务器节点3->服务器节点1->服务器节点4->服务器节点2->终端服务器节点,路由的路长净值是919,得到的从本服务器节点到达终点的时间窗为00∶00∶30~00∶00∶30;

任务信息监控传输次数二:调度次序为起始服务器节点->服务器节点9->服务器节点10->服务器节点8->服务器节点11->终端服务器节点,调度的路长净值是943,从本服务器节点到达终点的时间窗为00∶05∶00~00∶05∶00;

任务信息监控传输次数三:调度次序为起始服务器节点->服务器节点13->服务器节点15->服务器节点14->终端服务器节点,调度的路长净值是1178,从本服务器节点到达终点的时间窗为00 ∶06 ∶10~00∶06∶50;

任务信息监控传输次数四:调度次序为起始点->服务器节点7->服务器节点6->终点,调度的路长净值是1 041,从本服务器节点到达终点的时间窗为00∶04∶00~00∶04∶30;

任务信息监控传输次数五:的调度次序为起始服务器节点->服务器节点5->终点,调度的路长净值是736,从本服务器节点到达终点的时间窗为00∶01∶00~00∶02∶00;

任务信息监控传输次数六:调度次序为起始点->服务器节点12->终点,调度的路长净值是775,从本服务器节点到达终点的时间窗为00 ∶05 ∶20~00∶05∶40.访问所有服务器节点所调度的路程总长度为5 592.

结果优越性分析:服务器节点、起始点和终点是由平面直角坐标系中的坐标点来表示的.以实时性路径优化安全性设计传输次数一方案的传输过程为例,次数一中所调度的服务器节点为服务器节点1、服务器节点2、服务器节点3 和服务器节点4,而起始服务器节点->服务器节点3->服务器节点1->服务器节点4->服务器节点2->终点的调度安排是这组调度安排中路程最短的(改变调度的服务器节点次序,其计算结果均大于等于919).而且该调度也是物理链路承载服务器传输能力按服务器数量为4 的调度组中总路长最短的(选择其他调度物理链路承载服务器传输能力按服务器数量为4 的调度组,其计算结果均大于等于919).因此可得所选的服务器节点调度结果为最优结果.

4 结论

本文提出了一种分布式环境下具有实时性、安全性设计的资源优化模型及策略,首先对具有实时性安全监控要求的分布式计算架构资源优化问题进行建模,然后通过启发式算法获得最优资源优化结果.该算法有效地保证了在实时性基础上,资源利用的最优化.通过分析对比发现,该算法是对有实时性要求,容量限制的通信资源优化的最佳选择.