面向B5G 网络的高效切换认证与安全密钥更新机制

2022-01-12崔琪楣赵文静顾晓阳朱增宝朱晓喧陶小峰倪巍

崔琪楣,赵文静,顾晓阳,朱增宝,朱晓喧,陶小峰,倪巍

(1.北京邮电大学信息与通信工程学院,北京 100876;2.鹏城实验室,广东 深圳 518055;3.中国科学技术交流中心,北京 100045;4.澳大利亚联邦科学与工业研究组织,悉尼 2122)

1 引言

随着3GPP R-16 版本机制的冻结和R-17 版本机制的跟进,全球各主要国家正逐步加快推进5G网络落地与应用的进程。5G 以其高速率、大容量、低时延等卓越性能,正逐步支持增强移动带宽(eMBB,enhanced mobile broadband)、高可靠低时延通信(uRLLC,ultra-reliable low-latency communication)和大规模机器类型通信(mMTC,massive machine type communication)三大典型应用场景[1],在推动AR/VR、自动驾驶、工业互联网、远程医疗等新领域快速发展的同时,也使其面临着网络安全与数据隐私保护等方面的新挑战。

移动通信网络通过升级鉴权认证与密钥协商体系实现5G 接入侧数据加密性与完整性保护。与长期演进(LTE,long term evolution)网络采用的鉴权认证及密钥协商机制相比,5G 网络提出5G-AKA(5G authentication and key management )和EAP-AKA(extensible authentication protocol authentication and key management)这2 种接入认证方式,沿用并升级以AES(advanced encryption standard)、ZUC(Zu Chong)、SNOW 3G 为代表的加密算法,支持小区内切换和小区间切换场景下的密钥更新机制[2],以防止攻击者非法获取用户身份凭证、终端节点伪造,通信数据遭泄露或篡改。然而,当前5G 网络的切换认证不具备前向安全性,还存在密钥生命周期管理不够灵活,密钥协商过程信令交互低效等问题,具体描述如下。

1) 当前5G 网络采用的切换密钥链模型的水平推演不具备前向安全性。具体地,当上一个接入层(AS,access stratum)密钥失陷时,攻击者可以中断失陷基站的链路计数值(NCC,next-hop chaining count)更新,通过操控链路计数值对核心网发起去同步攻击[3-4],根据失陷的AS 层密钥和公共参数推导出下一AS 层的密钥,即破坏密钥前向的安全性。

2) 移动终端在小区内切换时,密钥更新信令由基站gNB(next generation node base station)发起,低移动性终端只能被动等待更新。在工业物联网、远程医疗等mMTC 应用场景中,大规模低移动性终端在完成密钥协商流程后长期沿用初次协商的密钥,攻击者可利用多次加密运算过程中泄露的功耗、能量等信息对终端发起旁路攻击[5]。

3) 移动终端在小区间切换时,密钥更新信令由核心网的接入和移动管理功能(AMF,access and mobility management function)发起,更新过程需要基站和核心网完成多次信令交互。例如在车联网、智慧交通等mMTC 应用场景中,高移动性机器类设备在密集小区中会频繁切换,切换时每个终端都要访问位于核心网的身份认证服务器,增加了传输过程的额外时延,这导致了核心网的资源消耗和严重的信令拥塞[6]。

针对5G 网络切换认证与密钥更新机制中的前向安全问题,文献[7]基于代理签名、预认证和密钥预分配增强了会话密钥的安全管理。文献[8]基于无证书签密提出一种密钥的自生成机制解决前向安全缺陷,但密钥更新效率低。文献[9]通过向合法用户颁发公钥基础设施简化传统身份验证,但是使用周期短,在切换过程需要进行重认证,存在密钥托管问题。

针对大规模低移动性终端的密钥安全性问题,文献[10-16]均采用群组认证与密钥管理方案,主要是利用本地群组内获得的临时密钥进行认证,不需要与远程归属网络频繁交互,有效降低机器类设备入网成本。但是,群组认证与密钥管理存在以下缺点:①难以找出群组中的非法用户[10-12];②依赖于秘密共享[13]、中国剩余定理[14]等密码学原语,与5G 标准不兼容;③群认证只适用于初次接入认证,不适合切换认证[10-16]。因此,群组认证与密钥管理方案难以适用于mMTC 场景的切换密钥更新管理。文献[17]在超密集组网模式下提出了一种基于安全区域的快速认证密钥协商协议,但该协议需要将空口数据面加解密功能以分布式部署于安全区域内的所有基站,也无法适配5G 网络架构。

针对高移动性终端密钥更新的时延与效率问题,文献[18]利用辅基站在切换过程中传输数据,以降低传统切换方式中数据传输中断所引起的时延。文献[19]基于双陷门变色龙散列函数提出一种高效的切换认证协议,允许陷门散列密钥持有实体接入网络,避免了切换测量、判决等流程。文献[20]采用椭圆曲线密码实现了认证匿名性和不可追踪性。然而,文献[18-20]的密钥更新机制需要多次访问位于核心网中的身份认证服务器,降低了网络切换信令交互效率。文献[21]提出了基于无证书的密钥隔离方案,克服传统公钥密码体制下复杂的证书管理问题,但该方案采用运算量较大的双线性映射,复杂度高,难以适用于mMTC 场景。

基于上述分析,本文引入无双线性的无证书密钥协商协议,并与移动边缘计算(MEC,mobile edge computing)技术融合,提出一种基于无证书的高效切换认证与安全密钥更新机制,主要贡献如下。

1) 本文沿用5G 标准现有的椭圆曲线密码,基于无双线性的无证书密钥协商,提出一种满足前向安全性的新型密钥更新机制,所提机制以移动终端为密钥更新流程的发起点,终端可在密钥使用期限内发起AS 层密钥更新,以保障大规模低移动性设备的隐私与安全。

2) 本文在eCK(extended canetti krawczyk)安全模型下基于离散对数困难问题,证明了攻击者无法在多项式时间内攻破机制,并从理论上分析了所提机制满足前向安全性、会话密钥不可控性、抗密钥泄露伪装、抗未知密钥共享等安全属性。

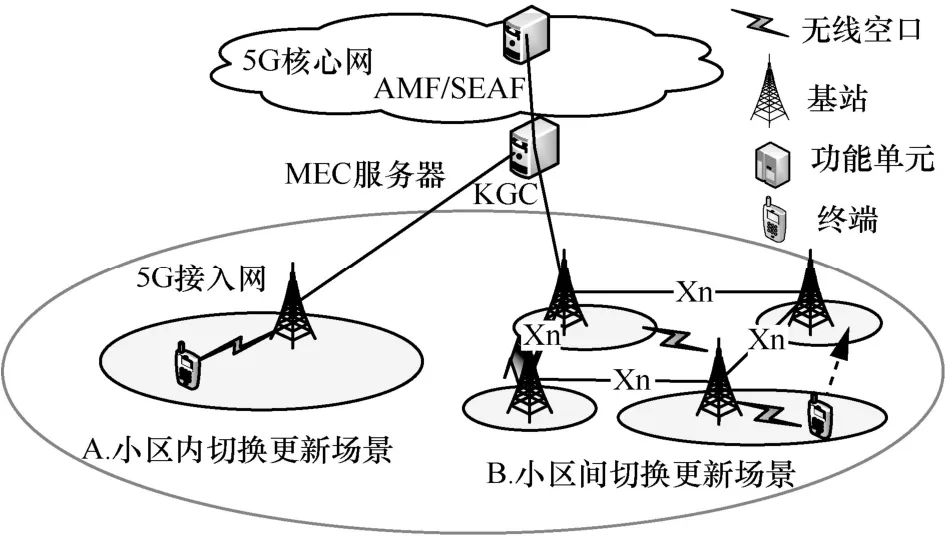

3) 本文提出在MEC 服务器上增加可信第三方密钥生成中心(KGC,key generation center),负责在初次认证时根据通信实体的身份信息来生成部分私钥[22]。与核心网的认证、授权、计费(AAA,authentication authorization accounting)服务器相比,MEC 位于接入网的边缘,更接近终端,并且具有强大的存储空间[23],通过MEC 服务器作为认证服务器,更新机制在不增加核心网资源成本的情况下可以减少信息传输距离和更新时延。仿真结果表明,所提机制在提高安全性的同时,也提高了接入侧密钥更新的效率。

2 相关研究

2.1 5G 网络的切换认证与密钥更新机制

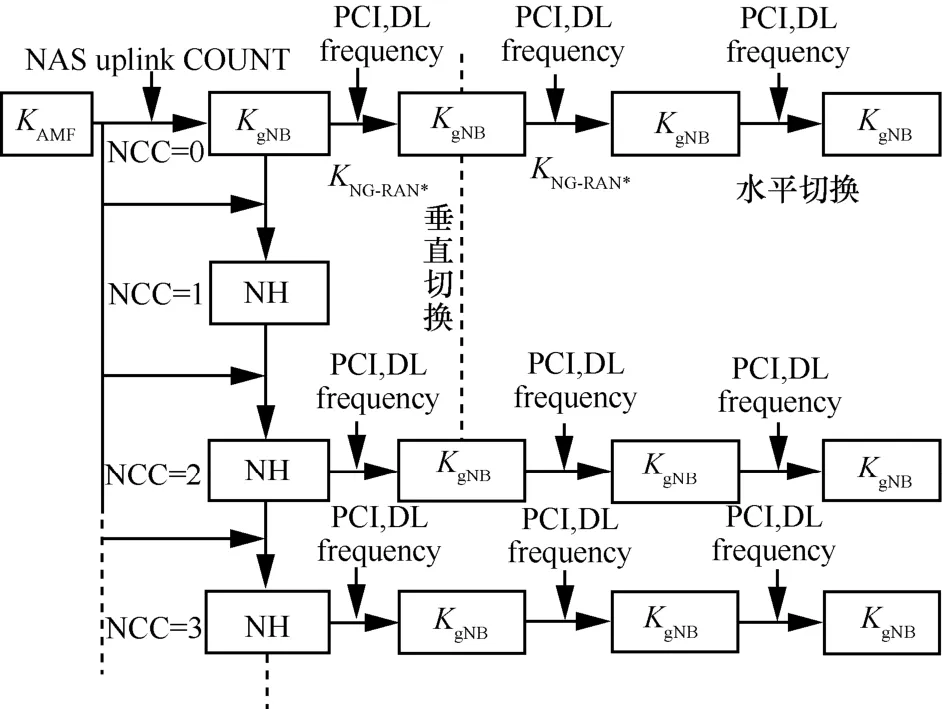

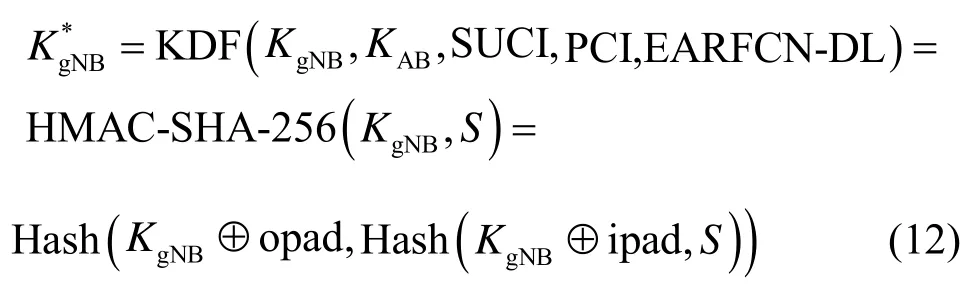

5G 网络有2 种切换更新机制:小区内切换和小区间切换。如图1 所示,切换密钥链模型又分为式(1)所示的水平切换和式(2)所示的垂直切换。

图1 切换密钥链模型

其中,PCI(physical cell ID)为目标小区的物理小区标识,EARFCN-DL(E-UTRAN absolute radio frequency channel number-down link)为下行链路绝对频率信道值,NCC 为链路计数值,NH(next-hop key)为下一跳密钥,NHNCC为NCC 对应的下一跳密钥,如式(3)~式(5)所示。

2.1.1 小区内切换

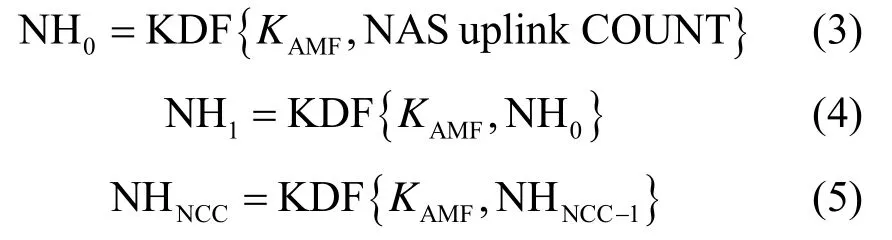

5G 基站分为集中式单元(CU,centralized unit)和分布式单元(DU,distributed unit)两部分,当用户设备(UE,user equipment)从同一gNB内的一个gNB-DU 切换到另一个gNB-DU 时,这种切换被称为小区内切换,如图2 所示。

图2 小区内切换场景

1) gNB选择切换的目标UE,在切换命令中将NCC 值发送给目标UE。

2) gNB和UE 将使用目标PCI 和EARFCN-DL来执行切换密钥链:如果gNB 中存在未使用的{NH,NCC}对,执行垂直切换,否则执行水平切换。

2.1.2 小区间切换

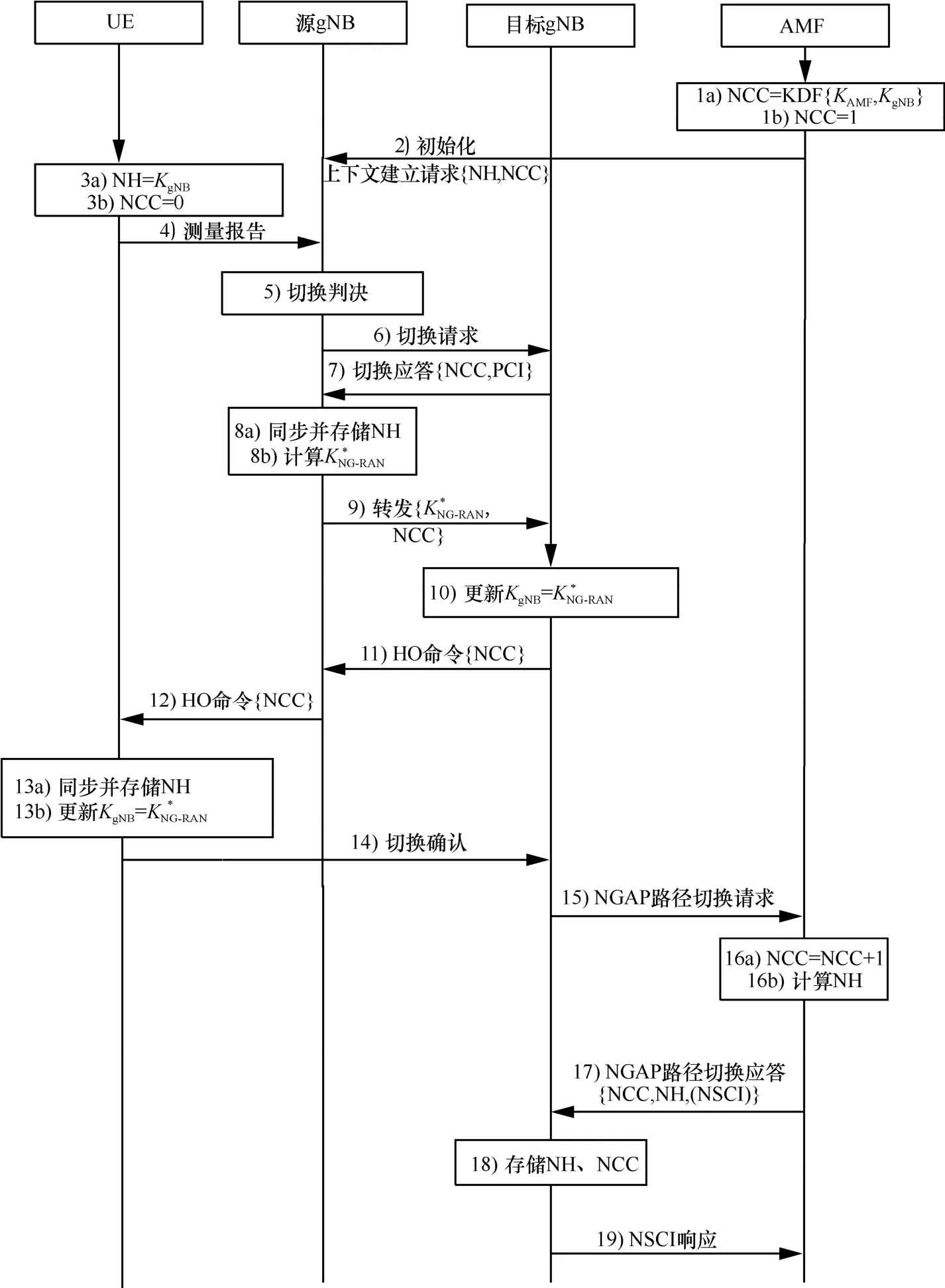

5G 网络有2 种小区间切换类型[1]:Xn 切换和N2 切换,这是以切换时信令传输经由的接口命名的。如图3 所示,当UE 移动时,可能会通过Xn 接口从源gNB 切换到同一个 AMF 管理下的目标gNB,这种切换被称为Xn 切换,具体流程如图4所示。

图3 Xn 切换场景

图4 Xn 切换的密钥更新流程

1)~3)初始化上下文建立请求:当UE 从源gNB移动到同一个AMF 管理下的目标gNB时,AMF 向源gNB发送初始化上下文建立请求,包含安全参数{NH,NCC},UE 设置NH=KgNB、NCC=0,完成下一跳密钥的初始化工作。

4)~7)更新请求:UE 通过无线链路向源gNB发送测量报告,源gNB根据测量报告做出切换判决后向目标gNB发起切换请求,目标gNB返回包含安全参数{NH,NCC} 的切换应答。

8)~10)目标gNB 更新下一跳密钥:若源gNB接收到的NCC 比当前使用的KgNB的NCC 大,则同步{NH,NCC}后,根据式(2)进行垂直推演;否则根据式(1)进行水平推演。

11)~13)UE 更新下一跳密钥:由于UE 还未与目标gNB建立安全通信,源gNB在收到HO 切换指令后转发{NCC,PCI,EARFCN-DL} 。若UE 接收到的NCC 大于本地存储的NCC,则根据式(5)同步并存储NH,再根据式(2)进行垂直推演;否则根据式(1) 进行水平推演。在 UE 侧更新密钥

14)~19)为下一次切换提供密钥材料:UE 向目标gNB发送切换确认,与目标gNB建立安全通信;gNB向AMF 发送路径切换请求,AMF 同步NH,设置NCC=NCC+1,更新数据路由。

根据上述流程,分析当前5G 系统的切换密钥管理机制存在以下问题:①当终端与失陷基站连接时,攻击者可以中断失陷基站的链路计数值NCC更新,使失陷基站{NH,NCC}无法同步,只能通过NHNCC进行水平切换[24],无法达到完美的前向隔离;②小区内切换密钥更新指令由gNB发起,gNB决定目标UE 后发送切换命令,UE 更新数据链路值NCC、同步并存储下一跳密钥NH,这会导致大规模低移动性设备只能被动的等待切换更新;③小区间切换更新过程gNB 需要和核心网进行四次信令交互,并且在每次同步{NH,NCC}要存储对应的NHNCC值,高移动性机器类设备在密集小区中会频繁切换,导致核心网的资源消耗和严重的信令拥塞。

2.2 相关知识

困难问题令P是阶为q的循环群G的一个生成元。计算性 Diffie-Hellman(CDH):已知P,aP,bP∈G,CDH 问题的目标是计算abP,任意多项时间内解决CDH 问题的优势是可忽略的。决策性Diffie-Hellman(DDH):已知P,aP,bP,cP∈G,DDH 问题的目标是等式abP=cP是否成立。

敌手模型A 类敌手不能得到系统的主密钥,但能通过公钥替换攻击机制;A 类敌手能得到系统的主密钥,但是不能通过公钥替换攻击机制。

eCK 安全模型本节参考文献[25]所定义的eCK 安全模型,通过挑战者和敌手A 的游戏定义密钥协商协议的安全性。代表i向j发起的第S次会话,拥有相同会话id 的称为匹配会话;当计算出会话密钥时变为accepted 状态,会话可能会在没有进入accepted 状态的情况下终止。构造解决CDH 困难问题的模拟器τ,A 可以通过以下随机预言机查询。

Create(i):参与者i生成公私钥对。

RevealMasterKey:τ返回主密钥。

RevealSessionKey():若会话没有被接受,τ返回⊥;否则返回会话密钥sk。

RevealPartialPrivateKey(i):τ返回参与者i的部分私钥。

RevealSecretValue(i):τ返回参与者i的私钥。

ReplacePublicKey(i):替换参与者i的公钥。

Send():τ向发送消息m,根据协议得到响应。

在游戏最后输出b′作为对b的猜测,若b'=b,称敌手赢得游戏。

新鲜性令为已接受会话。如果下列条件都不成立,则称是新鲜的。1) 询问了或匹配会话(如果存在的话)的会话密钥。

2) 匹配会话存在时,A 询问了i的部分私钥和的临时私钥,或询问了j的部分私钥和的临时私钥。

3) 匹配会话不存在,A 询问了i的部分私钥和的临时私钥,或询问了j的部分私钥。安全性如果下列条件被满足,则称密钥协商协议是安全的。

1) 参与者协商了相同的会话密钥,并且该会话密钥在密钥空间上满足均匀分布。

2) 在任意的多项式时间t内敌手A(A1,A2)在上述游戏中获胜的优势AdvA(k)是可忽略的。

3 基于无证书的切换认证与密钥更新机制

3.1 设计目标

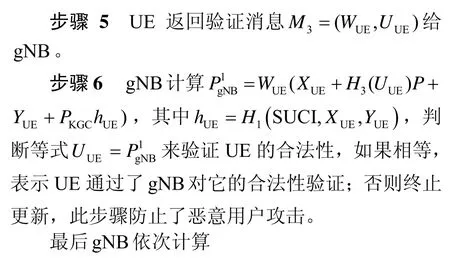

针对上述问题,本文设计一种基于无证书的切换认证与密钥更新机制,如图5 所示。①终端可以在小区内切换状态内主动发起更新,保障5G 网络新场景下用户的隐私与安全。②新密钥的生成不依赖核心网的控制,终端和接入点在5G-RAN 侧完成无证书密钥协商全过程,减少核心网资源消耗和信息传输距离。③更新过程保证较小的流量负担和信令交互,降低基站的传输负载。

图5 基于无证书的切换密钥更新场景

3.2 切换认证与密钥更新机制

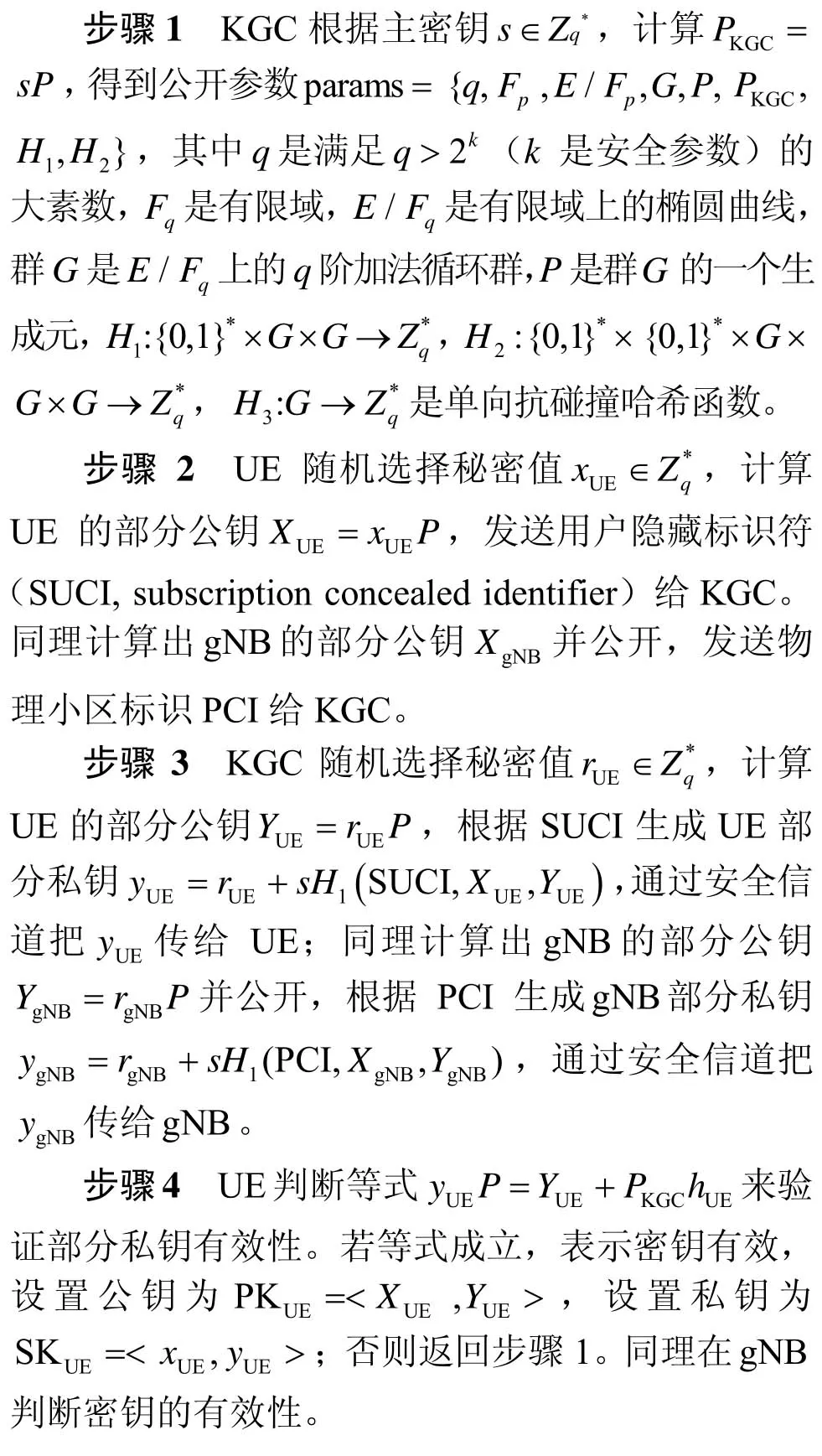

系统初始化阶段通过无证书密钥协商机制,终端和基站只在完成初次认证时与MEC 服务器建立连接,MEC 服务器将KGC 根据身份标识生成的部分私钥通过安全信道分别发送给UE 和gNB,完成系统初始化。

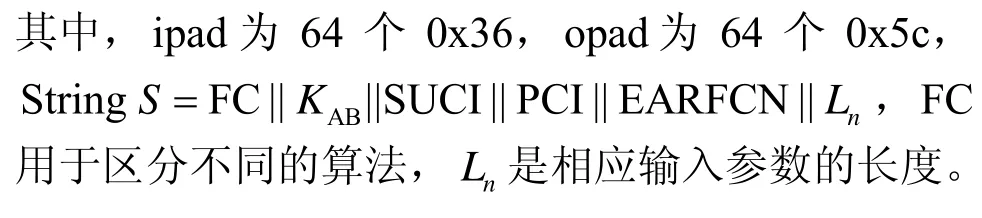

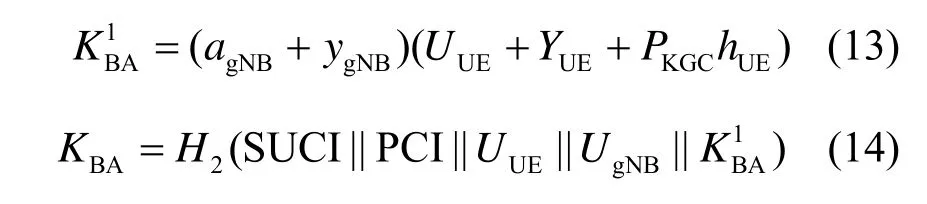

密钥更新阶段 引入了无证书密钥体制和密钥隔离技术方案,具体流程如图6 所示。

图6 基于无证书的切换认证与密钥更新流程

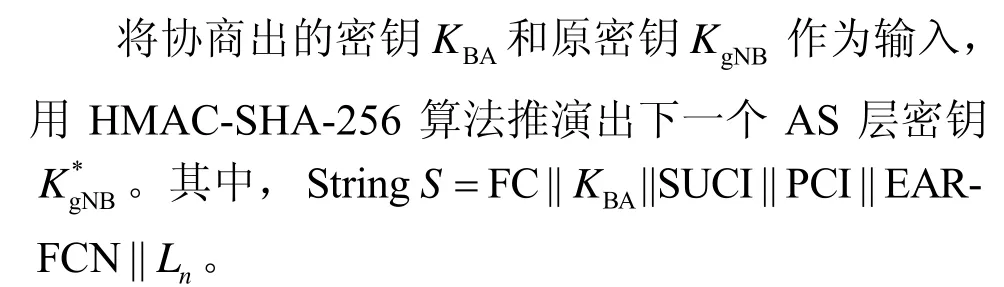

然后UE 依次计算

图7 新型密钥更新机制的密钥推演流程

4 讨论

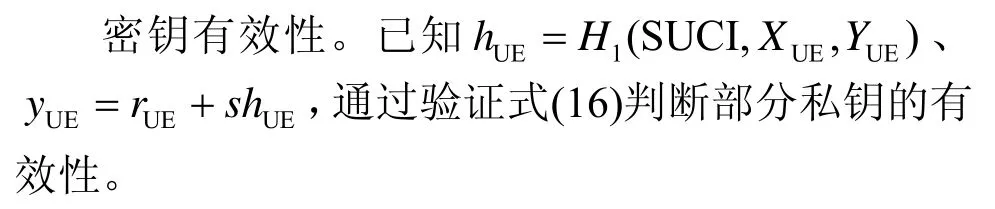

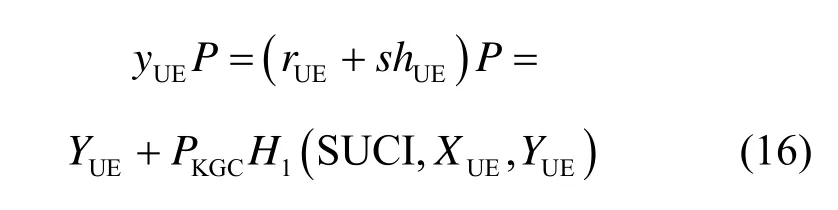

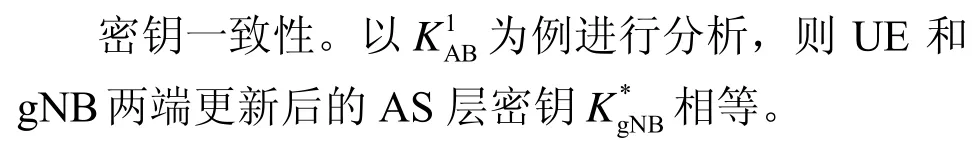

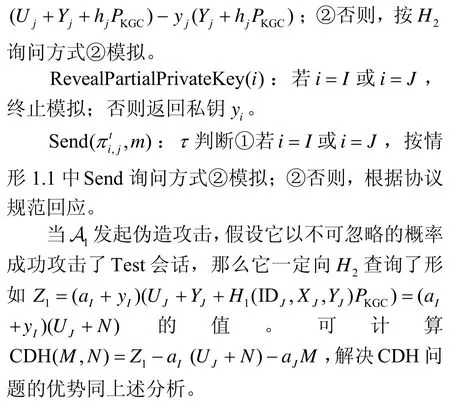

4.1 正确性分析

身份合法性。以UE 验证gNB的身份合法性为例进行分析,同理gNB可验证UE 的身份合法性。

4.2 安全性分析

本节参考第2 节所定义的eCK 安全模型和随机预言模型,证明所提机制在eCK 模型下的安全性;再根据文献[26]定义的安全属性对本文所提机制进行安全性评价。

1) 安全性证明

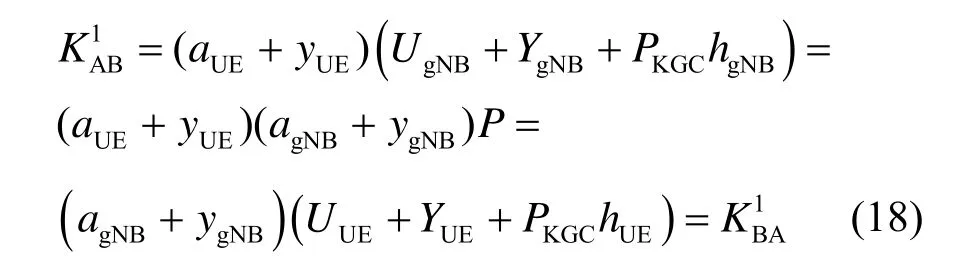

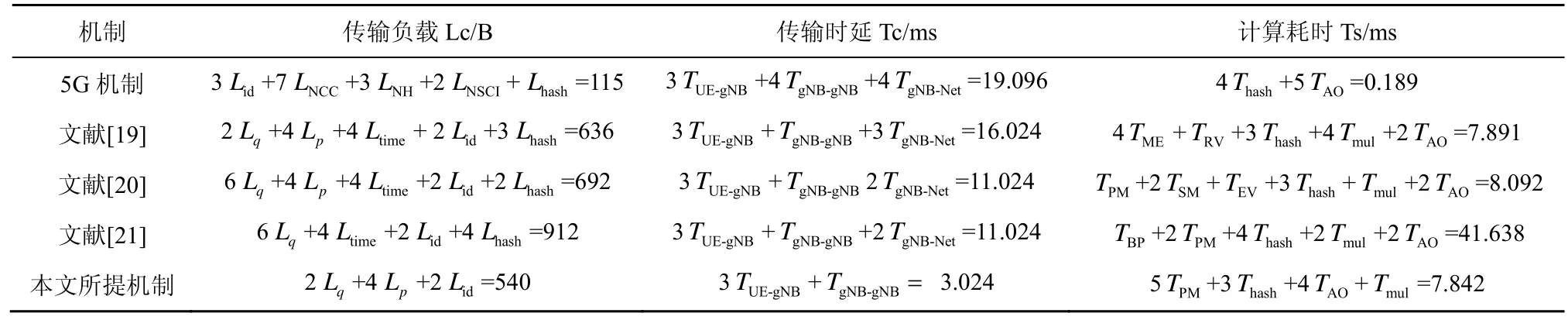

本节将证明所提协议满足上述安全属性,主要考虑 A1类敌手的攻击,A 类敌手证明同理。

声明1i、j协商了相同的会话密钥sk,sk 在密钥空间上满足均匀分布。

证明1由4.1 节正确性分析可知i、j协商了相同的会话密钥,且参数的随机性确保了会话密钥在密钥空间上满足均匀分布。

声明2敌手 A1在多项式时间t内获胜的优势可忽略。

证明2敌手 A1可以通过以下3 种攻击情形区分真实会话密钥和随机值。

猜测攻击:猜测会话密钥。

密钥复制攻击:A1迫使Test 会话的一个非匹配会话拥有与Test 相同的会话密钥。

伪造攻击:敌手A1在某时刻成功计算出K并通过随机预言机查询到SK。

由文献[27]可知,前2 种攻击成功概率可以忽略不计,主要考虑伪造攻击。

按照新鲜性定义,考虑如下2 种子情形:存在诚实实体拥有Test 会话的匹配会话;无诚实的参与者拥有Test 会话的匹配会话。

情形1 存在诚实实体拥有Test 会话的匹配会话,此情形又可以被分为以下4 种子情形:既不能查询I的临时私钥,也不能查询J的部分私钥;既不能查询J的临时私钥,也不能查询I的部分私钥;既不能查询I的部分私钥,也不能查询J的部分私钥;既不能查询I的临时私钥,也不能查询J的临时私钥。

情形1.1 既不能查询I的临时私钥,也不能查询J的部分私钥。

情形1.2既不能查询J的临时私钥,也不能查询I的部分私钥。

交换I和J,与情形1.1 类似,不再赘述。

情形1.3既不能查询I的部分私钥,也不能查询J的部分私钥。

除下述询问,其余均与情形1.1 相同。

情形1.4既不能查询I的临时私钥,也不能查询J的临时私钥。

除下述询问,其余均与情形1.1 相同。

情形2无诚实的参与者拥有Test 会话的匹配会话,此情形又被分为2 种子情形。在某时刻,参与者的长期私钥被敌手获得(敌手A1不能查询Test 会话的临时私钥);在某时刻,参与者的长期私钥没有泄露(敌手A1可以查询Test 会话的临时私钥)。

该情形证明与上述类似,不再赘述。证毕。

综上所述,本文所提机制可以满足在eCK 模型下的安全属性,可以看作安全的密钥协商机制。

2) 安全性评价

前向安全性。假设攻击者得到某一跳密钥,但是在未知 HMAC-SHA-256 算法另一参数的情况下,无法推导下一跳密钥;并且每一次更新过程UE 和gNB分别会选择新的临时秘密值ai,在未知ai的情况下,无法有效计算出

会话密钥的安全性。UE 和gNB两方不可以独立地生成下一跳密钥KgNB,必须要通过密钥协商过程生成临时秘密值来推导下一跳密钥。

抗密钥泄露伪装。假设攻击者已知gNB的长期私钥,通过公钥替换来模仿UE 与gNB进行密钥协商,但是在攻击者未知UE 临时私钥情况下,无法有效计算出满足抗密钥泄露伪装。

抗未知密钥共享。攻击者企图在通信双方共享密钥过程中截获密钥,但AS 层密钥是在UE和gNB两端分别生成的,独立存在UE 和gNB,满足抗未知密钥共享。

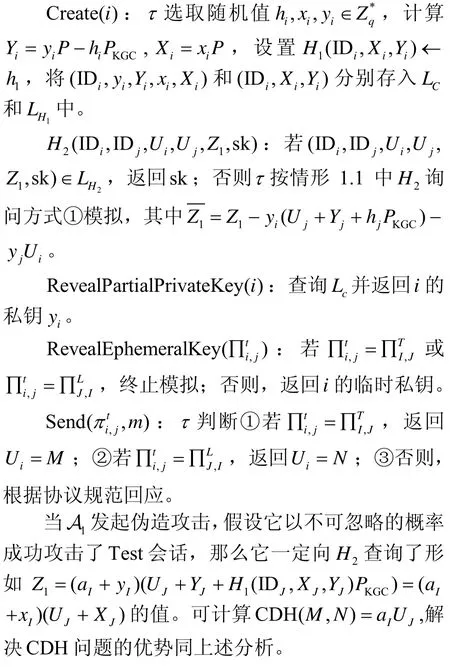

表1 给出了本文所提机制和现有更新机制的比较分析。本文所提机制在更新过程中实现了前向安全性,保护了通信实体的隐私,解决了密钥泄露伪装问题。

表1 本文所提机制和现有更新机制的比较分析

4.3 效率分析

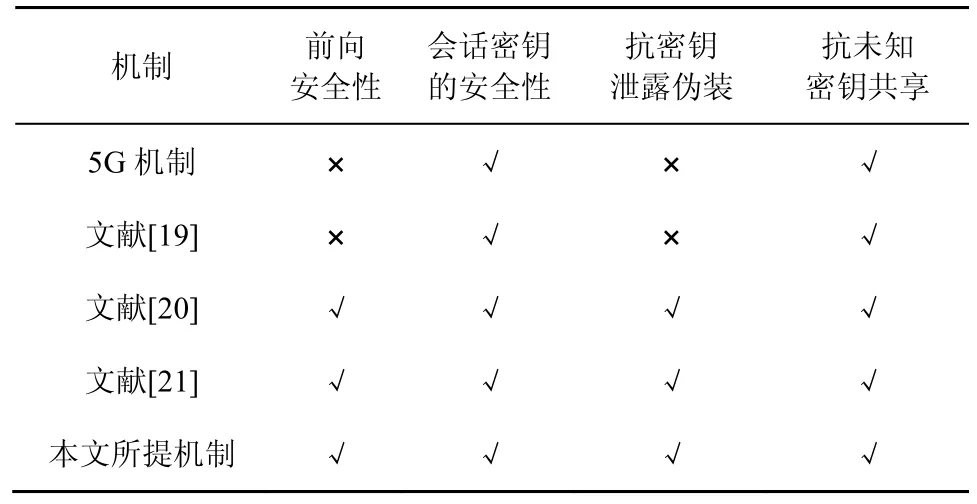

本节参考相关文献[14-16]对本文所提机制进行仿真以评估更新效率。仿真场景参考3GPP TR 38.801 标准和3GPP TS 22.261 标准,仿真的实验参数根据文献[16]进行假设:工作频段为3.4~3.5 GHz,频宽为100 MHz,基站覆盖半径为2.4 km,核心网覆盖半径为100 km。表2 列出了加密函数的标准运行时间和传输负载大小[19]。

表2 加密函数的标准运行时间和传输负载大小

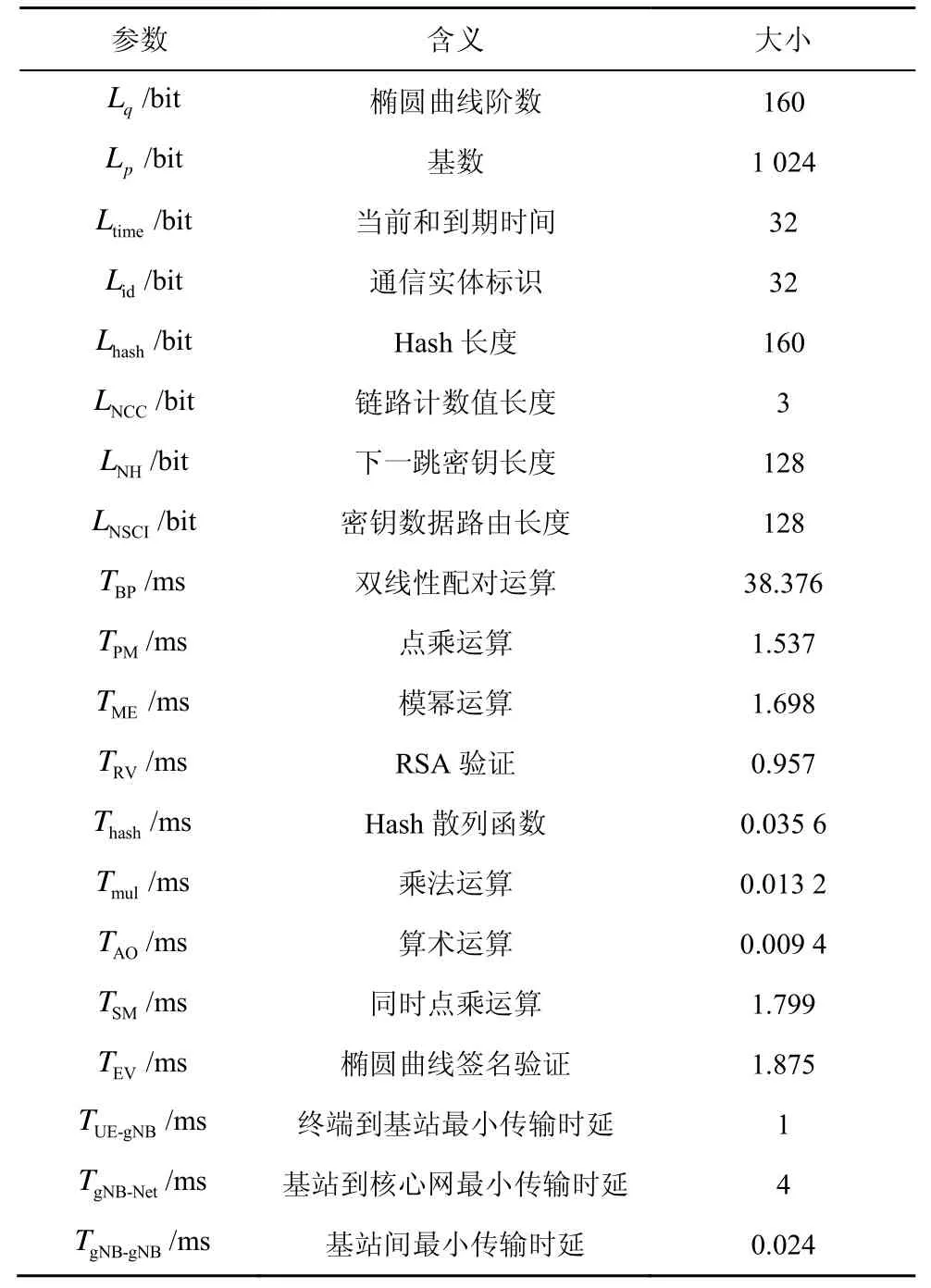

本文比较了进行一次小区间切换更新所需的计算开销和通信开销,在计算传输时延时忽略包长并假设每次通信能达到理论最小传输时延,结果如表3 所示。与5G 机制相比,本文所提机制具有较低的传输时延Tc,更新过程不需要核心网参与;与其他同类切换认证相比,本文所提机制具有最低的传输负载Lc、传输时延Tc 和计算耗时Ts。

表3 本文所提机制和现有更新机制的通信开销与计算开销比较

随着移动速度的增大,小区间切换密钥更新次数增大,5G 需要执行公钥加密操作来保护身份,这会导致更多的通信成本和计算成本。因此本文分别仿真了不同更新机制中终端移动速率对传输负载、传输时延、计算耗时的影响。

图8 给出了不同更新机制中终端移动速度与传输负载的关系。仿真表明,5G 机制具有最低的传输负载,这是因为5G 机制是基于128 bit 的对称密码学,而本文所提机制是基于160 bit 的ECC,与1 024 bit RSA 有相同安全等级[19],提供了更高的安全保障。与其他同类切换认证相比,在不同终端移动速度下,本文所提机制都具有较低的传输负载,这是因为本文所提机制采用了无证书密钥协商协议,保证了较小的流量负担和信令交互。

图8 不同更新机制中终端移动速度与传输负载的关系

图9 给出了不同更新机制中终端移动速度与传输时延的关系。仿真表明,在不同终端移动速度下本文所提更新机制具有最低的传输时延。这是因为制约通信时延的主要是基站到核心网的远距离传输时延,而本文所提机制中终端和接入点能够在无线5G-RAN 侧完成AS 层密钥更新的全流程。

图9 不同更新机制中终端移动速度与传输时延的关系

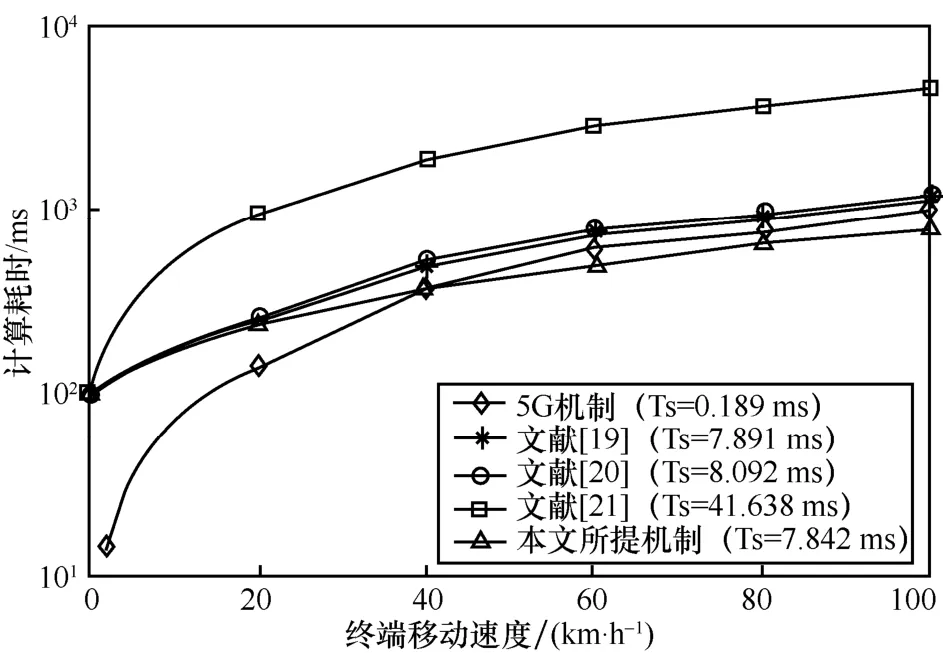

图10 给出了不同更新机制中终端移动速度与计算耗时的关系。仿真表明,5G 机制具有最低的计算耗时,但是随着移动速度的增大,小区间切换密钥更新次数增大,5G 机制需要通过路径转换过程初始化NCC 或执行公钥操作更新KAMF来保护身份,这会导致更多的计算成本,而本文所提机制使用了无双线性映射的无证书密钥协商机制,支持身份隐私保护机制,不存在额外的计算开销。

图10 不同更新机制中终端移动速度与计算耗时的关系

5 结束语

本文在现有5G 密钥管理的基础上,通过引入无双线性映射的无证书密钥协商机制,使移动终端能够主动发起密钥更新请求,在MEC 服务器上增加可信第三方密钥生成中心KGC,并在空口侧完成无证书密钥协商全过程。

针对所提机制,本文在eCK 安全模型下基于离散对数困难问题,证明了攻击者无法在多项式时间内攻破机制,并从理论上分析了所提机制满足前向/后向安全性、会话密钥不可控性、抗密钥泄露伪装等安全属性。所提机制提高了切换认证的安全性,与其他同类切换认证相比有更低的通信开销和计算开销。

本文提出的切换认证与密钥更新机制获得了较好的效果,如何满足5G 业务场景差异化的安全需求,为多元化终端提供安全、轻量化的网络服务,这一问题还有待在身份管理、认证鉴权等方面做进一步研究。