基于AL-SVM 算法的无线传感器网络入侵检测研究

2021-11-12陈雪芳

陈雪芳

(闽西职业技术学院 实训实验管理中心,福建 龙岩 364021)

1 基于AL-SVM 算法的网络入侵数据处理

结合AL-SVM 算法,按照数据格式说明、数据项定义、特征提取的递进操作步骤,对无线传感器网络中的入侵数据进行处理。

1.1 数据格式与说明

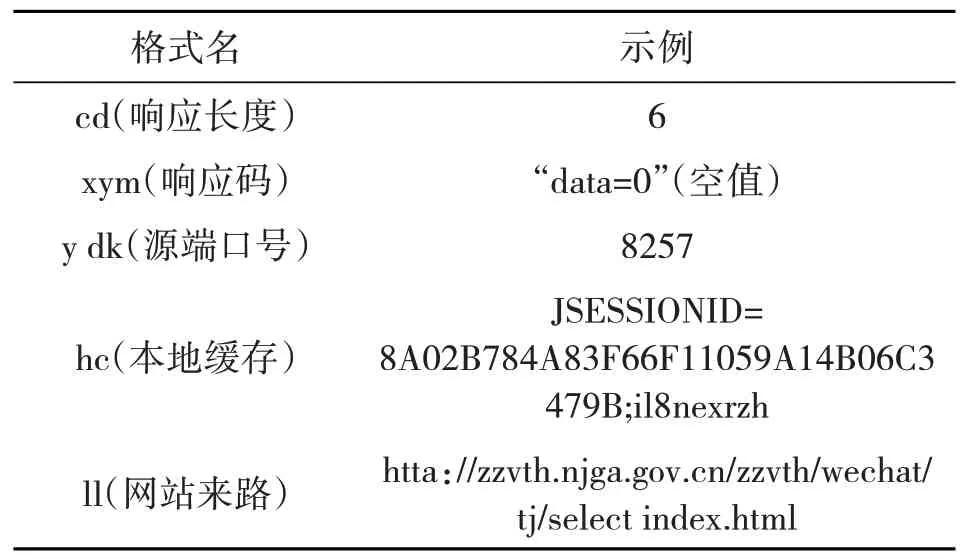

AL-SVM 算法主要针对无线传感器网络中信息安全管理中心所提供的数据连接文件进行分析与处理,为方便后续检测指令的运行,与无线传感器网络相关的所有原始数据均用“data”代替。经过处理后的data数据主要具有如下属性:目的端口号、URL 地址、响应长度、响应码、源端口号、本地缓存、网站来路等。由于入侵信息所属的网络层次不同,其所具有的影响能力也不同,但都属于“string”型的连接文件[1]。这些数据信息处理除了可以提高原始data数据所需的标记信息,还可以根据信息文件的具体供给类型,对其进行记录,同时也可按照数据项定义标准,为其分配必要的IP 检测地址,这也是完善无线传感器网络检测环境的必要处理环节。表1 为入侵数据所属的格式类型及其示例说明条件。

表1 (续)

1.2 数据项定义

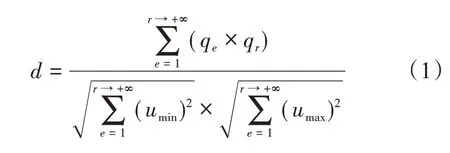

数据项定义的处理步骤相对简单,需要同时知道一组“data”数据的初始检测系数与实际检测系数,并在AL-SVM 算法的作用下,建立二者之间的数值映射关系。该项技术理论的应用综合考虑了主动学习与支持向量机算法的执行过程,规定初始检测系数作为第一阶“int”关联值,实际检测系数作为第二阶“int”关联值[2]。在不违背无线传感器网络目的端口号与URL 地址的前提下,通过节点与数据对应的方式,将所有入侵信息排列成可供网络主机直接检测的形式,一方面避免在加密处理过程中入侵信息对其他网络信息文件造成的干扰,另一方面也可减轻蠕虫信息与免疫节点间的联系强度,并在适当时机由网络主机完全切断。设e代表“data”数据的第一阶“int”关联值,r代表“data”数据的第二阶“int”关联值,联立上述物理量,可将无线传感器网络中的入侵数据项定义为

式中,qe表示第一阶“int”关联值影响下的URL 地址信息;qr表示第二阶“int”关联值影响下的URL地址信息;umin表示AL-SVM 算法作用下入侵数据信息的最小网络目的端口号;umax表示入侵数据信息的最大网络目的端口号。

1.3 特征提取

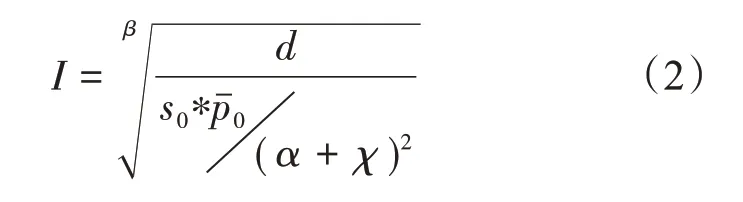

特征提取可根据入侵数据在无限传感器网络中所属阶层的不同,对其进行必要的检测处理,且由于AL-SVM 算法的存在,在对数值型数据进行特征提取时,必须借助最少两个阶段的“int”关联数值[3]。无线传感器网络入侵检测理论来自于数理统计中常见的变量独立性统计思想,应用入侵数据的特征值,来判断源数据是否具备独立性[4]。若两者之间始终保持相互独立关系,则证明该类型入侵数据的存在,没有影响无线传感网络所具备的信息判别能力,在后续的检测处理过程中,可对此类数据进行适当的去除;若两者之间的相互独立关系不存在,则证明该类型入侵数据的存在严重影响了无线传感网络所具备的信息判别能力,在后续的检测处理过程中,必须对此类数据进行完全去除[5]。设β代表入侵数据在无限传感器网络中所属阶层的信息检测承担量,s0代表入侵数据的特征值,联立式(1),可将基于AL-SVM 算法的入侵数据特征提取结果表示为

2 无线传感器网络入侵检测技术

针对无线传感器网络入侵检测技术,从分簇无线传感器网络、入侵检测网络模型、检测信息采集与分析等方面展开研究。

2.1 分簇无线传感器网络

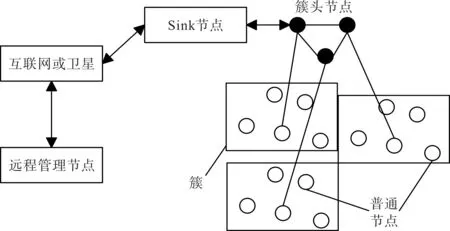

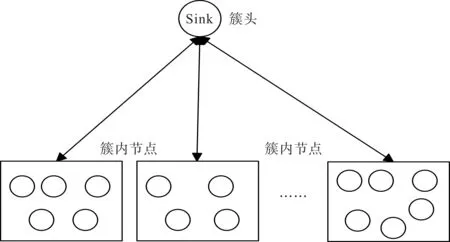

分簇无线传感器网络是常规传感器网络的一种特殊表现形式,具有极为广泛的应用空间。这种网络模式将一个传感器节点分割成多个节点集合,且每一个集合中的所有节点统称为一个簇组织,每个簇组织中都存在一个独立的簇头节点。在ALSVM 算法的作用下,簇头节点负责管理该簇组织内的所有节点,并可对其中的数据信息进行融合处理,同时还要与无线传感器网络内的Sink 节点保持数据通信关系(如图1 所示)[6]。这种分簇形式的网络体系结构能够最大程度上将节点之间的数据通信控制在较小的传输范围内(也就是簇内传输环境),最重要的是可有效减少平级Sink 节点间的数据通信,从而大大降低无线传感器网络的通信开销,实现对网络生命周期的充分延长,这也是新型无线传感器网络入侵检测技术能够较好弥补原有数据加密缺陷的主要原因[7]。

图1 分簇无线传感器网络

2.2 入侵检测网络模型

入侵检测网络模型如图2 所示。由于Sink 节点在无线传感器网络中不受计算能力、存储空间、电子数量等物理条件的限制影响,在实施入侵检测指令的过程中,可将“分簇”思想理解为一种全新的检测处置理论,且可在模型化框架的作用下,直接针对Sink 节点所承载的网络入侵数据进行检测与清除处理[8]。此外,Sink 节点在入侵检测网络模型中所能收集到的数据信息量要远比其他类型节点全面的多,这也是该类型节点能够更轻易感知到无限传感器网络内存在数据入侵行为的主要原因。一旦Sink 节点处检测到异常入侵数据存在后,整个入侵检测网络模型就会通过所传输指令的具体类型,对簇头节点的连接请求进行回复。此外,由于簇头节点所处位置的特殊性,当其收到Sink 节点传输消息后,会借助入侵检测网络模型在整个簇内结构中进行广播,进而使所有簇内节点都能得到已有数据入侵无限传感器网络的消息指令,之后所有簇内节点会同时进行连接状态调整,直至确定数据信息所处的实际检测位置[9]。

图2 入侵检测网络模型

2.3 检测信息采集与分析

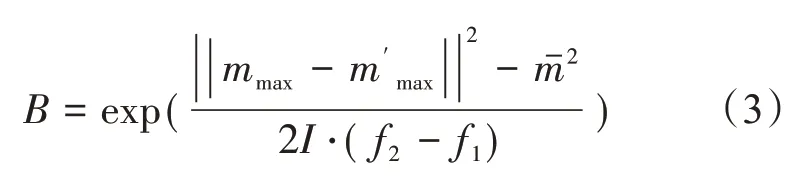

Sink 节点作为无线传感器网络入侵检测指令的发起者,其自身感知能力始终优于网络体系内的其他簇内节点,能够在AL-SVM 算法作用下,准确检测出发生数据入侵行为的具体位置,从而对其进行定向的清除与处理[10]。检测信息采集作为入侵检测指令执行的必要操作环节,所采集到的信息可以数据文件的形式传输至无限传感器网络中的各个位置,以便于借助检测网络模型,通知位于簇头处的Sink 节点,从而加强传感器网络所具备的抵抗入侵能力。由于Sink 节点的接入形式与其他簇内节点不完全相同,针对所检测到入侵信息所执行的反应行为也基本不同。针对该类型节点所采集到的检测信息进行如下分析:设mmax代表Sink节点所能承载的最大入侵信息数值量,m'max代表簇内节点所能承载的最大入侵信息数值量,mˉ代表簇内节点所能承载的入侵信息数值量均值,联立式(2),可将无线传感器网络的检测信息采集与分析结果表示为

式中,f1、f2分别代表两个不同的簇内节点检测系数权限量,规定下角标物理系数值越大,该权限量的数量级水平越高。

至此,完成对AL-SVM 算法及Sink 节点检测能力的分析,实现基于AL-SVM 算法的无线传感器网络入侵检测研究。

3 实验及结果分析

为检验基于AL-SVM 算法无线传感器网络入侵检测技术,需要搭建一个仿真实验平台,并引入蠕虫攻击数据作为实验目标对象。在实际实验过程中,在实验室主机中安装关联规则数据库,一方面负责对节点免疫能力进行检测,另一方面记录蠕虫攻击数据在传感器网络中的实际传输速率。

3.1 实验室环境

在软件方面,实验组传感器主机搭载ALSVM 算法,对照组传感器主机搭载MATLAB 算法。在面对等量蠕虫攻击数据时,二者可同时执行矩阵运算、用户界面创建、编程语言开发等指令。在核心内容方面,实验组传感器主机和对照组传感器主机均由开发环境和辅助工具箱两类应用元件共同组成,且出于实验公平性考虑,两台主机设备均搭载相同的无线传感器网络模型。实验所用传感器主机设备如图3所示。

图3 实验用传感器主机设备

3.2 仿真实验参数

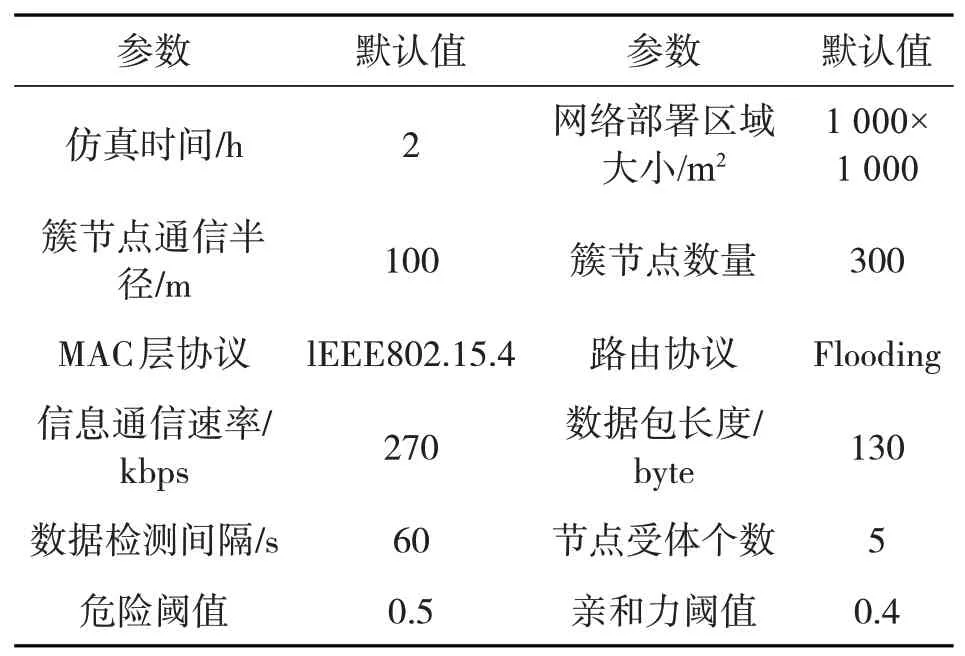

通过仿真实验验证AL-SVM 算法在解决无线传感器网络入侵检测问题方面的应用优势,从节点免疫数量、蠕虫攻击数据传输速率两个方面分析检测模型的性能。为适应无线传感器网络的实际应用需求,检测节点随机分布在传感器网络环境中,具体的网络参数如表2所示。

表2 模拟实验参数

根据表2 可知,无线传感器网络簇节点每隔60 s 向周围网络环境中广播一个具有入侵能力的蠕虫数据包,已达到干扰无线传感器网络环境的实际应用需求。

3.3 节点免疫数量检测

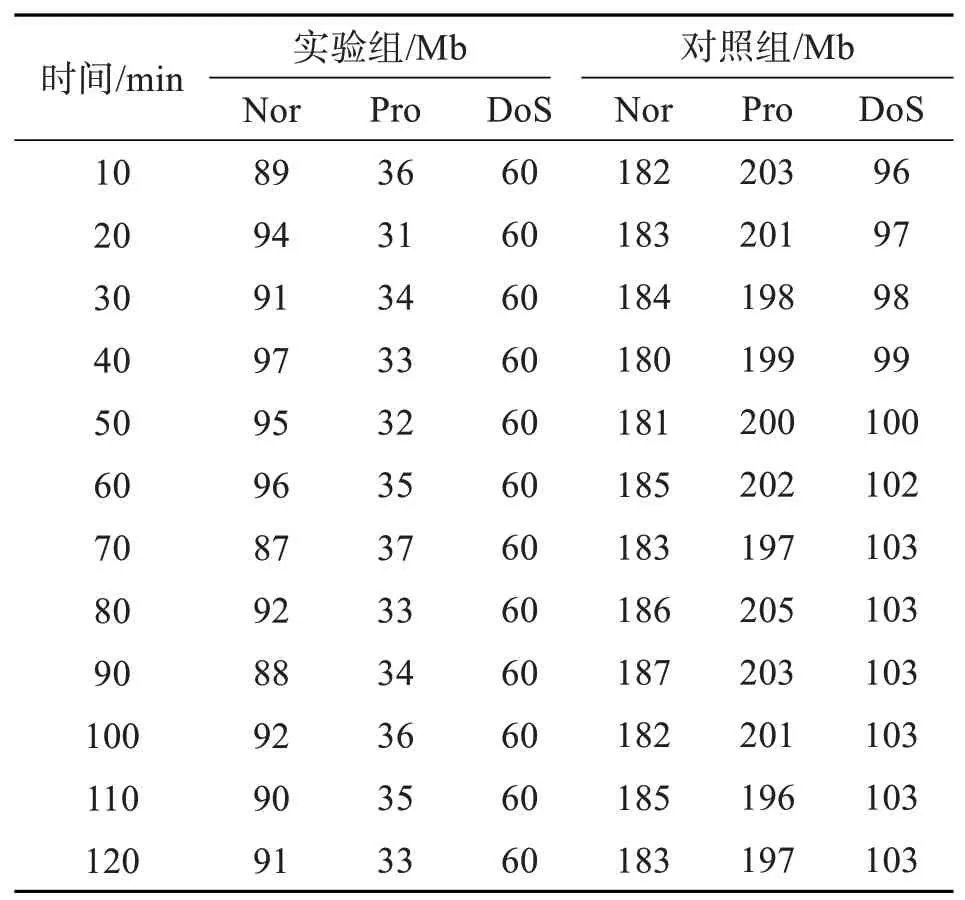

簇节点免疫数量能够反应无线传感器网络在数据加密方面的执行能力,一般情况下,单位时间内具有免疫能力的簇节点数量越少,无线传感器网络所具有的数据加密能力也就越强,反之则越弱。节点免疫数据统计如表3所示。

表3 节点免疫数量统计

表3 中,“Nor”代表正常情况下蠕虫攻击数据所感染的免疫节点数量,“Pro”代表单次蠕虫攻击可能感染的免疫节点数量,“DoS”代表稳定蠕虫攻击所感染的免疫节点数量。

分析表3 可知,在第1 h 的实验时间内,实验组“DoS”指标的数值量始终保持为60 Mb,而对照组“DoS”指标的数值量却一直保持不断上升的变化状态,初始值为96 Mb,也远高于实验组稳定值60 Mb。实验组“Nor”指标则基本保持先上升、再下降的数值变化趋势,均值水平达到93.7 Mb;对照组“Nor”指标则出现了两次明显的数值上升趋势,整个实验过程中的最小值也达到了180 Mb,远高于实验组均值93.7 Mb。实验组“Pro”指标则在连续下降趋势后,开始出现上升,均值水平达到33.5 Mb;对照组“Pro”指标则保持先下降、再上升的数值变化趋势,整个实验过程中的最小数值也达到了198 Mb,远高于实验组均值33.5 Mb。在第2 h的实验时间内,实验组“Nor”指标保持上升、下降交替出现的数值变化趋势,全局平均值达到90 Mb;对照组“Nor”指标则出现了两次明显的数值上升变化趋势与两次明显的数值下降变化趋势,全局最小值也达到了182 Mb,与实验组均值相比,上升了92 Mb。实验组“Pro”指标始终保持相对混乱的数值变化趋势,但整个实验过程中的均值水平相对较低,仅能达到34.7 Mb;对照组“Pro”指标出现了一次明显的数值上升趋势和一次相对模糊的数值上升趋势,整个实验过程中的最小数值也达到了196 Mb,与实验组均值相比,上升了161.3 Mb。实验组“DoS”指标数值量始终保持为60 Mb,对照组“DoS”指标数值量始终保持为103 Mb,前者数值水平明显低于后者。

综上可认为,在AL-SVM 算法的支持下,蠕虫攻击行为在单位时间内所能感染的免疫簇节点数量明显下降,可有效增强无线传感器网络的数据加密能力。

3.4 蠕虫攻击数据传输速率检测

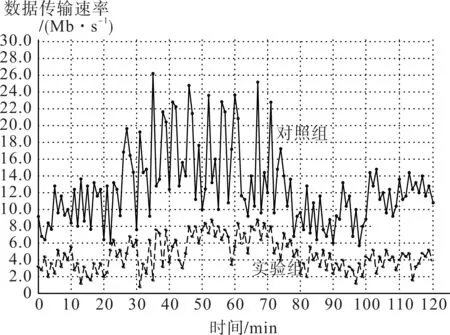

蠕虫攻击数据传输速率可反应无线传感器网络在数据认证方面的执行能力,通常情况下,蠕虫攻击数据的传输速率越慢,无线传感器网络的数据认证能力也就越强。实验详情如图4所示。

图4 蠕虫攻击数据传输速率统计

分析图4 可知,在第1 h 的实验时间内,实验组、对照组蠕虫攻击数据的传输速率检测均值水平相对较高,且对照组曲线基本完全位于实验组曲线上部。在第2 h的实验时间内,实验组、对照组蠕虫攻击数据的传输速率检测均值水平相对较低,对照组曲线基本也始终位于实验组曲线上部。

从实际数值的角度来看,在第1 h 的实验时间内,实验组蠕虫攻击数据传输速率最大值达到8.9 Mb/s,最小值低至1.1 Mb/s,二者间差值为7.8 Mb/s。对照组蠕虫攻击数据传输速率最大值达到26.0 Mb/s,最小值达到6.0 Mb/s,二者间差值为20.0 Mb/s,远高于实验组数值水平。在第2 h 的实验时间内,实验组蠕虫攻击数据传输速率最大值达到8.7 Mb/s,最小值低至1.7 Mb/s,二者间差值为7.0 Mb/s。对照组蠕虫攻击数据传输速率最大值达到25.4 Mb/s,最小值达到5.8 Mb/s,二者间差值为19.6 Mb/s,远高于实验组数值水平。

从极大值角度来看,在第1 h的实验时间内,实验组蠕虫攻击数据传输速率最大值达到8.9 Mb/s,与对照组蠕虫攻击数据传输速率最大值26.0 Mb/s相比,下降了17.1 Mb/s。在第2 h 的实验时间内,实验组蠕虫攻击数据传输速率最大值达到8.7 Mb/s,与对照组蠕虫攻击数据传输速率最大值25.4 Mb/s相比,下降了16.7 Mb/s。

从极小值角度来看,在第1 h 的实验时间周期内,实验组蠕虫攻击数据传输速率最小值达到1.1 Mb/s,与对照组蠕虫攻击数据传输速率最小值6.0 Mb/s 相比,下降了4.9 Mb/s。在第2 h 的实验时间周期内,实验组蠕虫攻击数据传输速率最小值达到1.7 Mb/s,与对照组蠕虫攻击数据传输速率最小值5.8 Mb/s相比,下降了4.1 Mb/s。

4 结语

随着AL-SVM 算法无线传感器网络入侵检测技术的应用,无线传感器网络在数据加密、数据认证方面存在的弊端性问题得到有效解决,不仅可为网络模型提供更深层次的保护,也可实现对蠕虫类入侵数据的有效抵御,具备较强的实际应用可行性。