基于Hopfield混沌神经网络和压缩感知的可视化图像加密算法

2021-11-05沈子懿王卫亚蒋东华荣宪伟

沈子懿,王卫亚,蒋东华*,荣宪伟

(1.长安大学信息工程学院,西安 710064;2.哈尔滨师范大学物理与电子工程学院,哈尔滨 150025)

0 引言

随着数字通信技术的快速发展与大规模应用,越来越多的数字图像被产生并在公用信道中传输。由于它们具有共享性与开放性,使得数字图像容易被非授权地传播、复制、篡改以及伪造,如何保证图像信息的安全成为当下研究的热点。

就目前而言,保护数字图像内容安全的技术主要分为两大类。第一类就是致力于将明文图像加密成类噪声密文图像的传统图像加密技术,基于混沌理论[1-3]、编码技术[4-5]、神经网络[6-7]、光学技术[8-9]、压缩感知[10-11]等各种传统加密算法相继提出用以保护含有重要信息的数字图像;然而这类加密算法无法保证密文图像的视觉安全。另一类则是可视化图像加密技术,它致力于将明文图像预先加密成一幅类噪声图像,然后再嵌入到另一幅具有视觉意义的载体图像中,以实现对数字图像内容和视觉上的双重保护。可以通过最终产生的密文图像是否具有视觉意义来辨别这两种加密技术。

具有视觉意义的图像加密技术是传统图像加密技术与信息隐藏技术的结合,自被提出以来,就得到很多学者的关注和深入研究。例如,Chai 等[12]首先利用Zigzag 置乱以及压缩感知技术对明文图像进行加密和压缩,并在小波域上将密文图像嵌入到载体图像中来产生一幅具有视觉意义的隐写图像。同时,为了提高算法的安全性,还采用了散列函数来控制Zigzag 置乱和测量矩阵的产生。随后,又在空间域上基于最低有效位(Least Significant Bit,LSB)嵌入提出了另外一种可视化图像加密算法[13],值得一提的是该方案中的嵌入和提取过程完全可逆。Ping等[14]也提出了一种具有视觉意义的图像加密算法,首先通过二维Logistic-adjusted-Sine 映射和压缩感知对明文图像同时进行加密和压缩,然后再采用可逆彩色变换将经过量化操作得到的密文图像分块嵌入到载体图像中。除此之外,Ye 等[15]也结合了Logistic-Sine 混沌映射、压缩感知技术和舒尔分解嵌入提出了一种可视化多图像加密算法。目前,可视化图像加密技术正朝着多元化的方向发展。

上述所描述的可视化加密方案都是通过各种嵌入方式将密文图像隐藏到载体图像的像素值中,这样做会破坏载体图像原有的像素结构,具有相同问题的还有文献[16-17]中所提算法。因此,为了实现对明文图像内容和视觉上的双重保护,本文基于Hopfield 混沌神经网络[18]和压缩感知提出了一种高安全性的具有视觉意义的图像加密算法。与现有的可视化加密算法不同的是,本文算法将加密产生的无视觉意义的密文图像嵌入到载体图像的Alpha 通道中,而这个过程并不改变原始载体图像的像素结构,因此本文所提加密算法具有更高的视觉安全性。

1 相关工作

1.1 Hopfield混沌神经网络

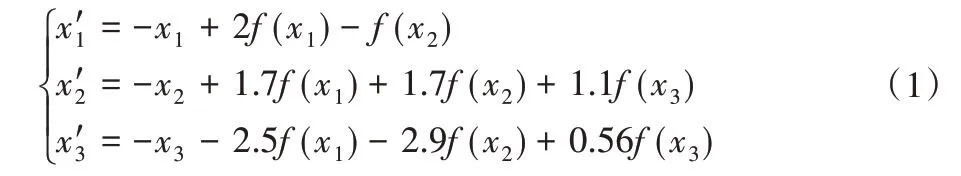

Hopfield 混沌神经网络最早由美国物理学家Hopfield 在1982 年提出,主要用于模拟生物神经网络的运动机理。三维Hopfield混沌神经网络的数学模型如式(1)所示:

其中f(xi)是一双曲正切函数:

1.2 压缩感知技术

Donoho[19]基于信号的稀疏性提出了一种全新的信号采样定理,并命名为压缩感知。对于一个长度为N的信号u,如果它可以通过一组稀疏基ψ={ψ1,ψ2,…,ψN}线性表示,即:

其中ai=。当K≪N时,称信号u在ψ域上是K-稀疏的。压缩信号v是通过稀疏信号u在测量基上做线性投影所得到的,即:

其中Φ∈RM×N为测量矩阵。当测量矩阵Φ与稀疏矩阵Ψ不相干时,可以实现对稀疏信号u的完美重构[20]。此外对稀疏信号u的重构可以表示为求解l1范数问题,即:

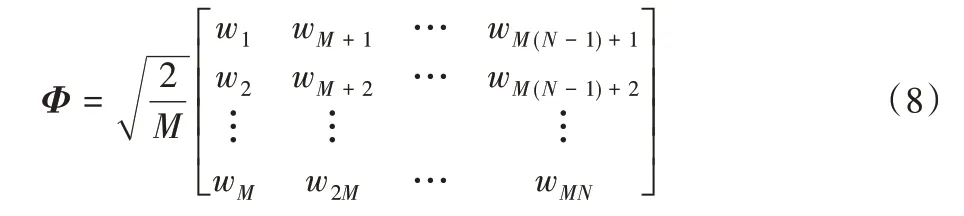

1.3 生成测量矩阵

构建测量矩阵是压缩感知技术的核心之一,直接影响到重建后信号质量的好坏。本文则采用三维猫映射[21]来产生所需要的测量矩阵,该三维混沌映射的数学模型表述如下:

其中[x,y,z]T为该混沌映射的状态变量。然后再根据式(7)对生成的混沌序列进行抽样组合:

式中:j为某一固定的正整数用于消除混沌映射的瞬时效应,d为抽样间距。

最后对得到的混沌序列wn进行归一化处理(如式(8)所示)即可得到测量矩阵Φ:

2 所提算法的实现过程

2.1 加密算法过程

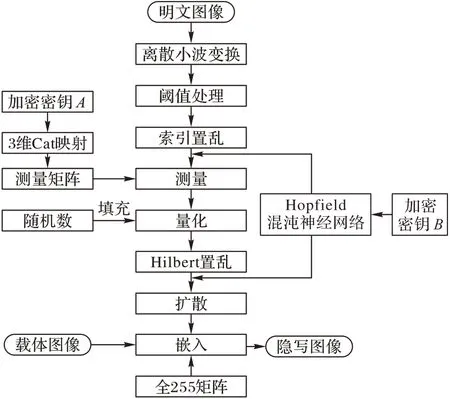

本文提出的可视化加密算法的流程如图1 所示,它由预加密过程和嵌入过程两部分组成:在预加密过程中,首先利用三维Cat 映射产生的测量矩阵对经过索引置乱后的稀疏矩阵进行压缩,然后在量化的中间密文图像中加入随机数并进行Hilbert 置乱和扩散操作以生成最终的类噪声密文图像;在嵌入过程中,通过LSB替换将密文图像嵌入到载体图像的Alpha通道中,从而生成最终具有视觉意义的隐写图像。详细的加密步骤如下所示。

图1 所提加密算法流程Fig.1 Flowchart of the proposed encryption algorithm

步骤1 选择合适的小波基构造出稀疏变换矩阵Psi∈RN×M,并根据式(9)对大小为M×N的明文图像P1 进行稀疏化。

步骤2 为了提高解密图像的质量,需要设定一个阈值TS,并将矩阵P2中绝对值小于等于该阈值的所有元素全部赋值为0。将经过阈值处理后的矩阵称为P3。

步骤3 通过四阶龙格库塔法求得Hopfield 混沌神经网络的三条长度为M×N2 的混沌轨迹[XP,YP,ZP]T,其中系统的初始值设置为。对其中两条混沌轨迹进行拼接获得新的混沌轨迹SP,并对该混沌轨迹排序即可得到置乱序列Tsp。计算式描述如下:

步骤4 利用序列Tsp对经过阈值处理所得到的矩阵P3进行索引置乱,如式(12)所示:

其中:j=floor()+1,floo(r·)表示对括号中的元素朝负无穷方向取整;而mod则表示取余操作。

步骤5 使用密钥A:[x0,y0,z0]控制三维Cat 映射产生一个测量矩阵Φ∈RCN×M,其中CN=CR×N,CR为预设的压缩率(构建方法如1.3节所述)。再用测量矩阵Φ对置乱后的矩阵P4进行测量。测量式如式(13)所示:

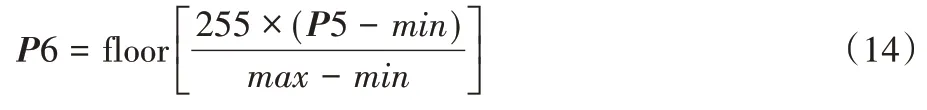

步骤6 根据式(14)对矩阵P5 进行量化,然后再在矩阵P6中填充随机数得到P7 ∈NM×N:

其中:max和min分别表示矩阵P5中的最大值和最小值。

步骤7 通过产生的扩散矩阵对经过Hilbert 置乱后得到的矩阵P7进行扩散操作。该过程的公式描述如下所示:

其中符号⊕表示异或操作。

步骤8 将全255矩阵D1∈N2M×2N等分成4个子矩阵D1i(i=1,2,3,4);然后再将加密得到的类噪声图像P8 中所有的元素分解成4个两位二进制数;再通过LSB分别替换掉4个子矩阵中所有元素的最后两位,以得到含有密文信息的4 个子矩阵D2i。

步骤9 将得到的4 个子矩阵D2i重新组合,并将其替换掉原有载体图像C1 的Alpha 通道,即可得到最终具有视觉意义的密文图像C2。

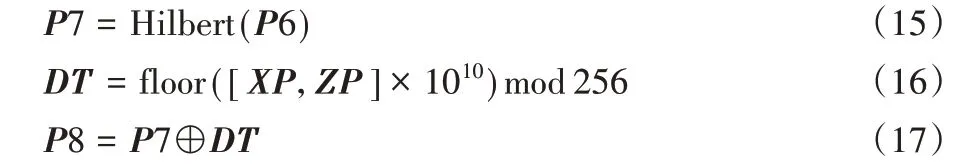

2.2 解密算法过程

本文提出的可视化图像加密算法属于对称加密领域的范畴,因此相应的解密过程是其加密的逆过程,其流程如图2所示。

图2 所提解密算法流程Fig.2 Flowchart of the proposed decryption algorithm

为了从隐写图像中成功解密出明文图像,需要将加密密钥传输给解密方。它们分别是CR、max、min和d。具体的解密步骤如下所示。

步骤1 首先读取出隐写图像的Alpha 通道,再利用LSB提取出密文图像P8。

步骤2 通过密钥B和四阶龙格库塔法求解出Hopfield混沌神经网络的三条混沌轨迹,用以产生扩散矩阵DT。

步骤3 利用扩散矩阵DT对密文图像P8 进行逆扩散操作,而后再进行Hilbert逆置乱求解出矩阵P6。

步骤4 使用量化参数max和min对矩阵P6 进行逆量化操作,并去除随机数,再使用正交匹配追踪(Orthogonal Matching Pursuit,OMP)重构算法得到矩阵P4。

步骤5 接着再利用混沌轨迹排序产生的置乱序列Tsp对矩阵P4 进行索引逆置乱,并对得到的稀疏系数矩阵P3 进行二维逆离散小波变换即可得到最终的解密图像DI。

3 仿真与结果分析

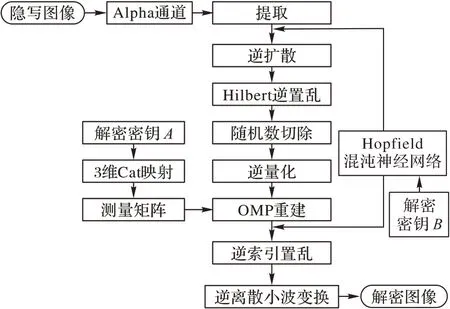

3.1 加密和解密结果

为了验证本文可视化加密方案的有效性,在搭载3.0 GHz CPU 和16 GB RAM 的台式计算机上进行了仿真实验,另外仿真平台为Matlab R2019a。随机选取4 幅256×256的明文图像和4 幅512×512 的载体图像进行仿真测试。加解密过程中所使用的密钥设置为A:[0.698,0.376,0.976],B:[0.6,0.3,0.7],CR=0.5。剩余的参数设置为d=10,TS=25。在解密阶段,采用OMP方法来重构稀疏系数矩阵。

仿真结果如图3所示。从图3中看出,加密得到的类噪声密文图像将明文图像所包含的信息完全掩盖起来;从视觉上看,产生的隐写图像与相应的载体图像是一样的,表明通过LSB 替换将密文图像隐藏到载体图像中的Alpha 通道是有效的,而且相应的解密图像也具有非常好的质量。

图3 所提加密方案的仿真结果Fig.3 Simulation results of the proposed encryption scheme

3.2 阈值对解密图像的影响

在本文算法中,阈值的取值会对解密图像的质量产生一定的影响。图4 为阈值TS对解密质量的影响曲线,其中三条曲线均表示为明文图像与解密图像之间的峰值信噪比PSNRdec。从图4 中可以看出,阈值对解密图像质量的影响是非单一的,当阈值的取值小于25 时,解密图像的质量随着阈值的增加而得到改善;一旦超过25,解密图像的质量会持续下降。因此,为了得到更好的解密效果,阈值TS应该设置在25左右。

图4 阈值TS对解密质量的影响Fig.4 Influence of threshold TS on decryption quality

4 性能分析与对比

4.1 密钥分析

密钥空间和密钥敏感性决定了算法抵抗暴力攻击的能力。而本文提出的可视化图像加密算法的密钥主要由以下两部分组成:1)用于产生对稀疏矩阵P3 进行索引置乱的密钥;2)用于控制三维Cat映射生成测量矩阵的密钥A:[x0,y0,z0]和抽样间隔d。假设计算机的计算精度为10-14,则总的密钥空间keytotal>(1014)3×(1014)3×103>2289,远 远大于2100。

除此之外,图5 显示的是使用错误的密钥解密得到的Lena 图。从图5 中可知,当正确的密钥发生非常细微的变化时,解密所得到的图像与明文图像具有非常大的差异,并且从视觉上看,解密图像没有显示出任何明文图像的信息,表明本文加密算法具有非常好的密钥敏感性。综上所述,本文提出的可视化图像加密算法完全可以抵抗得住暴力攻击。

图5 使用错误的密钥解密Lena图像Fig.5 Decrypted Lena images using incorrect keys

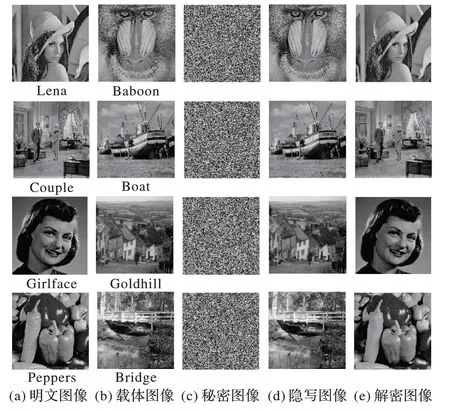

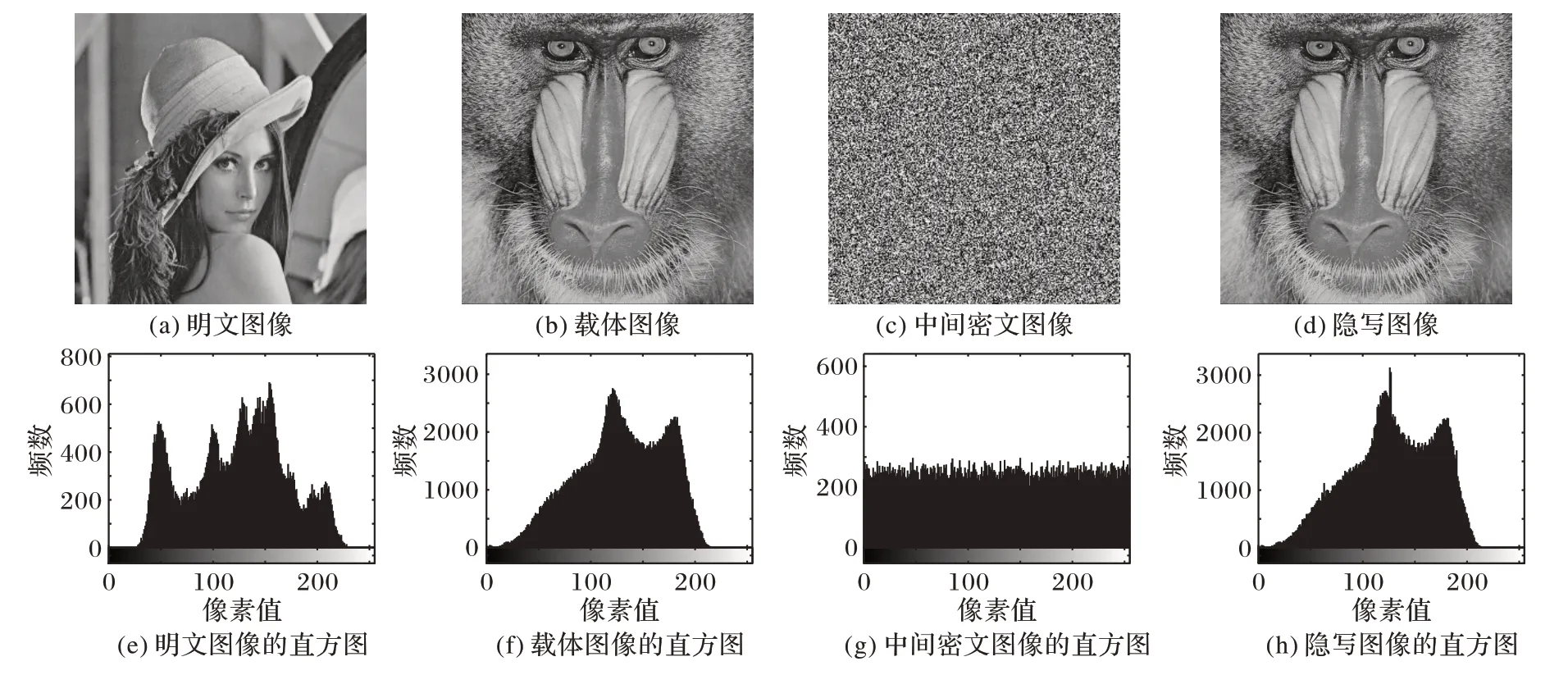

4.2 直方图分析

直方图描述的是图像中各个灰度级的频数或是该灰度级出现的频率,反映了图像的灰度级分布情况。为了抵抗统计攻击,要求密文图像的直方图分布非常均匀。图6 给出不同图像的直方图,从图6 中可以直观地看出,所产生的密文图像的直方图分布非常均匀。另外从视觉上看,隐写图像的直方图与载体图像的一样,表明本文提出的可视化图像加密算法能非常好地掩盖明文图像的灰度级分布信息。

图6 不同图像的直方图Fig.6 Histograms of different images

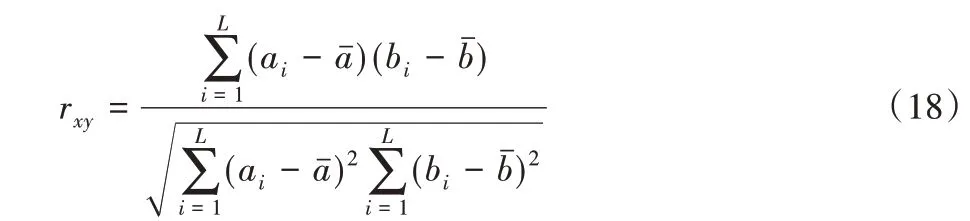

4.3 相关性分析

对于一幅类噪声密文图像,其中相邻像素点之间的相关性应该趋向于0。本节将采用式(18)来计算不同图像中相邻像素点之间的相关系数:

式中:L为随机抽取像素对的数量,而分别为像素点ai和bi的期望值。

图7 显示了Lena 图像和相应的密文图像在水平、垂直和对角线方向上的相关性分布图。从图7 可以看出,Lena 图像中相邻像素点之间具有很强的相关性,并且呈正相关分布。而在所产生的密文图像中,相邻像素点之间的相关性非常低,呈现出杂乱无章的分布。表1 给出了本文算法与最近文献[13]和文献[22]所提出的可视化图像加密算法的相关系数对比结果。从表1 中可以看出,本文算法所产的密文图像具有更低的相关性。

表1 不同算法的相关性对比Tab.1 Correlation comparison of different algorithms

图7 明文图像与相应密文图像的相关性分布Fig.7 Correlation distribution of plaintext image and corresponding ciphertext image

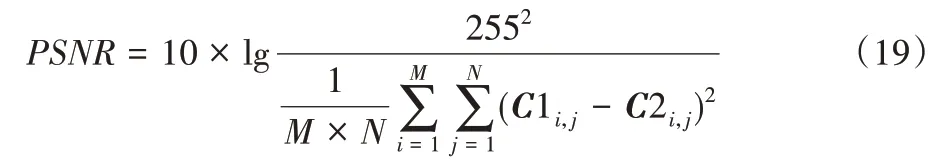

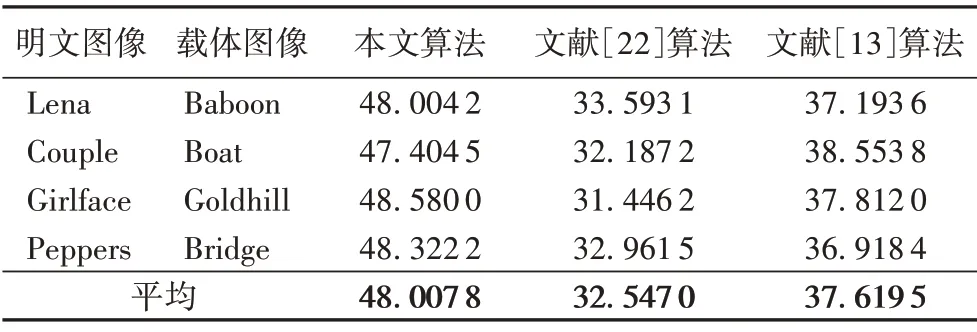

4.4 视觉安全性分析

对于具有视觉意义的图像加密算法来说,隐写图像和载体图像的差异越小,算法的视觉安全性越高。本节将采用峰值信噪比(Peak Signal-to-Noise Ratio,PSNR)来衡量加密算法的视觉安全性,其计算式如式(19)所示:

得到的实验数据如表2所示。

表2 不同加密算法的视觉安全性对比 单位:dBTab.2 Comparison of visual security of different encryption algorithms unit:dB

从表2 可以看出,本文提出的加密算法的视觉安全性要优于文献[13]算法、文献[22]算法,同时说明本文提出的嵌入方式具有非常好的视觉安全性。

4.5 解密质量分析

不可否认,本文所提加密算法与文献[13]算法、文献[22]算法一样都存在能量损失,会降低解密图像的质量,因此对解密图像的质量进行对比和分析很有必要。对不同解密算法的解密质量计算并列入到表3 中。从得到的实验数据来看,本文算法具有非常好的解密质量。与文献[22]算法相比,本文算法可以改善将近13.592 8%的解密质量。

表3 不同加密算法的解密质量对比 单位:dBTab.3 Comparison of decryption quality of different encryption algorithms unit:dB

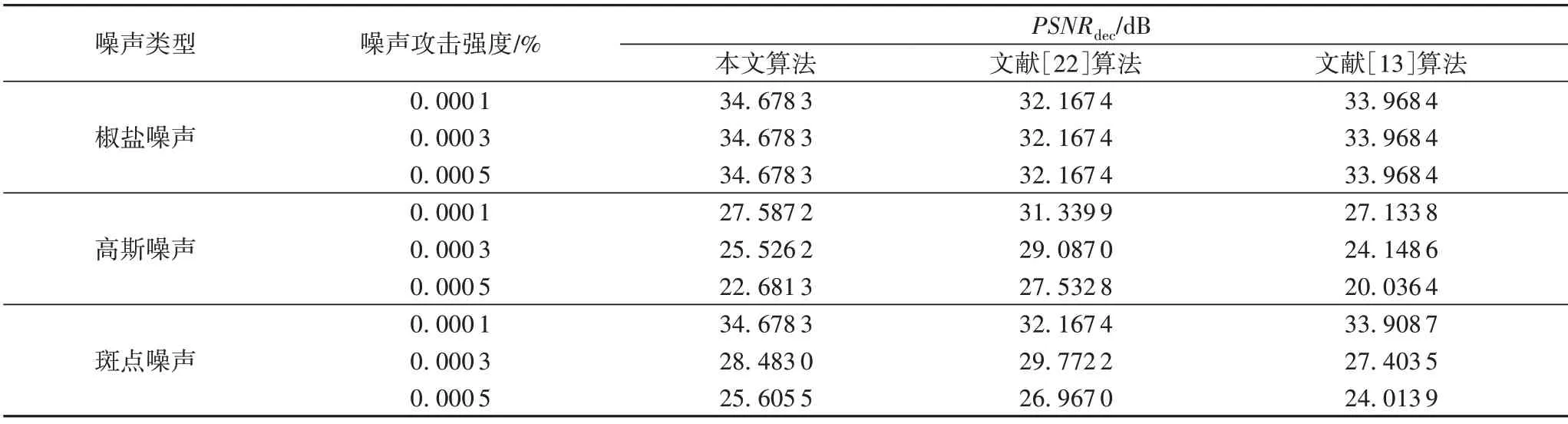

4.6 鲁棒性分析

在隐写图像的Alpha 通道中加入不同的干扰来测试本文加密算法的鲁棒性,实验结果如图8和图9所示。

图8 Lena对噪声攻击的鲁棒性测试结果Fig.8 Robustness test results against noise attack for Lena

图9 抗剪切攻击的鲁棒性测试结果Fig.9 Robustness test results against cropping attack

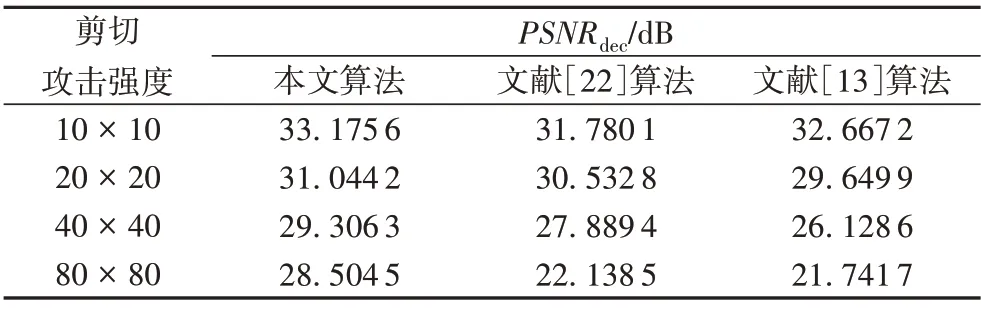

从解密图像的质量上来看,本文提出的可视化图像加密算法具有较好的抗噪性能。另外,表4和表5给出了不同加密算法抵抗噪声攻击和剪切攻击能力的实验结果。通过对比文献[13]算法和文献[22]算法的实验数据可知,本文算法的鲁棒性优于文献[13]算法。不过与基于奇异值分解嵌入的加密算法相比,本文算法具有很好的抗剪切攻击能力,但在抗噪性能方面低于文献[22]算法。

表4 不同加密算法抗噪声攻击能力比较Tab.4 Comparison of anti-noise attack capability of different encryption algorithms

表5 不同加密算法抗剪切攻击能力比较Tab.5 Comparison of anti-cropping attack capability of different encryption algorithms

5 结语

本文基于Hopfield 混沌神经网络和压缩感知技术提出了一种新颖的具有视觉意义的图像加密算法。与现有的可视化图像加密算法不一样的是,本文算法将加密得到的类噪声图像嵌入到载体图像的Alpha 通道中,以此来提供算法的视觉安全性。最后通过仿真实验和对比分析可知,本文提出的图像加密算法具有密钥空间大、相关性低、视觉安全性高、解密质量好以及鲁棒性强等特点。在接下来的工作中,我们将对多图像嵌入算法进行探讨和深入研究以提高图像传输效率和降低传输花销。