主动安全网络架构的协议族

2021-08-23刘建兵王振欣赵振学邱成军

刘建兵 王振欣 赵振学 邱成军

1(北京北信源软件股份有限公司 北京 100195)2(中国石油西北销售公司 兰州 730060)3(北部湾大学 广西钦州 535000)(fqy-vrv@wo.cn)

上一篇[1]描述了主动网络安全架构(active security network, ASN)的运行过程和业务流程,明确了各组成部件功能,以及主动安全网络架构下获得的安全新特性,主要从全局的视角展示了主动网络安全架构,对其实现细节未作详细描述.实际上,主动安全网络架构是对传统网络架构的补充和完善,与传统网络架构并不冲突,传统网络的TCP/IP协议在主动安全网络架构上仍然可以运行,在此基础上主动安全网络架构补充了和安全相关的一族协议,以此实现相关的网络安全能力.本篇主要介绍主动安全网络架构协议族的实现和工作逻辑,以及在其支撑下主动安全网络架构的工作过程.

1 主动安全网络架构的协议组成

主动网络安全架构包括接入认证、管理控制、业务交互、开放集成、信任互联5个协议,在架构中的位置如图1所示.

各协议支撑业务如下:

1) 接入认证协议(access authentication protocal, AAP).在网络接入层完成并维持接入设备在边界认证机的认证和准入功能执行.AAP基于内嵌认证技术[2],是短程协议,定位在网络模型的接入层[3],运行在OSI模型[4]的第2层,是与IP地址无关的.

2) 管理控制协议(management control protocal, MCP).其是决定管理控制服务器管理范围的协议,工作在管理服务器和边界认证机、第三方平台之间,支持所管辖的边界认证机和第三方平台的注册互认、维持通信、建立安全隧道,为业务交互协议和开放集成协议工作提供先决条件.MCP是应用层协议,基于TCP协议和端口.

3) 业务交互协议(business interaction protocal, BIP).用于边界认证机与管理控制服务器之间的业务交互,包括MCL(MAC list)更新下发、终端认证信息的请求和下发、终端认证信息上报、终端安全策略下发等.BIP是应用协议,运行在MCP协议建立的安全隧道中.

4) 开放集成协议(open integration protocal, OIP).定位在管理控制服务器和第三方平台之间,用于管理控制服务器与第三方平台之间业务数据交互.OIP是应用协议,亦运行在MCP协议建立的安全隧道中.

5) 信任互联协议(trust interconnection protocal, TIP).用于同一局域网的边界认证机之间的认证和安全连接的建立,维护网络范围和边界安全完整,保障局域网边界认证机之间的通信加密.TIP运行在OSI模型的第2层,与IP地址无关.该协议需要结合BIP协议实现边界认证机之间的认证,但不影响BIP协议和其他协议运行.

密码技术是信息安全的重要支撑,主动安全网络架构协议族以密码技术为基础,每个协议都应用了密码技术.

2 主动安全网络架构的密码技术支撑

2.1 密码技术的重要性

国家高度重视密码工作,明确密码是保障网络安全的核心技术和基础支撑,是网络免疫体系的基因,是实现网络被动防御向主动免疫的必由之路;密码技术是构建网络信任体系的基石[5],是网络安全空间传递价值和信任的重要手段;密码技术是网络安全的杀手锏,是实现安全可控的突破口.

《中华人民共和国密码法》发布实施,要求重要基础设施和信息系统需要采用国密技术保障安全[6],并提倡逐步替换国外密码技术和产品,实现密码领域技术和产品的自主可控.

以前,我国网络技术应用的密码技术和产品基本上都依赖国外密码技术,自主可控性差.近年来,国家密码管理局推出了我国自主研发创新的一套数据加密处理系列的国密算法,如SM2[7],SM3[8],SM4[9]等,从根本上摆脱我国对国外密码技术的依赖,实现了从密码算法层面掌控核心的信息安全技术.随着国密算法推广的延伸[10],我国多个技术领域已经开始使用国密算法替换国外算法[11].

国密算法强度、复杂度,性能等方面都与国外同类算法持平甚至优于同类算法,具有算法安全等方面的优越性[12],如SM2相比RSA算法,性能更优更安全,密码复杂度高、处理速度快、机器性能消耗更小.

本着安全自主可控的理念,在ASN架构中着力采用国密技术来支撑架构运行,提高ASN架构的自主可控性和安全强度,保障ASN架构的安全可靠.

2.2 标识公钥技术

标识公钥体系属于非对称的公钥密码体系.与PKI[13]不同,标识公钥体系中不需要第三方证书,而是将网络中的设备、终端或系统的标识直接作为公钥,通过数学计算生成与之对应的私钥,从而完成设备、终端或系统之间的身份认证与授权.

标识公钥基于成熟的公钥密码技术[14],实现了标识与密钥的关联,支持ECDSA,SM2算法,兼容CPK,SM9等标识体制,签名和加密所产生的附加数据量小、运算量小,使用高效.

标识公钥体系具有的标识特性、基于标识算法技术支撑的鉴权和加解密的高效特性,在网络安全领域有着广泛的应用前景,为网络安全增添了一种更灵活、有效的安全认证技术.

2.3 架构运行密码支撑

基于标识公钥体系密钥技术的特点和国密算法的支持,ASN架构中采用标识公钥技术,运用国密算法支撑整体架构安全运行.

主动安全网络架构利用设备唯一物理特征(MAC)构造设备的唯一标识CID(combination ID),通过唯一标识对设备进行认证、准入和策略的制定下发.基于唯一标识的认证和准入保证了访问控制、安全追溯、目标定位的准确性和实时性,提高了安全防护工作的效率.

在设备认证、安全业务交互过程中,采用国密SM2和SM4算法,SM2算法主要实现设备的认证,而SM4算法主要实现安全业务数据的加密传输.ASN架构将国产密码技术作为架构的重要基石之一,在各个支撑协议中充分融合了标识公钥密码技术和国密SM2,SM4算法,支撑架构安全运行,如图2所示:

图2 主动安全网络架构密码支撑

3 ASN协议族的描述

3.1 接入认证协议

接入认证协议AAP基于国家专利——内嵌认证技术完成网络接入设备的接入认证和准入控制,其核心功能是通过SM2算法进行认证交互报文的加解密,以完成认证工作[15].

基于非对称算法SM2构建主动认证协议AAP,以非对称密码算法的密钥对的对应性为认证依据,主体以客体的公钥加密认证数据,客体以本身私钥解密认证数据并返回给主体,由主体验证解密数据与认证数据原文的一致性,从而确认客体的私钥与主体加密认证数据的公钥对应关系,从而确认客体的身份合法性.AAP协议认证过程是由主体主动发起客体被动响应,协议运行在OSI 7层网络协议的第2层,协议主体以2层的MAC地址发现客体的存在[16],并通过2层协议向客体发起认证挑战.认证成功后主体打开网络通路,失败保持关闭状态.客体首次认证成功后进行周期认证,周期认证如果失败则关闭网络通路.

3.2 管理控制协议

管理控制协议(MCP)是边界认证机、第三方平台与管理控制服务器协同工作的保障协议,完成边界认证机、第三方平台在管理控制服务器的注册认证、建立并维持后续业务加密通道;采用SM2和SM4算法.

MCP协议作为应用协议,通过TCP协议建立连接.边界认证机、第三方平台和管理控制服务器建立TCP连接后,控制服务器发送认证请求,边界认证机和第三方平台响应认证,管理控制服务器通过响应信息作出认证判断,认证通过后生成分组密钥,以SM4算法在二者之间建立加密通道,供后续业务报文加解密使用.认证成功后,连接在整个TCP连接生命期内有效;如果认证失败则断开TCP连接.

3.3 业务交互协议

业务交互协议(BIP)工作在MCP协议之上,在MCP建立的加密通道内部完成与认证、准入、安全策略相关的安全业务数据交互和传输,完成终端接入信息上报、策略分发等安全业务.

3.4 开放集成协议

开放集成协议(OIP)工作在MCP协议之上,在MCP建立的加密通道内部完成与第三方平台的数据交互.OIP协议是ASN对外集成的开放接口,规定了第三方安全产品与ASN进行安全策略交互的规程和消息格式,通过该协议将各种安全应用紧密集成到ASN架构中来.

ASN通过OIP协议向态势感知平台推动自身产生的相关数据;与其他安全应用或系统进行安全策略交互,并通过集成的安全策略进行网络安全防护.OIP协议实现了组织安全能力的统一集成,实现了安全应用的安全协同防护,并支撑安全态势的感知和展示.

3.5 信任互联协议

TIP是局域网中的边界认证机互联的安全协议,在相邻互联的边界认证机之间运行,主要作用是解决边界认证机开放互联的不可控问题和边界认证机之间信息安全传输问题,防止边界认证机设备被随意增加和替换,以维护网络范围和边界的安全完整性,并提供边界认证机之间的信息传输加密服务.

边界认证机之间相互认证时,边界认证机利用BIP协议向管理控制服务器查询其他边界认证机的认证信息,从而完成边界认证机之间的互认证.边界认证机互认证完成后,由Master边界认证机使用同局域网中其他边界认证机的公钥通过SM2算法加密团体密钥(对称密钥)分发至其他边界认证机,其他边界认证机私钥解密后得到对称密钥,后续通信使用团体密钥和SM4算法实现边界认证机之间的信息加密传输.

4 ASN架构协议的运行描述

4.1 ASN架构运行环境准备

ASN架构运行需要做好相关准备工作,包括设备/平台CID和私钥的生成与导入;边界认证机、第三方平台到管理控制服务器的注册认证;边界认证机之间的认证与对称密钥分发.密钥管理平台为终端、边界认证机、管理控制服务器、第三方平台分别生成唯一标识CID和私钥,终端私钥导入认证客户端软件,CID导入管理控制服务器;边界认证机私钥导入边界认证机,CID导入边界认证机和管理控制服务器;第三方平台私钥导入第三方平台,CID导入管理控制服务器;管理控制服务器私钥和CID导入管理控制服务器;公私钥的导入为后续的认证和业务数据加密打好基础.

为了确保网络接入边界的完整性和安全性,边界认证机的所有接口开启认证功能,施行严格的网络接入策略.边界认证机到管理控制服务器的通信、边界认证机之间的局域网通信首先完成,保证边界认证机可先行完成到管理控制服务器的认证注册、边界认证机之间的认证和团体密钥分发工作,为后续其他业务运行做好准备工作.

边界认证机、第三方平台通过MCP协议完成向管理控制服务器进行认证注册,为后续安全业务构建加密通道,MCP协议运行过程如图3所示:

图3 MCP协议运行

边界认证机、第三方平台是认证客体,管理控制服务器是认证主体.客体和主体建立TCP连接后,主体发送自身CID至客体;客体用主体的CID加密自身CID和随机数,发送回主体;主体用自身私钥解密返回数据,若客体的CID存在则认证成功,用客体CID通过SM2算法加密SM4分组密钥发送给客体,用于后续OIP和BIP的通信加密;若客体CID不存在则认证失败,断开TCP连接.

边界认证机之间的互认证和团体密钥分发依托TIP协议实现.边界认证机接入网络,向同一局域网周期广播发送本设备的CID(作为Master的边界认证机要将表明本设备作为Master的身份信息一并广播),保证同一局域网中所有边界认证机具有其他边界认证机的CID,并知晓局域网中的Master边界认证机;边界认证机之间的认证借助于BIP协议,由管理控制服务器下发MAC认证消息的方式完成边界认证机之间的互认证;互认证完成后由Master边界认证机使用其他边界认证机的CID加密团体密钥,分发给同局域网的所有边界认证机,用于后续边界认证机之间的通信加密.

同一局域网的边界认证机在终端认证成功、重认证失败、离线等情况时,通过团体密钥加密终端认证成功、重认证失败或离线的消息发送到其他边界认证机,便于其他边界认证机对同一终端作避免重复认证处理.

4.2 ASN架构协议业务运行

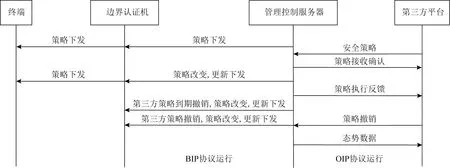

ASN架构运行准备工作完成后,通过AAP协议、BIP协议和OIP协议实现MCL下发、终端认证和准入、终端认证信息上报更新、安全策略制定下发、第三方平台安全策略执行交互、安全态势信息发送等安全业务,主要业务流程如图4所示:

图4 主动网络安全架构协议运行

终端至边界认证机的业务交互依靠AAP协议支撑;边界认证机至管理控制服务器的业务交互通过BIP实现;管理控制服务器至第三方平台的业务交互使用OIP协议.

边界认证机注册认证成功后,管理控制服务器下发MCL给边界认证机.边界认证机捕获终端MAC地址后,判断MCL中MAC是否存在,存在则拒绝认证,不存在则向管理控制服务器请求MAC对应的认证信息.

若管理控制服务器无MAC对应的认证信息,则返回相关信息,边界认证机拒绝认证;若管理控制服务器返回MAC对应的CID信息,但无该MAC已经在其他边界认证机认证成功的消息,边界认证机对终端进行认证,具体认证流程如图5所示:

图5 AAP协议运行

边界认证机在捕获终端MAC地址后,使用管理控制服务器返回的MAC对应的CID,通过SM2算法加密随机数,向终端发起认证挑战;终端使用私钥解密挑战报文,将解密后数据作为挑战响应报文发送回边界认证机,边界认证机依据返回的信息进行认证和准入判断;认证成功则打开端口,否则保持端口阻塞.

终端认证成功后,边界认证机将终端状态信息发送至管理控制服务器.

管理控制服务器的MCL、终端认证信息、终端状态信息发生变化时,将实时更新至边界认证机,具体过程如图6所示:

图6 BIP协议运行-终端信息更新

边界认证机根据最新信息进行以下处理:MCL中新增MAC若是认证通过状态,则强制该终端离线;终端认证信息发生变化后重新认证终端;终端由认证成功状态变成其他状态,清除本地终端认证相关信息.

终端认证成功,与上线终端相关的安全策略的下发执行依托于BIP协议实现,第三方平台的安全策略和态势感知数据的发送依托于OIP协议实现.BIP协议和OIP协议在MCP建立的加密通道中进行数据交互,确保数据安全,协议运行过程如图7所示.

图7 BIP和OIP协议运行

终端认证成功后,管理控制服务器依据终端CID下发预先制定的精细化的终端安全管控策略至边界认证机,若存在需要下发至终端的安全策略,则边界认证机转发至终端.

管理控制服务器在本地策略发生变化或者收到第三方平台发送的安全策略后,根据最新策略变化情况重新调整策略,并下发至对应的边界认证机,并将第三方平台安全策略接收和执行情况反馈至第三方平台;若存在需要下发至终端的安全策略,则边界认证机转发至终端.

在第三方策略生效时间已到但还未收到第三方平台的安全策略撤销消息时,或者先收到第三方平台的安全策略撤销信息时,管理控制服务器撤销第三方平台到时的安全策略并通知边界认证机撤销策略,边界认证机同步撤销相关策略.

管理控制服务器将态势感知所需要的各种信息发送至第三方平台(态势感知平台),为态势感知提供数据支撑.

5 总 结

主动网络安全架构通过5个重要协议协同配合,支撑了架构整体运行,协议充分融合使用了国密技术,确保了架构运行的安全性.5大协议各司其职又相互配合,全面实现了基于唯一物理标识(CID)的认证准入,终端、边界认证机等网络资产的集中管理,安全策略的集中管控、全网安全能力的统一集成、安全防护的主动协同.