5G核心网安全技术探讨

2021-08-16陈彬

陈彬

【摘要】 随着我国社会经济的不断发展,人们的生活水在不断的提高,互联网逐渐成为了人们生活与工作不可或缺的一部分,为了满足人们日益增长的需求,互联网近年来也在不断的朝着5G网络时代发展。各大通信运营商为了抢占市场,在5G信息网络中投入了大量的资源进行建设和研究,其中5G网的核心就是组网方案和技术演变,核心网安全技术对于5G信息时代来说具有重要的意义和价值。本文将针对5G核心网安全技术展开相关的讨论分析。

【关键词】 5G 核心网 安全技术 探讨

网络安全技术一直以来就是网络建设中的难点和重点,尤其是在5G网络全面普及的今天,核心网的安全更加重要,在互联网网络搭建的过程中,核心网的安全性面临着巨大的挑战,为了确保5G网络和信网的安全,必须要从专业的技术角度进行分析验证,成功地解决5G核心网安全问题。5G网络是目前最为先进的数据搭载工具对核心网有更高的要求,然而目前的5G網络想要达到理想中的效果,实现商业化的应用,必须要对5G核心网进行全面的开发和应用。

一、5G核心网介绍

传统的网元是一种软硬件紧密耦合的黑盒设计。引入虚拟化后,软硬件实现了解耦。从此,硬件可以摆脱专用设备的束缚,使用通用服务器,大大降低了成本。同时,软件不再关注底层硬件,可扩展性大大提高。然而,这样的软件仍然是一个单一的结构。如果你只想升级或扩展一个内部模块,你必须扣动扳机并移动整个身体,这一点都不灵活。因此,专家们借鉴it系统中微服务的体系结构,将大型的单个软件进一步分解为若干个小型的模块化组件,称之为网络功能服务。它们具有高度的独立性和自治性,通过开放的接口相互通信,可以组合成构建块等大型网络功能,提高业务部署的灵活性和灵活性[1]。

二、5G核心网接入安全分析

在5G核心网当中,接入安全包括UE、接入网及核心网三个组成,为了确保5G核心网的接入安全,最好是使用多重保护机制。访问安全的体系结构图,它通过网络和用户之间的双向认证来确保网络和用户之间的信任。5G核心网数据加密主要是EAP-AKA认证法,适用于业界的所有主流加密,能够确保数据完整性。当UE需要进行访问时,则应当根据其需要建立IPSec/sslvpn通道,以确保数据能够安全传输,并对传输数据进行安全监控。如果没有官方许可,则不允许普通用户访问[2]。

三、5G核心网安全威胁分析

3.1 CS域安全威胁分析

电路安全域是CS域的核心,当其发生故障时,会直接对运行商的服务造成影响,严重时会导致业务供应停止。5G核心网中的电路安全域主要是由信令网和承载网组成,其中信令网的安全性高于承载网。电路安全域网络主要是由TDM、ATM和IP中的两种或两种以上网络组成。对于TDM和ATM网络,由于其属于专用网或直接点对点网,安全威胁较小。

3.2Gom域安全威胁分析

GOM域的安全威胁主要来源于系统平台的密码攻击、IP欺骗木马程序、蠕虫病毒等攻击。安全域外部会出现窃听、欺骗都方式来换取数据或篡改数据的异常情况,由于账号和密码管理的不安全性,维护界面的攻击与GOM域相同[3]。

3.3 PS域安全威胁分析

PS域安全威胁主要是因为受到GP/GN及外部网络的攻击,而且前者是最容易受到攻击和入侵的地方,设备也是最容易受到攻击的位置,常出现的威胁是拒绝服务攻击,拒绝服务攻击会出现大量数据表发送到网关的情况,通过利用大量的数据表来侵占网关带宽,进而对服务器正常运行产生影响。次攻击还会导致DNS服务起及GIP数据出现溢出的情况,导致DNS服务器处于高频运载中,最终无法顺利工作。

四、5G核心网安全技术分析

4.1 5G核心网数据安全

用户的网络数据安全是世界的重点关注问题,为了专门针对数据网络安全问题,世界各国都有相应的网络数据保护条例,以保护国内的用户数据,不同的国家和地区也有不同的规定,对于网络数据的收集、传输及存储应用,各个阶段都会存在网络安全风险。如表1所示[4]。

4.2 5G核心网管理安全

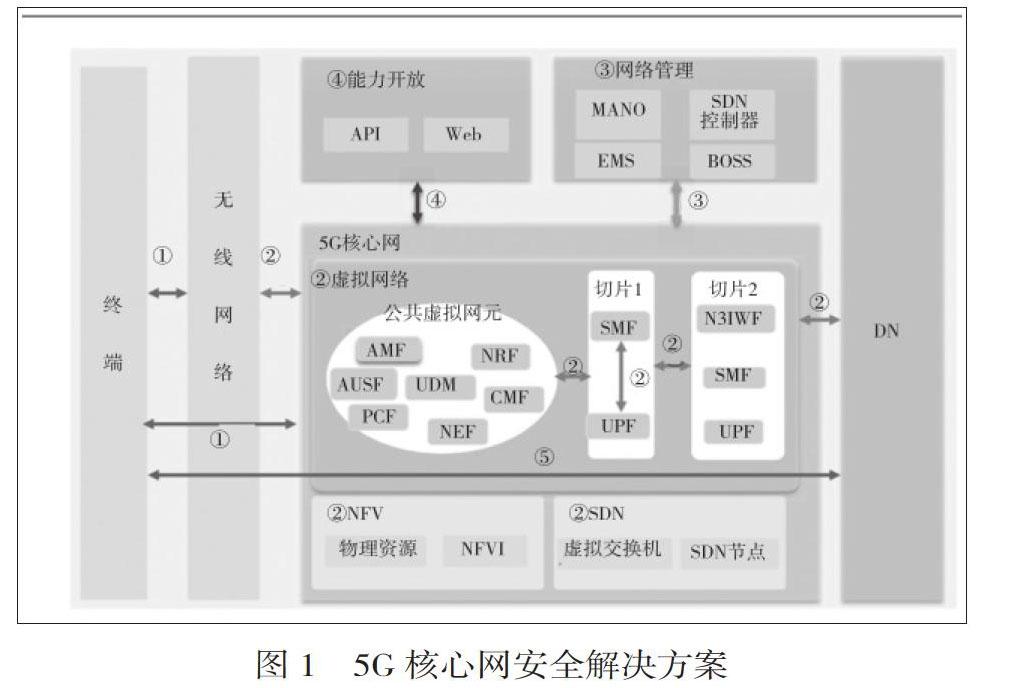

5g网络只有经过安全封装后才能投入使用。网络要确保安全性和开放性为了,确保安全性和开放性并存需要进行授权,针对运营商的的需求开展相应授权,在其获取授权之后,才能够开展访问。在网络服务中,应当保证网络容量的开放性及安全性。例如通过用户认证来对终端用户需求进行处理,同时也可以根据服务的保密性要求设置相应的加密级别,从而实现对终端用户数据信息的良好保护,这样也就实现了对不同网络片的不同安全控制级别。对于此网内的各个管理模块应当确保熟练掌握,从而便于采取针对性的防护措施[5]。而为了保证业务量增长的需求,则需要制定更系统的防护战略,例如在访问门户网站时,需要建立更完善的核心网管理系统,这样才能够保证系统运行的安全性与稳定性。对于账户管理,主要措施是管理角色分散和领域差异化。在实施5G核心网管理安全时,要对账户的用户名密码和密码复杂性进行反复的确认和认证,从而进行严格的管理。如图1所示。

4.3网络安全域隔离

安全域隔离是在核心网组建阶段需要完成的内容,明确其安全划分标准,并且依据网元的功能属性,同时根据用户的网络需求进行安全级别的定义,根据不同的安全要求,可以划分不同的安全域,然后针对安全域内的资源进行整合与分配,确保不同安全域内的资源不能实现共享,这是确保网络安全及隔离必须要满足的条件。其次要实现对安全性能的良好控制,根据用户需求对域内数据传输情况进行开放,如果必须要跨区域传输,必须要确保安全控制,并且要进行模块限制[6]。如图2所示。

4.4软件网络安全分析

SDN(Software Defined Network)具有控制及转发分离特性,但同时也容易出现被黑客攻击的情况,会利用SDN的特点进行攻击操作。由于SDN控制器实质上就是操作系统中的硬件组成,遭受攻击的方式主要是通过伪造信息,然后对控制器进行资源消耗攻击所致。为了防止出现黑客攻击,需要对系统资源的利用情况进行实时的监控,确保发生黑客攻击时能够察觉到系统资源使用异常状况,并且要利用好集群体系结构将攻击点分散,从而对DDOS攻击起到防御作用,通过用户权限认证,可以完成相应的访问及登录需求,从而减少被攻击的风险。

对此,一方面能够保护数据隐私,另一方面又可以通过对远程访问进行限制而保证访问的安全性。此外,还具备日志分析功能,用于收集证据和追溯安全事件。

五、网络功能虚拟化安全分析

5.1 VNF

Vnf是一种虚拟网络功能,在操作的过程中要对用户权限认证和权限进行严格的管理和控制。Vnf的使用过程主要包括管理实例化,其在更新使用的过程中,每个阶段都会面临着不同的安全问题。Vnf在管理中要对所上传的文件进行检查,确保上传文件没有问题后,将文件存储在安全区域内,并设置好相应的权限,避免出现非法访问。其次的实例化过程,要对文件的完整性和权限进行验证,确保文件的完整性和有使用权限后,才可进行能够有效避免文件被篡改。

5.2 MANO

为了确保平台的安全性,要进行全面的检查,对潜在的安全威胁和漏洞进行消除和修复,并完成虚拟化的加固。在检查的过程中要对病毒库进行升级和更新并完成全面的病毒查杀,在使用的过程中要对用户进行身份验证和重新授权,这样才能确保用户身份信息的準确和安全。在虚拟网络功能管理的过程中,要防止DDOS的攻击,确保虚拟机的使用安全。

六、结束语

综上所述,5G核心网安全技术所应用的方面非常多,只有加大投入力度,实现网络安全制度的建立健全,才能够保证5G网络的安全建设及安全应用。

参 考 文 献

[1]游伟,李英乐,柏溢,陈云杰.5G核心网内生安全技术研究[J].无线电通信技术,2020,46(04):385-390.

[2]王佳.5G核心网安全技术分析[J].通信电源技术,2020,37(10):150-152.

[3]贾妍婕,田玉璋.3G核心网安全隐患及其容灾技术探讨[J].中国管理信息化,2011,14(11):71-72.

[4]闻英友,喻嘉,赵博,赵宏. 3G核心网安全体系及GTP协议分析过滤技术研究[A]. 信息产业部互联网应急处理协调办公室.全国网络与信息安全技术研讨会论文集(下册)[C].信息产业部互联网应急处理协调办公室:中国通信学会,2007:6.

[5]刘德昌.3G核心网安全隐患及其容灾技术探讨[J].中国新通信,2007(07):23-27.

[6]刘德昌.3G核心网安全隐患及其容灾技术探讨[J].广东通信技术,2007(03):20-24.