5G终端安全技术分析

2021-08-11余滢鑫余晓光翟亚红阳陈锦剑解晓青

余滢鑫 余晓光 翟亚红 阳陈锦剑 解晓青

1(华为技术有限公司西安研究所 西安 710075) 2(华为技术有限公司松山湖研究所 广东东莞 523808) 3(中国网络安全审查技术与认证中心 北京 100020)

1 5G终端面临的安全性挑战

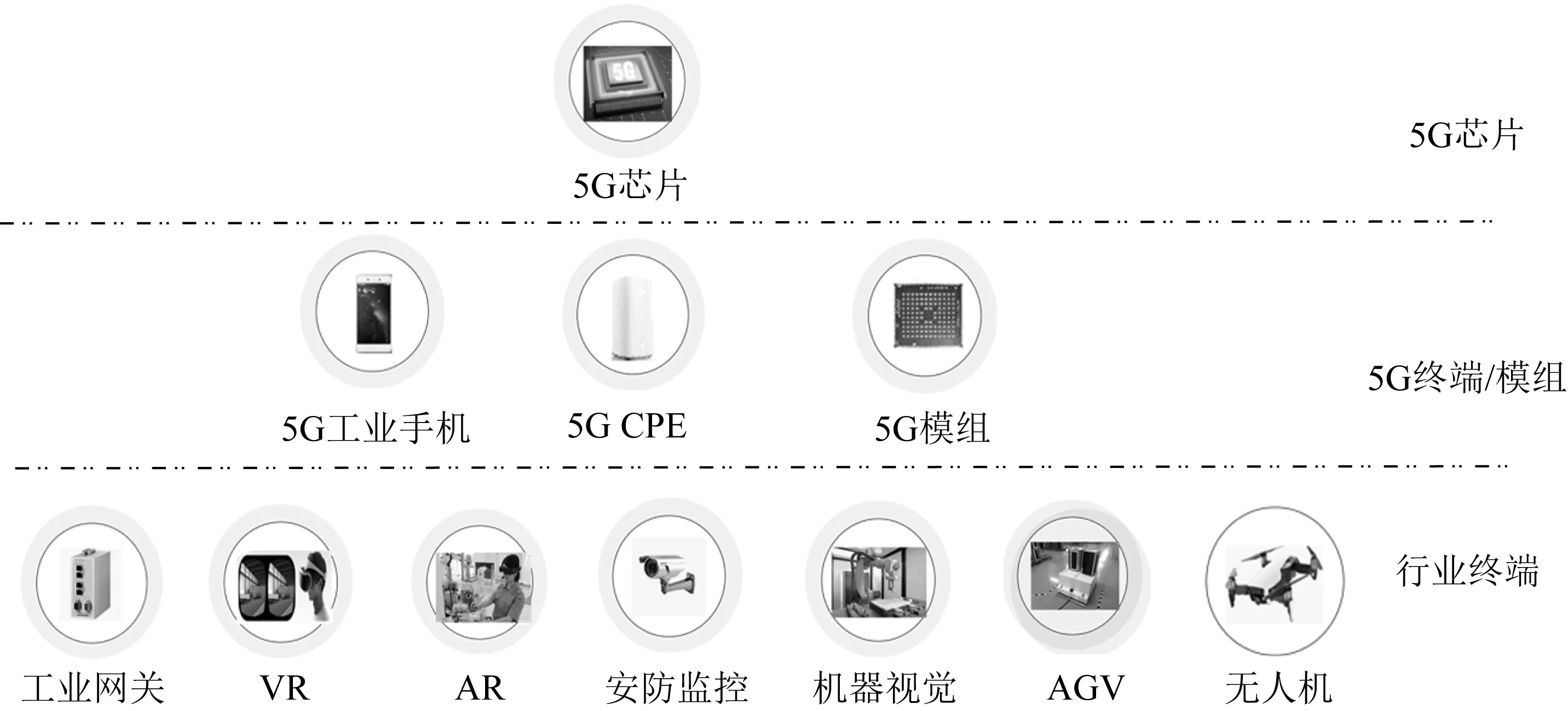

随着5G技术的快速发展,通过植入5G芯片具备无线通信能力的终端,已不仅局限于手机、路由器等传统的通信终端设备,而是逐渐扩展到移动医疗、智能家居、工业控制、车联网、环境监测等千行百业领域的各种终端,如图1的终端层级关系所示,行业终端可通过5G终端和模组接入5G网络.种类繁多、应用复杂的海量终端接入5G网络,也引入身份仿冒、信号欺骗、设备劫持、数据篡改、故障注入等一系列安全问题.如何保证5G终端自身安全以及终端接入5G网络的安全,成为行业应用接入5G面临的基本问题.

图1 终端层级关系图

终端面临的安全风险与网络通信和终端自身2方面相关:在网络通信方面,无线环境中的终端面临着身份被盗用、数据传输过程中被窃取与篡改、恶意终端对5G网络攻击等安全威胁;在终端自身硬件方面,其安全问题主要源于终端芯片设计上存在的漏洞或硬件体系安全防护的不足,导致敏感数据面临被泄露、篡改等安全风险;另外对于具备自身软件的强终端,还存在网络攻击者通过安装在5G终端上的软件系统对终端本身和5G网络发起攻击的安全风险.

5G终端主要有2类:一类是面向个人用户的终端,例如5G手机;另一类是面向行业或者用于城市公用基础设施的IoT终端,例如智慧工厂的5G工控终端、各种传感器以及智慧路灯的5G终端等,这类终端数量大、分布面广、硬件安全能力千差万别,且软件相对不可控,很容易被黑客入侵攻陷[1].由于各种物联网终端、个人消费终端数量庞大,不法攻击者可能利用终端的软硬件漏洞,入侵之后让终端作为肉鸡发起对5G公共网络的DDoS攻击,给公共电信网络和社会基础服务造成重大损失.

2 终端安全要求

根据5G终端面临的各种安全风险,终端首先需要在自身软硬件方面做好安全防护,避免非法攻击对终端造成破坏、劫持或者信息窃取.对一些重要的敏感业务,需要5G终端具备对业务数据的加密能力,从源头上保障业务数据的安全性,尤其是业务数据的机密性和完整性保护,防止业务信息被窃听和篡改.

5G网络将提供对海量用户终端的支持,并需要确保千行百业的终端设备安全接入,实现“万物互联”.在万物互联的场景下,如何确保接入设备自身的安全,将成为保障未来5G安全的基础.

具体地,5G网络中的终端主要面临着如下安全需求[2].

2.1 更高的身份可靠性要求

在5G时代,终端和终端之间、终端和5G网络之间需要直接交互,因此终端自身必须具备身份验证能力,同时5G移动网络需要对每一个接入终端进行可靠的身份认证,从而保证交互双方的身份真实可靠.

2.2 信息机密性和完整性要求

5G网络需要面向无人驾驶、工业控制等对安全性较高的领域,除了在基础网络层保证低延时和连接的可靠性,还要保障网络所传送控制指令和敏感业务数据的机密性和完整性,防止信息泄露或被篡改导致的自然人及其业务安全风险,因此5G终端需要具备信息加密存储和传输、完整性验证的手段.

2.3 用户隐私保护要求

5G为万物互联时代,海量的终端接入将会促进大数据技术得到更充分应用,5G网络大数据环境下的隐私保护将成为重要问题.对5G网络隐私保护有关内容主要有3个方面:1)移动通信网络上传统的用户隐私数据保护,例如用户身份标识、位置、行踪、偏好、通信内容等;2)不同行业的用户隐私数据保护,例如,用户个人医疗和健康信息等;3)敏感行业中的基本数据保护,例如工业机器设备中生产控制等指令数据.5G终端需要对上述隐私内容执行有效的差异化保护技术手段[3].

2.4 终端可靠性需求

智能终端执行环境的可靠性和应用程序来源的可信性面临挑战.嵌入式传感器终端数量巨大,这些传感器可能面临固件更新问题,而固件代码来源的可信性证明,是保证终端可靠性的基础.5G时代,需要通过技术手段保证终端执行环境的可靠性和可信性.

现有移动通信技术安全保障机制已经无法满足未来移动通信应用的安全需求,因此必须针对5G设计全新的安全保障体系,为未来的移动通信应用提供多样化、个性化、差异化和分级别的安全服务.而构建这种安全保障体系的关键则是设计面向移动终端的基础安全模块,为各类5G应用提供基础性安全服务.

2.5 其他安全需求

根据行业应用的不同要求,还需从底层软硬件和上层应用APP/数据2个方面保障通信安全.

1) 对于uRLLC的终端,需要支持高安全、高可靠的安全机制,能够支持超低时延的安全硬件,入网时需要相互认证;

2) 对于mMTC终端,需要支持轻量级的安全算法和协议,能够抗物理攻击、低功耗、低成本的实现要求;

3) 对于电力等高安全要求的特殊行业,终端需要集成专用的安全芯片,定制操作系统和特定的应用商店;

4) 为防止SIM卡滥用导致的身份仿冒,终端需要支持通过5G网络实现机卡绑定能力;

5) 对于用户安全要求高的行业,需要支持行业用户对终端实现自主可控的二次身份认证;

6) 在5G环境下,终端安全应该是云端协同防御的体系,应能通过云端实现对终端的异常行为的安全监测预警.

3 5G终端安全关键技术分析

对于5G终端本身,主要需要从底层软硬件和上层应用APP/数据2个方面保障通信安全.例如,通过终端内置特殊的安全芯片,作为终端标识、通信加密密钥和安全可信根的载体,另外通过调试接口物理关闭、物理写保护等措施防范针对终端的底层物理攻击.同时,通过安全启动、完整性校验等措施确保终端的系统固件和操作系统安全.

为了保障终端通信业务的安全,可以对通信数据进行端到端的加密(例如保密通话),防止终端的通信数据被窃听或篡改,避免因为通信数据内容的泄密篡改对智慧城市的业务应用带来破坏或者重大的安全事故.另外,对终端的应用APP软件实施漏洞扫描、安全加固等措施,避免因为应用软件的漏洞导致终端被入侵破坏[1].

3.1 终端身份认证

终端的身份认证主要采用由核心网实现对终端(USIM卡)基于5G AKA或EAP-AKA’的主认证,该步骤由运营商5G网络统一默认,实现且必不可少.在核心网实现终端主认证的基础上,对于敏感行业用户可根据实际的安全风险,决定是否再由企业侧实现AAA对终端的二次认证,以加强用户对终端的自主控制.

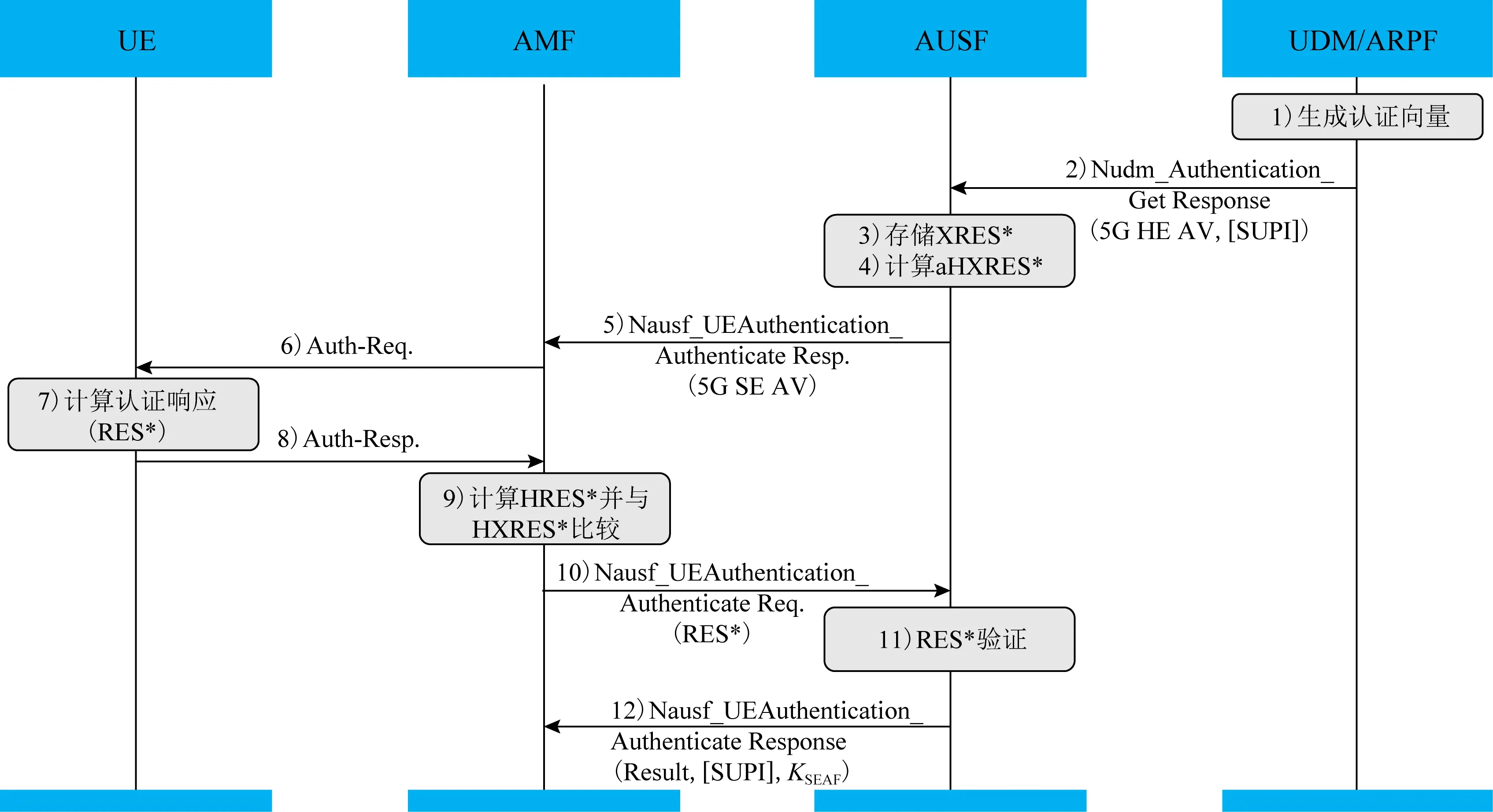

3.1.1 终端基于5G AKA的统一认证

5G AKA是EPS AKA(4G认证)的变种,在EPS AKA的基础上增加了归属网络鉴权确认流程,以防欺诈攻击.相较于EPS AKA由MME完成鉴权功能,5G AKA中由AMF和AUSF共同完成鉴权功能,AMF负责服务网络鉴权,AUSF负责归属网络鉴权,其鉴权的基本流程如图2所示.

图2 基于5G AKA的认证流程[4]

可将鉴权流程分为获取鉴权数据、UE和服务网络双向鉴权、归属网络鉴权确认3个子流程:

1) 获取鉴权数据

AMF首先向AUSF发起初始鉴权请求,AUSF向UDM请求鉴权数据.UDM完成SUCI→SUPI解密,根据用户签约信息选择鉴权方式并生成对应的鉴权向量.5G AKA鉴权中1次只能获取1个鉴权向量,且AUSF会做1次推衍转换.

2) UE和服务网络双向鉴权

① UE根据AUTN鉴权网络,验证通过后计算鉴权响应发送给核心网.

② 服务网络鉴权UE,AMF验证UE返回的鉴权响应判断服务网络鉴权是否通过.

3) 归属网络鉴权确认

AMF将UE的鉴权响应发给AUSF,AUSF验证UE的鉴权响应,给出归属网络鉴权确认结果.

3.1.2 终端基于EAP-AKA’的统一认证

EAP-AKA’是一种基于USIM的EAP认证方式.相较于5G AKA,EAP-AKA’鉴权流程中由AUSF承担鉴权职责,AMF只负责推衍密钥和透传EAP消息.EAP-AKA’鉴权可以分成获取鉴权数据、UE和网络双向鉴权2个子流程,如图3所示.

图3 基于EAP-AKA’认证流程[4]

1) 获取鉴权数据流程

AMF向AUSF发起初始鉴权请求,AUSF判断服务网络被授权使用后向UDM请求鉴权数据.UDM将SUCI解密为SUPI,根据用户签约信息选择鉴权方式并生成对应的鉴权向量下发给AUSF.AUSF内部处理后发送EAP消息给AMF.

2) UE和网络双向鉴权流程

① AMF向UE发起鉴权请求,透传EAP消息给UE.

② UE根据AUTN鉴权网络,验证通过后计算鉴权响应发送给AMF.

③ AMF透传EAP消息给AUSF.

④ AUSF验证UE返回的鉴权响应判断网络鉴权是否通过.如果鉴权成功,AUSF下发EAP Success消息给AMF,消息中包含根密钥.

⑤ AMF使用根密钥推导后续NAS和空口密钥、非3GPP接入使用的密钥,并通过N1 message将鉴权结果发送UE.

3.1.3 终端内置安全模组,实现用户侧自主可控的二次身份认证

二次认证是面向敏感垂直行业的通用性需求.实现该需求首先需要在终端内置安全芯片或模组,作为终端标识、通信加密密钥和安全可信根的载体,另外通过调试接口物理关闭、物理写保护等措施防范针对终端的底层物理攻击.在终端身份认证信息仅由内置安全模组加密后,基于EAP框架发送到企业侧AAA,建立终端到企业自主认证系统的认证和加密隧道.

3GPP规定的二次认证流程如图4所示[4],该技术需要在SMF与UPF间新增GTPU隧道,SMF与UPF间以会话或设备粒度建立隧道.在UE以自身的网络接入凭证,在核心网完成主认证的网络中注册后,通过PDU会话建立触发二次认证流程,然后终端的身份认证信息将通过SMF→UPF→企业侧AAA,再由企业侧AAA完成自主可控的二次身份认证,并将结果反馈给SMF,最后确定终端是否允许入网.

图4 终端基于DN-AAA的二次认证流程

3.2 数据传输保护

1) 空口加密和完整性保护[1]

终端和5G基站之间的空口数据包括NAS信令、RRC信令和用户面业务数据,这些加密能力基于3GPP的标准在终端USIM卡中的加密模块实现算法支撑,然后在与5G网络中的基站、AMF网元和UDM网元相互协商建立安全算法.空口数据加密和完整性保护算法均应支持NEA0(NULL),NEA1(SNOW 3G_128),NEA2(AES_128),NEA3(ZUC_128)算法,其中,NIA0算法仅用于非认证的紧急呼叫,除了非认证紧急呼叫场景下的RRC信令和NAS信令必须使用其他非NIA0的完整性算法.

相较于4G,5G完成了3GPP和非3GPP接入的密钥统一推衍,UE,gNB和核心网之间的密钥采用多层密钥派生机制来保护密钥的安全.如图5所示,5G密钥架构中,根密钥K存储在UDM和USIM卡中,通过根密钥K逐层推导出KAUSF,KSEAF,KAMF.值得注意的是,使用不同认证方法时,KAUSF的计算公式不同.无论是3GPP还是非3GPP接入,都使用相同的密钥KAMF推导NAS和AS密钥,实现统一推衍.

图5 4G与5G密钥架构对比

2) NAS信令加密和完整性保护

NAS信令加密和完整性保护在AMF与UE之间协商完成.UE和5G网络完成鉴权流程后,通过NAS信令加密和完整性保护流程协商后续通信过程中信令加密和完整性保护所使用的安全算法和密钥.NAS安全算法协商完成后,AMF与UE之间的NAS消息都会进行加密和完整性保护,提高网络的安全性.NAS加密和完整性保护流程如图6所示.

图6 NAS信令加密和完整性保护流程

AMF结合配置的算法优先级和UE在初始NAS消息中上报的安全能力,选择保护算法,计算密钥,并启动加密和完整性保护.

AMF向UE发送Security mode command消息,该消息已经通过选择的完整性保护算法进行了完整性保护.如果KAMF密钥有更新,则AMF会在该消息中携带Additional 5G security information信元,请求UE重新推衍KAMF.如果初始NAS消息经过保护但未通过完整性检查,或者AMF无法解密完整的初始NAS消息,则AMF会在该消息中携带Additional 5G security information信元,请求UE重新发送完整初始NAS消息.

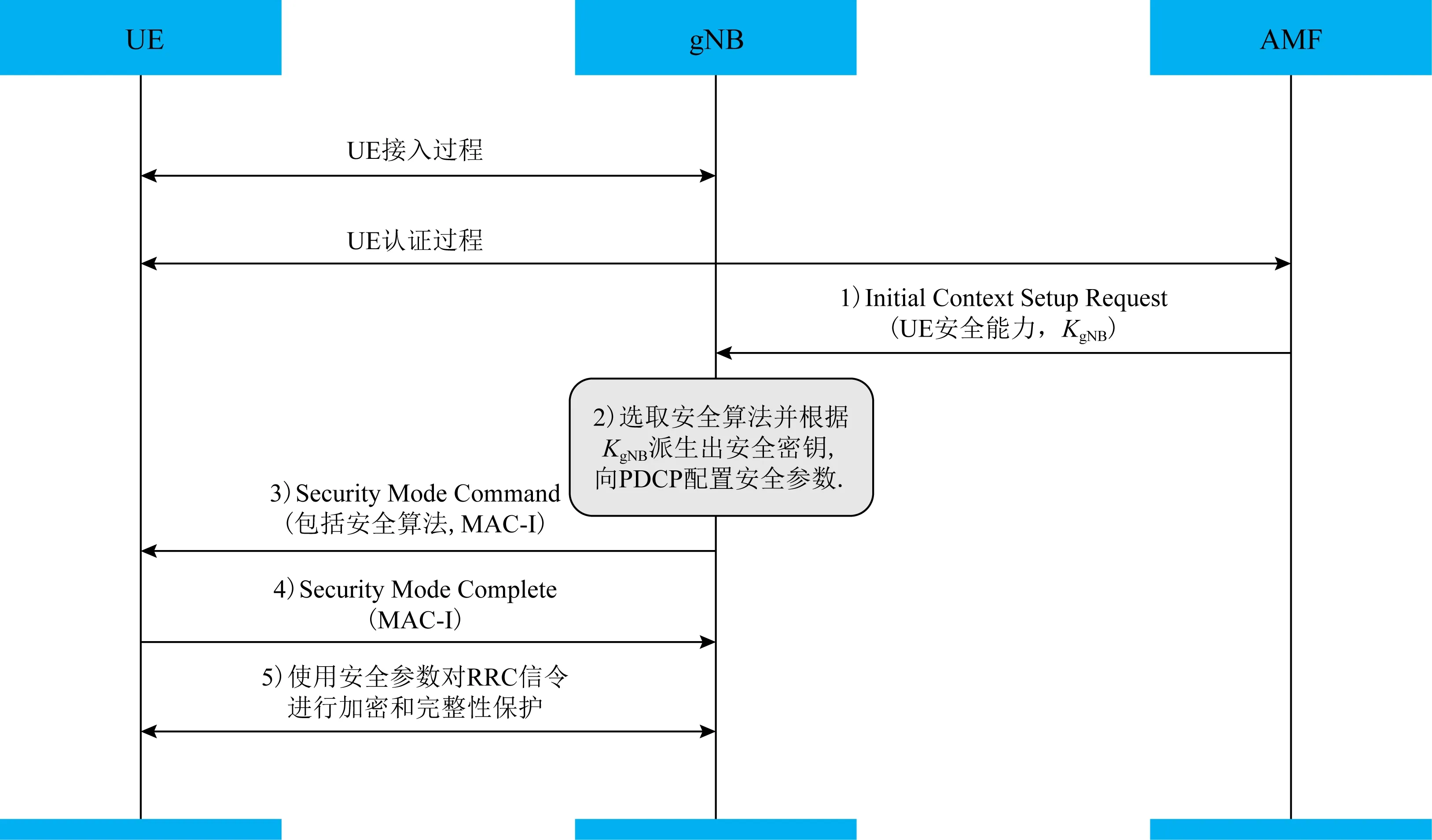

3) RRC信令加密和完整性保护

RRC信令加密和完整性保护在gNodeB与UE之间协商完成,加密流程如图7所示.RRC空口加密是指终端和基站之间通过RRC消息协商出某一加密算法,发送方使用协商的加密算法对消息进行加密,然后将加密后的消息发送给接收方,接收方使用协商的加密算法对加密的消息进行解密.空口加密特性可以防止gNodeB和UE间的数据被非法拦截或泄露.

图7 RRC信令加密和完整性保护流程

4) 空口业务数据加密和完整性保护

在4G网络中,因主要是语音、数据业务,只对用户面数据进行了机密性保护,没有对其进行数据完整性保护,因为完整性保护可能会导致用户通信体验降低,比如通信内容因为无线信号失真造成内容失真,但不影响用户语音通信、数据业务的正常使用.如果将信息丢弃、重传就可能会影响通信质量.而在5G网络中,IoT终端通信内容、工业控制等消息承载在用户面数据中,如果被篡改,可能就给物联设备的控制带来风险,因而5G网络新增了用户面数据的完整性保护机制.

UE与RAN之间规定的PDCP协议,负责用户面数据机密性保护.首先,需要由终端在UDM签约开户时指定终端注册入网后是否启用空口用户面加密和完整性保护;然后在终端注册入网成功后,UDM通过AMF通知基站和终端协商启用相应的安全加密和完整性保护算法.gNodeB在PDCP层对业务面消息进行加密的位置如图8所示:

图8 空口业务数据加密和完整性保护流程

3.3 终端隐私保护

1) SUPI加密保护

在传统4G网络中,UE接入运营商网络时,UE永久身份标识IMSI采用明文传输,只要入网认证通过并建立空口安全上下文之后,IMSI才被加密传输.攻击者可利用无线设备(如IMSI catcher)在空口窃听到UE的IMSI信息,造成用户隐私信息泄露.5G网络对该安全问题进行了改进,增加对用户永久身份标识(subscription permanent identifier, SUPI)的加密传输保护机制.

在5G系统中,终端5G签约永久标识称为SUPI,该标识包含IMSI、特定的网络标识以及由运营商管理的Line ID和HFC标识值.SUPI由运营商通过硬件安全模块保存在USIM卡中的公钥和SUPI身份保护机制标识对SUPI进行保护,该身份加密机制在USIM中执行,这种选择是根据运营商策略通过USIM指示给UE的,SUPI通过加密后的SUCI实现身份隐藏.如果USIM上没有保存对应的归属网络的公钥和身份保护机制标识,UE将选择空机制,此时SUPI将不会受到隐私保护.用户身份SUCI的解密是通过在用户归属网络中的UDM提供的一种服务功能SIDF,即用于SUCI去隐藏以获得SUPI[5].

2) SUPI加解密流程

5G网络中SUPI在空口加密传输实现用户隐私保护的过程如图9所示:

图9 SUPI加解密流程

① 首先运营商预置本地网络HN公钥到终端的USIM中.UE在每次需要传输SUPI时,先根据HN公钥和新派生的UE的公私钥对计算出共享密钥,然后利用共享密钥对SUPI中的非路由信息进行加密,将SUPI转换为密文SUCI.其中,路由信息仍使用明文传输,用于寻址归属网络.

② 核心网获取到SUCI后,读取UE的公钥,并结合本地存储的HN私钥计算出相同的共享密钥,然后用该共享密钥解密SUCI得到明文SUPI.

5G系统会为接入5G的用户分配PEI,格式参照4G系统的IMEI或者IMSISV[6],但对于未认证的紧急呼叫,不需要对SUPI进行隐私保护.

3.4 安全凭证管理

5G终端需要支持多种安全凭证的管理,包括对称和非对称安全凭证的管理.

1) 对称安全凭证管理

对称安全凭证管理机制,便于运营商对于终端用户的集中化管理.传统的蜂窝网络基于(U)SIM卡的数字身份管理,就是一种典型的对称安全凭证管理,该认证机制已经由3GPP标准化并得到广泛应用.

2) 非对称安全凭证管理

采用非对称安全凭证管理同样可以实现终端身份管理和接入认证,并且能够缩短认证链条,实现快速安全接入,降低认证开销;同时缓解核心网压力,规避信令风暴以及认证节点高度集中带来的瓶颈风险.面向5G时代海量IoT终端的接入,且大部分终端体积小、成本低,基于(U)SIM卡的单用户认证方案成本高昂,不适合5G万物互联场景,因此采用非对称安全凭证管理机制更适合5G物联网场景.

非对称安全凭证管理主要包括证书机制和基于身份密码学机制两大分支:

证书机制应用较成熟但复杂度高,已广泛应用于金融及CA等业务;而基于身份密码学机制的身份管理,因设备ID可作为公钥,认证时无需发送证书,传输效率较高,且其对应的身份管理与网络/应用ID易于关联,可灵活实现身份管理策略.

非对称密钥体制天然具备去中心化的特点,无需在网络侧保存所有终端设备的密钥,也无需部署永久在线的集中式身份管理节点.

网络认证节点可以采用去中心化部署方式,如下移至网络边缘,终端和网络的认证无需访问网络中心的用户身份数据库,去中心化部署方式示意如图10所示:

图10 去中心化安全管理部署示意图

非对称密钥体制可以使用设备物理标识和业务标识作为唯一身份标识用于认证,更易于灵活实现对海量非定制物联网5G终端进行身份认证.

3.5 终端入侵防护

终端包括信息的发送端和接收端,通过传感设备、感应设备等智能终端实现信息的采集和展示[7].大量5G终端功耗低,且计算和存储资源有限,部署复杂的安全策略和控制软件难度大,易被黑客攻击.5G网络中,既要防止终端被黑客入侵带来的各类风险,也需要防御终端发起对网络的DDoS攻击.终端发起的DDoS攻击可能是被黑客入侵的终端发起的,也可能是由于软件缺陷或网络故障而导致大量终端同时触发控制面信令注册引起的.可以通过在网络层构建一套安全防御机制,进行攻击检测和自我保护,以确保可在第一时间检测到任何DDoS攻击.此外,在终端异常处理和信令注册方面,采取主动预防措施.为了防止开发终端被黑客入侵带来的各类风险,可在进行管理和运维时开展访问身份验证,并在终端中内置安全功能,如SSH安全登录、TLS传输加密、内置安全芯片以及信令数据加密保护[8].

3.6 异常终端检测

5G场景下,大量的终端接入5G网络,用户需要实时感知终端状态并采取相应的措施,以避免造成更严重的人身安全及经济损失.常见的终端异常情况包括:终端与SIM机卡分离、终端流量突变、终端位置异常、终端业务异常等.通过5G终端安全状态监控和态势感知实现异常终端检测溯源,发现上述终端异常的情况下,用户可通过终端下线、去附着、关停、加黑等手段阻断终端接入,将终端下移到其他低安全级别网络等,以降低恶意终端带来的安全风险.

通常,终端异常检测技术流程如下:

1) 检测系统通过5G网络收集终端的话统数据、CHR数据等终端非业务信息,然后通过AI技术识别终端恶意行为,包括恶意C&C和挖矿,最后检测上报告警.

2) 根据收集到的终端信令数据对UE做信令行为画像,做恶意UE的综合判定,如对核心网做信令DDoS的检测.

3) 当发现5G网络被信令攻击后,结合信令攻击的特征,对UE的行为和恶意流量特征做聚合和关联,找出攻击源.

4) 上报信令DDoS告警和攻击源信息给运维人员,并进入如下可选的2个流程:

① 系统告警时自动调用核心网的下发接口,下发IMSI给核心网,核心网得到恶意IMSI后进行防御,作为可选的,将相应的TMSI下发给无线用于防御.

② 运维人员通过人工判定,手动下发防御命令.CIS系统将恶意IMSI下发给核心网,核心网得到恶意IMSI后进行防御,作为可选的,将相应的TMSI下发给无线基站用于防御.

4 总 结

本文研究以探索5G场景下千行百业的5G终端面临的安全风险和防护技术为目标,分析了终端本身和终端接入5G通信网络2方面的安全威胁,提出终端在身份安全、机密性、隐私性和可靠性方面的安全要求,并分析了5G相对4G在标准安全和设备安全方面的一些关键技术,对5G终端的应用安全和大规模使用提供了一些思路.