层层布防提升DCN网安全

2021-07-22王贤锋

李 明 刘 涛 王贤锋

中国电信股份有限公司徐州分公司

0 引言

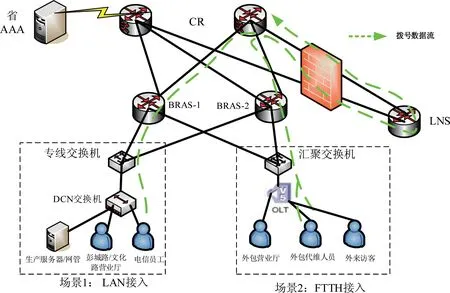

DCN网(Data Communication Network,数据通信网络)是中国电信内部IT系统的基础承载网,为电信业务、营业、计费、网管数据传输、多媒体通信等系统提供传输通道和通信平台。徐州DCN网2005年之前是通过2M等方式互联的独立的专网,由华为2600路由器、华为2016或2403等交换机组成。2005年进行了扩容,在端局增加了部分华为3528、3352交换机,随后以OLT(optical line terminal,光线路终端)设备为核心的接入网大规模部署,网络延伸到各个乡镇局点。DCN网用户可以通过LAN(局域网)或PON(无源光纤网络)的方式接入城域网,通过MPLS VPN(Multi-Protocol Label Switching Virtual Private Network,基于多协议标签交换技术的虚拟专用网)承载。在城域网内采用两台高性能的华为NE40E作 为ASBR(Autonomous System Boundary Router,自治系统边界路由器)对本地网DCN业务的路由进行汇聚,进入CN2(Chinatelecom Next Carrier Network,中国电信下一代承载网络)网络,接入省DCN网。网络拓扑如图1所示。

图1 徐州本地网DCN网拓扑

徐州DCN网主要用途主要有三个方面:

(1)办公:主要用于员工办公使用,包括MSS(Manage Support System,管理支持系统)、BSS(Business Support System,业务支持系统)、OSS(Operation Support System,运营支持系统)、OA(Office Automatio,办公自动化)等系统。

(2) 生产:主要用于各设备、网管使用,包括传输网管系统、动环监控等。

(3) 营业:主要用于营业厅业务办理,包括自有厅、合作厅、代办厅等。

1 DCN现网安全状况分析

1.1 DCN网面临的安全隐患

(1)企业信息化、动环监控、设备网管等对DCN网的需求将长期存在,但目前的接入交换机已运行15~20年,对于一张长期存在的网络,需要及时替代升级。

(2)各需求部门组网方式随意性很强,末端接入混乱,网络区域边界不清晰,容易存在广播风暴,二层环路等故障点(如图2所示,多台交换机串联在一起);网络资源比较分散,IP地址各部门混用,关键数据分散管理,部分通信资源无法共享,扩展性差;再加上工作点分散,私自更换IP地址,容易造成资料不准,资产备案困难,出现障碍无法准确定位。

图2 DCN网末端接入混乱

(3)本地网DCN网出口没有配备防火墙,出口路由策略ACL(Access Control Lists,访问控制列表)配置粗糙,访问端口策略不合理,容易受到网络攻击,容易导致产生安全漏洞的端口暴露在整个DCN网内。

(4)DCN网IP地址的利用率低,只有新增没有释放,缺少IP地址的有序管理,造成IP资源浪费,剩余可用地址紧张,已经影响到后期业务开放。

总之,资源不准确、接入无管控、无网络安全防护、网络私接、故障定位难、无法溯源、缺少IP有序管理、IP资源浪费等问题是目前徐州电信DCN网络存在的风险点。

1.2 提升DCN网安全的办法

(1)根据DCN网的用途,利用MPLS VPN技术划分多个域,各业务在城域网内独立运行。

(2)利用DCN网出口的两台ASBR设备,在不新增防火墙的前提下,可以通过配置路由、ACL、白名单等方式进行全网的安全防护。

(3)生产、营业用DCN网,就近接入专线交换机或接入FTTH网络。采用专线电路的方式受理开通。IP地址需求量大的局点配置专用DCN网接入交换机。

(4)除生产和营业用DCN网,其余办公用DCN网一律采取PPPOE(Point-to-Point Protocol Over Ethernet,以太网上的点对点协议)拨号方式接入DCN网,一人一号,采用VLAN(Virtual Local Area Network,虚拟局域网)+MAC(Media Access Control Address,局域网地址)绑定,方便管控。其他人员如要访问DCN网一律申请FTTH(Fiber To The Home,光纤到户)链路接入,采用拨号方式,VLAN+MAC绑定。

(5)采用固定IP地址接入的需要严格履行IP资产管理、报备手续,在地址启用、撤销、变更时需要及时在电信自用IP资产管理系统中同步变更。

(6)员工安全意识欠缺不容忽视,需要加强管理,很多网内运行的系统平台存在敏感信息泄露、弱口令、开放非用端口等安全问题。

2 解决措施

2.1 DCN网安全域的划分

针对DCN网IP地址的用途分配不同,划分4个安全域,彼此隔离,并分配不同的权限:

(1)办公域,采取VPDN(Virtual Private Dial Network,虚拟专有拨号网络)的方式取代配置静态IP方式接入。城域网全区BRAS(Broadband Remote Access Server,宽带接入服务器)做VPDN的LAC(L2TP Access Concentrator,L2TP访问集中器),核心机房新建一台BRAS做LNS(L2TP Network Server,L2TP网络服务器),在省AAA(Authentication、Authorization、Accounting,验证、授权和计费)系统上新开VPDN-DCN网域名及用户账号(域名xzdxdcn.js,用户账号采用“电信办公手机号@域名”方式)。用户进行拨号在LAC上进行一次认证,然后在LNS上进行二次认证并获得IP地址,原理如图3所示。每次都要通过省AAA服务器进行认证,省AAA服务器会对用户账号一次认证、二次认证的成功失败情况、分配的IP地址、以及用户的接入信息进行记录,借此可以实现IP地址的溯源,符合网络安全管理的规定。办公域的权限可以访问中国电信DCN网内所有资源,但需要部署80、8080、443、21、23等应用端口和常见的病毒端口封堵,提高安全性。

图3 DCN拨号改造原理图

(2)生产域,需通过营业受理光纤VPN专线业务方式开通,为保证生产,对原有固定IP地址尽量不修改,但对地址段进行了规整,缩小了掩码,尽量减少冲突域,并且从原有办公网接入中独立出来,建立新的VPN实例2980242,在ASBR上采用白名单的方式,控制生产域对DCN网络的访问。生产域的权限只能访问各类网管、操作各类终端,权限最小。

(3)营业域,通过营业受理光纤VPN专线业务,受理时使用VPN实例ldcn-db,营业域权限只能访问营业系统,访问的权限由企业信息化部赋予。

(4)专线域,对于非办公、生产和营业外的,对固定IP需求的单位,单独划分一个域,通过营业受理光纤VPN专线业务,受理时使用VPN实例ldcn,需求者需要提供详细的访问控制列表,在用户接入的BRAS子接口上最细化控制。专线域的权限只能访问固定的资源和被固定的资源访问。

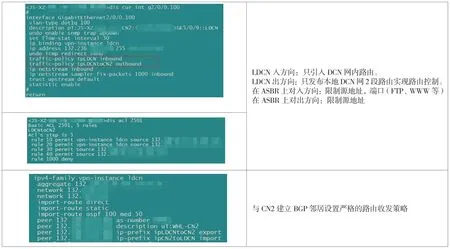

2.2 路由策略配置

在徐州两台ASBR到CN2的端口上做策略路由配置,并且在BGP中严格路由收发策略,如图4所示。

图4 路由策略配置

2.3 DCN网设备和IP资产纳管

(1)徐州DCN网内共55台DCN网设备、1973条DCN网用电路(包括ASBR与CN2互联电路)纳入IPOSS网管,实现实时监控,便于障碍处理。

(2)根据集团公司、省公司关于《关于开展2020年云网运营能力和客户感知双提升专项行动的通知》、《关于发布 DCN 网络优化整治实施方案的通知》、《加强 DCN 网络 IP 地址管理工作的通知》文件要求,DCN网IP地址必须实名制登记,通过营业受理的光纤VPN专线,电路开通之后需进行IP资产的登记,明确IP地址的使用人、管理人、使用用途,备案的IP地址包括网络地址、网关、广播地址、已分配使用地址、已分配未使用地址等,如有变化,及时申请变更。目前已实现10931条IP地址资产纳入自用地址管理系统。纳入管理系统的IP资产,定期进行漏洞和病毒扫描,确保安全。

2.4 加强员工安全意识培养

对全体员工进行信息安全方面的培训,尤其对于密码策略选择和防范社会工程攻击等领域加强培训。各部门设立专兼职的安全员,分公司专职安全员每月进行全网的漏洞扫描,组织进行整治和系统补丁更新。

3 经验总结

3.1 徐州DCN网安全得到极大提升

根据集团和省公司的要求,徐州结合本地DCN网特点,通过优化网络拓扑,划分DCN网安全域、优化配置路由及ACL策略,IP资产报备,员工安全培训等措施来提升徐州DCN网安全,采用零投资的方式实现了和防火墙一样的效果,徐州电信DCN网已初步构建成动态的网络安全体系,为网络的安全运行提供了强有力的保障,其具备的特点如下:

(1)节省投资、利旧线路、避免浪费,尽量利用员工的原有线路进行VPDN拨号改造,减少员工布线工作;

(2)区分安全域,电信员工自用、代理及外包单位、生产用IP的接入线路和网段地址分离,控制不同网段可访问范围,最小授权;

(3)用户出口统一管控、统一限制非法端口,保证电信自用网络的安全性;

(4)对现有SR/BRAS等核心设备的改动较小,不影响现网业务;

(5)提高IP资产管理准确率、确保溯源能力,解决以往部分区域追查不到具体责任人的问题。

3.2 从信息系统全局安全管理的角度来看,仍有不足

(1)现有的技术措施,对于事前预防尚存在不足,缺乏一套完善的信息安全预警体系。通过信息安全预警系统,可以实现对全DCN网信息资产和业务数据流的安全状态监控和预警。

(2)与其他本地网安全策略存在矛盾,尤其是互访权限的配置。在权限允许内的远程接入网络被入侵后,当做跳板来入侵本地网络的情况无法避免。

4 结束语

网络安全是一项复杂的系统工程,是艰巨而长期的工作。一个安全方案不可能解决所有安全问题,也没有一劳永逸的安全方案,它不是静止产品,必须根据实际情况,适时调整安全策略。网络安全管理人员要不断努力来提升安全,使风险处于掌控之中。