计算机网络安全问题及防护对策

2021-07-20董汉霞吕东锋商乙山

◆董汉霞 吕东锋 商乙山

(河南省军区数据信息室 河南 450000)

计算机网络安全具有机密性、完整性、可用性、可控性、可审查性的特点,由于计算机自身的脆弱性、开放性和自由性,使计算机网络难免存在安全问题,因此,要分析计算机网络安全问题及其成因,并采取针对性措施,加强内网防护:

1 计算机内部网络的常见安全问题及成因

计算机内部网络存在的安全问题主要包括:客户端存在系统漏洞,没有及时更新补丁,缺乏统一的内部网络安全策略;笔记本电脑和移动存储设备随意接入计算机内部网络,导致内部网络信息安全受到威胁;缺乏对计算机内部网络的点对点监控,对于网络客户端的应用软件缺乏统一化的管理,无法快速、准确、有效地进行对计算机网络安全事件的响应。

2 计算机网络安全防护对策

计算机网络安全防护最常见的网络安全模型是PDRR 模型,也即:Protection(防护)、Detection(检测)、Response(响应)、Recovery(恢复),如下图所示:

图1 计算机网络安全模型

防护是预先阻止网络攻击事件的发生,是网络安全的首道屏障;检测是采用入侵检测系统和工具,及早检测出网络入侵问题,是第二道安全屏障;响应是在发生网络攻击(入侵)事件后进行处理,恢复到安全状态,包括系统恢复和信息恢复。

2.1 计算机内网终端安全防护管理系统的设计方案和应用

在计算机网络安全防护管理系统之中,主要采用三级结构,即:探测器主要监听网络动态变化情况;管理中心主要进行计算机网络数据处理、存储安全管理;控制台中枢则通过管理界面、事件查看系统和报表查看系统进行操作和管理,负责网络数据的转换、交互和策略分发等工作,并依据报警等级进行安全事件的自动响应、安全检测、监视。

2.1.1 安全防护管理系统接入控制

计算机网络系统要对接入网络的终端进行扫描、认证和安全检测,判定接入网络终端的合法性,查询其是否安装杀毒软件、防火墙,并绑定IP 地址、MAC 地址,合格后方可接入内网,并对其进行监测和审计。

(1)终端接入控制。基于802.1X 协议实施终端访问控制和认证,在认证服务器、核心交换机、用户认证交换机、用户终端的支持下,通过不同的通道开展认证业务。同时,要考虑计算机网络的规模,合理选取不同的认证组网方式,如:集中式组网、分布式组网、本地认证组网等。

(2)地址绑定。主要采用TCP/IP 协议进行地址绑定,IP 协议对应网络层,使网络主机的IP 地址与其物理地址相对应,能够采用对应的IP 地址访问网络资源。

(3)终端监控。由监视服务器实现对计算机网络终端桌面的监视,并生成终端屏幕监控视图,还利用Windows 系统消息处理平台进行应用程序的监控,及时获悉和判断计算机网络终端用户的行为。

(4)补丁分发。通常由网络管理员进行补丁分发工作,主要是通过内网部署WSUS 服务器,再利用WSUS 服务器从网站下载系统补丁,由内网WSUS 服务器将该补丁信息传送至内网终端用户,实现统一的安全设置,避免内网管理的人为漏洞,提高计算机内部网络终端的更新效率。

2.1.2 日志审计平台的应用

在日志审计平台之中包括各级模块,即:日志采集代理模块、日志采集中心模块、日志审计中心模块和日志存储中心模块。具体来说,由日志采集代理模块采集计算机网络数据,使之具有高可靠性、高准确性和高效性,能够帮助审计系统通过匹配关键词来检测网络攻击或入侵。由日志采集中心模块接收并缓存各类日志数据,体现出高可靠性和安全性。由日志审计中心模块采集日志采集中心转发的系统日志数据,进行关键词匹配检测和响应处理。由日志存储中心进行日志数据的分类检索、数据挖掘、统计分析和存储。

2.1.3 安全联动技术的应用

采用防火墙和入侵检测系统的安全联动技术,通过开放式接口实现安全联动,可以将入侵检测系统嵌入到防火墙之中,形成嵌入式的安全联动防护,防止伪造地址实施身份替代攻击,并有效防止攻击者化身为入侵检测系统而导致的网络安全问题。

2.1.4 入侵检测技术的应用

(1)防火墙系统的应用。利用防火墙审查通信的IP 源地址、目的地址及端口号,实现对路由器、主机网关、子网的屏蔽,较好地控制网络进出行为。

(2)入侵检测系统。通过主动的网络安全防护策略,从系统内部和网络资源中采集各种信息数据,进行计算机网络入侵或攻击行为分析和预测。

(3)硬件加密机。采用TCP/IP 协议进行硬件加密机和主机之间的通信,能够支持RSA、DES、SDHI、MD5 等多种密码算法,包括三层密钥体系,即:本地主密钥、传输主密钥、工作密钥等,为计算机网络提供安全保密的数据通信服务。

可以在计算机网络中配置开源、分布式的Snort 入侵检测系统,通过调用外部捕包程序库来抓包,捕获发往计算机网络主机的数据包,再由包解码器进行解码,按照数据链路层、网络层、传输层进行逐层解析,再进入预处理程序,由检测引擎对每个包进行入侵检测。

2.2 计算机网络安全预警系统的构建

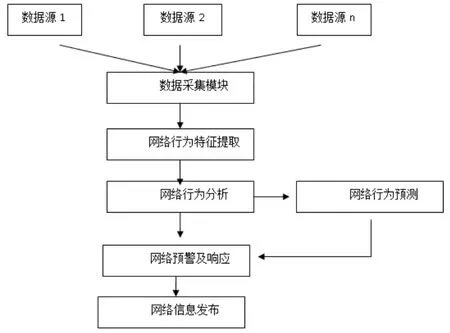

要构建针对网络行为的计算机网络安全预警系统,在对网络使用行为进行分析和预测的前提下,进行及时快速的预警和响应,有效提高计算机网络的可靠性和安全性。如下图2所示。

图2 计算机网络安全预警系统模型图

2.2.1 数据采集模块的应用

该模块实时采集受监控子网的数据信息,并进行数据流信息的预处理、统计查询和分析预测,最后将其存储于NetFlow 数据库之中。

2.2.2 网络行为分析模块的应用

依据源IP、目的IP、源端口、目的端口、数据包数量等基础特征值数据,进行网络行为特征的提取、统计和分析处理。同时,要构建网络行为分析功能模型,采用聚类分析和关联分析的方法,构建网络使用行为序列和模式,进行网络行为特征分析、检测,以此作为计算机网络安全策略决策的依据和参考。

2.2.3 网络行为预测模块的应用

在挖掘获悉计算机网络使用行为模式之后,要生成网络使用行为带权有向图,获悉不同网络使用行为之间的关联性,再利用系统模型进行网络使用行为预测,进行网络使用行为权值的实时调整,提高计算机网络安全预警系统的精准性。

2.2.4 网络预警及响应模块的应用

在网络预警模块的应用之中,该模块主要鉴定和识别网络用户行为,判定其是否属于攻击行为,对攻击行为的类别、企图、对象、范围、可能造成的后果进行分析,并生成计算机网络安全预警报告表。

在策略响应模块中,主要在发现或预测攻击行为时采取对应的应急处置和响应,并生成记录日志,快速高效地拟定计算机网络安全防护策略。

2.2.5 信息发布模块的应用

该模块提供直接面向用户的交互性界面,向网络管理员直观展示检测到的网络使用行为特征信息,为其提供数据库和状态监控功能,分类存储于不同的数据库,如:用户行为模式数据库、特征值数据库、有向图数据库等。

3 小结

综上所述,计算机网络安全防护极其复杂,要构建计算机网络安全预警系统,进行网络使用攻击行为的分析和趋势预测,有效提高计算机网络安全防护能力。后续还要采集更多的数据进行算法优化和分析,并要加强计算机网络数据分析平台与传统防御措施的联动性,有效提高计算机网络安全防御收敛速度,切实保障计算机网络安全和可靠性。