基于Hopfield 神经网络模型的加密解密原理分析

2021-06-30黄鹏勇

黄鹏勇

(湄洲湾职业技术学院,福建莆田,351119)

关键字:加密;解密;神经网络

1 密码学原理介绍

一个密码系统的主角有三个人,即发送方,接收方与破密者,典型的密码系统如图六所示。在发送方,首先将明文(Plantext)m利用加密器E及加密金匙K1,将明文加密成密文C=EK1(m)。接着将C利用公众通道(Public Channel)送给接收方,接收方收到密文C后,利用解密器D及解密金匙K2,可将C解密成明文m=DK2(Dk1(m))。其中,如果K1与K2相同,则称此系统为对称金钥匙法,否则为非对称金匙法。

在密码系统中我们亦假设有一破密者在公众通道中。破密者并不知道解密金匙k2,但欲得用各种方法得知明文m,或假冒发送方送一伪造信息让接收方误以为真。

一个加密系统要具有完美的加密性必须符合以下二条:(1)不同的金钥匙码长必须大于或等于明文码长。(2)全部金钥匙要类似。

图1 加密系统

对于一个要获得广泛使用的加密系统必须满足以下主要几点:(1)加密和解密的转换对全部金钥匙来说必须全都有效。(2)系统必须易于使用。(3)系统的安全性必须只与金钥匙有关,而与系统结构无关。(4)在不知道金钥匙的情况下要破解密码是非常困难,并且非常花费人力物力及时间的。

美国资料加密标准(DES)已经历了20个年关,但在已知的公开文献中,还是无法完全地、撤底地把DES给破解掉。换句话说,DES这套加密方法至今仍被公认是安全的。但是它却具有弱金匙(Weak Key)和半弱金匙(Semi-weak Key)的特性。所谓的弱金匙是指在所有可能的金匙中,有某个特别的金匙,会降低DES安全性,所以使用者一定要避免使用这个弱金匙[1]。除了上述的弱金匙之外,还有另外一种称之为半弱金匙的母金匙[2],用它们所加密的文件将降低一半的安全性。所以在加密时选出金匙后,还得再做一个搜寻与比较,才能完全避免去选到弱金匙与半弱金匙。而在本文中所采用的Hopfield 神经网络模型却能避免出现此弱点。

2 神经网络Hopfield 模型

2.1 神经网络混沌吸引原理

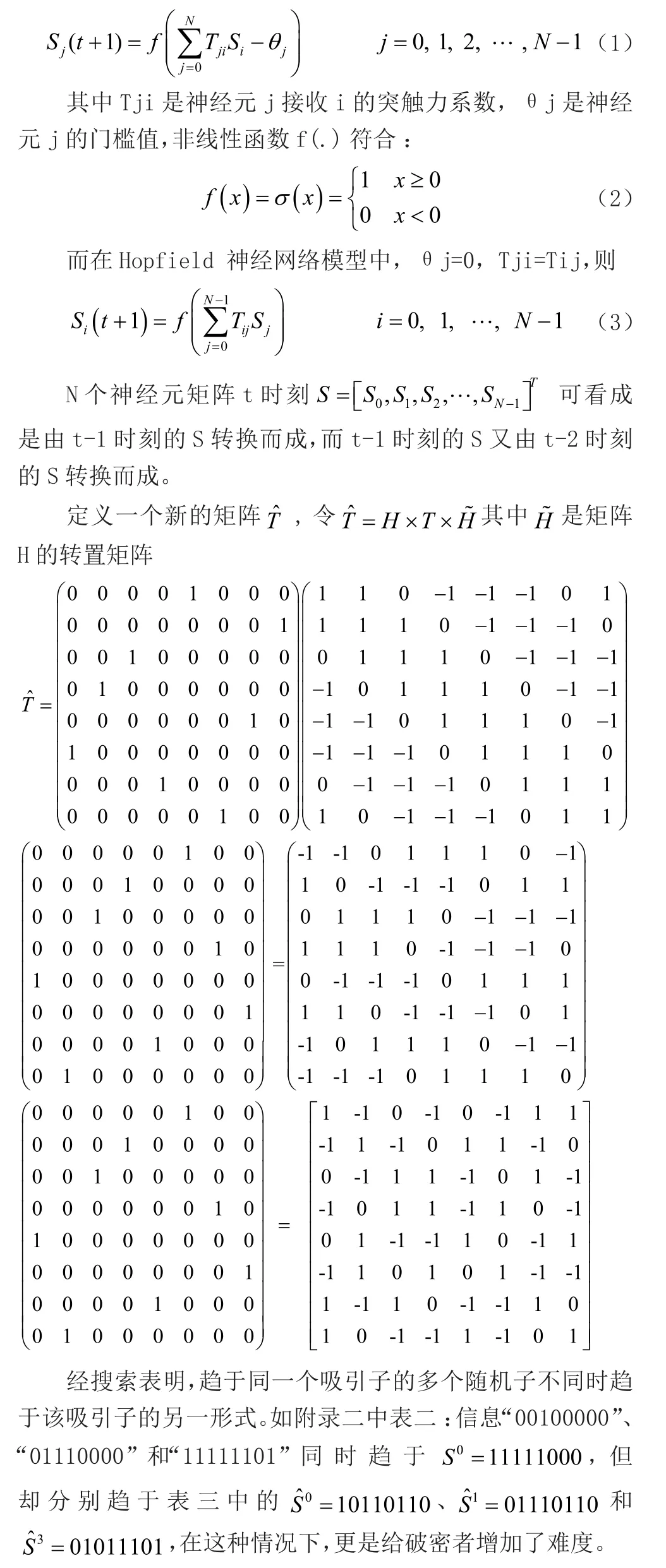

一般的,神经网络遵循McCulloch-Pitts Neuron模型[3]。在最简单的情况下,我们可以认为N元神经网络是由一个个状态为0或者1的非线性的神经元组成的,而且全部神经元是完全互联的。在这种情况下,下一神经元的状态与当前神经元的状态关系满足式(1):

2.2 加密解密原理

根据特性(1),神经网络各个吸引子都是混沌随机的,我们把对称矩阵H和一个编码矩阵M作为金钥匙,假设一个随机数发生器来构成此加密系统。