医院信息系统勒索病毒防范技术应用研究

2021-06-28张英时曾海

张英时 曾海

摘要:为提高医院信息系统在勒索病毒方面的整体应对能力,该文分析了典型勒索病毒的入侵机制和过程,列举了医院信息系统在病毒应对方面的风险,提出了在P2DR动态安全模型下,如何结合等级保护要求,针对勒索病毒强化信息安全体系中的关键子系统的思路和举措,为医院等公共医疗机构的反勒索病毒提供了系统化的解决思路。

关键词:勒索病毒;网络安全;医院信息系统

中图分类号:TP393 文献标识码:A

文章编号:1009-3044(2021)10-0048-03

Abstract: To improve overall response capacity of Hospital Information System against ransomware, this paper analyzes the mechanism and the process of typical ransomware invasion, enumerates the risks of hospital information system in the area of anti-virus response, puts forward the idea of how to strengthen the key subsystems of information security system against ransomware under the P2DR dynamic security model and the level protection requirements. For hospitals and other public medical institutions, this paper provides a systematic solution to the threats of ransomware.

Key words: ransomware virus; network security; HIS

1 勒索病毒概述

随着信息化应用领域的不断扩展,网络违法犯罪行为的技术化、隐蔽化和复杂化特征日益显著。勒索病毒从恶意加密软件改变升级而来,将技术手段与勒索相结合,主要用于控制和攻击计算机系统基础架构,黑客将这类软件植入受害机构或者企业的系统中以实施恶意行为[1-2]。Stephen Cobb认为,此软件的渗透范围已经从服务器扩展到终端、笔记本、智能终端甚至工控系统[3],黑客将此类用户的数据资产包括文档、邮件、数据库、源代码、图片、压缩文件等多种文件加密,然后索要赎金。受害者在没有私钥的情况下,一般无法恢复文件,如需恢复重要资料,只能被迫支付赎金。

近年来典型的勒索病毒发作形式多样,其中影響较大的包括发生于2017年5月的WannaCry全球大爆发,至少 150个国家人30万名用户中招,造成损失达 80 亿美元,此蠕虫通过永恒之蓝漏洞感染计算机后,向计算机中植入敲诈者病毒,导致电脑大量文件被加密[4]。其他病毒变种还有2017年出现的GlobeImposter 勒索,其攻击目标主要是开启远程桌面服务的服务器,攻击者通过暴力破解服务器密码,对内网服务器发起扫描并人工投放勒索病毒,导致文件被加密,即RDP爆破入侵。另外还有主要通过垃圾邮件传播的Crysis/Dharma 勒索,感染主机桌面背景替换为勒索信息图片的GandCrab 勒索,基于Windows&Linux 双平台攻击的Satan 勒索,Sacrab 勒索及Matrix 勒索等[5]。

2 医院信息系统存在的信息安全风险

与其他机构相比,医院信息系统中的医学记录、数据、病患资料以及预约信息等属于兼具敏感性和实时性的重要信息,被勒索病毒加密后将直接影响患者就医过程,甚至事关病患生命安全,医院的数据恢复需求更加迫切。

近年来国内医院信息化系统的建设力度不断增强,与信息化系统复杂程度同步增加的是信息化系统的信息安全风险,医院之所以成为勒索病毒攻击的重灾区[3],与医院信息系统存在的信息安全风险相关。

(1)医院网络环境复杂。随着医疗信息的互联互通,医疗信息系统除了与社保、省市卫计委连接外,还与掌上行、阳光医保等互联网便民服务应用系统相连接,网络拓扑结构复杂;医院内部存在多个紧密交互的业务系统,各部门电脑终端和医疗设备用终端品牌和型号杂乱,使用的操作系统类型多样。

(2)医院内网安全防护强度偏弱。大部分医院均配置了先进的防火墙系统将内部系统与外网隔离,部分医院员工形成了内网安全可靠的错觉,在阅读邮件、访问网页、使用优盘等方面不注意采取安全措施,在主机防护不足及内部网络间防护措施不到位的情况下,以勒索病毒为代表的病毒很容易在医院内网中横向传播;医院里的专用业务系统如HIS、PACS、LIS、EMR等软件有特殊更新要求,属于内网中的易受攻击的脆弱节点。

(3)信息安全运营模式偏向静态和被动。作为专业医疗机构,医院的主体人员是医护人员,由于专业所限他们的网络安全意识往往不强,作为安全负责部门的医院信息科,技术力量不能和专业安全机构相比,在复杂的医疗系统运维过程中处于四处奔波和疲于应对的状态,面对动态的信息安全问题不得不采取被动应对和事后补救的方法,整体态势感知能力和动态安全策略的实施能力缺乏。

3 典型的勒索病毒的入侵及常规应对方法

勒索病毒最早针对永恒之蓝漏洞进行入侵,近年来病毒渗透能力提升很快,已经超越了简单的利用漏洞自动传播的技术阶段,主要传播手段是结合了各种手段的人工植入方式,一种典型的勒索病毒入侵流程见表1。

黑客以远程桌面为侵入点,采用一系列工具软件终止主机上的各类监控和防护软件,使用口令破解软件获取密码,利用内网间防护不强的弱点对防护薄弱网络邻居继续入侵并传入勒索病毒,最后采用痕迹消除软件清理现场隐蔽退出系统。

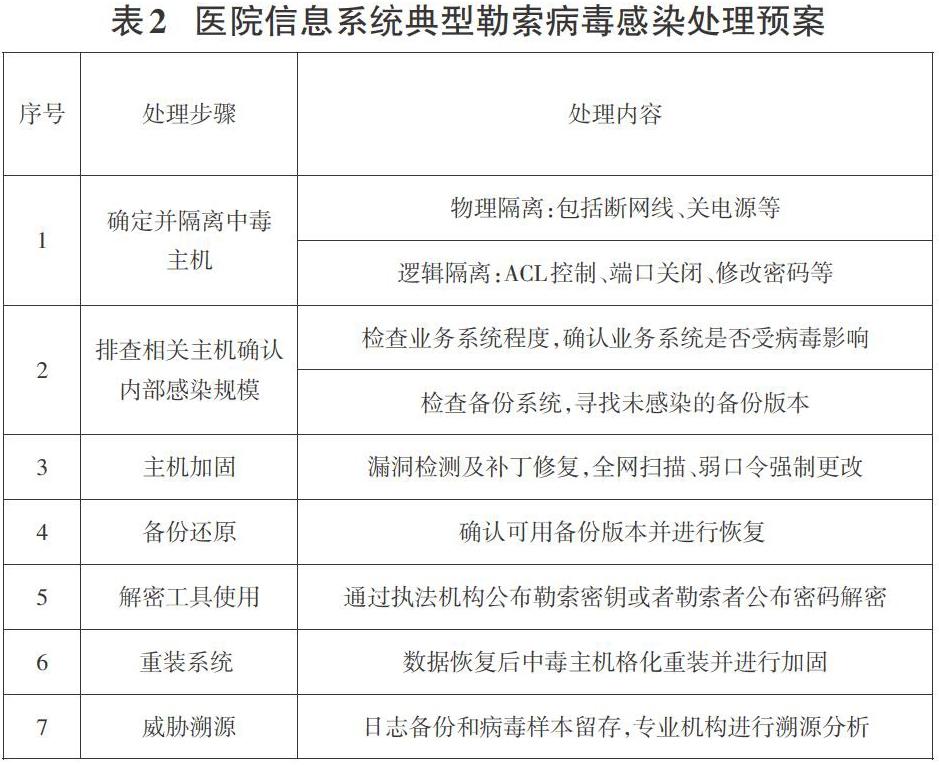

一旦在医院信息系统中发现勒索病毒,第一时间采用隔离、排查、加固、还原、解密、重装和威胁溯源的处理预案可以将损害降至最低限度。

4 医疗信息系统勒索病毒系统化防范策略

勒索病毒在与反病毒软件的激烈斗争中持续升级,变种病毒针对新的系统漏洞不断变化出新的入侵方法,勒索病毒的行为特征和应对预案都必须及时和动态地更新,以动态的观点和系统化的视角针对勒索病毒对医院信息安全进行强化,形成系统化防范策略有其实际意义。

1)动态防护和静态防护结合的P2DR模型

P2DR模型是国际互联网安全系统公司(ISS)提出的一个基于时间的安全模型。其全称是P2DR(Policy Protection Detection Response)。在此模型中,信息系统的整体安全由安全策略定义和控制,在使用传统网络防护工具(防火墙,网络存取控制、数据加密)的同时,通过漏洞扫描、IDS入侵检测系统等手段动态评估信息系统安全状态,在发现问题时及时执行安全响应动作,安全策略、防护检测和响应构成了一个完整循环,能动态地对安全问题进行主动发现并采取行动。

在医院信息系统中,整体安全策略是系统合规,主要是必须符合国家网络安全等级保护制度(以下简称等保)的技术要求。三甲医院一般应符合等保三级技术要求,如果建有云平台还应通过CSA-STAR认证。

针对勒索病毒威胁制订局部安全策略,即根据医院内部不同的逻辑区域针对勒索病毒攻击的特点制定专门的应对策略,配合人员信息安全素养提升教育、终端安全定期评估、信息安全奖惩等措施多管齐下,尽可能切断勒索病毒的入侵线路。

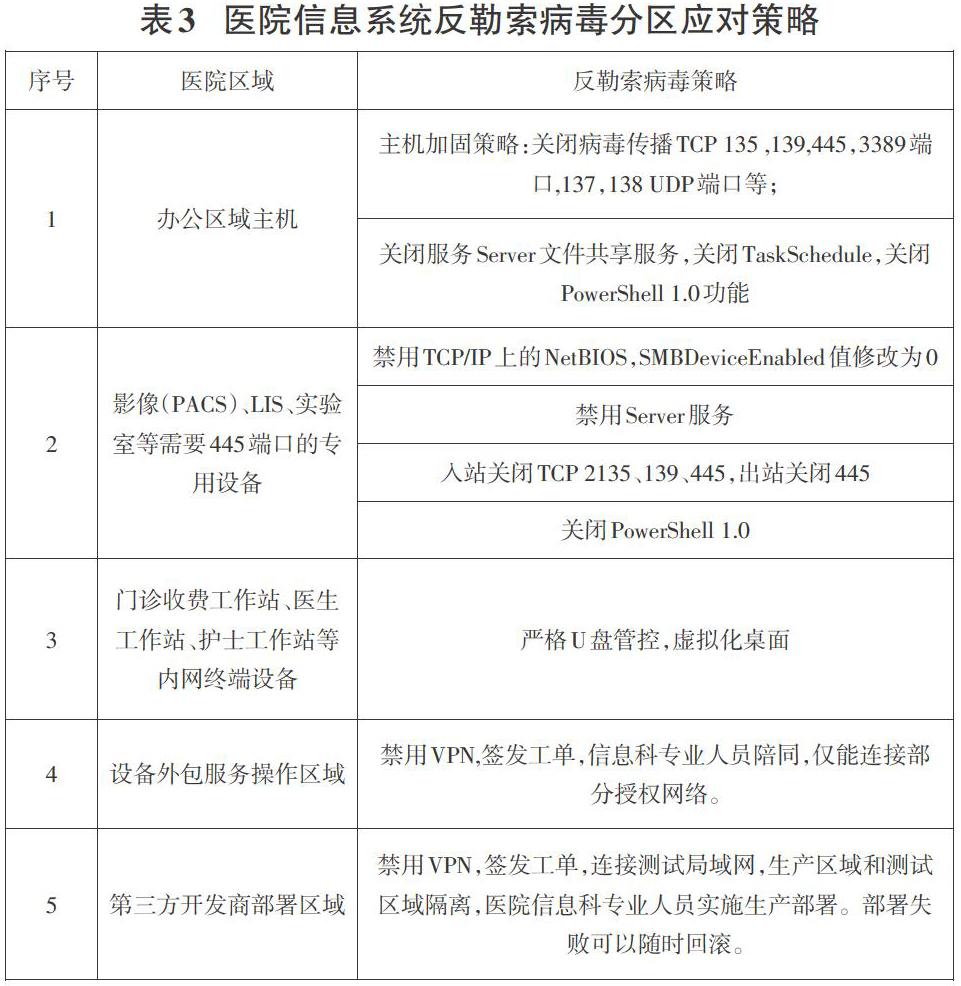

表3将医院信息化系统分为办公区域、专用设备区域、医护人员工作站区域、设备外包服务操作区域和第三方开发商部署区域等五个逻辑区域,通过端口开关设定、服务开关设定、优盘管控、正式/测试区域隔离等方法落实反勒索病毒举措。在人员管理方面,针对运维人员和开发人员,严格实施正式系统和测试系统的分离,禁止3389远程维护访问,新系统版本必须在信息化管理人员测试完成后,经病毒扫描,备份工作后方可切换上线。对外来人员提供GUEST账号,与医院内网完全隔离。

2)对应等级保护要求的医疗信息系统反勒索病毒具体举措

针对勒索病毒造成的具体威胁,对照信息安全技术信息系统安全等级保护三级的技术要求,有必要考察整个信息安全防护体系,对提升勒索病毒防范能力所需要相应部分内容进行特别强化,具体内容如表4所示。

(1)漏洞扫描及补丁分发

勒索病毒扫描系统中存在的未修补漏洞进行入侵,漏洞不仅存在于Windows平台,还广泛存在于医院使用的各类医疗系统专用软件平台以及JBOSS、Weblogic等中间件中,后者通常需要厂家和医院信息科工作人员人工进行安全性检测和加固,相对可以自动更新补丁的操作系统来说在安全方面更加脆弱。

医院中所有安装Windows操作系统的办公用计算机均应该打开自动更新,最大限度地防止黑客软件利用可修补漏洞入侵的情况。对于专用软件和中间件平台应在和软件提供商的协议中规定在产品生命周期内的安全保障服务,在产品补丁发布的第一时间到医院进行安装。在等保服务购买过程中购买软件平台漏洞扫描服务,与WAF(Web应用防火墙)联动实施本地和云端的漏洞扫描联动。

(2)弱口令的检测及管理

医院信息系统的运行首先要在保证安全的情况下进行,如果系统的安全密保策略和强度不够,则很容易受到病毒的攻击或入侵,比如勒索病毒入侵的主要途径就是针对弱口令的RDP爆破。为了保障系统的密保安全,在医院内部不仅要以制度的形式规定口令的管理规则,同时还需要结合系统的运行环境采用必要的技术防范措施以增加密保强度以及密码设定的频次。在进行域管理的Windows網络系统和Linux系统中可以设定策略强迫用户定期设定符合强度规则的密码。统一授权统一登录平台采用基于私有云存储的密码管理策略,不仅可以定期自动设置及提醒要生成高强度的密码要求而且还能自动化的提醒更改密码的时间,从而保障系统的密保安全。除此之外,平台还具备良好的通用性和跨平台使用的特点,可以集成医院HIS、LIS、PACS以及EMR等专用信息系统,实现密码的统一管理,在授权范围内,用户只要一次登录平台,就可以访问已授权的相关系统进行使用,在保证安全性的同时还可以避免多次登录的烦琐工作,在方便用户的同时又能够极大地提升医院的信息化安全保障体系,促进医院的信息化建设。

对于重要服务器和专用平台的身份鉴别可以采用双因素认证,例如比较成熟的基于PKI技术的智能卡、指纹识别及人脸识别技术等,在进行系统登录、FTP系统备份等关键操作时进行额外的安全认证,阻断勒索病毒的入侵流程。

在此基础上实施权限最小化管理,即不同员工数据操作权限分级,即便勒索病毒通过低等级账号入侵系统也不能锁定关键数据对系统造成威胁。

(3)内网安全体系及防护

等级保护要求通过科学构建信息化系统的网络架构提高系统安全防护水平。为防止被病毒单点突破导致系统安全全面崩溃的情况发生,医院内部应划分若干VLAN,VLAN间实施端口策略尽可能减少VLAN间的通讯流量;对重点的应用服务器划分专门的网段,设定专门的防火墙,进行虚拟化统一管理;信息科负责维护医院安全运维区,实施包括审计、终端准入控制、WAF在内的智能管理;内网所有机器遵守反病毒策略,统一安装反病毒软件,在单机上强制实施端口策略。

(4)恶意代码检测及防范

勒索病毒的传播起始点往往是诱导用户点击含有恶意代码的垃圾邮件或者点击含有恶意代码的恶意网页。在通过网关进行过滤防护的同时,针对医护人员信息化安全意识较弱的问题,相关培训也需要重视。信息中心可以通过WAF网关实施过滤,由防火墙对内至外的反向连接通过IDS进行检测,通过玄武盾等系统实施云查杀以防止恶意软件的入侵。

(5)数据快速恢复及响应

医院信息化系统的核心服务器一般都有双机热备份功能,但对于勒索病毒而言,热备份主要针对单机硬件失效,病毒感染时有很大的可能性备份也被同时感染。传统的定时备份,多重备份策略仍需要重要考虑。

(6)制度构建及体系防范

勒索病毒针对不断涌现的新防范技术,本身也在不断进化。医院应根据自身信息系统的特点,紧跟信息安全的新威胁趋势,不断修订信息安全制度、实施信息安全教育、自顶向下落实安全责任制度,做到技防和人防两手抓、两手硬。

5 结语

勒索病毒具有种类多、变化快、危害大的特点。通过将技防与人防相结合、 网关防御和终端防御相结合、 通用策略和专有策略相结合、自有团队和专业三方团队相结合,针对医疗信息系统的特点进行有针对性的防范,有助于保护脆弱、敏感、高价值的医疗信息数据。在有条件的医院,可以将防火墙与态势感知(Situation Awareness,SA)系统结合,不仅防止已知的勒索病毒,更可以在病毒发生变种后赶在感染发生之前抢先处理,防患于未然。

参考文献:

[1] Maigida A M,Abdulhamid S M,Olalere M,et al.Systematic literature review and metadata analysis of ransomware attacks and detection mechanisms[J].Journal of Reliable Intelligent Environments,2019,5(2):67-89.

[2] 刘为军,芦天亮.論技术勒索的综合治理[J].山东警察学院学报,2017,29(3):39-47.

[3] Cobb S,Lee A.Malware is called malicious for a reason:The risks of weaponizing code[C]//2014 6th International Conference On Cyber Conflict (CyCon 2014).June 3-6,2014,Tallinn,Estonia.IEEE,2014:71-84.

[4] 窦媛媛.勒索病毒来袭,医疗系统成了最怕捏的“软柿子”[J].今日科苑,2017(6):60-63.

[5] 张玉,谢林燕.关于常见勒索病毒与防范应对措施的探讨[J].网络安全技术与应用,2019(6):7-9.

【通联编辑:代影】