5G专网安全需求分析及策略探讨

2021-05-28沈军刘国荣何明

沈军,刘国荣,何明

(1.中国电信股份有限公司研究院,广东 广州 510639;2.移动互联网系统与应用安全国家工程实验室,上海 200120)

0 引言

随着5G向行业应用市场的不断推进,5G公网已无法完全满足不同行业用户的差异化需求,亟需可按需定制的5G专网。根据行业用户对与5G公网的安全隔离程度、时延等要求的不同,5G专网可分为以下典型的三类[1-3]:

(1)独立专网:与5G公网完全独立的专网,提供独享无线资源、独立的5G核心网等,主要面向对安全性要求非常高的行业用户。

(2)虚拟专网:通过切片、QoS(Quality of Service)和DNN(Date Network Name)定制等技术提供的虚拟专网,主要面向对安全性要求相对稍低的行业用户。

(3)部分共享专网:共享部分核心网元,按需下沉UPF(User Plane Function)、SMF(Session Management Function)、AMF(Access and Mobility Management Function)、UDM(Unified Data Management)等网元,主要面向有数据不出园区和低时延等要求的行业用户。

本文将分析三类5G专网可能面临的安全风险,并探讨相应的安全对策。

1 5G专网安全风险分析

1.1 独立专网安全风险分析

独立专网与5G公网完全独立,安全性不受5G公网影响,此时主要考虑独立专网自身运行的可靠性、稳定性和恶意用户给独立专网所带来的安全风险。而独立专网信令面的管理控制功能都集中在独立5GC(5G Core Network),需要重点分析独立5GC面临的安全风险:

(1)5GC基于云化虚拟化的基础设施构建,虚拟化平台自身可能存在安全漏洞,攻击者可据此攻击虚拟化平台,并进一步攻击VM(Virtual Machine)/容器上承载的5GC网元。当VM/容器之间缺乏有效的隔离管控时,可能会导致VM/容器之间的非法访问。当网元镜像缺乏有效的保护手段时,镜像有可能被篡改和植入恶意代码等。

(2)5GC采用服务化架构,当NRF(Network Repository Function)和NSSF(Network Slice Selection Function)等遭受DoS(Denial of Service)攻击时,有可能导致服务注册/发现、切片选择等业务功能无法进行。当网元间没有开启身份认证时,攻击者有可能假冒网元接入核心网络,进行非法访问。如果没有对网元间传输的数据进行机密性和完整性保护,通信数据会面临被窃听和篡改的风险等。

(3)当独立5GC缺乏有效的可用性保障手段时,一旦遭受攻击或服务失效,有可能导致整个独立专网无法正常运行。

1.2 虚拟专网安全风险分析

虚拟专网主要通过切片等进行隔离,需要重点考虑针对切片的安全风险[5]:

(1)如果切片间没有充分隔离和实施通信保护,某个虚拟专网上传输的用户数据有可能会泄露到其它虚拟专网。

(2)如果没有对虚拟专网进行接入认证,恶意用户可能会非法接入专网。

(3)如果没有资源保障控制措施,一个虚拟专网有可能大量挤占资源,影响其它虚拟专网的正常运行。

(4)在向行业用户开放网络切片配置能力时,如果缺乏认证和管控措施,恶意用户有可能非法获取切片信息甚至影响切片的正常运作。

1.3 部分共享专网安全风险分析

部分共享专网在共享部分面临着与虚拟专网相似的安全风险,而在按需下沉的非共享部分,由于下沉网元连接了公网5GC和用户企业网,且下沉网元的产权和运维有可能归属用户,如果在下沉网元和用户企业网之间、下沉网元和公网5GC之间缺乏有效的安全管控措施,会导致面向专网甚至是公网5GC的安全风险。

(1)如果没有严格限制下沉网元与用户企业网之间可以互访的IP地址和协议,企业网用户可以非授权地访问到下沉网元。一旦下沉网元存在安全漏洞,有可能会被恶意用户利用来攻击甚至是控制下沉网元。同时下沉网元负责业务数据转发和控制信令透传,如果缺乏对数据传输、存储、处理的安全保护,可能被恶意用户窃取,导致敏感信息的泄露。

(2)在下沉网元和公网5GC之间,如果缺乏有效的身份鉴权机制,非授权虚假设备可与公网5GC进行互通。若在转发层面不做隔离控制,非授权的下沉网元可访问到公网5GC的所有网元,增加了公网5GC的安全暴露面。如果缺乏有效的路由信息控制措施,可能导致下沉网元能获取到公网5GC的全部路由信息。在互通接口不做流量限速时,若下沉网元向公网5GC大量发送信令包,可形成对大网的拒绝服务攻击等。

2 5G专网安全策略探讨

本节首先介绍5G专网安全防护的各项关键要素,然后结合三类专网特点提出相应的安全策略。

2.1 独立5GC的安全防护

独立5GC承载了独立专网的关键控制功能,需要重点保障其安全性、可用性。

(1)网元安全加固

应从最小化权限、最小化系统内核、卸载非必需的网络服务和组件、口令复杂度管理、安全补丁更新、开启日志审计等方面对5GC网元进行安全加固。

(2)服务安全

在5GC的非服务化接口上可启用NDS/IP(Network Domain Security-IP Network Layer Security)对数据进行机密性、完整性和抗重放保护,在服务化接口上可启用TLS进行双向身份认证和数据传输的机密性和完整性保护等。

(3)基础平台安全

当5GC构建于开源Kubernetes等基础平台时,应裁剪不必要的功能,并对其进行加固,以降低由于开源软件所引入的开放性风险,同时应对容器、镜像仓库进行加固,支持编排脚本和镜像文件进行加密存储。

(4)安全监测与快速恢复

应配备虚机和容器层面的安全监测机制,在发现异常时可对虚机/容器进行隔离,并快速拉起新的虚机/容器,确保业务正常运行。

2.2 下沉网元的安全防护

在部分共享专网中,可能会以UPF、UPF+SMF、UPF+AMF+SMF等形态下沉,这些网元部署在地市甚至是客户园区等较低的层面,需要做好网元自身的安全加固与防护,本小节将以UPF为例介绍相应的安全策略。

(1)物理安全

下沉UPF可能部署在客户园区,需要重点保障物理安全。首先应采用具备防拆、防盗、防恶意断电等功能的安全机柜来提高物理环境安全。其次,对于具有本地维护console(控制台)口的设备,应在部署完成后应取消console口的登录权限,并禁用系统通过恢复模式从本地修复密码的功能。同时,下沉UPF自身应具备物理链路状态监控的功能,能及时监控到链路的异常,防止链路被恶意挪用;当设备断电/重启、链路网口断开时,应能触发告警;应能管控本地加载系统路径,不允许从外挂的存储设备启动系统,并对升级补丁和程序的来源和完整性进行检测;在条件允许时,可使用可信计算保证物理服务器的可信,确保只有经过验证的代码才可加载、执行。

(2)数据安全

下沉UPF应只在PDU(Packet Data Unit)会话阶段保留用户SUPI(Subscription Permanent Identifier)等敏感信息,待会话结束后应立即清除相关信息。账号密码等敏感信息应加密存储。数据传输过程中,应使用NDS/IP等机制进行机密性、完整性和防重放保护。

(3)平面隔离

下沉式UPF的管理面、信令面、数据面应分别占用独立物理网口,进行物理层面的隔离。对于UPF和MEC(Multi-access Edge Computing)在相同虚拟化平台的一体机,应使UPF的管理和信令面与MEC完全隔离,只允许UPF的数据平面与MEC互通。

(4)认证鉴权

应对下沉式UPF的访问进行双向认证与鉴权,避免与非授权设备进行通信。

(5)流量控制

在信令面,应支持限制发给SMF以及从SMF接收的信令数据的大小,防止信令流的过载。在数据面,应能限制用户带宽,避免单用户大量挤占带宽。

(6)接口访问控制

对于来自DN(Data Network)的N6接口流量,应对目标地址是UPF设备的流量进行过滤,仅允许白名单内的IP地址及对应的协议访问。对于来自SMF的N4接口流量,应设置SMF偶联白名单,仅允许指定IP地址访问。同时,建议不处理和发送存在安全风险的ICMPv4(Internet Control Message Protocol)和ICMPv6消息类型,如重定向、超时错误消息等。

2.3 下沉网元与公网5GC间的安全控制

下沉网元连接了公网5GC和用户企业网,需要做好下沉网元与公网5GC间的安全控制,避免恶意用户以下沉网元为跳板攻击公网5GC。本小节同样将以UPF为例介绍相应的安全策略。

(1)下沉UPF由用户维护

当下沉UPF的产权归属用户,并由用户自行维护时,应将下沉UPF视为不可信实体来进行与公网5GC之间的安全控制,控制内容至少应包括面向N4接口的转发层面、路由层面和业务层面控制,控制点可以考虑在公网的承载网或核心网。

1)基于承载网的安全控制

首先是转发层面,可在承载网连接下沉UPF的设备上通过ACL方式进行控制,只允许下沉UPF与指定SMF之间的PFCP协议报文通过,禁止下沉UPF访问公网5GC的其它网元,防止下沉UPF被恶意控制后攻击公网5GC网元,具体如图1所示。同时应将下沉UPF的IP地址和MAC地址做绑定,避免恶意用户冒用下沉UPF的IP地址接入网络。还应在承载网入方向对下沉UPF做流量限速,避免下沉UPF大量发送流量形成拒绝服务攻击。

图1 基于承载网的ACL控制示意图

在路由层面,应向下沉UPF屏蔽除SMF以外的其它网元的路由信息,例如可将下沉UPF和SMF接入专用的VPN,使下沉UPF只能获取到相关SMF的路由。

在业务层面,应开启下沉UPF和SMF之间的双向认证,避免假冒的UPF与SMF通信。同时应构建针对信令流量的检测与阻断机制,能还原识别下沉UPF发出的异常包,并可通过发送RST包等方式进行封堵。

2)基于核心网的安全控制

基于核心网的安全控制,在核心网入口已有防火墙的情况下,可通过该防火墙进行转发层面的访问控制,具体如图2所示。在没有防火墙时,可在SMF上通过ACL或iptables等方式进行访问控制;但在同时下沉UPF、SMF、AMF等多个网元的情况下,由于交互的网元增多,就需要在核心网的多种网元上开启访问控制,运维复杂度会大大增加,且有可能影响相关网元的性能。

图2 基于核心网防火墙的安全控制示意图

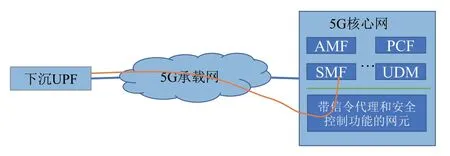

核心网安全控制的另一种思路,是在核心网引入类似SEPP(Security Edge Protection Proxy)、具备信令代理和安全控制功能的网元,下沉网元只与该网元进行直接交互,并由该网元对下沉网元进行转发、路由和业务层面的安全控制,降低对公网5GC可能造成的安全影响,具体如图3所示。

图3 基于类SEPP新增网元的安全控制示意图

(2)下沉UPF由运营商维护

下沉UPF由运营商维护时,对公网5GC带来安全影响的可能性相对较低,此时可着重基于承载网做好对下沉UPF在转发层面的安全控制。

2.4 专网与企业网间的安全控制

专网网元与企业网间应部署防火墙进行安全隔离,对访问企业网和访问专网网元的双向流量进行过滤和管控,具体如图4所示。

图4 专网与企业网间的安全控制示意图

企业网同时可根据实际风险情况,按需部署IPS、沙箱、抗DDoS、蜜罐等安全检测与防护设备,以防范来自外部网络的攻击威胁。

2.5 业务隔离与切片安全

专网利用网络切片、QoS、DNN等技术为用户提供不同程度的定制服务,需要做好相应的业务隔离和安全管控。

(1)业务隔离与资源保障

在无线接入、承载、核心等不同网络域,都应进行业务隔离。在无线接入侧,可通过无线资源管理策略和保护机制进行无线切片间的隔离;对独立专网中有高隔离需求的用户,可为其分配专门的频谱资源。在承载网,可通过VPN、Flex-Slicing、专线等手段实现传输路由隔离。在核心网,对安全性要求较高的网元可进行专用型部署,并设置在独立的物理位置;对安全性要求不高的网元可进行共享型部署,并进行虚拟资源层的网络隔离,限制非授权的虚拟网元间通信,防止网元共享部署场景下的流量攻击、敏感数据窃取。

在共享资源的保障方面,根据用户行业类型、业务特点等特征,综合采用切片、DNN、5G QoS等措施进行保障。同时还应对专网进行持续的资源利用率监控,并按需提供主备、组pool,以及虚拟资源过载控制、快速自愈等高可靠方案,保障可靠性与可用性安全。

(2)接入控制

对于无线资源,可通过对专网用户所在区域的若干小区配置单独PLMN(Public Land Mobile Network)或TAC(Tracking Area Code),或通过配置CAG(Closed Access Group)的方式来控制终端的接入。

在企业网的接入控制上,应支持通过EAP扩展认证架构,与企业网内的DN-AAA认证系统对终端用户接入进行二次身份认证。

切片方面,可根据切片安全策略,在完成主认证后再进行切片内的认证。

(3)切片安全管理

在专网向行业用户开放切片管理域能力的过程中,应加强对切片管理接口的双向认证、远程接入管控,提供保障管理信令机密性、完整性和抗重放攻击的能力。

2.6 安全运维

应对专网的设备和组件制定安全配置基线要求,并定期实施基线核查和漏洞扫描作业,对核查和扫描结果进行处理和管控。

应定期对专网各类日志信息和安全事件信息进行统一分析审计作业,至少包括访问权限、业务和运维操作等方面。

应对专网的版本控制、安全策略和配置的实施、变更等维护操作进行管理,防止因配置不当或误操作而导致的运营安全风险。

2.7 三类5G专网的安全策略

(1)独立专网安全策略

独立专网需要保障独立5GC的可用性和安全性,同时应结合无线侧的TAC/CAG的准入控制做好身份认证,避免非授权用户接入独立专网。

(2)虚拟专网安全策略

虚拟专网需要从无线接入、承载、核心等各层面进行业务隔离与资源保障,通过二次认证或切片认证做好接入控制,并在专网与企业网之间做有效的安全控制。

(3)部分共享专网安全策略

部分共享专网需要做好用户接入控制、共享网元的业务隔离与资源保障,同时要加强下沉网元的安全防护、下沉网元与公网5GC间的安全控制、下沉网元与企业网间的安全控制。

3 结束语

安全是5G专网全面推广应用的基石,本文分析了5G专网可能存在的安全风险,并提出配套安全保障策略,保障5G专网安全可靠的运行。后续还可基于大网安全能力开放,为5G行业用户提供更丰富的差异化安全服务。