5G网络ToB视角下的接入网安全部署策略研究

2021-05-14

1 概述

1.1 5G网络安全概述

2010 年国际电联定义了5G 的三大应用场景:eMBB、mMTC、uRLLC。2019 年部署商用的为5G 的第1 个版本,主要满足eMBB 的需求,随着2020 年5G 网络的推进,满足SA 能力的5G 网络蓄势待发。SA 的强大能力,带来了越来越多的垂直行业的支撑能力,5G网络在医疗、教育、港口、工业园区、银行、电厂、钢厂、矿山等行业得到了示范性的应用,随着越来越多的行业对5G网络的应用,面向安全的诉求也随之而来。

5G 安全既包括由终端和网络组成的5G 网络本身通信安全,也包括5G 网络承载的上层应用安全。《5G 系统安全架构和流程》(3GPP TS 33.501)中规定:在安全分层方面,5G 与4G 完全一样,分为传送层、归属层/服务层和应用层,各层间相互隔离;在安全分域方面,5G 安全框架分为接入域安全、网络域安全、用户域安全、应用域安全、服务域安全、安全可视化和配置安全等6个域。

1.2 企业ToB网络安全需求分析

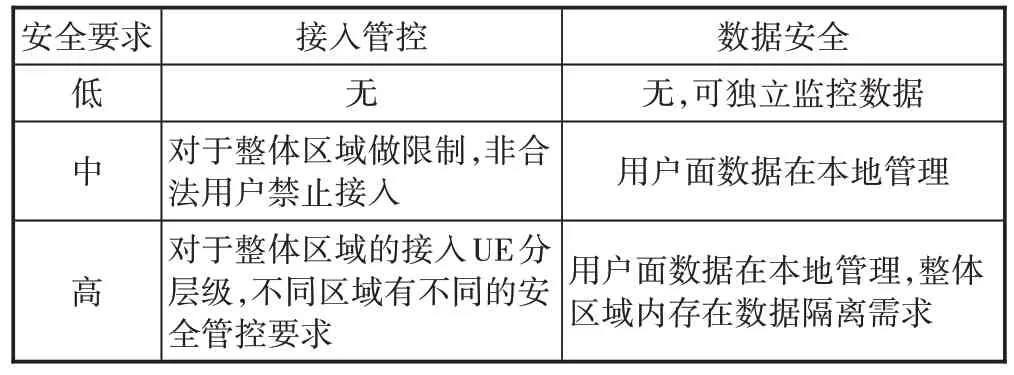

随着5G 深入千行百业,5G 与垂直行业深度融合,行业应用服务提供商与网络运营商、设备供应商一起形成了新的网络格局,网络从网与人拓展到网与物、网与系统(人和物协同的群体),网络安全呈现出2 个方向:一是5G 网络安全、应用安全、终端安全问题相互交织,互相影响,行业应用服务提供商由于直接面对用户提供服务,在确保应用安全和终端安全方面承担主体责任,需要与网络运营商明确安全责任边界,强化协同配合,从整体上解决安全问题,移动通信网络从传统的IT 封闭性引入了开放性,对于网络的开放,对于接入外部网络接入点的安全管控是需要在网络部署时务必考虑的工作内容;二是不同垂直行业应用存在较大差别,安全诉求存在差异,安全能力水平不一,难以采用单一化、通用化的安全解决方案来确保各垂直行业安全应用。企业对数据接入安全管控需求包含区域类数据安全(如整体园区数据本地化、区域的接入用户安全管控问题,园区/非园区用户的识别)和特殊区域的接入保密问题(如核心生产区域各类别的UE 接入的管控、控制面安全问题等)。本文重点分析不同垂直行业在接入网数据及管控在安全方面的需求及解决策略方案(见表1)。

表1 企业5G接入网络安全需求

2 5G网络部署架构与接入安全分析

2.1 5G网络部署架构

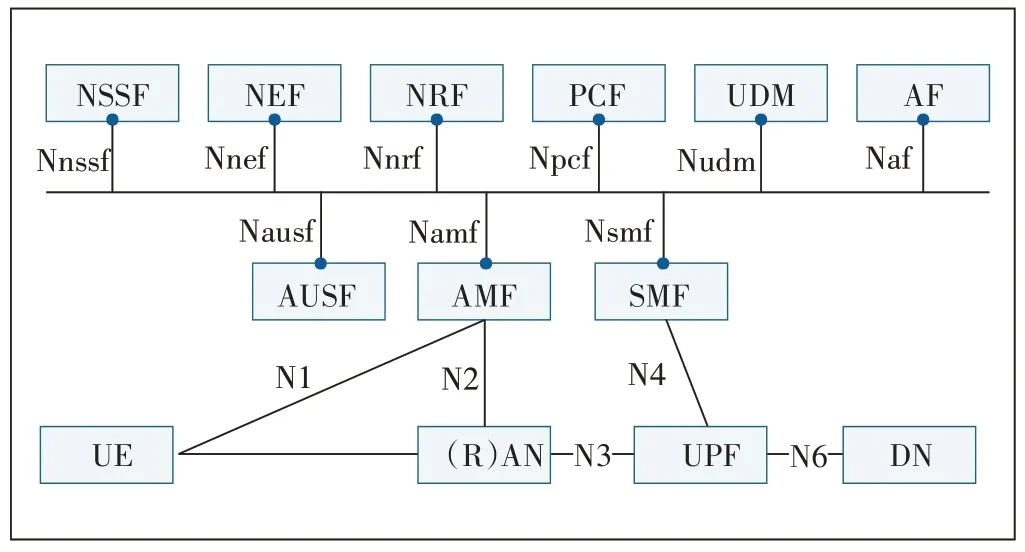

5G 网络采用SBA 架构,SBA 架构适用于5G 核心网信令面,传统网元间点对点双向接口被单向服务接口取代,一个网元提供的服务理论上可以被任何其他网元(甚至非网元)调用。信令面管控由SBA 架构实施;5G 网络的数据面5G 核心网的会话管理功能主要由SMF(Service Management Function)负责,主要和AMF、PCF、UDM、CHF 以及终端、基站进行信令交互,并和UPF(User Plane Function)共同完成用户面管理和执行的功能。图1给出了5G网络架构示意图。

服务化接口包括N11、N7、N10 和N40。N11 负责基本会话管理、位置订阅等;N7 负责会话级的策略管理;N10 负责5G 新增的连接关系、会话级的用户数据管理;N40负责会话级的计费信息传递。

图1 5G网络架构图

非服务化接口包括N4、N1、N2 和N3。N4 负责和UPF交互,采用PFCP协议,传递会话的策略、流量等相关信息;N1 负责和终端交互,传递5G 会话相关的NAS消息,通过N11 接口透传;N2 负责和基站交互,传递5G会话相关的NG-AP消息,通过N11接口透传;N3负责和基站交互,采用GTP-U协议,传递数据。

5G 核心网中SMF 对应4G 核心网的MME 会话管理相关功能和SGW-C、PGW-C 的功能,除支持IPv4、IPv6和IPv4v6会话类型外,还可支持非IP类型(Ethernet和Unstructured)的PDU 会话,用户注册时可不建立PDU 会话,只有业务开始时才建立,PDU 会话属性在生命周期内均不能改变。

众所周知,5G 引入了3 种业务分流方式:上行分流(Uplink Classifier)、多归属(Multi-homing)和本地数据网络(LADN)。

a)Uplink Classifier 的分流方式通过为目的地址不同的业务流选择不同的UPF,以实现就近接入,卸载本地流量。此功能支持单IP,UE 对分流无感知,SMF根据需要插入或删除ULCL 的UPF,ULCL 的UPF 解析上行数据包的5 元组,根据SMF 提供的上行分流规则向不同的PDU 会话锚点UPF 转发上行业务流,并将来自链路上的不同PDU 会话锚点UPF 的下行业务流合并到UE,一个PDU 会话可以有多个ULCL,但是只有1个ULCL可以通过N3接口连接AN(接入网)。

b)Multi-homing 的分流方式主要为单PDU 会话中不同IPv6 地址前缀的业务选择不同的UPF。仅支持IPv6,UE有感知(涉及到UE能力,需要UE支持),在上行包中携带不同的IPv6 前缀,SMF 根据需要插入或删除分流点UPF(BP UPF——Branching Point UPF)。BP UPF 将不同IPv6 前缀的上行业务流转发至不同的PDU 会话锚点UPF,并将来自链路上的不同PDU 会话锚点UPF的下行业务合并到UE。

c)LADN的分流方式主要针对访问固定的本地数据网络的业务,为其选择就近的UPF 以卸载流量。LADN 的业务区是TA 的集合,LADN 的信息(如LADN业务区、LADN DNN)配置在AMF 上,SMF 配置DNN是否为LADN DNN,UE 需支持配置DNN 是否为LADN DNN。

从5G的架构和基本功能上可以看出,在用户接入和用户面的数据管理上,5G网络对业务的安全存在多种灵活的方式。

2.2 从传统移动通信网角度分析接入安全

2.2.1 PLMN

PLMN 是由政府或其所批准的经营者为公众提供陆地移动通信业务而建立和经营的网络。该网络必须与公众交换电话网(PSTN)互连,形成整个地区或国家规模的通信网。PLMN=MCC+MNC,例如中国移动的PLMN 为46000,中国联通的PLMN 为46001。对于一个特定的终端来说,通常需要维护几种不同类型的PLMN 列表,每个列表中会有多个PLMN。不同类型的PLMN 的优先级不同,终端在进行PLMN 选择时将按照以下顺序:RPLMN、EPLMN、HPLMN、EHPLMN、UPLMN、OPLMN,其他的PLMN。一般来讲,UE 开机,进行全频段扫频,解调PSS/SSS,接收MIB/SIB,在SIB消息中可以获知当前小区的PLMN,然后与SIM 卡中的PLMN 做匹配。一致则驻留,不一致则进行新一轮的扫描,直到一致为止。理论上可以对限制接入的小区配置专用的PLMN,普通的UE 就无法接入,从而实现用户的接入安全限制,但实际上PLMN数量有限,无法进行全面宏观地针对全行业分类,在现阶段的实践中不能落地。

2.2.2 CELL BAR

无线接入控制是一种针对话务拥塞的处理机制。通过限制移动设备向基站的连接请求,保护和保证紧急呼叫等关键通信的成功接入。

在5G(NR)中MIB 消息中包含“小区禁止”和IE cellBarred 小区限制信息,这些信息通过“禁止”或“不禁止”值广播。这个标识允许终端提早检测状态,而不需要接收和解码SIB1。如果一个小区被禁止,那么UE就不允许选择或重选该小区。小区频率限制:如果MIB表示某个小区被禁止,那么UE还将检查同样包含在MIB 中的(同频重选)intraFreqReselection 标志。如果此标志设置为“notAllowed”,则不允许重选到同频的另一个小区。否则,如果此标志设置为“允许”,则允许UE 进行同频(小区)重选。5G(NR)SIB1 中有一个“保留给操作员使用”的字段取值为“保留”或“不保留”。如果一个小区被”保留”,那么一个接入等级为11(PLMN Use)或接入等级15(PLMN Staff)的用户可以在该小区接入和重选,该类用户一般位于HPLMN或EPLMN 的小区内或相同小区内。如果一个小区被“保留”,那么接入等级为0、1、2、12、13 或14 的UE 将该小区视为“禁止”,不允许接入或重选。

在无线侧,CELL BAR 功能可以做一定的接入限制,主要是禁止小区选择和重选接入UE,但是UE可以从别的小区切换过来。CELL BAR 暂无法实现特定用户的接入限制。

2.2.3 TAC

跟踪区(TA)被定义为UE 不需要更新服务的自由移动区域。TA 功能为实现对UE 位置的管理,可分为寻呼管理和位置更新管理。UE 通过跟踪区注册告知核心网自己的跟踪区TA,当UE处于空闲状态时,核心网络能够知道UE 所在的跟踪区,同时当处于空闲状态的UE 需要被寻呼时,必须在UE 所注册的跟踪区的所有小区进行寻呼。TA是小区级的配置,多个小区可以配置相同的TA,且一个小区只能属于一个TA。针对不同区域可以设置不同的TAC,在核心网侧做接入限制(核心网侧白名单设置,可在MME、AMF上做白名单设置),实现不同区域的用户接入限制。也可以使用切片ID(NSSAI)+TAC 做区域白名单限制,管控区域内的用户接入。

3 基于R16的NPN网络接入安全能力分析

3GPP 将5G 专网分为3 类,分别是非公共网络(NPN——Non-Public Network)、5GLAN 和时间敏感网络(TSN),本文主要针对NPN网络进行分析和阐述。

NPN 是区别于电信运营商公网,为特定用户/组织提供服务的网络,在3GPP TS 23.501的定义中,非公共网络有以下2种类型。

a)独立组网的NPN 网络(SNPN——Stand-alone NPN),即独立专网,该网络不依赖于公网(PLMN 网络),由SNPN 运营商运营(非运营商的网络,例如政府专网、企业专网)。

b)非独立组网的NPN 网络(PNI-NPN——Public network integrated NPN),集成于公网的专网,该网络依赖于公网(比如5G网络),由传统运营商运营。

对于PNI-NPN,如果只使用3GPP R15 中定义的网络切片,则无法进行访问控制,需要启用受限访问组(CAG——Closed Access Group)去阻止未授权终端接入。

不论是SNPN 还是PNI-NPN,NPN 都可以实现端到端的资源隔离,为垂直行业或特定群体用户提供专属接入,限制非授权终端接入专属基站或频段,保障客户通信资源独享。

5G NPN 是利用5G技术构建的独立于服务大众的PLMN 网络的专网。5G NPN 支持2 种部署模式,即NPN 独立部署(实现上不依赖于PLMN 的任何网络功能)和公网集成部署(依赖于公网的实现)。

3.1 PNI-NPN网络接入流程分析

首先,可以由PLMN ID 和CAG ID 来确定一个CAG,用户和CAG 的关系与签约类似,启用了CAG 的小区只允许签约用户接入。用户在签约CAG 时会在订阅信息中配置2 个信息,一个是该用户支持的CAG列表(Allowed CAG list),该列表存储当前用户所能接入的全部CAG 小区的ID,另一个是该用户是否只能通过CAG 小区接入网络的标识(CAG-only indication),配置了该标识的用户只能通过CAG小区接入网络。

初始接入和小区重选过程中,NG-RAN node 需要广播自身支持的CAG ID 和相应的PLMN ID 信息(每个NG-RAN node 最多广播12 个CAG ID),未配置CAG-only indication 的CAG 用户可以根据自己的Allowed CAG list 选择可接入的CAG 小区,也可以选择订阅的公共PLMN 小区接入网络。配置了CAG-only indication 的CAG 用户只能根据自己的Allowed CAG list选择可接入的CAG 小区接入网络。核心网可以根据用户的订阅信息对用户的身份进行鉴权。

由于PNI-NPN 依赖于PLMN 的网络功能,因此对于未配置CAG-only indication 的用户应支持PNI-NPN和PLMN 网络间的切换。其中从CAG 小区到PLMN 小区的切换需要基站或者核心网确认用户是否配置了CAG-only indication。从PLMN 小区到CAG 小区的切换需要基站或者核心网判断目标基站的CAG ID 是否在用户的Allowed CAG list中。

未配置在相应Allowed CAG list 中的用户无法进行网络访问。

PNI-NPN 依赖于PLMN,结合CAG ID 实现对PLMN 的拓展,可以实现不同用户访问的隔离,但应对CAG的划分做充分的分析。

3.2 SNPN网络接入流程分析

独立部署的NPN,用PLMN ID 和NID(Network identifier)的组合标识,PLMN 运营商可以重用其PLMN ID,同时使用NID 区分各个专网,或者使用为专网预留的PLMN ID。SNPN 的RAN 将广播PLMN+NPN ID。SNPN 的UE 用SUPI 标识,如果UE 设置为SNPN接入模式,则该UE只能通过Uu接口接入并注册到SNPN。UE 初始注册时,会带上PLMN ID 和NID,NG-RAN 将这些信息带给AMF。用户在NPN 中的签约信息包括了统一接入控制(UAC——Unified Access Control)信息,在网络拥塞时,SNPN可以阻止UE接入。

已在SNPN 注册的UE 可以通过SNPN 接入PLMN的非3GPP 互通功能(N3IWF——Non-3GPP Interworking Function),从而访问PLMN 的服务。这时,UE 需要同时向PLMN 注册。SNPN 对于PLMN 来说,相当于非可信non-3GPP 接入的角色。对于网络触发的QoS 保障请求,SNPN 根据SLA 合约从NWu 接口的DSCP(Differentiated Services Code Point)字段中映射SNPN 所要求的QCI并予以执行,同时使用NWu接口的N3IWF IP地址和DSCP 字段标识设置其包检测过滤器。对于UE 请求的QoS,UE 使用与SNPN 同样的5QI(non-3GPP 接入请求IPSEC SA 的5QI)。此种接入方式,类似于网络下发私有的PLMN 广播,普通公网用户无法接入网络。

4 网络接入安全部署策略分析

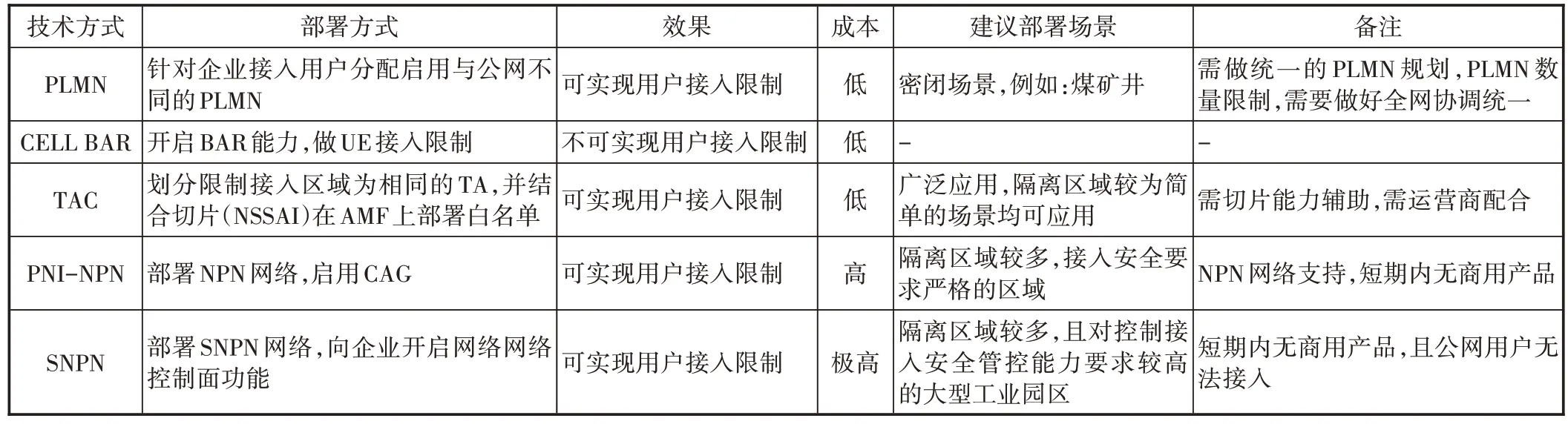

面向企业角度的数据和用户安全需求,通过对5种网络接入安全管理技术分析,从实现效果、成本及部署场景上做如表2和表3所示的策略总结。

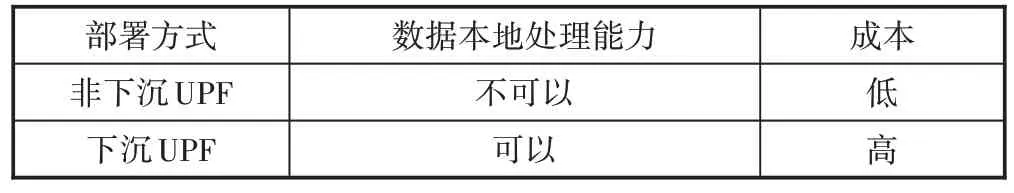

现阶段,整体上针对有数据本地安全诉求的需求建议部署下沉式的本地UPF,针对用户接入安全管控,建议初期采用成本较低的切片+TAC 的方式,即NSSAI-ID+TAC,同时结合核心网的白名单进行网络接入的整体控制,而面向更加严格的数据管控要求,在未来可以考虑NPN 网络的部署,实现高度定制化的能力来实现用户的接入管控。

5 总结展望

5G 在各类垂直行业中的融合应用将会越来越丰富,其特点与垂直领域高度相关,安全风险也呈现持续动态变化的特点,5G 网络通过灵活的设计和安全方面的增强,对垂直行业的安全需求有一定的支撑能力,随着3GPP R16 的新技术陆续在现网部署,可以进一步地满足企业对安全管控的诉求,本文分析了企业视角下的安全需求,并对现有的网络技术以及3GPP R16中的NPN网络等新技术的接入安全满足情况进行了分析,5G 网络必须结合垂直行业各自特点和诉求,充分考虑需求的不同后,进行网络组网架构及技术的选择。

表2 企业5G接入网络管控部署策略

表3 企业5G接入网数据安全部署策略