基于华为ENSP 和Vmware Workstation 软件模拟MAC洪泛攻击与防御的实验综述报告

2021-05-07

(安徽城市管理职业学院,安徽 合肥 230050)

0 引言

交换机MAC 泛洪攻击是利用工具不断大量伪造MAC 地址,利用交换机学习MAC 地址没有安全验证机制这一漏洞,攻击者利用虚假物理地址欺骗交换机,交换机的MAC 地址表被填满后,交换机将以广播的方式工作。攻击者可在网络内任何一台主机上抓取数据包,通过对数据包解密从而窃取重要信息,从而引发交换机的MAC 泛洪攻击事件。交换机开启端口安全可以在很大程度上防范MAC 泛洪攻击。本文利用VMware Workstation 和eNSP 工具模拟窃取信息并通过给出安全防御方法。

1 实验内容

1.1 实验目标

了解交换机MAC 洪泛攻击的原理,并能对其进行有效的防御,掌握攻击步骤和防御方法并能应用到真实环境中。

1.2 实验场景及任务描述

某公司准备搭建FTP 服务,用于内部员工进行文件上传和下载等工作需要。出于安全方面考虑要求设置FTP 服务的用户名和密码。作为网络安全管理员的你,提出了安全不仅是设置用户名和密码访问FTP 服务就可以解决的,还需要对内部网络设备安全进行配置。

任务一:在BT5上使用攻击工具macof 对网络开展MAC 泛洪攻击,并利用协议分析软件Wireshark 捕获网络中明文传输的FTP 服务器的登录用户名和密码。

任务二:对交换机开启端口安全,阻止攻击机通过其级联端口与交换机通信,防御攻击。

1.2.1 实验拓扑图,见下图1。

图1 实验拓扑图

1.2.2 IP 地址规划表,见下表1。

表1 IP地址规划表

1.2.3 实验工具

(1)物理机

操作系统:Windows7

物理机安装工具1:VMware Workstation 12.5软件

物理机安装工具2:eNSP 1.2软件

(2)客户端

eNSP 自带的client

(3)服务器

eNSP 自带的Server

FTP 服务用户名:1,密码:1

(4)攻击机

虚拟机操作系统:BT5

虚拟机安装工具1:macof

虚拟机安装工具1:抓包工具Wireshark

1.2.4 实验原理

攻击者通过攻击机BT5执行macof 命令在目标网络中不断泛洪大量不同源MAC 地址的数据包,导致交换机MAC 地址表溢出,攻击者能进一步利用嗅探工具(例如Wireshark)对网络内所有用户的信息进行捕获,从而捕获到用明文传输的用户名和密码,如FTP、Telnet 服务等。防御的方法可以通过开启交换机的Port Security功能能有效的防范MAC flooding 攻击。更明细地,可以控制每个端口所能发送的源MAC 地址数量,甚至可以自动或手动绑定一个MAC 地址到特定端口。

1.2.5 实验步骤

(1)打开eNSP 软件,按拓扑图添加设备并配置好IP 地址等,其中Clund1的配置参照图2,完成实验环境的准备工作。

(2)在攻击机BT5上打开终端并调用macof 工具,同时,在终端的窗口中使用命令wireahark 打开抓包模块,做好MAC 泛洪后的数据抓取准备工作。

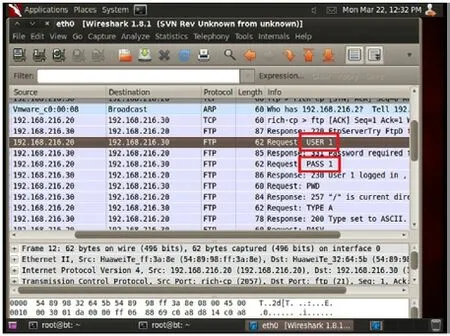

(3)在BT5 上打开协议分析软件Wireshark,接着在Client 端访问FTP 服务器,输入用户名和密码并点击登录。Wireshark 上可以截获到客户端发给服务器的用户名和密码。如下图3:

1.2.6 解决方法

静态MAC 地址绑定,同时限定接入交换机端口接入MAC 地址的数量。如设置交换机的该端口最多可以学习10个MAC 地址

图2 Cloud1设置

图3 捕获的用户名和密码

[Huawei-GigabitEthernet0/0/3]port-security enable

[Huawei-GigabitEthernet0/0/3]port-security macaddress sticky

[Huawei-GigabitEthernet0/0/3]port-security protectaction protect

[Huawei-GigabitEthernet0/0/3]port-security max-macnum 10

按照该方法对交换机配置,然后再次重复2.2.5的实验内容,无法截获客户机发给服务器的FTP 用户名和密码。

1.3 实验结果与分析

正常工作的交换机根据MAC 地址表对数据转发,地址表的数量一般有4K 或8K,一旦MAC 地址表溢出则会把在地址表中没有学习到的目的MAC 地址的帧向所有端口转发,导致重要信息泄露等。开启端口安全,可以对服务器等重要MAC 地址和相应端口进行绑定,通过粘连动态学习,也可以手工指定,可以定义接口学习的MAC 地址数量,最后定义违规的动作丢弃、告警、关闭端口3种处理方式。

通过交换机的端口安全技术,可以有效防御MAC泛洪攻击,提高交换机的性能,进而增强设备的安全性。

2 结束语

通过VMware Workstation 与eNSP 构建的实验环境,一方面解决了固定设备无法灵活组建实验环境的问题,另一方面也在一定程度上解决了实验设备缺乏无的问题。同时通过协议分析软件的使用,加深了学生对交换机内部工作原理的理解和掌握,提高了广大学生的信息网络安全意识和操作技能。