浅谈防火墙在数据中心内外网部署

2021-04-14丛海

丛 海

内蒙古自治区新闻出版广播影视科研所 内蒙古 呼和浩特市 010050

1 新网络带来的新威胁

随着网络的发展,层出不穷的新应用虽然给人们的网络生活带来了更多的便利,同时也带来更多的安全管理风险。

1.1 IP 地址不等于使用者

在新网络中,通过操纵僵尸主机借用合法IP 地址发动网络攻击,或者伪造、仿冒源IP地址来进行网络欺骗和权限获取已经成为最简单的攻击手段。一个报文的源IP 地址,已经不能真正反映发送这个报文的网络使用者的身份。由于远程办公、移动办公等新兴的办公形式的出现,同一使用者所使用的主机IP 地址可能随时在发生变化,所以通过IP 地址进行流量控制已经不能满足现代网络的需求。

1.2 端口和协议不等于应用

传统网络业务总是运行在固定的端口之上。例如HTTP 运行在80 端口,FTP 运行在20、21 端口。然而在新网络中,越来越多的网络应用开始使用未经因特网地址分配组织(Internet Assigned Numbers Authority, IANA)明确分配的非知名端口,或者随机指定的端口(例如P2P 协议)。这些应用因为难以受到控制,滥用带宽,往往造成网络的拥塞。

同时,一些知名端口也被用于运行截然不同的业务。最为典型是随着网页技术的发展,越来越多不同风险级别的业务借用HTTP 和HTTPS 协议运行在80 和443 端口之上,例如WebMail、网页游戏、视频网站、网页聊天等等。

1.3 报文不等于内容

单包检测机制只能对单个报文的安全性进行分析。这样无法防范在一次正常网络访问的过程中发生的病毒、木马等网络威胁。现在内部局域网主机在访问Internet 的过程中,很有可能无意中从外网引入蠕虫、木马及其他病毒,造成企业机密数据泄露,对企业经营造成巨大损失。所以企业的网络安全管理,有必要在控制流量的源和目的的基础上,再对流量传输的真实内容进行深入的识别和监控。

2 防火墙在数据中心网络中的部署

2.1 互联网接入边界防护

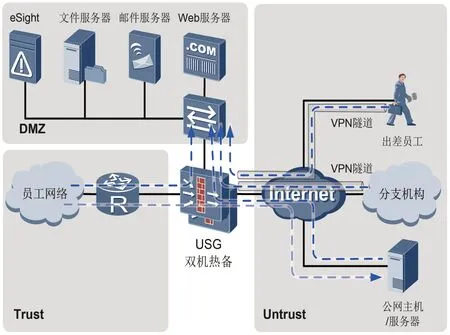

一般大中型数据中心单位职工人数通常都比较多,在500人以上的单位均具有职工人员众多、业务复杂、流量构成丰富多样化等特点,对外提供网站、邮件服务等网络服务,容易成为DDoS(Distributed Denial of Service)攻击的目标,而且一旦攻击成功,业务损失巨大,对设备可靠性要求较高,需要边界设备支持持续大流量运行,即使设备故障也不能影响网络运转等等的业务特征。(如图1)

2.1.1 防火墙作为出口网关应为数据中心单位提供高质量、不间断的网络安全防护功能

1.应将单位职工网络、服务器群组网络、外部网络分别划分到不同安全区域,确立不同的安全等级并对各个安全区域间的流量进行检测和保护。

2.根据单位对外提供的网络服务的类型针对性开启相应的内容安全防护功能。例如,图1 中的文件服务器开启文件过滤和数据过滤,针对邮件服务器开启邮件过滤,并且针对所有服务器须开启反病毒和防入侵功能。

3.在职工需要访问外部网络时,要开启反病毒、URL(Uniform Resource Locator) 过 滤、文件过滤、数据过滤、应用行为控制等功能,既保护服务器群组不受外网威胁,又可以防止单位不宜公开以上级别信息的泄露,从而提高数据中心网络的安全性。

4.通过数据中心防火墙与在外出差职工及下级单位分支机构间建立VPN 隧道,使用VPN保护单位业务数据,使业务数在互联网上安全传输。

5.开启DDoS 防御选项,有效抵抗互联网外部主机对数据中心内部服务器进行的洪水攻击,保障单位业务的正常开展。

图1 互联网接入边界防护典型部署

6.防火墙须对数据中心内外网之间的流量部署带宽策略,控制各网内域的流量带宽和连接数,避免网络拥塞,同时也可辅助提高DDoS 攻击的防御,从而提高单位互联网业务高质量运行。

7.须并行部署网管审计系统,配合防火墙审计记录网络设备运行的日志。设备日志可以协助网络管理员对系统进行再配置和调整、风险识别和流量审计等大量数据分析工作。

8.条件允许的情况下防火墙应双机热备部署,可提高数据中心系统安全可靠性。如果单机故障时可以将业务流量从主机平滑切换至备机上运行,从而保证单位互联网业务持续无间断的运行。

2.1.2 数据中心防火墙应开启以下安全防护功能

1.反病毒:在网关设备上应用反病毒特性,保护内部网络用户和服务器免受病毒威胁。

2.入侵防御:配置入侵防御功能,保护内部网络的PC 和Web 服务器避免受到来自Internet 的攻击。

3.Web 访问防护:通过配置URL 过滤、入侵防御和反病毒功能,保护内部局域网用户访问Web 网站和下载文件时免受病毒威胁和攻击。

4.数据泄露防护:通过配置文件过滤和内容过滤功能,可以防止数据中心内的信息泄露到互联网,保证内部网络信息安全。

5.应用行为控制:在企业安全网关上配置应用行为控制功能,可以管理内部局域网用户的上网HTTP 行为和FTP 行为。

6.垃圾邮件防范:在安全网关上配置垃圾邮件防范功能,可以有效的过滤来自外网的垃圾邮件,保护单位内部局域网和邮件服务器。

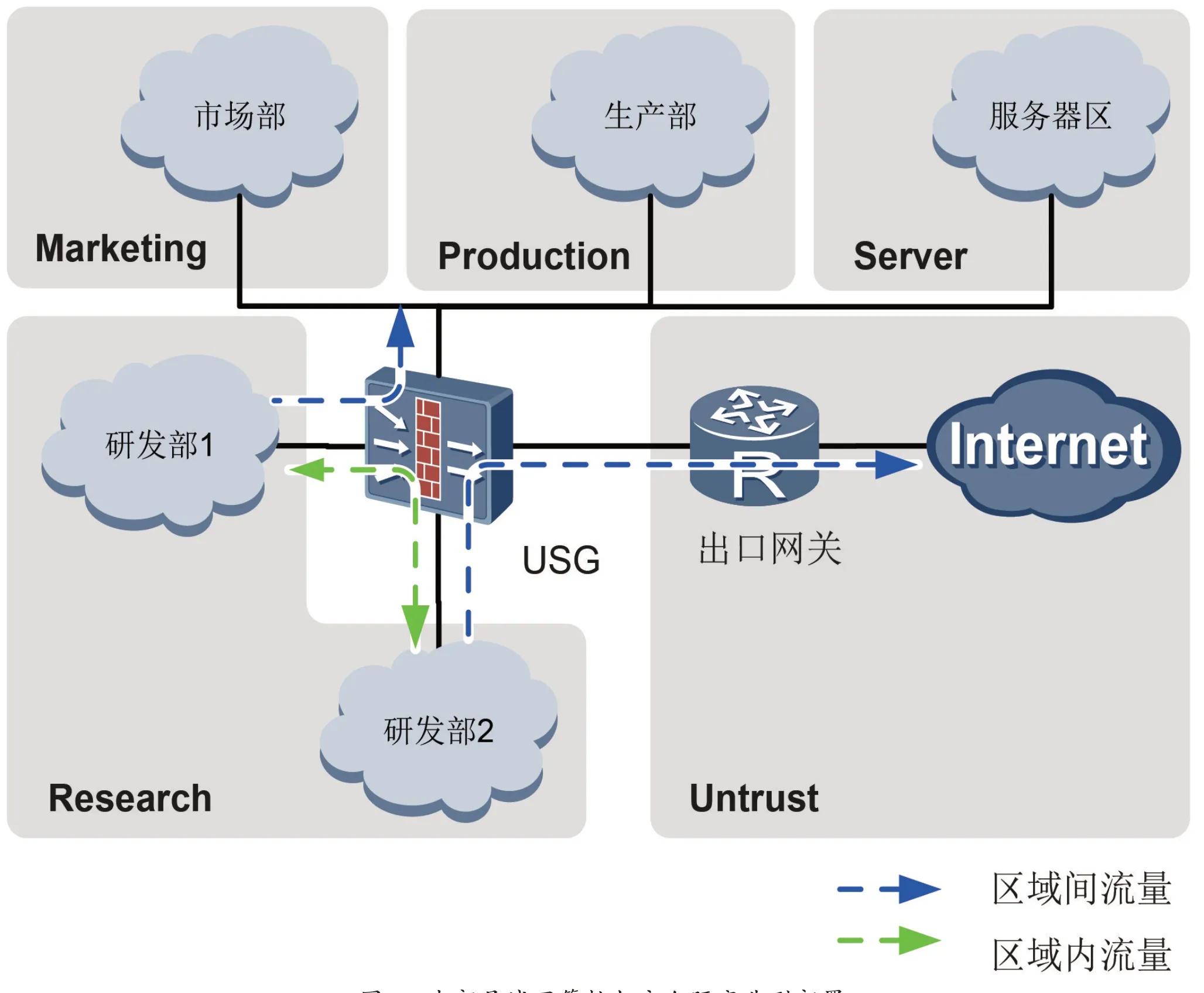

2.2 内部局域网监管与安全隔离

对于一个单位的数据中心来说,通常其内部网络也需要划分详细的安全等级,并对不同网络间的流量进行监控,以根据不同网络的业务类型和安全风险,部署不同的安全策略;在不同网络间的流量需要受控,避免单位核心信息资产通过网络泄露;将网络进行隔离,避免一个网络感染病毒扩散到整个数据中心内部局域网;数据中心大部分流量主要发生在同一网络内,而同一网络内的流量传输往往无需过多干预的目的。所以通过网络划分,可以降低安全设备的检测负担,提高检测效率,使网络更加通畅。(如图2)

图2 内部局域网管控与安全隔离典型部署

防火墙作为单位数据中心内部局域网边界,应在内部局域网部署一个或多个防火墙作为局域网内不同网络边界的网关来隔离不同网络。首先要建立健全用户管理体系,对内部局域网主机接入用户进行详细的层级权限控制;把相同安全等级的局域网络划分到同一个安全区域,这些局域网之间部署少量的安全功能,对网域间通信的流量仍然可以进行简单的数据包过滤、反病毒、黑(白)名单等功能;在不同安全等级的网络须划分不同的安全区域,根据业务需求部署不同的安全功能;在各个区域之间启用带宽管理策略,严格控制带宽与用户的连接数,从而避免局域网内部发生网络拥塞现象;在局域网所有的区域与外网之间启用反病毒、入侵防御、文件类型过滤、数据过滤、URL 过滤、应用行为控制等功能。

2.3 跨数据中心集群防护设置

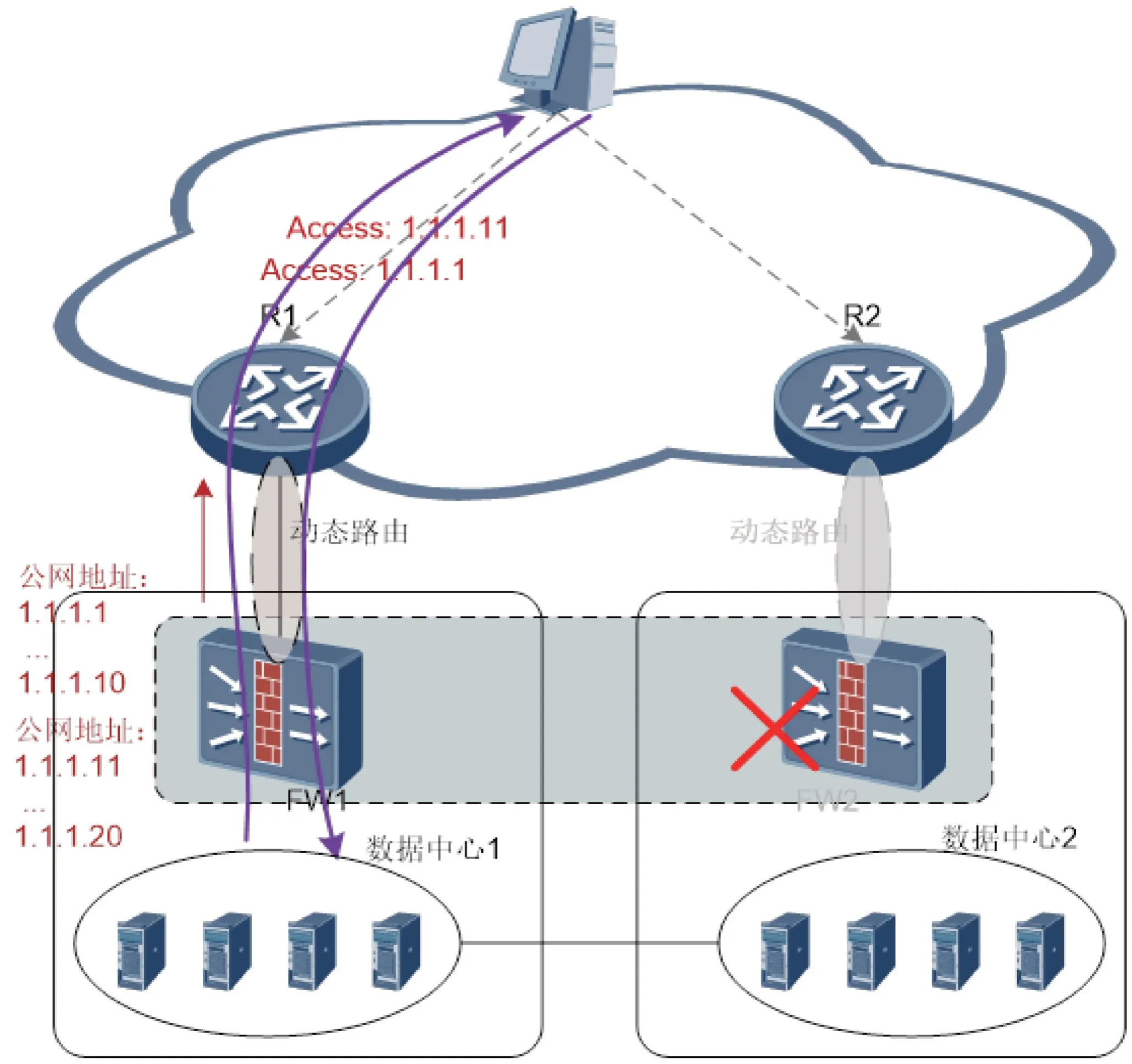

随着数据中心的业务发展,对可靠性、可管理性有了更高的要求,要求支持数据中心之间的灾备、业务负载分担、以及VM 迁移,并且在故障倒换、VM 迁移过程中保证业务的连续性。这些需求对状态防火墙提出跨DC 高可靠的要求。传统防火墙一般只支持双机之间的热备,不支持多机热备。在多于2 个数据中心多活场景,防火墙多数据中心部署时各个防火墙之间没有配合和联动,导致在业务跨数据中心切换,VM 迁移等场景防火墙无法满足业务持续高可用性的要求。跨数据中心防火墙高可靠方案,可以让多活数据中心的多个防火墙设备组成集群,相互配合与协作,达成数据中心间业务切换的高可用性。

2.3.1 保证多活DC 防火墙集群故障倒换时业务连续

如图3 所示,N 个数据中心对应N 个业务组,NAT 地址事先由按业务组划分好,每个DC 主用其中一部分地址,地址映射为本DC 内部的服务。一个业务组优先选择本DC 防火墙成为自己的主用设备,同时可以手工指定其他DC 防火墙作为自己的备用设备,并指定各备用设备的优先级别,各DC 的防火墙对外发布的NAT公网地址路由优先级会根据对应业务组的状态进行调整。业务组对应地址的路由在该业务组的主防火墙、备防火墙、次备防火墙上发布的时候优先cost 值成阶梯状排序。这样本DC 主用的部分地址在本DC 防火墙上对外发布的路由要比其他DC 防火墙发布的优先级高,外部访问对应公网地址时,根据路由优先级选路,会符合预期地访问到主用DC 的防火墙上,从而访问DC内部就近的资源。

每个DC 都有对外的服务的公网地址可访问,通过DNS 或其他手段,均匀地将外部网络的访问分担到多个DC,这样多个DC 的业务对外部访问来说是同时在用的,也就是多活的。

为了保证故障倒换,业务的连续性,防火墙会话会从BG主防火墙实时备份到BG 的其他备份防火墙上。

对外部流量而言,当数据中心网络发生链路故障时,通过路由收敛,外部流量会引流到对应BG 的最优备份数据中心防火墙上,由于之前会话已经热备过来,业务可以得到连续处理并通过DCI 的互通网络到达服务所在内部主机上。

图3 保证多活DC 防火墙集群故障倒换时业务连续示意图

2.3.2 保证多活DC VM 迁移业务连续

如图4 所示,当数据中心整体故障,数据中心内部VM 全部切换到最优备份数据中心启用,同时跨DC 防火墙集群管理主设备感知故障数据中心防火墙脱离集群,会将最优备份防火墙切换为原故障防火墙业务组的主设备。

对外部流量而言,通过路由收敛,外部访问原数据中心服务的流量可送往最优备份数据中心。备份数据中心的防火墙做对应NAT,转换为这些服务的私网地址,送到备份数据中心内部生效的服务器上,对外来说对应业务保持可用。

对内部流量而言,最优备份数据中心防火墙成为原故障防火墙业务组的主设备后,通过在跨DC 内部大二层网络发布对应VRRP 的免费ARP,将流量引到自身。

当数据中心部分VM 发生故障迁移到备份数据中心时候。由于防火墙自身没有发生故障。外部访问迁移VM 的流量会先被引流到原数据中心,并通过DCI 转到迁移后的VM 上。

3 方案特点

仅涉及跨数据中心的设备集群,本地集群的场景暂不考虑。

图4 保证多活DC VM 迁移业务连续示意图

集群场景与双机热备场景不重叠出现,两个特性在使用时互斥。

集群场景暂不考虑设备部署在透明模式承载业务的场景。

协商备份通道为不可靠通道,上层的协商与备份需要考虑重要信息的可靠传输方式。

集群内数据备份会占用数据空间资源,若备份数据加原始数据总量到达资源上限,新建业务数据表项会被限制。