数据中心防火墙防护部署

2021-04-14丛海

丛 海

内蒙古自治区新闻出版广播影视科研所 内蒙古 呼和浩特市 010050

1 数据中心边界防护

数据中心(Internet Data Center,IDC),是基于互联网中的内部网络提供的全套设施与运维支撑服务体系。它可以实现数据的集中式收集、存储、处理和发送。通常由大型网络服务器提供商建设,为企事业单位或个人客户提供服务器托管、虚拟域名空间等服务。

数据中心的网络结构通常具有主要针对数据中心内的服务器进行保护,使用的安全功能需要根据服务器类型综合考虑;数据中心可能部署有多家企业的服务器,更容易成为黑客的攻击目标;数据中心的核心功能是对外提供网络服务,保证外网对数据中心服务器的正常访问极其重要,这不仅要求边界防护设备拥有强大的处理性能和完善的可靠性机制,还可以在发生网络攻击时仍不影响正常的网络访问;数据中心流量复杂,如果流量可视度不高,则不能进行有针对性的配置调整等特征。

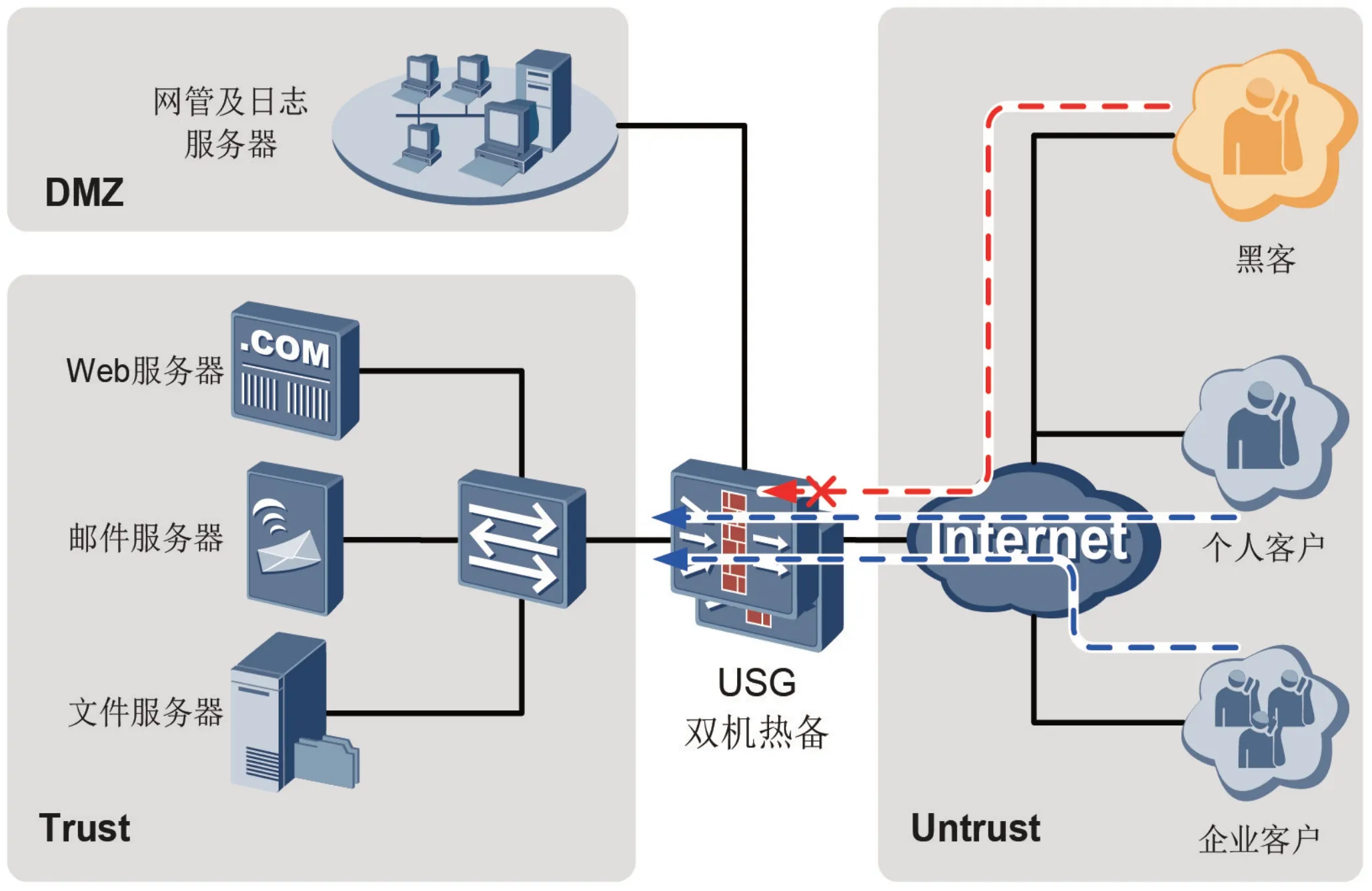

图1 数据中心边界防护部署

如图1 所示,防火墙作为数据中心的边界,应实现以下功能:开启审计功能和流量统计,对IP、用户、应用对流量状况进行审计分析和长期统计,审计分析结果协助管理员确立安全策略制定漏洞,长期统计形成类大数据分析结果可协助管理员整理并系统调整现有的安全策略;开启入侵防御、实时更新反病毒库,使服务器降低入侵、蠕虫、木马等病毒危害比率;IP 地址和网络应用限制流量可以使服务器稳定运行,避免网络出口拥塞,影响网络服务;开启垃圾邮件过滤功能,保护内部局域网邮件服务器不受垃圾邮件侵扰,也避免其无意中转发垃圾邮件被反垃圾邮件组织列入黑名单,影响正常邮件的发送;针对性部署DDoS 及其他攻击防范功能,避免服务器受到互联网外部主机的攻击导致瘫痪;开启文件过滤和数据过滤,避免数据泄露;通过实施双机热备部署可以提高系统稳定性和可靠性;部署网管系统(网管系统应细化管理至底层汇聚交换机),记录各点在网络中运行的日志信息,从而协助管理员更优的进行配置调整、风险识别和流量检查;在发生单机故障时可以自动或手动切换至备机上运行业务流量,降低网络运行停播率,保证服务器业务持续不间断的运行。

2 摄像头接入安全防护

数据中心机房通常都是无人值守,通过接入摄像头来对设备运行状态的实时监测必不可少。根据摄像头接入数量、安全防护要求等的不同,防火墙也可以在接入、汇聚、核心区域灵活部署。

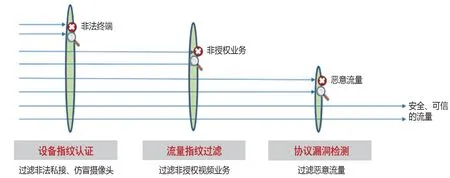

针对摄像头易被仿冒、易被利用的特点,数据中心防火墙可以通过设备指纹认证、流量指纹过滤、协议漏洞检测等手段,层层阻断非法入侵,达到摄像头安全接入的目的。

2.1 设备指纹认证

设备指纹是指可以用于区分不同摄像头的固有信息,包括:MAC、IP、厂商、序列号、固件版本号等信息。防火墙可以通过IP、MAC 信息对设备进行认证过滤:将授权IP 加入安全策略列表,非授权IP 流量不允许通过;将授权MAC 加入安全策略列表,非授权MAC 流量不允许通过;对IP、MAC 进行绑定,IP、MAC 关系绑定错误的流量不允许通过。对于摄像头通过三层设备接入到防火墙的情况,防火墙可以和三层网络设备联动获取IP、MAC 绑定信息,如图2 所示。

图2 三层安全防护示意图

2.2 流量指纹过滤及协议漏洞检测

网络黑客可以通过修改设备的固有信息欺骗防火墙,从而达到绕过防火墙指纹认证的目的,同样,网络黑客可以控制摄像头,利用摄像头漏洞进行网络入侵。由于恶意流量是通过正常的视频流量进行承载,因此无法通过指纹认证或流量过滤进行拦截。为此防火墙应提供流量指纹过滤功能及入侵检测功能。

防火墙对经过的每条流量进行深度协议解析和特征匹配,确认流量的协议、厂商信息等,同时和策略中配置的协议/厂商信息进行匹配,只对授权流量进行放行。如确认为恶意流量,根据策略配置对流量进行阻断或告警。

流量识别及入侵检测均基于特征库,特征库应及时在线更新或本地更新,从而及时响应摄像头流量的特征变更。特征库提供自定义功能,可以在特殊情况下灵活配置达到阻断特性流量的功能。

3 VPN远程接入与移动办公防护

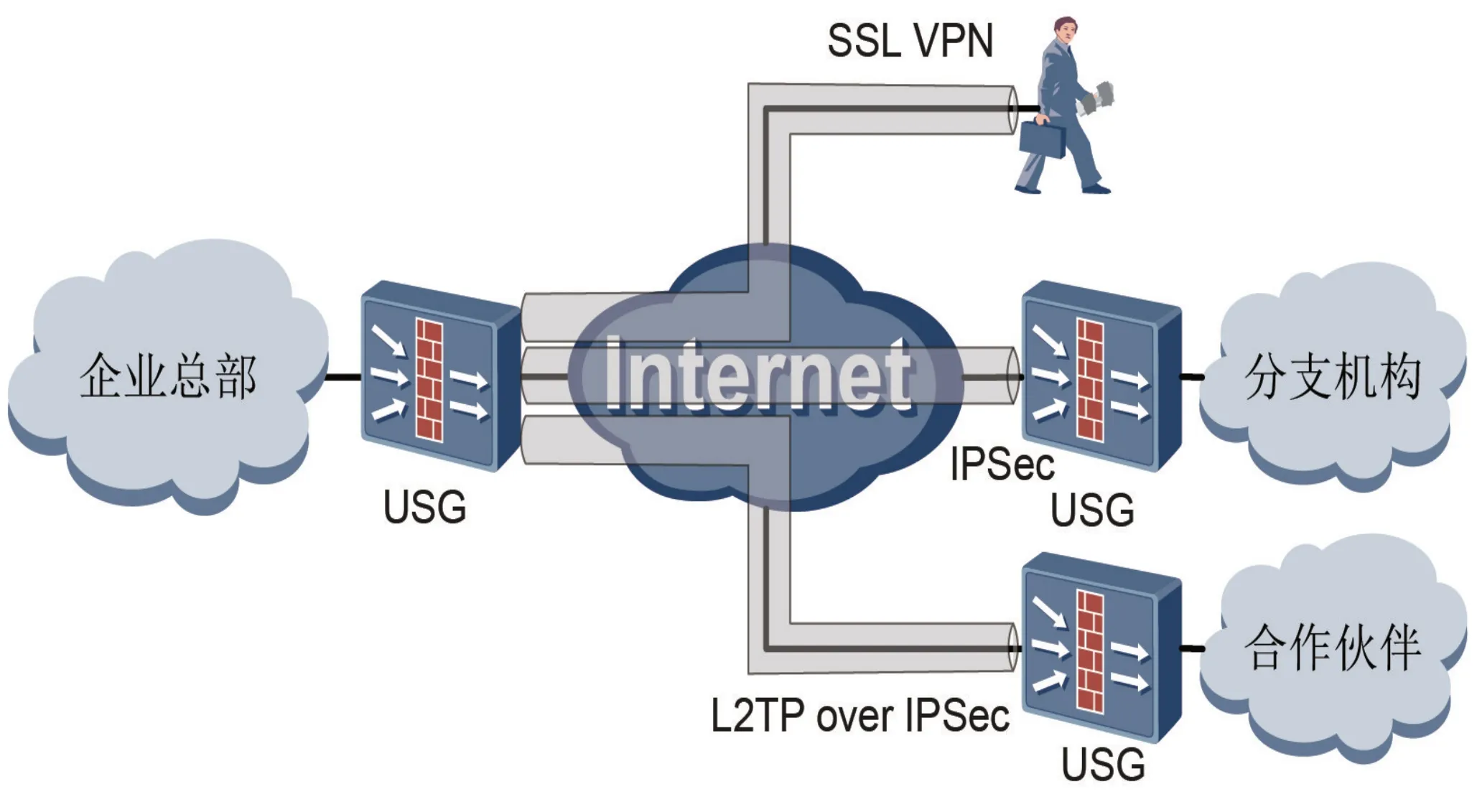

现代企业为了在全球范围内开展业务,通常都在公司总部之外设立了分支机构,或者与外地机构进行业务合作。分支机构、合作伙伴、出差员工都需要远程接入企业总部网络开展业务,目前通过VPN 技术可以实现安全、低成本的远程接入和移动办公。远程接入和移动办公通常都具有分支机构且都需要无缝接入总部网络,并且持续不间断地开展业务;合作伙伴需要根据业务开展的情况,灵活进行授权,限制合作伙伴可以访问的网络范围、可以传输的数据类型;出差员工的地理接入位置不固定,使用的IP 地址不固定,接入时间不固定,需要灵活地随时接入。而且出差员工所处位置往往不受企业其他信息安全措施的保护,所以需要对出差员工进行严格的接入认证,并且对出差员工可以访问的资源和权限进行精确内部局域网控制;所有远程接入的通信过程都需要进行加密保护,防止窃听、篡改、伪造、重放等行为,同时还需要从应用和内容层面防止机密数据的泄露等特征。见图3VPN 远程接入与移动办公典型部署方案。

图3 VPN 远程接入与移动办公典型部署方案

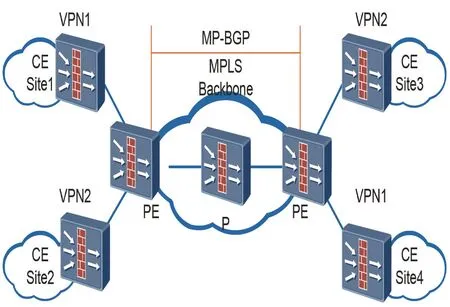

3.1 MPLS VPN 解决方案

MPLS VPN 无缝地集成了IP路由技术的灵活性和ATM 标签交换技术的简捷性。数据中心防火墙路由网关应支持MPLS VPN 功能,既可以做骨干网的边缘路由器设备,也可以做核心层设备。包括支持VRF 的路由表多实例,支持L2TP 方式接入VPN, 支 持IPSEC 方 式 接 入VPN,包括跨域支持灵活的VPN组网,基于标准协议,能全面与其他主流厂家互通,支持CE-PE 间静态路由或动态路由协议。如图4。

图4 MPLS VPN 解决方案

4 IPv4向IPv6网络协议过渡

2003 年1 月22 日,国 际 互联网工程任务组(The Internet Engineering Task Force, 简 称IETF) 发 布 了IPv6 测 试 性 网络,随着多年发展,IPv6 已经被很多通信网络和终端设备厂商支持,取得了长足的进步。但是我国许多数据中心现存的网络中还存在大量的IPv4 网络,随着IPv6 的部署,很长一段时间是IPv4 与IPv6 共存的过渡阶段,防火墙系列业务路由网关应支持多种IPv4 向IPv6 网络过渡解决方案,主要包括双栈技术、隧道技术以及IPv4/IPv6 协议转换技术。如图5。

4.1 双栈技术

双栈技术是IPv6 过渡技术的基础,灵活启用和关闭IPv4/IPv6 功能,对IPv4 和IPv6 提供了完全的兼容,但这种方式需要双路由基础设施,即所有节点都支持双栈技术,防火墙路由网关使用IPv4 协议栈在与IPv4节点通讯时,可以使用IPv6 协议栈与IPv6 节点通讯时,因此增强了改造和部署难度,网络复杂程度也更高。

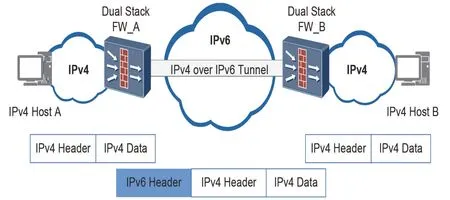

图5 IPv4 向IPv6 网络过渡

4.2 隧道技术

隧道技术(Tunneling)是一种通过使用互联网络的基础设施在网络之间建立一条虚拟链路以传递数据的方式。使用隧道传递的数据可以运用不同协议的PDU,隧道将其他协议的PDU 重新封装之后由网络发送,将新路由信息赋予PDU,以便通过互联网传递封装好的数据。由于PDU 经过重新封装,使得数据的发送方和接收方就像在一条专有“隧道”中进行数据传输和通信。

4.3 IPv4/IPv6协议转换技术

IPv4/IPv6 协议转换技术即提供IPv4 网络与IPv6 网络之间的互访技术。防火墙业务路由网关要求支持NAT-PT (Network Address Translation- Protocol Translation)技术支持,NAT-PT技术负责在IPv4 报文与IPv6 报文之间进行翻译转换,从而达到只支持IPv6 协议的主机与只支持IPv4 协议的主机能进行互联互通的目的。

截至2019 年5 月,我国IPv6地址资源总量达到47282 块,居全球第一位。目前,我国处于IPv6 改造升级的关键时期,无论数据中心现在用的是什么网络,都不可能绕过IPv6 的使用。另外,进一步完善数据中心在IPv6 环境下的安全防护机制建设,特别是有效防御针对IPv6 的新型网络攻击策略部署刻不容缓。