安全访问服务边缘架构技术分析

2021-04-08金稚华

金稚华 刘 斌

1.2.内蒙古自治区广播电视监测与发展中心 内蒙古 呼和浩特市 010050

1 什么是SASE

1.1 SASE的定义

安全接入服务边缘 (Secure access service edge)简称SASE。SASE提 供SD-WAN、SWG、CASB、NGFW和ZTNA等多种功能。SASE支持分支机构和远程工作者访问。SASE作为一种服务提供,基于设备实体的身份,结合实时上下文和安全合规策略。身份可以与人、设备或边缘计算位置相关联。

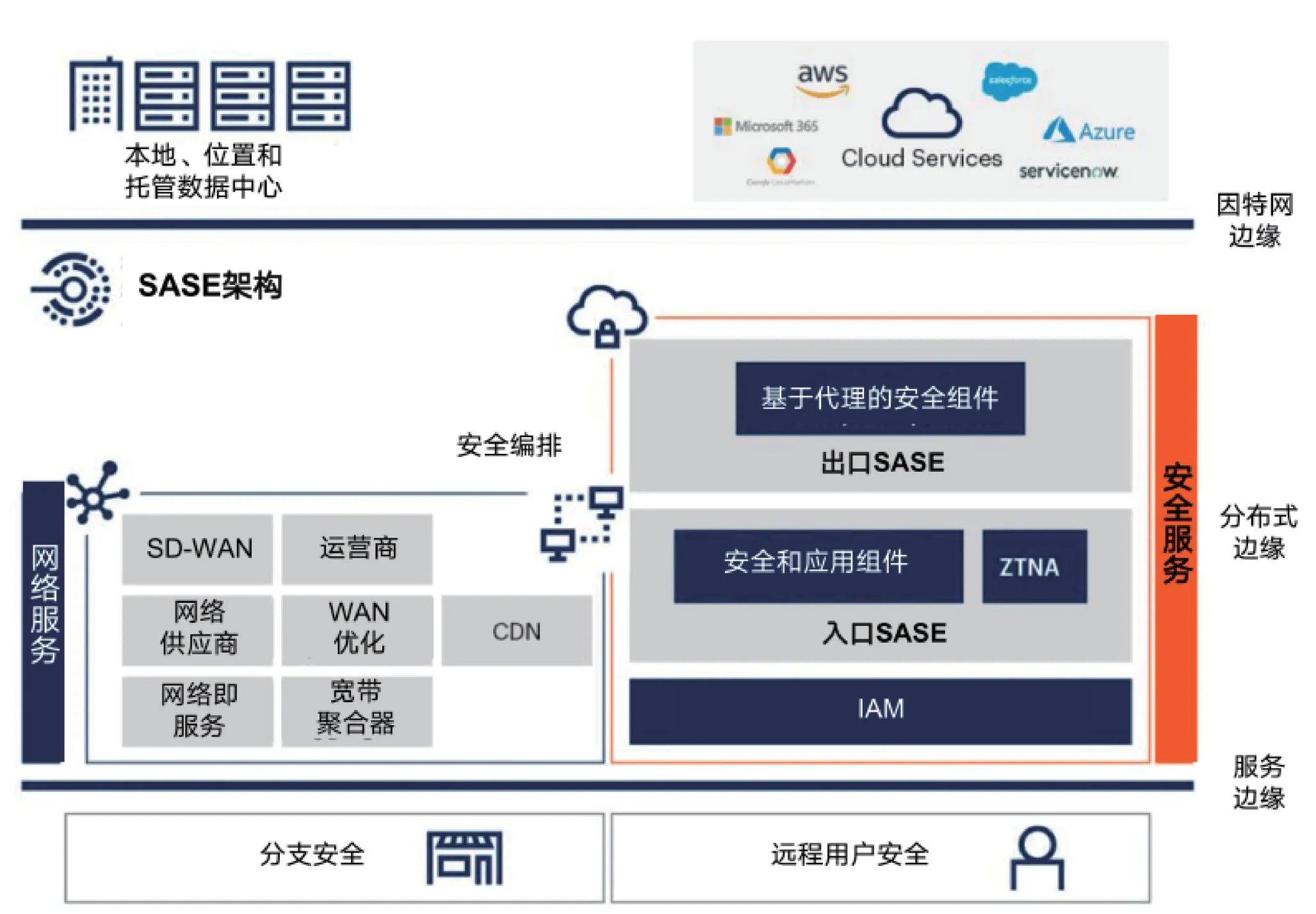

1.2 SASE的架构

SASE架构图如图1所示。

图1 SASE的架构组成图

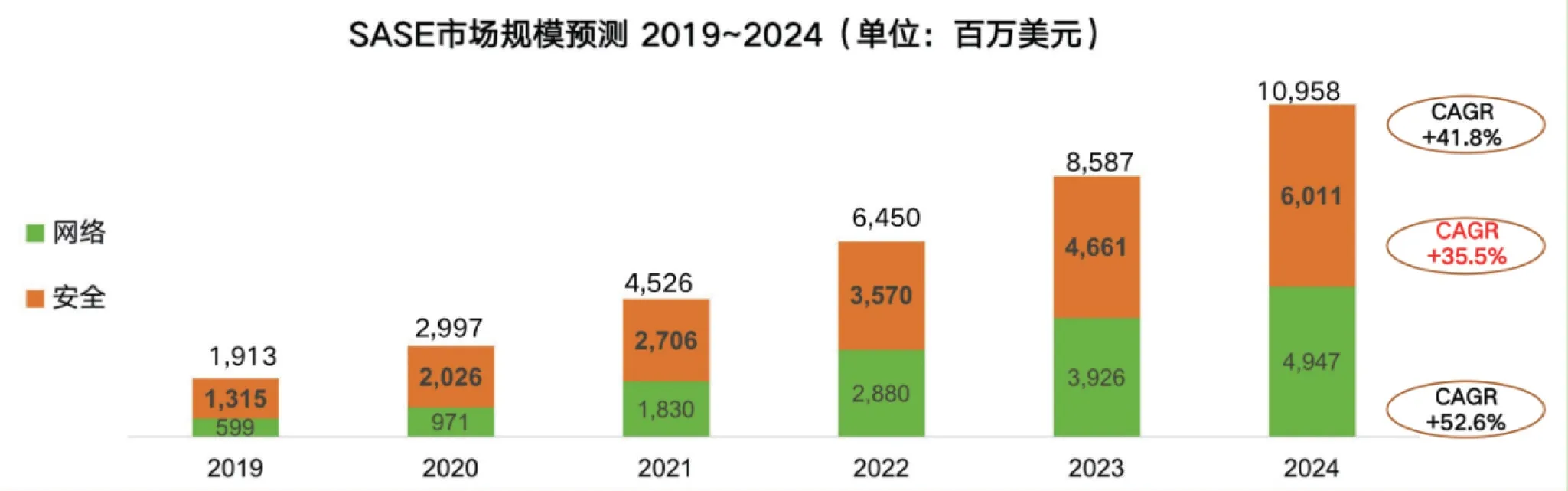

1.3 SASE的市场前景

2020年,全球SASE市场预测基本假设对于网络和安全,企业会更喜欢云交付模式;在企业数据中心之外执行的企业软件将增加一倍;以及超过80%的安全IT供应商将过渡到基于订阅的定价模式。在市场组成分为网络市场和安全市场两方面:网络市场有SD-WAN、防火墙;安全市场包括SWG、CASB、零信任。那么预测结论为:5年复合增长率:网络(+52.6%)>整体(41.8%)>安全(35.5%)(见图2)

图2 全球SASE市场规模预测图

1.4 网络安全网格化简介

所谓网络安全网格化是指一种现代安全方法,以可组合、可伸缩、灵活和弹性的方式,在最需要控制的地方部署控制。通过提供基本的安全服务,如分布式身份结构、安全分析、智能、自动化和触发器,以及集中的策略管理和编排,使工具能够互操作。网络安全网格化技术特征主要有:

1.4.1 分布式身份结构

分布式身份框架(即支持来自多个地方的身份),包括目录服务、集中式和分散式身份系统、身份验证和身份验证功能。

1.4.2 安全分析、智能和触发器

使用来自安全控制的上下文,包括身份和访问管理、端点检测和响应以及扩展检测和响应。

1.4.3 集中的策略管理和编排

策略决策化的功能,以便与分布式策略实施网络集成;在那些不能从策略决策点请求运行时决策的安全控制中编制策略的能力。

2 SASE的技术优势

2.1 支持新的数字业务场景

使企业能够让合作伙伴和承包商安全地访问它们的应用程序、服务、API和数据,而无需暴露遗留VPN和遗留非军事区(DMZ)体系结构的大量风险。

2.2 改善性能延迟

提供跨越世界各地存在点的延迟优化路由。这对于协作、视频、VolP和web会议等对延迟敏感的应用程序尤其关键。

2.3 易于使用透明性

把设备上所需的代理数量(或分支机构CPE数量)减少到单个代理或设备。减少了代理和设备的膨胀,并且应该在不需要用户交互的情况下自动应用访问策略。

2.4 改进的安全

对于支持内容检查(识别敏感数据和恶意软件)的SASE供应商,可以检查任何访问会话,并应用相同的策略集。

2.5 低操作开销

对于基于云的SASE产品,更新新的威胁和策略不需要企业部署新的硬件或软件,应该可以更快地采用新功能。

2.6 启用零信任网络访问

对于基于云的SASE产品,更新的威胁和策略不需要企业部署新的硬件或软件,应该可以更快地采用新功能。

2.7 提高工作效率

网络安全专业人员可以专注于理解业务、法规和应用程序访问需求,并将这些需求映射到SASE功能,而不是设置基础设施的常规任务。

2.8 集中式策略与本地执行

基于云的策略集中管理,具有逻辑上接近实体的分布式实施点,并在需要时包括本地决策。另一个例子是被管理设备上用于本地决策的本地代理。

3 SASE的技术不足

3.1 网络和防火墙供应商缺乏代理专家

SASE的许多功能将使用代理模型进入数据路径并保护访问。传统的内联网络和企业防火墙供应商缺乏大规模构建分布式内联代理的专业知识,可能会给SASE采用者带来更高的成本或糟糕的性能风险。

3.2 持久性POPs和对等关系所需的投资

SASE策略决策和实施功能需要放在端点标识所处的任何地方。对于支持移动工作人员和分布式数字生态系统的大型组织来说,这意味着全球访问。较小的SASE供应商将无法维持必要的投资以保持竞争力,导致性能下降。

3.3 缺乏数据上下文

数据上下文对于设置访问策略、理解并确定风险的优先级以及相应地调整访问策略至关重要。没有这种上下文的供应商在做出丰富的上下文感知的自适应SASE决策方面的能力将受到限制

3.4 领先的SASE需要代理

要与基于前向代理的架构集成并处理一些遗留应用程序协议,将需要一个本地代理(例如,对旧应用程序,SWG、ZTNA、本地Wi-Fi保护和本地设备安全态势评估)。此外,SASE供应商使用本地代理可以获得更多的设备上下文。然而,如果必须使用多个代理来支持访问,则代理增加了企业SASE部署的复杂性问题。

4 SASE的配置与应用实例

4.1 SASE的两种编制策略

4.1.1 出口模式SASE

从CASB 生长,许多组织使用CASB服务来保护它们的SaaS应用程序。CASB供应商正在扩展功能,以与SASE架构远景保持一致。对于一些人来说,这包括将CASB与IZTNA和SWG服务结合在一起。

移动和远程用户焦点,让许多移动或远程用户在企业外围工作的趋势已经成为新的现实。从网络和企业应用程序访问的角度关注他们的需求,可以指导架构师使用SASE。

从SWG的使用延伸,与CASB类似,SWG是组织中的一个常见特性。那些使用SWG的人应该评估他们供应商的SASE方法,以确定供应商的附加功能是否足够。如前所述,它可能将SWG与ZTNA和CASB结合在一起。

4.1.2 入口模式SASE

体系结构模式的实现更多地关注网络安全和应用程序流量。因此,它涉及到安全组件的编排,如FWaaS、WAF、WAAP、DDoS以及ZTNA保护。典型的活动包括:

寻找工具来帮助编排CDN、FWaas、WAF、DDoS保护和WAAP的通用策略。在涉及公共服务提供者的情况下,这变得更有可能。

围绕新的SD-WAN部署建立安全性。看看SD-WAN提供商的安全功能组合或他们的安全合作伙伴服务。

使用云提供商服务边缘功能扩展多云和混合服务。

用ZTNA服务替换或扩展客户端VPN,以实现对应用程序的远程访问。扩展ZTNA的使用,使其执行的不仅仅是“TLS VPN”;使用它的软件定义的周边功能。利用任何技术来减少攻击面,例如使用单包授权。

4.2 SASE的典型配置和方法

4.2.1 安全供应商提供所有的入口或出口组件

已建立的安全供应商正在获取合适的功能,并致力于集成工具。例如,安全供应商正在收购SD-WAN供应商,以便它们能够提供SD-WAN存在点(pop),并同时提供网络和安全SASE组件。安全供应商正在开发和获取CASB、SWG、ZTNA、RBI和其他相关工具的功能,如UEBA和威胁监控。

4.2.2 网络供应商提供所有组件或与选定的安全供应商合作

网络供应商提供网络即服务(NaaS),包括SD-WAN、运营商、CDN、网络优化和延迟控制。他们要么转售或给其他供应商的工具贴上白标签,要么已经开始开发自己的一套安全服务。

4.2.3 云供应商提供组件(可选择与安全供应商合作)

云提供商提供AWS Transit Gateway、GCP VPC网络对等、edge等网络服务,支持SASE架构的网络侧。云供应商也开始提供一致的安全工具,如ZTNA(如GCP提供Beyond-Corp的远程访问)和CASB(如微软提供MCAS)。

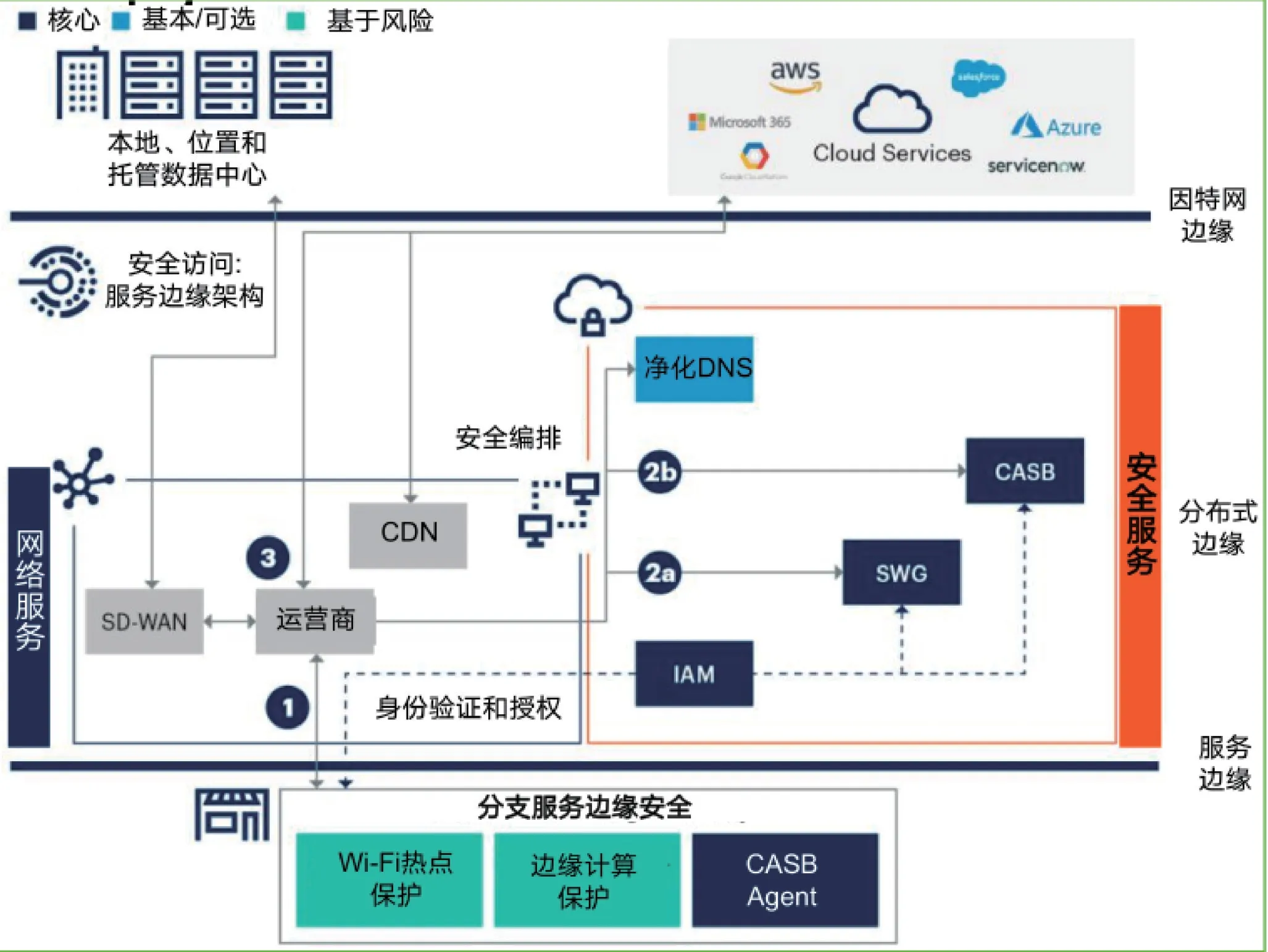

4.3 应用实例1:分支对SaaS程序和因特网的访问

分支中的用户必须使用组织IAM对自己进行身份验证。身份和分支位置为连接到网络服务提供上下文。IAM与CASB和SWG等SASE组件集成在一起,因此可以使用用户凭证来定义访问策略。

用户的设备连接到分支机构的网络,并请求访问网站。SASE业务流程策略将用户的连接请求定向到SWG。SWG将提供URL过滤、威胁和恶意软件保护以及连接到互联网服务时的数据丢失预防等服务。

用户的设备连接到分支网络,并请求访问允许列出的SaaS服务。SASE业务流程策略将用户的请求定向到CASB。CASB可以帮助防止连接到未经批准的SaaS,监视异常用户行为,提供DLP,并可以基于上下文实施自适应访问控制。

图3 分支对SaaS程序和因特网的访问图例

根据SWG或CASB安全配置,以及分配给用户的授权,允许访问外部服务。已消毒的DNS可以帮助过滤和阻止到不安全站点、拒绝列出的IP范围和其他潜在威胁连接的不安全和风险连接。安全连接根据网络SASE策略编排进行路由,以提供有效和高效的路由到互联网和云服务。

4.4 应用实例2:远程访问内部应用程序

在本例中,所使用的ZTNA是一种终端发起的部署类型。用户通过ZTNA控制器与集成的组织IAM进行身份验证。这些类型的ZTNA工具可能使用部署在用户设备上的代理向ZTNA提供上下文信息。一些ZTNA工具通过向注册用户提供单包授权,可以将攻击面减少到最低。

ZTNA控制器已经获得了关于每个用户的必要信息,以允许拒绝访问组织内部应用程序的请求。这些信息包括连接上下文(设备信息、地理位置等)和用户标识。ZTNA向用户返回允许的应用程序列表(通常以门户页面的形式)。ZTNA控制器通过ZTNA网关功能提供与允许的应用程序的连接。

图4 远程访问内部应用程序图例

根据ZTNA工具,一些工具保持不变(通常提供增值服务,如用户和实体行为分析[UEBA]和会话记录),一些工具从通信路径中移除自己,以允许路由效率。由SASE网络编配策略定义的经过身份验证和授权的会话路径可能包括通过应用层保护(例如WAF服务)和网络安全(如FWaas)的路由。

5 结 语

目前,SASE仍然是一个蓝海市场,相关产品SD-WAN(Software Defined Wide Area Network,即软件定义广域网,是将SDN技术应用到广域网场景中所形成的一种服务,这种服务用于连接广阔地理范围的企业网络、数据中心、互联网应用及云服务。)、ZTNA(零信任网络访问,标志性的安全技术)、SWG (Secure Web Gateway,安全网页闸道)已经相对趋于成熟。