5G ToB边缘网络安全技术研究

2021-02-18吴星培王晨鹤赵帅男

吴星培,李 晗,王晨鹤,赵帅男,穆 铭

(中国移动通信集团设计院有限公司 河南分公司,河南 郑州 450000)

1 5G ToB网络面临的安全风险

为了有效满足垂直行业对网络高带宽、低时延、高可靠要求,承载大规模MTC/IoT终端连接等要求,边缘计算的概念被提出[1]。5G网络架构通过ToB UPF下沉、分流机制以及业务连续性模式,天然支持边缘计算[2]。

边缘计算场景中,网络的开放性和攻击面均增大,包括核心网网元UPF下沉到边缘、运营商的控制能力减弱、边缘计算第三方应用可入驻边缘计算平台以及引入来自第三方应用的安全攻击等,安全成为必须要解决的问题[3]。

安全目标是遵照安全三同步原则,从规划、建设到运营全方位满足通信网络和业务安全需求,有效应对当前攻防态势,以安全内生、安全即服务为演进方向。

ToB边缘网络安全应着重保护运营商核心网和无线传输网络的安全,不仅能抵御传统的电信网,并能抵抗来自第三方应用的攻击[4]。同时,应根据不同部署模式和承载的应用,设计组网安全方案、UPF和MEP的物理安全保护方案等,保证运营商资产安全的同时,为App提供安全的部署环境。另外应利用运营商网络的安全优势,为App提供安全审核、镜像保护以及恶意流量检测等安全服务,从而保障App的安全。ToB边缘网络的安全防护策略应根据运营以及攻击行为的变化,集中管理,按需且灵活动态地为边缘计算应用提供安全服务。

2 传统网络内生安全防护手段研究

传统网络安全主要包含基础物理安全、网络安全隔离部署、4A等业务支撑系统3部分,基于5G ToB边缘网络打造标准化安全架构,集中部署安全能力模块,形成可复制、可推广以及高效的边缘ToB网络安全服务体系。

2.1 核心网络物理安全

UPF部署在运营商可控、具有基本物理安全环境保障的机房,如核心网机房和基站机房,UPF网元同步具备物理安全保护机制,如防拆、防盗、防恶意断电以及防篡改等,设备断电/重启、链路网口断开等问题发生后应触发告警[5]。当UPF部署在客户现场时,UPF所在的物理服务器可支持可信启动功能,保证UPF功能以及所在的主机处于可信的状态。

2.2 网络安全隔离部署

运营商机房或客户机房的边缘节点如果没有互联网访问的需求,则不设置互联网出口。如果有互联网访问需求,网络会设置隔离区(Demilitarized Zone,DMZ),并部署从互联网能够直接访问的以及虽然不直接访问但能间接访问的设备,不能从互联网访问的设备均部署在可信区。运营商的UPF和MEP部署在可信区,MEC App与UPF/MEP属于不同的安全域,在有DMZ区时部署在DMZ区。MEC App之间通过VLAN进行安全隔离,如果有互访需求,则经过防火墙进行安全控制。

当边缘节点跟互联网有连接时,在DMZ和互联网之间部署DDoS检测和清洗设备、恶意流量等检测设备以及访问控制设备防火墙。当DMZ区部署Web Portal类业务时,同时部署网页防护设备WAF,保护Web服务器。边缘节点的DMZ区内部不同安全域之间、DMZ区和可信区之间以及可信区内部不同安全域之间均通过防火墙进行安全隔离。

2.3 安全认证系统

业务支撑中运营商常用的为4A认证系统,对于客户操作安全防范往往通过4A类安全认证系统完成,ToB边缘计算节点中的服务器、UPF、MEP以及VIM、MEC编排和管理等均支持接入4A,可有效进行集中管控[6]。

对于核心网络设备的操作同步进行最小权限设置,当位于客户机房的运营商设备采用远程运维方式时,会禁掉设备本地运维的所有接口,并能够检测本地运维接口是否打开进行报警。设备的所有操作均进行日志记录和审计。

2.4 构造标准化安全服务架构

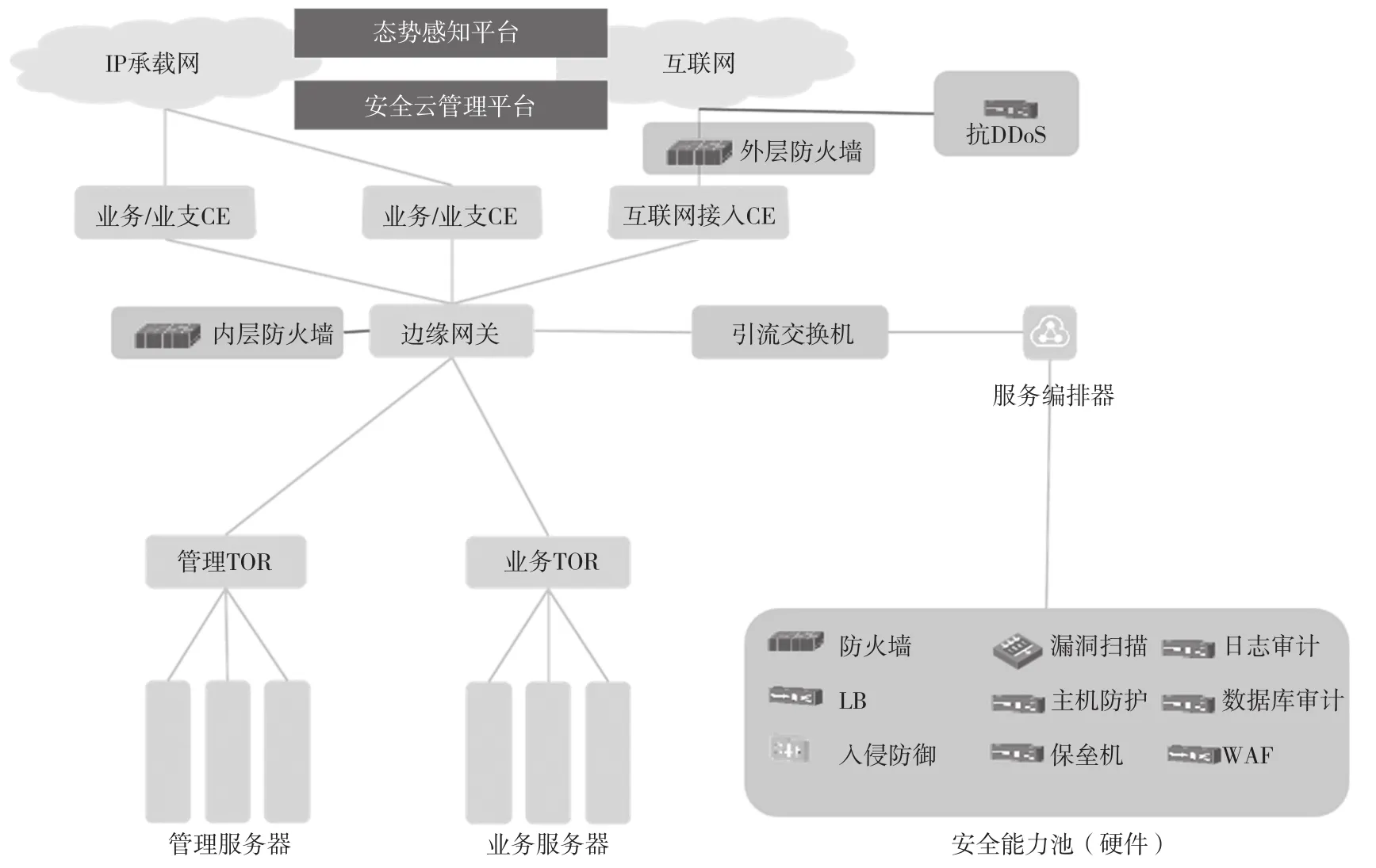

基于现有物理防护、安全隔离以及安全认证等能力,打造边缘节点标准化安全架构,集中部署安全能力模块。按需选取边缘网络安全服务能力下沉至企业,形成可复制、可推广、高效的边缘ToB网络安全服务体系。安全能力服务架构如图1所示。

图1 安全能力服务架构

(1)按需部署安全能力。针对不同规模的边缘网络,可根据机房空间、网络规模建设轻量化安全服务网络。对于业务需求较少、机房空间充足的场景可采用小型安全能力池的架构,边缘网络部署必需的安全防护能力,其他能力远端调用省集中安全能力池资源。对于业务需求较多的场景可将所有安全能力就近部署于业务侧。

(2)实现降本增效。该种架构有效避免了传统安全防护中资源浪费的问题,摒弃大而全的安全网络服务架构,按需提取能力,对行业客户机房资源需求少,可有效实现降本增效。

(3)关键信息统一纳管。在安全服务下沉的网络中,将数据安全纳管能力集中上收,由省级中心节点负责,针对关键运维信息、审计信息集中管理与处置,打造集中化安全纳管体系。

3 零信任架构在边缘ToB网络中的应用

传统网络中多采用上述边界安全手段,对于安全区域内的用户,往往存在过度信任的问题,内部威胁监测和防火能力的不足往往成为边界安全理念的软肋[7]。基于上述网络安全的缺点,零信任架构于2010年由John Kindervag提出。零信任架构基于3条基本原则:一是网络内部威胁不可避;二是安全不由网络位决定,资源访问中所有对象均默认为不可信任;三是从时间上看每个对象的安全性也是动态变化的。因此当网络位置不再决定访问权限,在访问被允许之前,所有访问主体都需要经过身份认证和授权。身份认证不再仅仅针对用户,还将对终端设备和应用软件等多种身份进行多维度关联、识别与认证,通过持续的安全监测和信任评估进行动态、细粒度的授权。

目前,零信任架构多应用于远程办公应用访问,使用零信任安全架构的远程办公方案可以较好地解决传统VPN方案的种种弊端[8]。通过零信任系统提供统一的业务安全访问通道,取消职场内部终端直连内部业务系统的网络策略,尽可能避免企业内部服务完全暴露在办公网络中的情况。所有的终端访问都需进行用户身份校验和终端、系统、应用的可信确认,并进行细粒度的权限访问校验,然后通过零信任网关访问具体的业务,这样能极大减少企业内部资产被非授权访问的行为。同时零信任架构对于容器间访问也有良好的应用场景,容器环境下内部普遍采用大二层网络,在安全建设层面缺少基础的网络层访问控制,因此在不改变业务与网络架构的前提下,可自定义对容器间进行访问控制。

在ToB一体化UPF网络和边缘云网络中,存在类似网络架构。通过构建零信任网络,可有效解决传统网络风险,同时对于工业园区客户访问需求可实现安全高效的监控处置,极大地提升运营商网络安全。

4 DPI信令监测系统在ToB网络中的应用

目前,信令监测系统常用于运营商网络。通过对核心网络关键接口数据的采集,可实现数据实时分析处置,保障网络安全的同时可有效丰富运营支撑手段[9]。信令采集架构包含4个层次。一是数据源。ToB网络数据源分布于企业园区、运营商网络机房等地,对于运营商自有机房设备,可有效实现监控采集。对于企业园区设备,由于网络设备归属客户侧使用,数据采集往往伴随着客户对于园区数据泄露的担忧。二是DPI采集层。采集层实现对数据的汇聚和分析,提出关键字上传至恶意程序、僵木蠕、态势感知等安全系统。三是数据合成/存储层。对于采集层数据进行分析关联,形成消息流,并进行存储分析。四是数据应用层。安全防护系统多部署于应用层,包含前文所提到的各类安全系统,主要负责实时网络监控和故障处理等。

信令监测系统主要通过流量分析进行安全防护,对于数据源要求较高,在ToB网络部署中涉及到客户敏感数据的采集,往往实施较为困难。因此对于该系统,需采用网络维护支撑产品方式销售至企业,由企业进行自由数据采集与分析处置,避免数据泄露风险[10]。

5 结 论

ToB网络的建设打破了运营商网络自由化机房部署的局限性,随着网络下沉至企业客户侧,业务愈发灵活,网络安全愈发重要。本文通过探讨部署传统网络内生安全防护手段、构建零信任安全体系以及打造数据采集安全平台,以期为边缘网络和ToB核心网络保驾护航。