可证安全的无证书两方认证密钥协商协议*

2021-01-13许盛伟任雄鹏杨自力

许盛伟, 任雄鹏, 陈 诚, 袁 峰, 杨自力

1. 西安电子科技大学 通信工程学院, 西安710071

2. 北京电子科技学院, 北京100071

3. 武汉安天信息技术有限责任公司, 武汉430070

1 引言

密钥协商协议是为了让通讯双方甚至多方能够共享一个秘密密钥, 该密钥可以用于保证通信过程中的机密性和完整性. 按照公钥密码体制下公钥验证方式的不同, 目前已有很多基于证书、基于身份、基于无证书的两方认证密钥协商协议研究. 传统的密码应用中, 用户从CA 获取证书, 以证书作为公钥的载体, 通过CA 的签名实现证书的有效性或者说公钥的有效性. 基于身份的公钥密码体制中, 用户将独一无二的身份作为公钥, 比如邮箱、手机号等标识, 从而不需要获得证书和验签等过程. 基于身份的公钥体制相比证书虽然拥有简便易用的优点, 但是具有天然密钥托管的局限性. 2003 年AIRiyami 等人[1]提出无证书公钥密码体制, 该公钥体制下用户的私钥一部分来自自身, 一部分来自密钥管理中心, 解决了密钥托管的问题; 而公钥不需要证书作为载体, 同时用户的身份作为公钥的一部分信息, 保留了身份体制的简洁性. 在带宽受限的无线网络环境下(如移动Ad-hoc 网络), 由于证书体制下存在繁琐复杂的证书管理问题, 以及身份体制下的会话密钥托管问题, 无证书两方协议成为了研究热点.

目前已有多种协议提出. 2003 年AIRiyami 等人[1]基于无证书体制提出第一个无证书两方密钥协商协议. 2006 年Mandt 等人[2]指出文献[1]不能抵抗临时密钥泄漏攻击并提出了新协议. 2009 年Swanson等人[3]首次提出适用于无证书体制的eCK 模型, 并指出文献[2,4,5] 存在KCI (Key Compromise Impersonation) 攻击. 2009 年Lippold 等人[6]提出更强的eCK 安全模型以及该模型下的安全两方协议, 但计算量较大. 2010 年Zhang 等人[7]提出适用于无证书体制的mBR 模型以及该模型下的两方协议. 2011 年He 等人[8]提出基于mBR 模型的无对两方协议, 但存在临时密钥泄漏攻击. 2011 年Yang等人[9]提出eCK 模型下的两方协议, 但是计算量较大, 并指出文献[10,11] 存在安全性缺陷. 2011 年刘文浩等人[12]提出基于签名的两方协议, 但是被文献[13] 指出存在I 类敌手伪装攻击. 2012 年He 等人[14,15]分别提出mBR 和eCK 模型下的两方协议, 但是前者存在I 类敌手的伪装攻击, 后者被文献[16]指出其证明过程中存在错误. 2012 年Mohamed 等人[17]提出启发式分析的无对协议. 2012 年杨浩民等人[18]提出基于双线性对和数字签名的两方协议, 但是被文献[19] 指出存在缺陷. 2013 年Li 等人[20]提出基于对运算的两方协议. 2013 年Sun 等人[16]提出了eCK 模型下的安全两方协议. 2016 年李娜等人[21]提出启发式安全的协议, 本文将指出其未能抵抗KCI 攻击. 2016 年Sun 等人[22]提出基于seCK模型的强安全两方协议, 但是该协议中用户公私钥长度是一般协议的两倍, 通信量和计算量较大. 2017 年周等人[13]提出声称eCK 模型下的两方协议, 但是该协议未能抵抗临时密钥泄漏攻击. 2019 年Wu 等人[23]等人提出eCK 模型下的两方协议, 本文将指出其未能抵抗I 类敌手的KCI 攻击.

针对上述问题, 本文首先分析了文献[21,23] 存在的安全缺陷, 然后提出了新的两方认证密钥协商协议, 并且在Super 类型敌手和无证书mBR 模型下, 基于CDH 和DCDH 困难问题假设给出了两类敌手下的严格安全性证明, 较上述方案不仅计算量和通信成本较低, 而且安全性具有优势.

本文结构如下: 第2 节介绍困难问题假设、无证书密码体制敌手类型、安全模型等预备知识; 第3 节回顾文献[21,23] 并构造出针对该两方案的攻击算法; 第4 节描述新的无证书两方认证密钥协商协议, 并进行正确性和安全性分析; 第5 节将本协议和其他方案进行比较分析; 第6 节总结并展望.

2 预备知识

2.1 困难问题假设

CDH (Computational Diffie-Hellman) 问题: 给定生成元P ∈G,G为循环群, 输入aP和bP, 输出abP. 假设现实中任意多项式时间算法能够解决CDH 问题的概率是可忽略的, 称为CDH 困难问题假设.

DCDH (Divisible Computational Diffie-Hellman) 问题: 给定生成元P ∈G,G为循环群, 输入aP和bP, 输出a−1bP. 假设现实中任意多项式时间算法能够解决DCDH 问题的概率是可忽略的, 称为DCDH 困难问题假设.

根据文献[24] 可知, DCDH 和CDH 问题是等价的.

2.2 敌手类型

根据文献[1], 无证书密码体制中考虑两类敌手: I 类敌手AI代表恶意用户, 可以进行用户公钥替换询问, 但不知道系统私钥; 敌手AII代表恶意KGC, 拥有主私钥, 但不能替换用户公钥. 根据文献[25], 将I 类敌手分为三种强度:

2.3 安全模型

目前已知无证书密钥协商协议的安全性分析所采用的安全模型主要分为mBR 模型和eCK 模型, 虽然后者较前者能够赋予敌手获得会话临时密钥的能力, 但前者除却完美前向安全性, 已经涵盖了正常情况下的所有攻击, 能够保证已知会话密钥安全属性、前向安全性、抗密钥泄漏伪装攻击、未知密钥共享安全等属性, 故mBR 模型下亦能够保证相当的安全性.

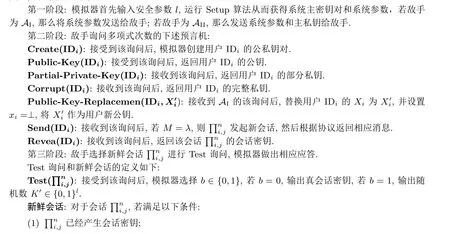

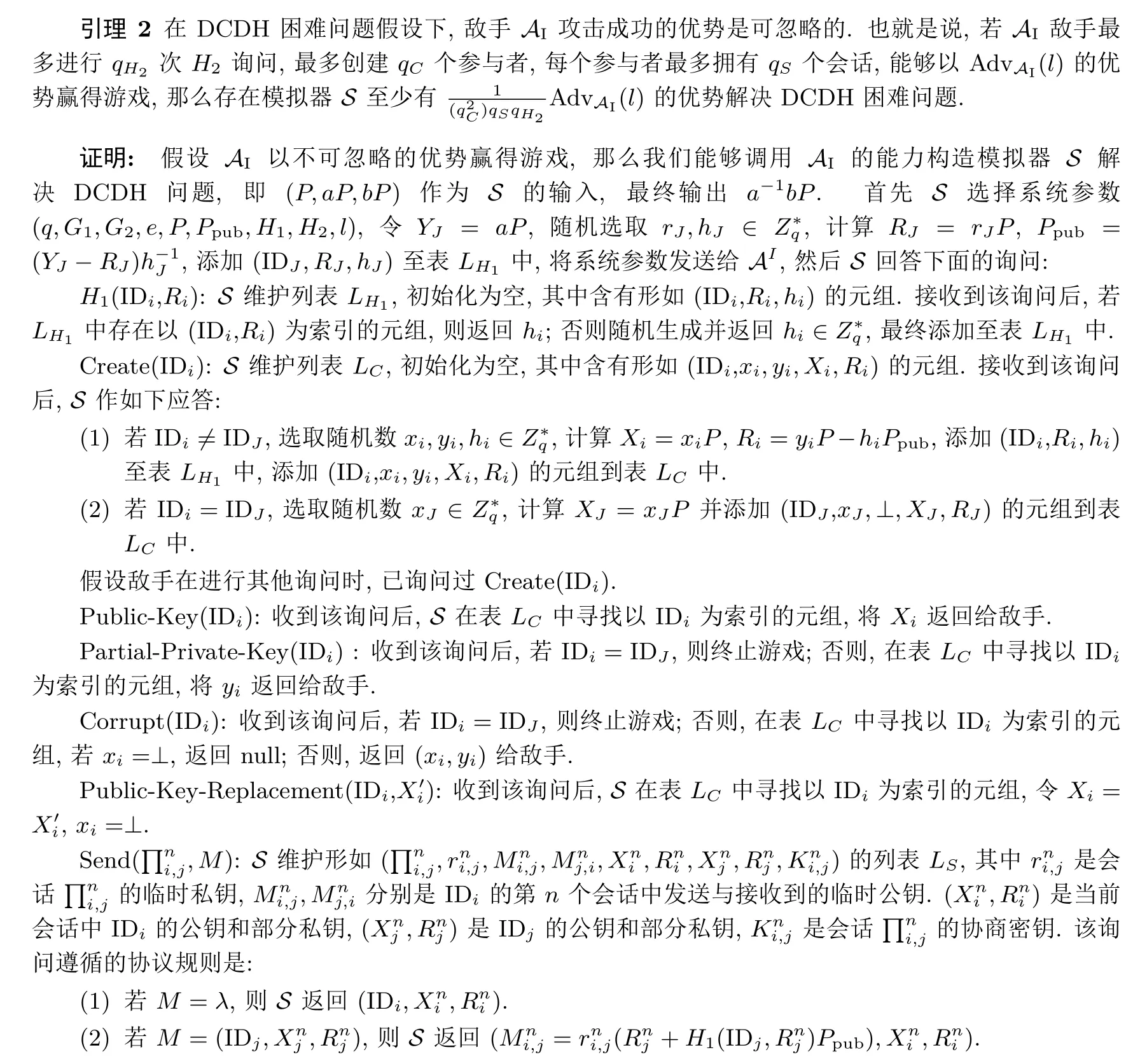

本文采用文献[7] 的无证书mBR 模型, 与文献[7] 不同的是本文模型中收回了II 类敌手访问替换公钥预言机的能力. 模型中密钥协商协议的安全性由模拟器和敌手之间的游戏来定义, 其中参与者IDi的第n个会话被建模为预言机∏ni,j, 敌手被看作概率多项式时间图灵机, 掌控整个网络通道, 用户直接与敌手交互, 游戏分四阶段完成:

3 两个协议的安全性分析

3.1 Wu 等人协议[23] 回顾

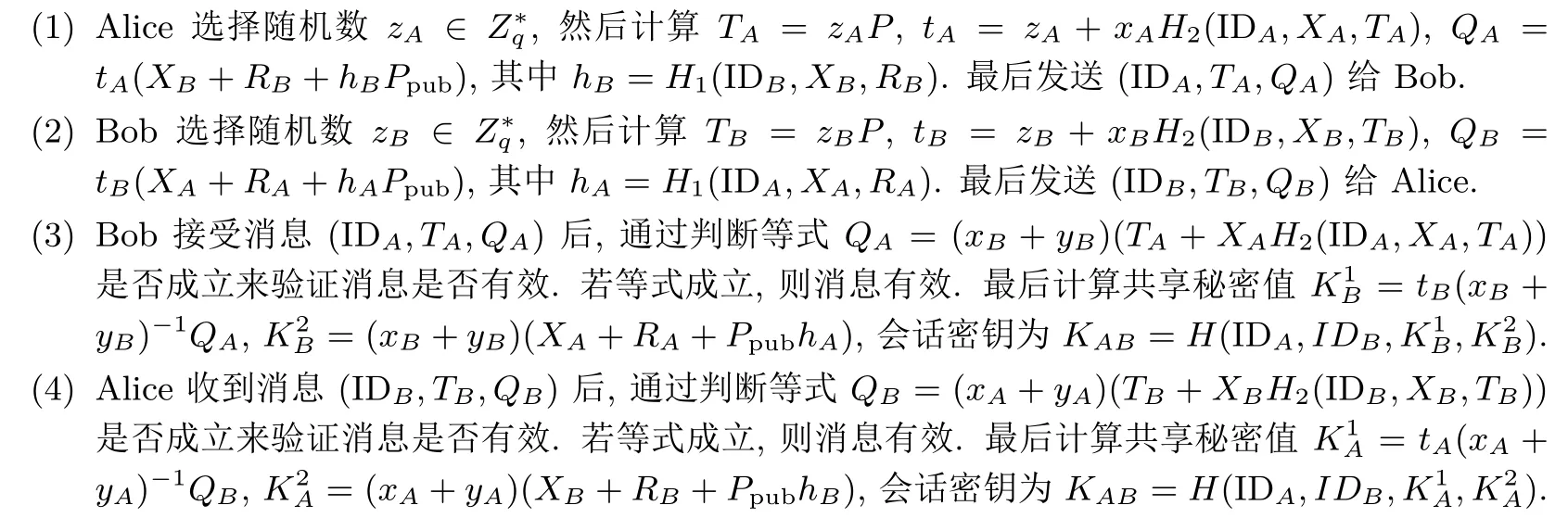

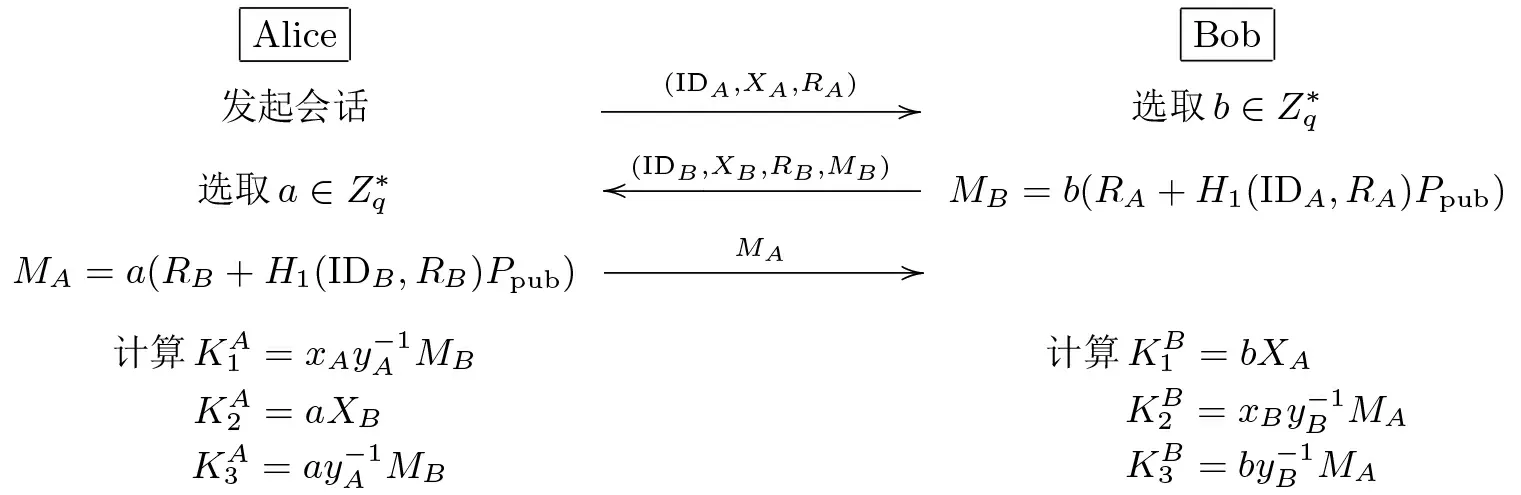

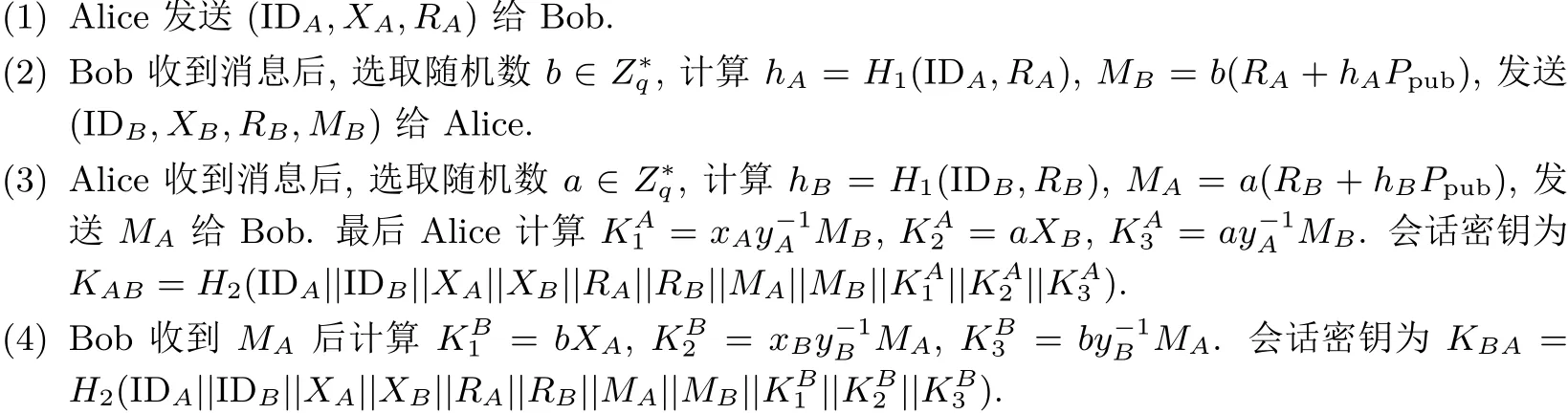

假设Alice、Bob 为协议的参与方, Alice 的公钥为(XA,RA), 私钥为(xA,yA), Bob 的公钥为(XB,RB), 私钥为(xB,yB), 其中Xi=xiP,Ri=riP,yi=ri+sH1(IDi,Ri),i=A,B,s为KGC 的主私钥, 具体协商如下:

3.2 Wu 等人协议[23] 的安全性分析

(4)AI收到消息(IDB,TB,QB) 后, 由于AI已知Bob 的私钥(xB,yB), 通过计算(1)式, 最终AI可以成功冒充Alice 而不被Bob 发现.

3.3 李娜等人协议[21] 回顾

3.4 李娜等人协议[21] 的安全性分析

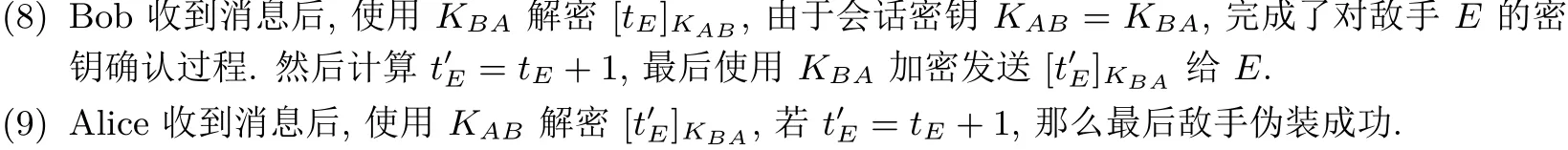

下面通过构造具体算法证明文献[21] 中的方案易遭受普通敌手的KCI 攻击. 假设任意敌手E具有Bob 的完整私钥skB=(xB,dB), 按照下述过程可以成功伪装Alice:

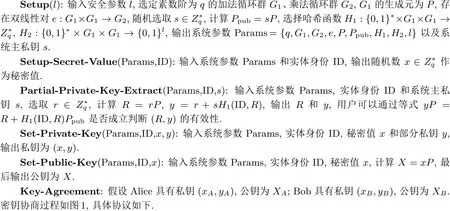

4 协议描述

文献[21] 基于双线性对, 利用签名值(h,s) 和时间戳加密方法实现认证和密钥确认; 文献[23] 中无需对运算, 利用验证值Q实现认证. 两者均通过各自计算共享秘密值的方法, 将长期私钥、临时私钥和对方公钥充分混合, 但是很遗憾未能充分保证安全性, 也间接说明了设计安全高效协议的困难性. 与前述协议不同, 本文基于DH 交换方式, 无需对运算, 亦无需验证值或签名值来实现认证, 提出了新的协议.

4.1 具体协议

图1 本文密钥协商协议Figure 1 Proposed key agreement protocol

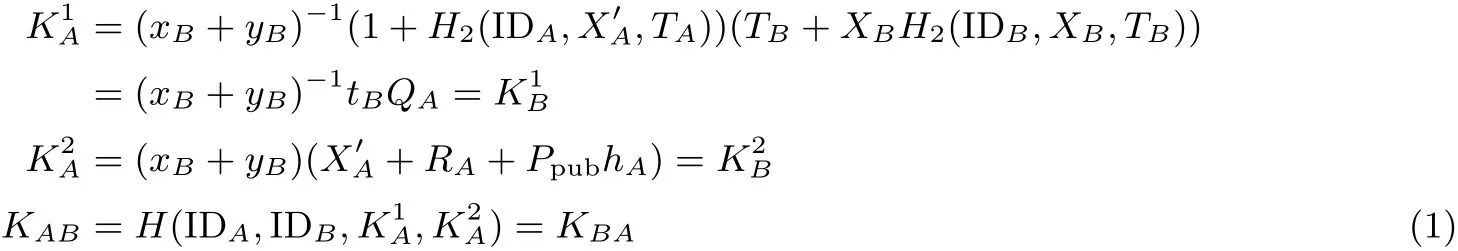

4.2 正确性分析

由下式(2) 可知Alice 与Bob 协商得到相同密钥.

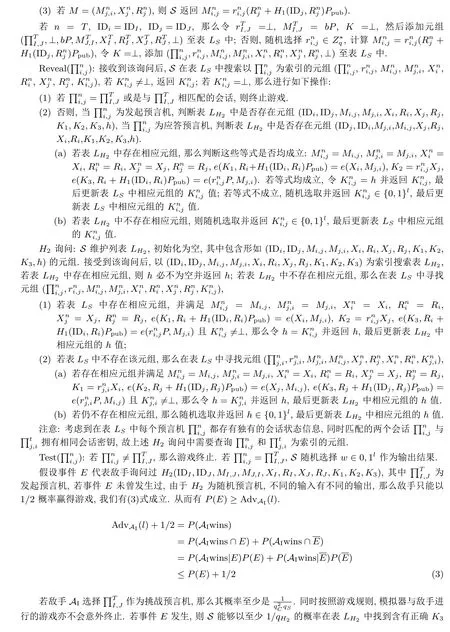

4.3 安全性分析

引理1 在良性敌手存在的情况下以及随机预言机模型下, 相互匹配的两台预言机总会协商得到同一会话密钥, 并且密钥是均匀分布的.

证明: 假设Alice 和Bob 是会话参与者,A为良性敌手, Alice 和Bob 完全按照协议规则互相发送消息, 根据上述正确性分析可知两者协商出相同会话密钥, 协议中临时密钥a,b均是随机选择, 从而K1,K2,K3均随机, 基于随机预言机H2, 故K是在{0,1}l上均匀分布的.

5 性能分析

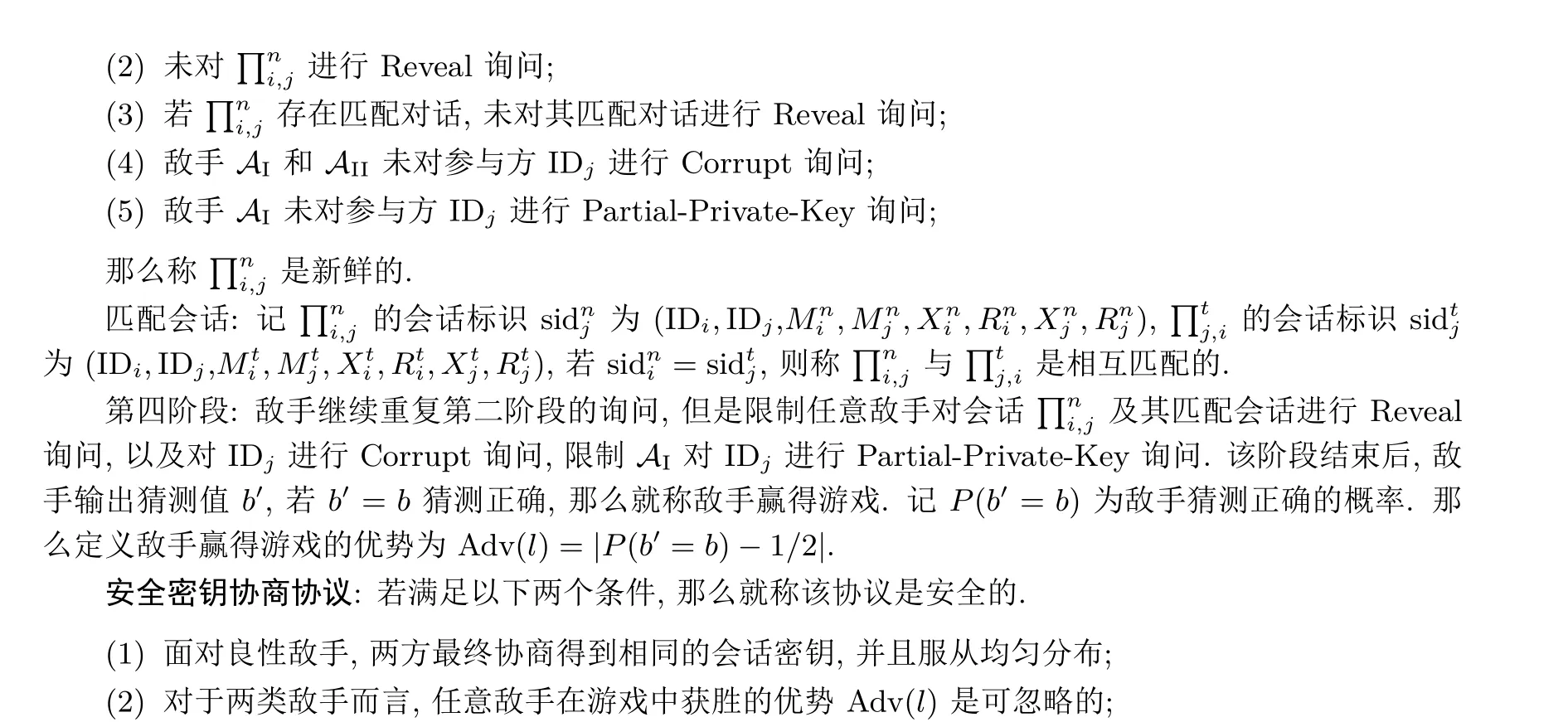

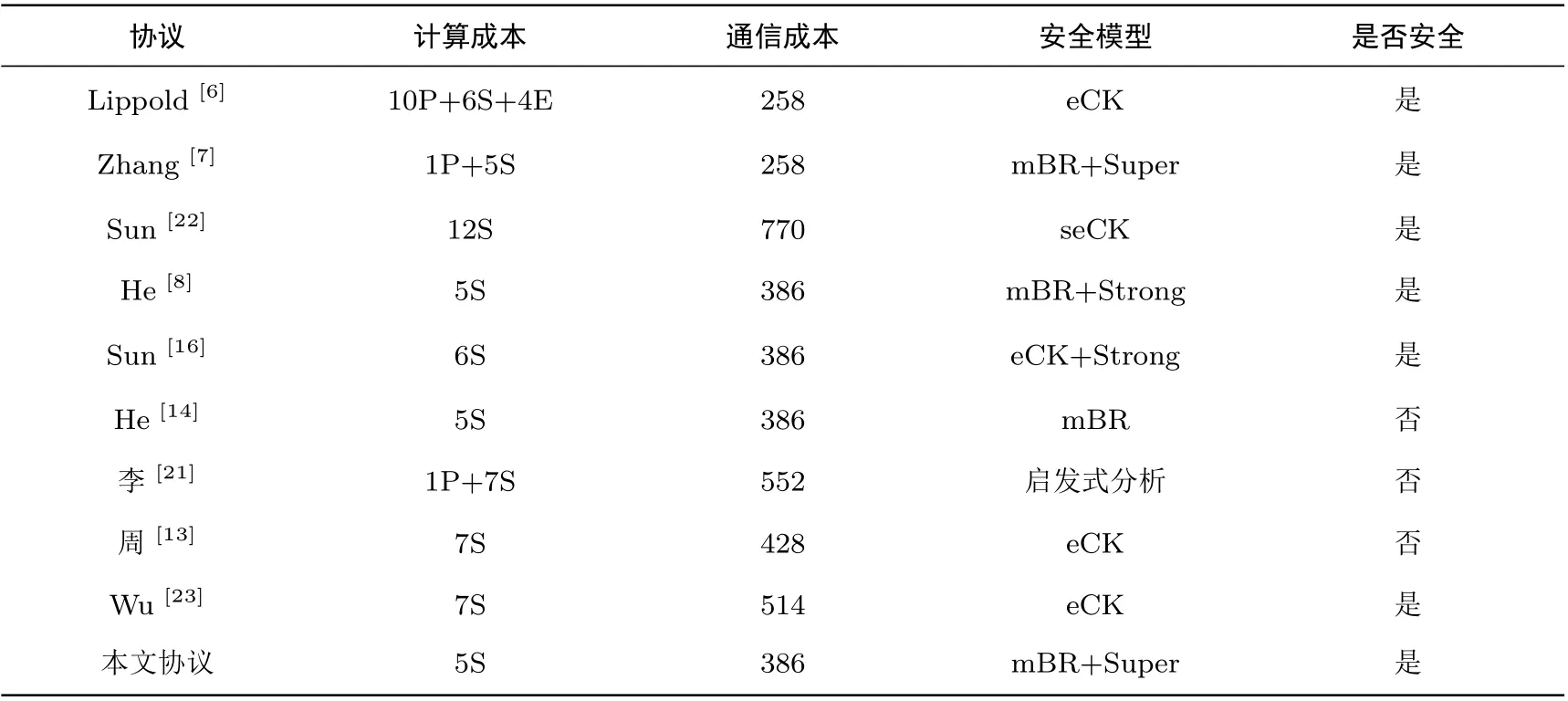

本节从协议的计算成本、通信成本、安全性三个方面进行比较. 比较结果见表1. 其中计算成本以点乘运算S、指数运算E、双线性对P 等运算来衡量, 该成本包含公钥的计算量; 通信成本指传输中最大消息的长度,|G| 代表群中元素的长度, 通信成本中包括公钥和标识ID 长度; 安全性衡量指标包括安全模型以及与声称安全性是否相符.

5.1 计算成本

本文所设计协议不仅无需对运算, 而且计算成本只需5 个点乘运算, 其中计算M时需要两次点乘, 计算K1,K2和K3时分别需要一次点乘. 由表1可知, 本协议计算成本最小, 与文献[8,14,21] 的计算成本相同. 由于文献[6,7,21] 中需要双线性对运算, 所以计算成本最大. 除此以外, 文献[13,16,22,23] 计算成本均比本文较大.

5.2 通信成本

选取有限域Fp中素数p为512 位, 群G1,G2的阶q为160 位, 用户标识ID 的长度为16 位, 那么群G1,G2中的点元素大小|G| 均为1024 位, 本文协议中传输的最长消息包括三个点元素和一个标识ID, 所以通信长度为(1024×3+16)/8 = 386 个字节. 由表1可知, 文献[6,7] 通信长度最小为258 字节;文献[22] 通信长度最大为770 字节; 文献[8,14,16] 与本文通信长度相当; 除此以外, 文献[13,21,23] 通信成本均比本文较大.

表1 性能比较结果Table 1 Results of performance comparison

5.3 安全性

本文采用mBR 模型针对强敌手实现了可证安全, 具有已知会话密钥安全, 完美前向安全, 抗密钥泄漏伪装攻击, 未知密钥共享安全, 密钥不可控等安全属性. 由表1 可知, 文献[7,8,14] 与本文协议采用的安全模型相同, 但是文献[14] 未能达到声称的安全性, 本文所假设的敌手能力较文献[8] 更强, 故安全性更高; 文献[6,13,16,23] 均基于eCK 安全模型, 但是其中文献[13,23] 未能达到声称的安全性; 文献[22] 所使用的seCK 模型安全强度最高. 结合上述计算和通信成本分析, 综合考虑安全性和效率两方面, 可知本文协议具有更明显的优势.

6 总结与展望

本文提出了一种新的安全无证书认证密钥协商协议, 避免了证书管理和密钥托管的局限性, 同时在mBR 模型和Super 敌手类型下, 基于DCDH 和CDH 困难问题假设, 保证了协议的安全性, 能够保证已知会话密钥安全属性、完美前向安全性、抗密钥泄漏伪装攻击、未知密钥共享安全、密钥不可控性等属性. 该协议不仅具有安全性优势, 而且计算效率较高, 通信成本较低, 在物联网等宽带受限的网络环境中具有较好的应用前景. 由于mBR 模型不能赋予敌手获取临时密钥的能力, 所以即使在该模型下协议是可证安全的, 仍未能抵抗临时密钥泄漏攻击. 故后续工作方向是如何在eCK 模型和Super 敌手类型下提出高效安全的协议.