网络主动安全防御体系构建探究

2020-12-15黄少卿

黄少卿

摘 要:随着5G时代的来临,大数据、物联网、移动办公、云计算等技术越发成熟,网络空间与现实世界的融合渗透不断深化。同时,网络安全风险亦日趋严峻,DDos攻击、漏洞攻击、勒索软件等威胁持续对网络安全造成重大隐患。传统安全手段正在逐步失效,亟需构建网络主动安全防御体系以应对复杂、隐蔽和定向攻击。

关键词:5G;传统安全;威胁渗透;主动防御体系

中图分类号: TP311 文献标识码:A

Abstract: With 5Gs development, technology of big data, IoT, BYOD, cloud computing etc. are getting more and more matured. The gap between network space and real word is getting smaller. At the same time, network security becomes more serious. DDos attack, vulnerability attack and ransomware are causing huge potential security problems to the network. However, the traditional security method is losing positive effect, a kind of network active security defense architecture is necessary to anti the complicated, hiding and target attack.

Key words: 5G; traditional security; threat infiltration; active defense architecture

1 引言

以5G为代表等一系列互联网技术的飞速发展,使得互联网承载的价值越来越大、网络的规模成倍增长、复杂度越来越高。同时,黑客有了更强的动机和手段来窃取企业的机密信息和资源,甚至是对企业资产造成破坏。在金融通信等行业中,黑客常被雇佣对竞争对手进行恶意攻击,如发动一次中等规模的DDoS攻击数只需花费数千美元。大多數企业对网络安全问题都没有足够的重视和清晰的认识,这也是为什么近年来黑客频频得手、造成了重大损失的重要原因。

Verizon对安全事件进行了调查[1],得出的结论是:不计算前期侦察与信息获取的过程,攻击者从实施攻击到入侵得手仅需花费数小时的时间,相比之下,62%以上的企业需要花上数周,甚至超过1个月的时间才能发现黑客攻击,随后还需要数天至数周的时间完成响应和补救工作。在另外一项统计调查中,Ponemon Institute从全球252家机构的1,928起攻击事件中发现,攻击事件的平均解决时间为46天,而每延迟发现和解决攻击事件1天,企业就会损失21,155美元。

2 传统安全防护面临的问题

传统的网络安全防护手段通常是基于黑白名单、签名和规则特征[2]的安全威胁发现手段,通过防火墙、WAF、IPS、交换机、VPN等一系列网络边界防护设备联合实现。在网络环境单一,攻击手段贫乏的互联网发展初期是具备较为坚实的防护能力。

但是,传统的网络安全建设方案,容易导致割裂的安全防御,无法协同作战并提供有效的整体安全防护,甚至导致安全运维复杂化。基于割裂的安全防御所产生的安全现状数据也将成为安全孤岛,难以协同共享,导致碎片化的安全认知,只能看见碎片化的局部安全,无法形成统一的整体可视。

同时,不断发展的互联网安全威胁和5G、物联网、云计算等技术变革带来的风险,尤其是以互联网侧高级持续性恶意攻击[3](APT攻击)、零日漏洞[4]为代表的新威胁,让现有的网络安全防御体系无法满足企业对于网络安全的切实需求。

由此可见,在网络复杂性极大、网络薄弱环节极多的今天,单纯利用传统安全防护设备和边界阻断措施进行网络安全防护存在诸多问题,攻防两端严重不对等。

3 构建网络安全主动防御体系

针对互联网出口的开放性,以及现有APT、零日等攻击手段的复杂性,网络安全防护手段须具备全局监测、立体分析的能力。构建智慧中枢,协同控制网络域各个安全组件,形成一套完整的网络安全主动防御体系。

网络安全主动防御体系,以安全可视和协同防御为核心,构建智能化、精准化、具备协同联动防御能力及专家应急的大数据安全分析平台和统一运营中心,让网络安全可感知、可预判、可阻断、可追溯。

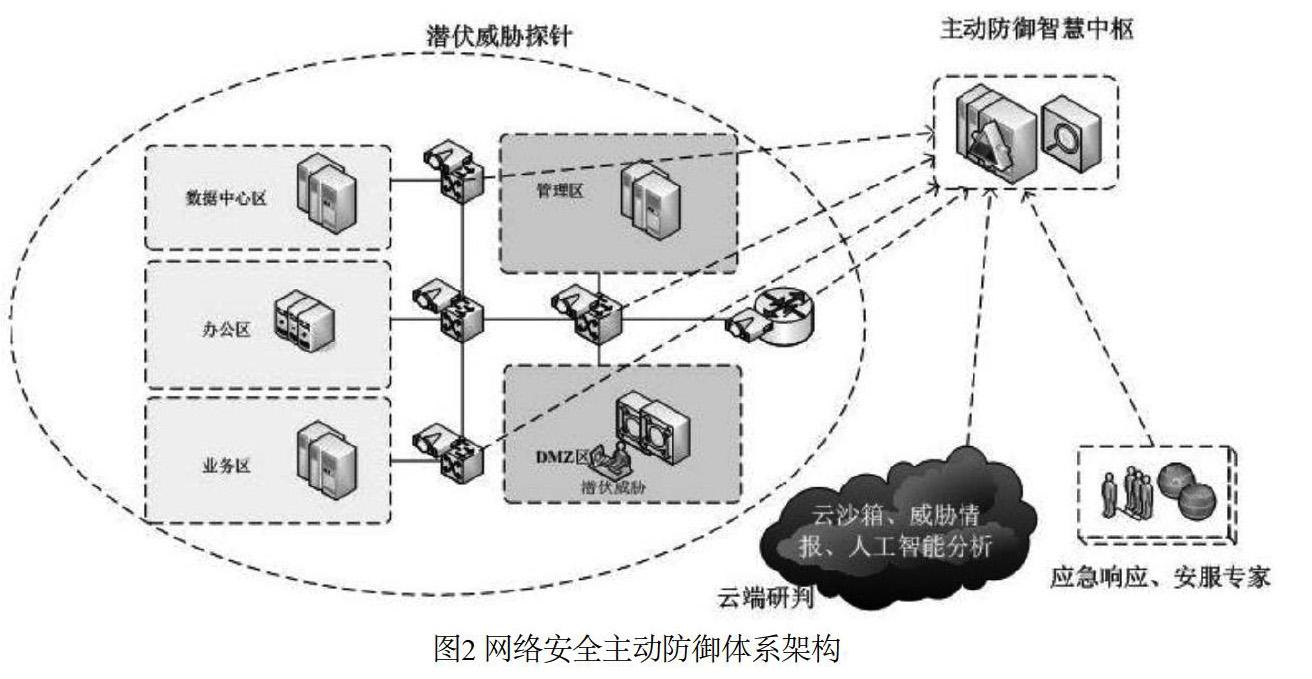

如图2所示,网络安全主动防御体系以全流量分析为基础,基于探针等安全组件采集全网的关键数据,以主动防御智慧中枢为安全核心,结合威胁情报、行为分析、UEBA[4]、机器学习、大数据关联分析、可视化等技术对互联网出口流量实现全网业务可视和威胁感知,从而主动发现各种潜伏威胁。同时,结合安服专家、人工智能等手段的介入和应急响应,提高事件响应的速度和高级威胁发现能力。

3.1 全局安全可视

通过全流量分析、多维度的有效数据采集和智能分析能力,实时监控全网的安全态势、内部横向威胁态势、业务外连风险和服务器风险漏洞等,让网络安全管理员可以清楚的感知全网是否安全、哪里不安全、具体薄弱点、攻击入口点等,围绕攻击链(Kill-chain)[5]来形成一套基于“事前检查、事中分析、事后检测”的安全能力,看清全网威胁,从而辅助决策。

3.2 大数据分析、检索能力

主动防御智慧中枢基于实时大数据框架,结合弹性搜索引擎进行,对网络产生的TB级别海量数据进行存储、关联分析,并通过集群、分布式计算实现万亿级数据的超大规模数据管理和秒级查询能力。

3.3 实时监测,精准预警

通过对全网流量、主机日志和第三方日志的采集分析,实现对已知威胁(僵木蠕毒、异常流量、业务漏洞等)和未知威胁(网络僵尸、APT、零日漏洞等)的全天候实時监测,同时结合智能分析和可人工干预的便捷运营支撑,对已发现的威胁进行精准化预警,简化运维,有效通报预警。

3.4 高效协同响应,阻断风险扩散,辅助闭环

主动防御智慧中枢将网络中传统安全设备作为基础组件,不仅作为安全数据采集源,当发生重要安全事件或风险在内部传播时,亦可通过联动进行阻断、控制,避免影响扩大。联动方式涉及到网络阻断、上网管理、终端安全查杀,可有效提升网络主动安全能力。

3.5 威胁举证与影响面评估

网络安全主动防御体系将IP以资产类型进行划分,区分业务安全、终端安全维度来展示不同类型的受损情况,结合网络中业务资产的侧重点和详细的攻击内容举证、多维度潜伏威胁,评估威胁影响面及受损情况。

3.6 追踪溯源支撑

基于全流量和第三方日志(中间件、操作系统、安全设备等)的有效数据,实时提取相关威胁分析和追踪溯源的关键元数据,并进行元数据持续存储。同时,将数据形成以流量可视、潜伏威胁探测、威胁攻击链可视、统一检索及大数据能力等技术为主的追踪溯源体系,为网络主动安全提供溯源能力。

4 网络安全主动防御体系建设

网络安全主动防御体系采用分层的数据处理结构建设,从数据采集到最终的数据分析呈现形成完整的处理逻辑过程。

4.1 数据采集层

采集包括终端数据、流量采集、中间件数据、第三方设备日志、威胁情报对接。该层提供多种接口进行流量、日志数据的采集和对接,支持Syslog、Web Service、Restful API、WMI等方式采集。

4.2 数据预处理层

对采集的数据进行预处理,包括数据清洗、数据归并、数据富化,最终数据转换为智慧中枢可解析的格式化数据,以文件的形式进行存储,以备后续追溯使用。

4.3 大数据分析层

读取经过预处理后的数据进行离线计算,或读取ES数据进行实时机算。在此进行全网安全数据的检测、分析和统计,并结合威胁情报、行为分析、人工智能[6]等技术,主动发现安全威胁现状,并配合内置的安全关联规则将数据进行归告警。

4.4 数据存储层

分析数据和结果存储在ES引擎中,可提供快速的检索能力。同时,对将近期需要快速呈现的统计结果数据存放到快速存储,以支持快速查询,相比ES引擎无需渲染和额外内存消耗。

4.5 数据服务层

基于可视化的方式对体系中的数据进行呈现,从数据存储层获取数据的接口,读取展示数据,提供各种数据的安全可视服务及对外接口服务。

5 结束语

网络安全主动防御体系是由多种能够实现网络安全主动防御功能的技术所组成的一个技术体系,以应对云大物移智时代所面临的安全形势,从预测、防御、检测、响应等多个维度进行安全形势研判。然而,网络安全运营是一个持续处理的、循环的过程,需要不断的通过细粒度、多角度、持续化的对安全威胁进行实时动态分析,以适应不断变化的网络和威胁环境,并不断优化自身的安全防御机制。

参考文献

[1] Verizon.2019 Data Breach Investigations Report[R].USA:Verizon,2019.

[2] 田春平,张晋源,武靖莹.云计算网络信息安全防护思路探究[J].通信技术,2019.8:939-945.

[3] 程三军,王宇.APT攻击原理及防护技术分析[J].信息网络安全,2016.9: 118-123.

[4] 张罡.网络异常检测研究与应用[D].北京:北京邮电大学,2019.5.

[5] 刘文彦,霍树民,陈扬,仝青.网络攻击链模型分析及研究[J].通信学报, 2018,11: 2018271-1—2018271-7.

[6] 李艳华.大数据安全技术研究[J].网络空间安全, 2020,2: 15-23.