网络第三方边界安全防护探究

2020-11-12叶水勇王文林宋浩杰

张 弛,叶水勇,王文林,宋浩杰

(国网黄山供电公司,安徽 黄山 245000)

0 引言

网络边界的稳定性、安全性关系到公司数据保密的安全等级[1-2]。由于公司信息网络覆盖范围广,涉及业务多、用户多,出现网络边界问题将影响公司相关业务的正常运营。如果仅仅依靠第三方运营商承诺的专线安全,仍存在风险。本文根据公司提出的信息安全治理提升工作需求,对网络系统进行网络边界安全优化,加强网络边界安全稳定。

1 现状分析

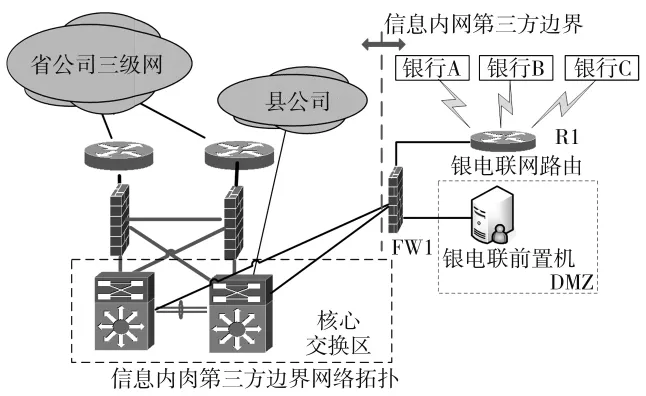

随着某供电公司网络业务的不断发展,使用到第三方运营商提供的专线业务逐渐增多,具体业务有:由移动提供专线的电压负荷监测系统,由联通提供专线的计能量采集,由移动提供专线的移动收费,由电信提供专线的杆塔系统。信息内网第三方边界是省公司及其县公司与银行、移动等业务相关部门间进行数据交换的域边界。信息内网第三方边界网络拓扑如图1所示。

图1 信息内网第三方边界网络拓扑图

2 存在的风险点

2.1 没有专线接入

该公司及其县公司在与第三方外部单位进行网络互联时,存在无专线接入的风险。为保证通信数据的安全,必须采用专线的模式,专线线路由当地的网络运营商负责提供。

2.2 数据加密不完善

公司与第三方运营商网络的通信数据加密不完善,存在数据被窃听或篡改的风险。为防止与第三方外部单位的通信数据在运营商的网络环境中被窃听或篡改,公司与第三方单位之间的专线线路都应进行单独的加密[3-4]。建议采用在公司本端和第三方外部单位对端分别部署一台加密机的方式实现。

2.3 防火墙部署有漏洞

公司在与第三方外部单位通信的边界,防火墙部署有漏洞,存在黑客网络攻击的风险。因此需在第三方边界完善防火墙部署,以实现对外部网络与内部网络之间细粒度(具体到IP、端口、协议、命令等)的访问控制[5-6]。同时,利用防火墙的防病毒、防DDOS等安全防护功能,防止这类威胁从外部网络影响到本省电力的内部网络环境。与第三方外部单位通信区防火墙部署的具体实现方式如图2所示。

图2 与第三方外部单位通信区防火墙部署图

3 安全防护实施方案

3.1 防护策略的部署方案

仅允许银行方前置机访问电力公司银电联前置机固定业务端口;仅允许银电联前置机访问公司营销交易服务器业务端口;仅允许电厂访问公司电厂报票系统业务端口;内网需要与第三方交互的系统数据通过加密机加密后传输;与第三方交互的系统在边界防火墙上均做访问控制[7-8]。

3.2 网络设备的选用及实施方案

网络设备安全包括边界中的网络基础互联设施的安全防护,如路由器、交换机及防火墙等网络安全设备。其中安全网关具有3层吞吐不小于1 GB/s、7层吞吐不小于300 GB/s,并发连接数不小于40万、具备6个前兆电口,设备高度1 U,支持网关、网桥和混杂模式,支持病毒防护、敏感信息防泄漏、应用访问控制策略。同时部署3套加密机,每套2台,安装部署数据加密系统。

3.2.1 网络设备安全加固方案

对网络设备进行安全加固。关闭不需要的服务、启用访问控制列表等加强网络设备安全防护的功能,加强口令和SNMP社区串的强度。

3.2.2 访问控制的安全配置实施方案

禁止对网络设备进行远程维护。若需要远程访问网络设备,使用访问控制列表和高强度的密码控制,或者使用SSH替代TELNET[9-10]。配合使用访问控制列表控制对CON口的访问,给CON口设置高强度的密码。如果不使用AUX端口,则禁止这个端口。为特权模式的进入设置强壮的密码,密码加密存储。控制对VTY的访问,如果不需要远程访问则禁止它,如果需要则一定要设置强壮的密码。采用访问控制列表严格控制访问的地址。网络设备的操作系统和备份,以及配置文件的备份建议使用FTP代替TFTP。对网络设备的管理员登录地址进行设置,保证只有固定IP地址能够访问网络设备。设置登录失败处理功能,如结束会话、限制非法登录次数、网络登录连接超时自动退出等。

3.2.3 网络服务安全配置实施方案

禁止 CDP(Cisco Discovery Protocol,简称 CDP);禁止 TCP、UDP Small、Finger服务;禁止 HTTP 服务;如果启用了HTTP服务则需要对其进行安全配置,设置用户名和密码,采用访问列表进行控制[11-12];禁止BOOTP服务;禁止从网络启动和自动从网络下载初始配置文件;禁止IP Source Routing;修改SNMP协议服务的默认社区字符串;如果没必要则禁止WINS和DNS服务;禁止不使用的端口。

3.2.4 路由协议安全配置实施方案

启用OSPF路由协议的认证,如果使用了OSPF路由协议,默认的OSPF认证密码是明文传输的,建议启用MD5认证,并设置一定强度密钥[13-14]。

RIP协议的认证,只有RIP-V2支持,RIP-1不支持,建议启用RIP-V2,并且采用MD5认证。启用访问列表过滤一些垃圾和恶意路由信息,控制网络的垃圾信息流[15-16]。

3.2.5 安全审计配置实施方案

由于不同设备日志信息的种类和详细程度有一定差别,日志开启对设备的负荷有一定影响,建议获取有意义的日志信息,并将其发送到网管主机或日志服务器并进行分析[17]。

4 实施效果

4.1 建立第三方数据接入区

在信息内网建立第三方数据接入区,将有第三方交互的业务系统或系统的部分组件单独部署在第三方数据接入区中。

4.2 实现与第三方的专线接入

信息内网与第三方业务系统进行交互时,优先采用光纤专线方式,对不具备光纤通信条件的系统,对线路的安全性进行专项审核后决定是否允许接入。

4.3 实现对交互数据的加密

当信息外网在内部应用时,终端可通过公司信息外网安全交互平台与应用系统建立安全通道,并使用国密安全协议对传输数据进行封装和加密。

4.4 在网络边界实现安全防护

在第三方边界处部署防火墙,作为网络安全的屏障,强化网络安全策略,对网络访问进行监控审计,防止内部信息的外泄。

5 结语

公司通过对网络第三方边界安全防护方案的探究,完成了与第三方网络边界安全的典型设计,确定总体安全防护策略、安全控制措施以及安全产品的部署方案。通过对第三方边界安全防护方案的实施部署,保证了某供电公司所有边界业务系统流量的安全和完整,防止使用第三方通道所带来的不安全因素。