一种基于工业互联网平台的安全防护体系设计

2020-09-02魏文许梦竹刘仲亚蒲星

魏文 许梦竹 刘仲亚 蒲星

摘 要:基于工业互联网安全总体要求与工业互联网平台防护要求,文章提出了一套面向无线电管理行业的安全防护体系,包括安全防护总体架构、安全防护内容、安全防护等级以及基本要求等相关内容。这套安全防护体系由我国无线电管理行业首次提出,对健全我国各级无线电管理机构的信息安全防护机制,具有重要参考价值。

关键词:工业互联网;无线电管理一体化;信息安全;体系架构

中图分类号: TN915.08 文献标识码:A

Abstract: Based on the general requirements of industrial internet security and protection requirements of industrial Internet platform, this paper proposes a set of security protection system for radio management industry, including the general architecture, main content, protect level and basic requirements of security protection. This is the first time that this security protection system proposed in radio management field, it has significant value for improving the information security protection mechanism of radio management organizations in China.

Key words: industrial internet; radio management integration; information security; architecture

1 引言

近年来,随着全球第四次工业革命兴起,工业互联网作为新一代信息技术与制造业深度融合的产物,对未来工业发展产生着深层次影响。工业互联网[1]是满足工业智能化发展需求,具有低时延、高可靠、广覆盖特点的关键网络基础设施,是新一代信息通信技术与先进制造业深度融合所形成的新兴业态与应用模式。工业互联网平台[2,3]是面向制造业数字化、网络化、智能化需求,构建基于海量数据采集、汇聚、分析的服务体系,支撑制造资源泛在连接、弹性供给、高效配置的工业云平台。目前,我国无线电管理基本建成超短波、短波、卫星和信息管理等基础设施网络,完善了频率、台站、监测、卫星和检测等数据库,奠定了良好基础。伴随着新型无线电技术的迅猛发展,无线电技术设施逐步转向自动化、智能化、小型化发展,促进技术设施互联、信息数据共享、业务流程贯通,实现海量无线电管理数据采集与分析挖掘,对我国无线电管理信息化水平提出了新的要求。

基于工业互联网理念的无线电管理一体化[4]是我国无线电管理全业务的高效管理、科学决策、流程连续与数据共享的长远发展战略。无线电管理一体化平台[4]是无线电管理行业的工业互联网平台。随着各级无线电管理机构一体化平台的建设与发展,无线电管理技术设施多样、用户数量增加、网络环境复杂等因素,导致外部网络攻击、非授权用户访问、数据异常丢失等,对一体化平台造成越来越多的安全威胁[5]。因此,研究并构建无线电管理一体化安全防护体系,对推动我国无线电管理行业的信息化发展具有重要意义。

2 总体架构

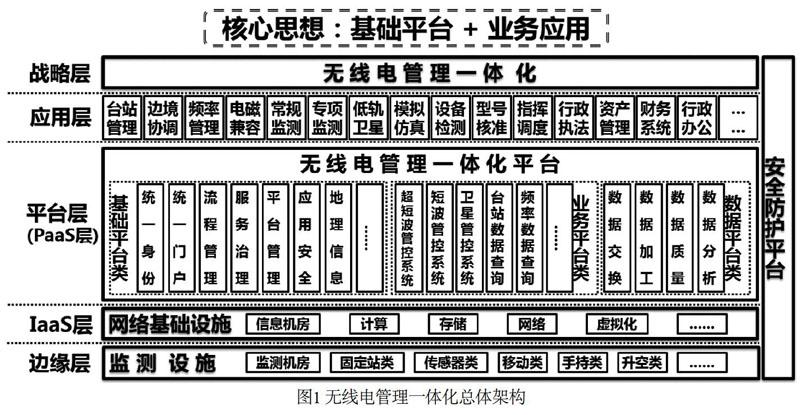

按照工业互联网的相关要求,无线电管理一体化安全防护体系是指涉及我国无线电管理行业监测设施、网络基础设施、一体化平台和应用系统等安全防护的总体要求,包括层级划分、防护内容、防护等级和防护要求等内容。如图1所示,无线电管理一体化主要包括监测设施(边缘层)、网络基础设施(IaaS层)、一体化平台(PaaS层/平台层)、应用系统(应用层)、安全防护平台和无线电管理一体化(战略层)等六个层级。其中,战略层属于非信息化实体表达;安全防护平台即本文论述的安全防护体系。

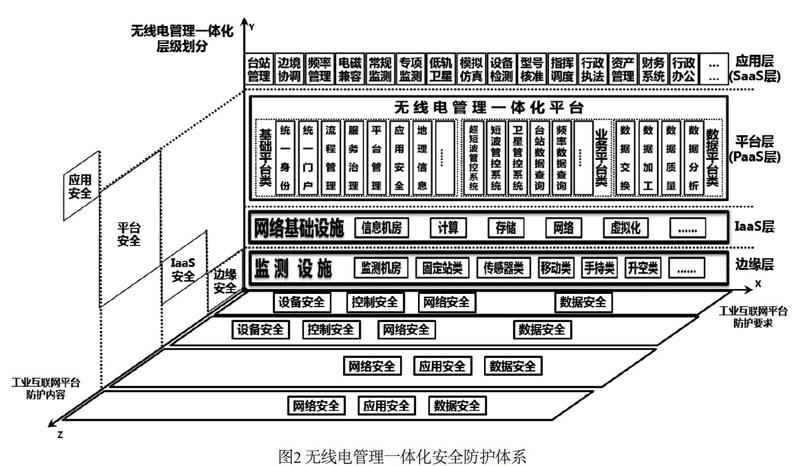

图2展示了一体化安全防护体系的总体设计模型,其主要防护范围涉及无线电监测基础技术设施、无线电网络基础设施、一体化平臺以及无线电管理专业应用系统等。本文对安全防护体系进行了立体化建模,其中层级划分(y轴)是无线电管理一体化的四个信息化实体表达,即监测设施(边缘层)、网络基础设施(IaaS层)、一体化平台(PaaS层/平台层)、应用系统(应用层);防护内容(z轴)对照工业互联网平台的要求进行划分和设计,包括边缘安全、IaaS安全、平台安全和应用安全等四个方面,与Y轴的层级划分相互对应;防护要求(x轴)是结合工业互联网安全防护等级,对每个层级划分的防护内容提出具体设计方案。后续章节将详细阐述以上内容。

3 安全防护等级

工业互联网系统的安全防护等级共分为五个级别,按照社会影响力、所提供服务的重要性、用户数大小等影响因素[1],防护要求逐步提升,其中“第五级”为最高防护等级。每个防护等级均对设备安全、控制安全、网络安全、应用安全、数据安全五大防护内容提出了原则性要求,涉及身份鉴权、访问控制、安全审计、入侵防范、恶意代码防范、数据保密性保护、备份与恢复、销毁、溯源等方面。

考虑到我国无线电管理工作,承担着管频率、管台站、维护无线电波空中秩序的重要职能,是服务经济社会发展、服务国防建设、服务党政机关的重要支撑,是保障重大活动、突发事件等时期无线电通信安全的重要手段,积累的无线电管理数据也成为重要的战略资源。综上,无线电管理一体化安全对社会经济发展、国防国家安全有着较为重要的影响。为此,本文建议无线电管理一体化安全防护应参照工业互联网安全防护等级第三级开展建设,即“受到破坏后,会对系统提供商、个人及企业用户等的合法权益产生特别严重损害,或者对社会秩序、经济运行和公共利益造成严重损害,或者对国家安全造成损害[6]”。

4 安全防护内容

按照安全防护体系架构,安全防护内容包括边缘安全、IaaS安全、平台安全、应用安全四个方面,分别对应无线电管理一体化架构如图1所示中无线电管理边缘感知层的各类无线电监测设施、组成无线电监测网络的网络基础设施、一体化平台以及各类无线电监测专用业务应用系统。

4.1 边缘安全

无线电管理一体化边缘层由各类无线电监测站、手持类监测设备等无线电监测技术设施构成,无线电监测技术设施通过大范围无线电监测数据采集,构建无线电管理一体化平台重要数据基础。边缘防护内容主要对各类无线电监测设施的设备、控制、监测网络、监测基础数据进行防护。

4.2 IaaS安全

无线电管理一体化IaaS层由支撑一体化平台的服务器、存储、网络、虚拟化等物理及虚拟资源构成。IaaS安全主要对网络基础设施的设备、控制、网络以及数据进行防护。

4.3 平台安全

无线电管理一体化平台层由无线电管理一体化基础平台、业务平台以及数据类平台构成。平台安全主要对一体化平台的网络、应用以及数据进行防护。

4.4 应用安全

无线电管理一体化应用层由各类无线电管理业务专用应用系统构成。应用安全主要对各类应用系统的网络、访问以及数据进行防护。

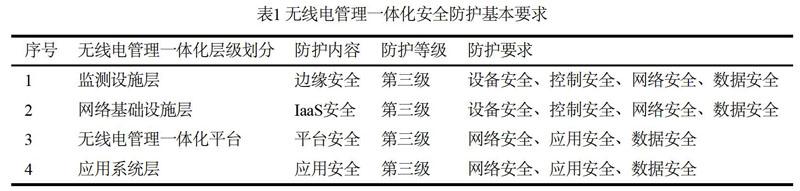

5 安全防护要求

基于工业互联网安全防护等级第三级的要求,无线电管理一体化安全防护要求应考虑五个方面。(1)设备安全:设备、设备操作及运维用户的身份鉴别、访问控制、入侵防范、安全审计等;(2)控制安全:控制软件的身份鉴别、访问控制、入侵防范、安全审计,控制协议的完整性保护等;(3)网络安全:网络与边界的划分隔离、访问控制、异常监测、入侵防范、机密性与完整性保护、安全审计等;(4)应用安全:应用系统的访问控制、入侵防范、攻击防范、行为管控、来源控制等;(5)数据安全:数据机密性保护、完整性保护、数据备份恢复、数据安全销毁等。本文按照无线电管理一体化每个层级的不同特性,对安全防护内容逐一提出了具体的安全防护要求,汇总数据如表1所示。

5.1 边缘安全防护要求

边缘安全以各类监测技术设施为主体,其防护要求主要包括设备安全、控制安全、网络安全和数据安全四个方面。

5.1.1设备安全

对边缘层各类监测技术设施从访问控制、身份鉴别、入侵防范、安全审计四个方面进行设备安全防护。

(1)应通过定制安全策略。实现对接入信息网络平台层的监测技术设施的访问控制;应单独分配运维用户账户和权限,建立监测技术设施运维用户访问控制,并确保授予所需的最小权限;应重命名或删除默认账户,修改默认账户的默认口令,及时删除或停用多余的、过期的账户,避免共享账户存在。

(2)应采用鉴别机制。对接入信息网络平台层的监测技术设施、设备操作用户等进行身份鉴别,身份标识应具有唯一性,鉴别信息应具有复杂度要求并定期更换;应采取必要措施,防止需远程操作的监测设施身份鉴别信息在网络传输中被窃听。

(3)应遵循最小安装原则。仅为边缘层监测技术设施安装必要的组件和应用程序,并关闭监测技术设施中不需要的系统服务、默认共享和高危端口;对监测技术设施运维过程应具有登录失败处理功能,配置并启用结束会话、限制非法登录次数和登录连接超时时自动退出等措施;对于通过网络进行管理的监测技术设施,应设定监测技术设施终端接入方式或网络地址范围对其进行限制。

(4)应启用审计范围覆盖对监测技术设施进行操作的每个用户、重要的用户行为和重要安全事件的安全审计功能;审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等;应确保审计记录的留存时间符合法律法规要求。

5.1.2 控制安全

对边缘层监测管控、天线控制等控制系统从控制协议完整性保护、身份鉴别、入侵防范、安全审计四个方面进行控制安全防护。

(1)应采取控制协议完整性保护机制。确保控制协议中的各类指令不被非法篡改和破坏,控制协议应能识别和防范破坏控制协议完整性的攻击行为。

(2)应对登录控制系统软件进行操作的用户进行身份标识和鉴别,身份标识应具有唯一性,身份鉴别信息应具有复杂度要求并定期更换;对控制系统进行操作的过程应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和登录连接超时时自动退出等相关措施。

(3)应遵循最小安装原则。仅安装需要的组件和程序,并关闭控制系统主机中不需要的系统服务、默认共享和高危端口;应能够监测到对控制系统进行入侵的行为,并在发生严重入侵事件时提供报警。

(4)应启用审计范围覆盖对控制系统进行操作的每个用户、重要的用户行为和重要安全事件的安全审计功能,具体要求同5.1.1(4)。

5.1.3 网络安全

对边缘层无线电监测技术设施信息网络从边界防护、访问控制、入侵防范、安全审计四个方面进行网络安全防护。

(1)无线电监测设施网络与外部网络之间应划分为两个区域,区域间应采用技术隔离手段,并在不同等级的网络区域边界部署访问控制机制,设置访问控制规则;应能够对非授权设备的接入行为进行告警。

(2)应根据访问控制策略设置訪问控制规则,保证跨网络边界的访问和数据流通过边界防护设备提供的受控接口进行通信,默认情况下受控接口拒绝所有通信;应删除多余或无效的访问控制规则,优化访问控制列表,并保证访问控制规则数量最小化;应该根据网络边界访问控制规则,通过检查数据包的源地址、目的地址、源端口、目的端口和协议等,确定是允许该数据包通过该区域边界;内部网络与外部网络之间应采用访问控制机制,禁止任何穿越区域边界的Web、FTP等通用网络服务。

(3)应在关键网络节点处部署入侵防范措施,监测并检测通过无线电监测设施关键节点发起的DDoS等网络攻击行为,当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目的、攻击时间,并在发生严重入侵事件时提供告警。

(4)应在关键网络节点进行安全审计,对重要的用户行为和重要安全事件进行安全审计,具体要求同5.1.1(4)。

5.1.4 数据安全

对边缘层监测技术设施信息网络数据传输从完整性保护、保密性保护、备份与恢复三个方面进行数据安全防护。

(1)应采用密码技术支持的完整性校验机制。

(2)应采用适应无线电管理内部网络特点的密码技术支持的保密性保护机制。

(3)应根据无线电管理数据存储策略,提供各级监测设施本地数据备份与恢复功能,保证数据一致性,且备份数据应采取与原数据一致的安全保护措施。

5.2 IaaS安全防护要求

IaaS安全以信息机房物理设备和虚拟化设备为主体,其防护要求主要包括设备安全、控制安全、网络安全和数据安全等四方面。

5.2.1 设备安全

对IaaS层服务器等网络基础设施设备从访问控制、身份鉴别、入侵防范、资源控制、恶意代码防护、安全审计等六个方面进行设备安全防护。

(1)应采用技术措施对允许访问服务器的终端地址范围进行限制;应关闭服务器不使用的端口,防止非法访问;应根据服务器和网络设备管理用户的角色分配权限,仅授予管理用户所需的最小权限,应对网络设备的管理员登录地址进行限制。

(2)应对登录服务器和网络设备的用户进行身份标识和鑒别,身份标识应具有不易被冒用的特点,口令应有复杂度并定期更换;应启用登录失败处理功能,可采取结束会话、限制非法登录次数和自动退出等措施;应采用安全方式防止用户鉴别认证信息泄露。

(3)服务器所使用的操作系统应遵循最小安装的原则,并保持系统补丁及时更新;应能够检测对重要服务器的入侵行为,能够记录入侵的源IP、攻击的类型、攻击的目的、攻击的时间,并在发生严重入侵事件时提供报警。

(4)应根据安全策略,设置登录服务器的会话数量;应根据安全策略设置登录服务器的操作超时锁定。

(5)应安装防恶意代码软件,并及时更新防恶意代码软件版本和恶意代码库。

(6)应具有审计范围覆盖到网络基础设施上的每个用户,内容应包括重要用户行为、系统资源的异常使用和重要系统命令的使用等重要的安全相关事件的安全审计功能,具体要求同5.1.1(4)。

5.2.2 控制安全

应对网络基础设施相关的控制系统采取必要的控制安全防护措施,具体要求同5.1.2。

5.2.3 网络安全

对IaaS层网络基础设施信息网络从网络区域划分隔离、访问控制、恶意代码防护、网络安全监测、安全审计等五个方面进行网络安全防护。

(1)应根据业务系统的类型、功能及租户的不同划分不同子网、网段或安全组,并在各子网、网段或安全组之间采取技术手段进行隔离;应根据无线电管理业务需求对信息网络划分不同的安全域,安全域之间应采用技术隔离手段。

(2)应在网络或网段边界启用访问控制,应能根据会话状态信息为数据流提供明确的允许/拒绝访问的能力,控制力度到主机级;接入网络边界网关只开放接入服务相关端口;边界安全网关应对源地址、目的地址、源端口、目的端口和协议等进行检查,以允许/拒绝数据进出。

(3)应对恶意代码进行检测和清除。

(4)应对网络设备运行状况、网络流量、管理员和运维人员行为等进行监测,识别和记录异常状态;应持续大流量攻击进行识别、报警和阻断的能力;应监视端口扫描、木马后门攻击、拒绝服务攻击等攻击行为,当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目的、攻击时间,在发生严重入侵事件时应提供报警;应对网络通讯数据、访问异常、业务操作异常、网络设备流量、冗余机制等进行监测并报警。

(5)应对网络系统中的网络设备运行状况、网络流量、管理员和运维人员行为等进行日志记录,安全审计具体要求同5.1.1(4)。

5.2.4 数据安全

对IaaS层数据从产生、传输、存储、销毁、备份与恢复等三个方面进行数据安全防护。

(1)数据产生时,应具有数据敏感度的界定标准,并根据敏感度进行分类。

(2)应保证鉴别信息等关键数据传输的保密性,并检测数据在传输过程中的完整性。

(3)应采用加密技术或其他保护措施实现鉴别信息、关键数据和管理数据的存储保密性,应支持对密码算法、强度和方式等参数的可选配置,并检测到数据在存储过程中的完整性;应具备有效的磁盘保护方法或数据碎片化存储等措施。

(4)应能够清除因数据迁移等产生的遗留数据,对日志的留存期限应符合国家有关规定;应提供手段清除数据的所有副本。

(5)应提供数据本地备份与恢复功能,全量数据备份至少每周一次,增量备份至少每天一次,或提供多副本备份机制。

5.3 平台安全防护要求

平台安全以中间件、无线电管理高复用业务应用/服务为主体,其防护要求主要包括网络安全、应用安全和数据安全等三方面。

5.3.1 网络安全

对平台层信息网络安全防护的具体要求同5.2.3IaaS层网络安全要求。

5.3.2 应用安全

对平台层无线电管理高复用业务应用/服务从用户身份鉴别、访问控制、合规性检查、来源保证、健壮性保证、资源控制、上线前检测、安全审计等八个方面进行应用安全防护。

(1)应对使用平台层的用户、运行管理人员进行身份标识和鉴别,身份标识应具有唯一性;应采用口令、令牌、基于生物特征、数字证书以及其他具有相应安全强度的两种或两种以上的组合机制进行身份鉴别,鉴别信息应具有复杂度要求并定期更换,并强制用户首次登录时修改初始口令;登录过程应提供并启用登录失败处理功能,多次登录失败后应采取必要的保护措施。