一种海洋油气田中控系统的网络安全解决方案

2020-09-01李志刚李墨林刘文艺

李志刚,王 伟,武 岳,李墨林,刘文艺

(海洋石油工程股份有限公司,天津 300452)

0 引言

海洋石油平台由于设备繁复、工艺复杂且造价昂贵,要求其中央控制系统不允许存在任何安全薄弱环节。过去,海洋石油平台中央控制系统是单独的、相对封闭的控制系统,随着工业控制网络的飞速发展,以及陆地终端对海洋油气田各平台数据互通的需求,增加了很多网络,使得陆地终端与各平台之间可以进行网络通信,但通信数量和方式的增多,也增加了网络安全方面的隐患。

本文主要针对目前海洋石油平台中控系统主流的C/S网络架构(即客户端/服务器架构),提出了一种网络安全加固的方案。该方案在原PCS、ESD、FGS 系统控制器与服务器、工作站之间增加工业级防火墙,通过工业防火墙隔离来自工作站对于系统控制器的潜在病毒威胁。

1 基本概念及防护原理

1.1 C/S网络架构

Client/Server 架构,即客户端/服务器架构。它把客户端(Client,通常是一个采用图形用户界面的程序)与服务器(Server)区分开来,每一个客户端都可以向一个服务器或应用程序服务器发出请求。客户端通常包含一个或多个在用户电脑上运行的程序,其通过数据库连接访问服务器端的数据[1]。这种架构可以把客户机和服务器两端硬件环境充分利用,将要处理的任务合理地分配到客户机端和服务器端来实现,降低了系统的通讯开销。

1.2 工业级防火墙

工业级防火墙包含两部分:①自适应安全设备(ASA);②FirePOWER 模块。

ASA 提供防火墙功能,该防火墙功能可以基于配置的规则来允许或拒绝流量。FirePOWER 模块能够执行针对深度包检测(DPI)的特定于应用的协议分析;IFW 可以通过本地自适应安全设备管理器(ASDM)或通过集中式管理服务器来管理。

工业级防火墙可通过配置的安全规则实现对网络流量的控制[3]。其所提供的入侵防护系统,可用于在通过网络进行通信时,检测和控制应用级网络通信和潜在恶意通信。此外,DPI 技术有助于实现对容许的网络流量进行精细控制,并帮助识别和抵御潜在的系统风险;可检查数据包以进行分类,并阻止应用层可能存在的CIP 写入或CIP 读取等操作,从而有助于维护工厂运营的完整性。

1.3 服务器与工作站防护

在服务器和工作站端,工业级防火墙为主机/设备提供基于策略的行为控制和检测。因为操作系统修补并不总是可能的,AV 签名不能定期更新,并且其他过程也不能总是及时有效地执行。防火墙控制应用程序行为,阻塞标识的进出通信量,并且通常提供基于主机的入侵预防和检测[7],其通过允许和阻止应用程序或用户可能采取的特定动作来控制应用程序行为。例如,预防策略可以指定某个应用程序不能生成其他进程,包括病毒、蠕虫和特洛伊木马等危险进程。应用程序仍然可以读取和写入需要访问的文件和目录。

2 海洋石油平台中控系统网络加固方案

2.1 海洋石油平台中控系统简介

中控系统是海洋石油平台的控制中枢,其采用集中监视管理、分散控制的方式,连续监测和控制海上油气田生产设施及公用设施的正常运行,并对可燃、有害气体泄漏、火灾等意外情况进行实时监测,触发报警并根据预定的因果逻辑去执行相应的关断或消防等措施。可以说,中控系统一方面保证了海上石油平台的生产、生活可以正常有序地进行,另一方面又对各种意外事故进行实时监测与控制,在整个海上石油平台运行中起到了尤为关键的作用。

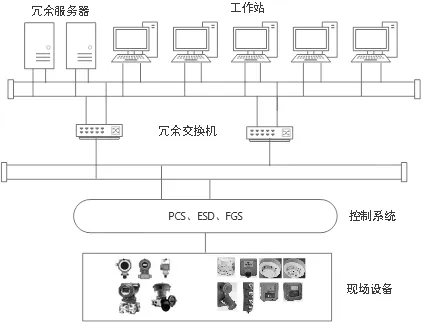

图1 海洋石油平台中控系统常用网络架构Fig.1 Common network architecture of central control system of offshore oil platform

2.2 中控系统常用网络架构

海洋石油平台中控系统通常采用一对互为冗余的服务器作为数据、历史、报警及OPC 服务器,通过冗余的控制网接收来自PCS、ESD、FGS 控制层的数据,再对数据进行处理、存储等工作。工作站主要用于读取服务器的数据,并将数据呈现到操作界面上,以供用户监视与操作[5]。冗余交换机用于连接监控层与下位机控制层,控制层PCS、ESD、FGS 的数据将通过这对交换机将数据传输到上位监控层。控制层又通过硬线及485 通信等方式与现场设备相连接,接收来自现场设备的电信号。图1 为海洋石油平台中控系统常用网络架构。

2.3 加固后网络架构图

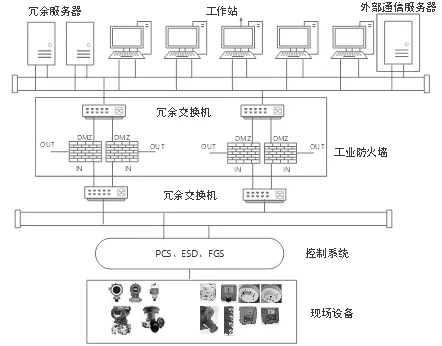

为了实现陆地终端与平台中控系统间的数据互通,同时又要有效地保护平台中控系统内部网络的安全,本文提出了以下网络加固的方案,如图2 所示。

在中控系统内网与外部网络之间加入工业级防火墙,将内网与外网隔离开来,根据需要,有针对性地采取相应的隔离措施,这样便能在对外提供友好的服务的同时,最大限度地保护了内部网络。针对不同资源提供不同安全级别的保护,构建一个DMZ 区域,DMZ 可以为主机环境提供网络级的保护,能减少为不信任客户提供服务而引发的危险,是放置公共信息的最佳位置。在一个非DMZ 系统中,内部网络和主机的安全通常并不如人们想象的那样坚固,提供给Internet 的服务产生了许多漏洞,使其他主机极易受到攻击。但是,通过配置DMZ,可以将需要保护的应用程序服务器和数据库系统放在内网中,把没有包含敏感数据及需要传送到外网的数据放置于DMZ 中,这样就为应用系统安全提供了保障。DMZ 使包含重要数据的内部系统免于直接暴露给外部网络而受到攻击,攻击者即使初步入侵成功,还要面临DMZ 设置的新的障碍。

图2 加固后网络架构Fig.2 Hardened network architecture

2.4 访问控制策略

加固后的网络架构确定后,需要确定以下6 条访问控制策略:

1)内网可以访问外网

内网的用户显然需要自由地访问外网。在这一策略中,防火墙需要进行源地址转换。

2)内网可以访问DMZ

此策略是为了方便内网用户使用和管理DMZ 中的服务器。

3)外网不能访问内网

很显然,内网中存放的是全部内部数据,这些数据不允许外网的用户直接进行访问。

4)外网可以访问DMZ

DMZ 中的服务器本身就是要给外界提供服务的,所以外网必须可以访问DMZ。同时,外网访问DMZ 需要由防火墙完成对外地址到服务器实际地址的转换[2]。

5)DMZ 访问内网有限制

很明显,如果违背此策略,则当入侵者攻陷DMZ 时,就可以进一步进攻到内网的重要数据。

6)DMZ 不能访问外网

在网络中,非军事区(DMZ)是指为不信任系统提供服务的孤立网段,其目的是把敏感的内部网络和其他提供访问服务的网络分开,阻止内网和外网直接通信,以保证内网安全。

3 应用成果与展望

目前,南海某石油平台的中控系统拟引入该套网络安全系统,用于实现平台与陆地终端的实时通信,即在陆地终端可以随时监视来自平台的生产数据。届时,该套安全系统将24h 为平台内网与外网之间的数据互通保驾护航。

随着网络信息安全的发展,越来越多的海洋石油平台将趋向于建立平台间乃至海上平台与陆地终端间的数据通信。网络链路的大量增加,尤其是当平台内网需要与互联网连接时,势必会导致网络安全风险的加大,这样的风险对造价昂贵的海上石油平台来讲是不可接受的。因此,引入网络安全系统将会成为越来越多平台保护其控制系统内网不受侵害的最佳选择。

4 结语

经过几十年的发展,海洋石油平台中控系统的自动化程度逐渐提高,随之而来的对于平台间以及平台与陆地间的数据互通的需求也在快速增长。在未来的海洋石油平台中控系统发展进程中,网络安全加固将会是保证系统正常使用,保证平台与外界数据互通可以安全进行的必要手段。相信随着网络信息安全技术的不断发展,越来越多、越来越先进的安全加固解决方案将会应用于海洋石油平台中控系统中,为海洋油气田的安全生产及环境保护做出重大贡献。