基于无证书公钥密码的铁路通信网访问控制方案研究

2020-08-27尹虹,田涛

尹 虹,田 涛

(1.中国铁道科学研究院集团有限公司 电子计算技术研究所,北京 100081;2.中国国家铁路集团有限公司 办公厅,北京 100844)

随着铁路运输能力和水平的提高,其发挥的作用越来越重要。铁路运输所依赖的基石—铁路通信网承担着铁路信息化的重任。网络是连接数据的桥梁,保证网络中数据的安全,是确保铁路通信网有效运行的重中之重。

由于铁路通信网对外敞开通信网的大门,因此,身份认证显得尤为重要。

无证书公钥密码(CL-PKC,Certificateless Public Key Cryptography)技术[1]舍弃了之前的证书访问模式,不需要通过一系列证书发布、证书认证、证书使用等繁琐操作,就能保证加密信息的公钥的真实性,提高了效率。

本文不单纯研究使用CL-PKC技术,而是将它与基于角色的访问控制相结合,应用于铁路通信网,此结合能充分发挥二者的长处,对访问控制信息提供高效率的密码技术保护。此外,由于使用的是基于角色的访问控制,相比单独的访问控制,能进一步提升响应速度,满足铁路通信网内大量高性能、高安全防护系统的需要。

本文将密码技术应用于铁路通信网的访问控制,可以快速地进行身份认证及访问权限控制,为探索密码技术在传统访问控制领域的安全、高效应用积累经验。

1 无证书公钥密码体制

1.1 公钥密码学的发展

1986年,Diffie和Hellman提出了公共密钥加密技术[2]。公共密钥为加解密双方都知晓,而它的真实性如果不通过额外的策略,是无从保证的。有3种额外的策略:(1)沿用传统的公钥密码技术;(2)使用带有身份信息的公钥密码技术;(3)本文采用的不使用证书的公钥密码技术[3]。

1.1.1 传统公钥密码体制

在20世纪80年代,提出了公钥基础设施(PKI,Public Key Infrastructure),它是密码技术领域的突破和创新[4]。它提供数据加密、证书认证、数字签名和密钥管理等服务,构建铁路行业密码应用的基础。但目前的PKI技术还有一定的缺陷,如证书的时效性在部分方案中不能满足要求,证书管理会占用大量的系统资源。

1.1.2 基于身份的公钥密码体制

Shamir提出了带有身份信息的公共密钥技术[5],可解决证书的管理开销和时效问题。但是其可信度高度依赖可信的第三方(PKG),高负荷环境将导致唯一的可信第三方承受负担过重。如果系统的主密钥泄露,整个机制就会瓦解,保护措施形同虚设。为了攻克这个问题,产生了一项重大成果即CL-PKC技术[6],在这项技术中,公共密钥的产生、认证和使用将不依赖于证书。

——推动工会改革创新。习近平总书记要求:“时代在发展,事业在创新,工会工作也要发展,也要创新。”“工会组织要增强自我革新的勇气,坚持眼睛向下、面向基层,改革和改进机关机构设置、管理模式、运行机制,坚持力量配备、服务资源向基层倾斜,创新工作体制机制和方式方法,自觉运用改革精神谋划工会工作,推动工会工作再上新台阶。”

1.1.3 基于无证书的公钥密码体制

本世纪初,Al-Riyami、Paterson发明了CLPKC技术,此技术在管控公共密钥时,不使用证书。如果PKG[7]中的私钥被不相关人员所获得,那么不相关人员只是得到了私钥的一部分,整个私钥对于不相关人员仍然是不可见和不可用的状态。无需证书即可认证公钥真实性,降低系统的开销,从根本上消除了以上2种密码体制所存在的问题。

1.2 无证书认证密钥协商(CL-AK)协议

会话密钥的确定需要加解密双方都知晓并同意,过程无需依附于可信第三方密钥管理中心(KCG),可独立运用。参与成员在协议结束后可共享密钥,除参与成员以外的其他任何人均不能获取此密钥。有一类协议被称为AKAP[8],它能够帮助参与成员确认其他参与成员的身份。

2 基于角色的访问控制理论

2.1 访问控制基础

2.1.1 自主访问控制

自主访问控制(DAC,Discretionary Access Control)是操作方自己决定自己可控客体的操作者及其可执行的某些操作。

2.1.2 强制访问控制

强制访问控制(MAC,Mandatory Access Control)[9],这种方式不是由操作方自己决定,而是系统来决定某些人可以执行某些操作,除此之外一律禁止。主体和客体各自具有一组安全属性。每当主体尝试访问客体或对客体进行某种操作时,系统都会强制施行授权规则的检查,即检查安全属性,根据安全属性决定是否可进行访问或操作。根据一组授权规则(也称策略)检查任何主体对任何客体进行的任何操作,这组授权规则决定操作是否允许。

2.1.3 基于角色的访问控制

基于角色的访问控制(RBAC,Role-Based Access Control)不是针对单个主体,而是将主体纳入一个集合,可执行的操作纳入另一个集合,所有的限制是在两个集合中执行。每一种角色对应一组相应的权限。主体属于某种角色,角色的权限就给与了这个主体。这个角色可以执行某类操作,被赋予这个角色的主体就能执行某类操作。

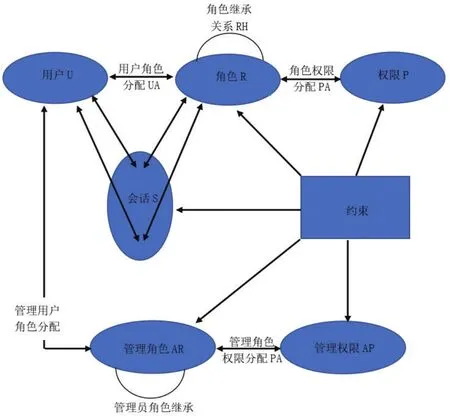

2.2 角色管理模型

角色管理的模型(ARBAC97,Administrative RBAC97)[10],结构组成,如图1所示。

ARBAC97模型包含3个部分。

(1)用户-角色指派模型:决定用户是否属于某类角色,可以将用户加入某类角色集合,也可将用户从某类角色集合中移除。

(2)权限-角色指派模型:决定角色是否拥有某类权限,可以让角色拥有某类权限,也可将某类权限从角色中剥夺。

(3)角色-角色指派模型:管理角色与角色之间的继承关系。

图1 ARBAC97模型

3 铁路通信网访问控制方案研究

3.1 访问控制方案流程

铁路通信网访问控制方案需要完成以下2项功能:

(1)设备身份认证:防止非法设备接入,实现双向认证。

(2)设备权限控制:设定设备访问的权限,明确指明某些设备可以进行某些操作,除此之外的设备一律阻止。

铁路通信网访问控制方案采用无证书公钥密码技术,包含铁路通信网身份认证和权限分配,具体流程,如图2所示。

(1)铁路行业权威源(SOA)发布角色权限集到服务器,将密钥信息发布给客户端和服务器。(2)服务器用收到的密码信息,判断客户端是否被允许访问。(3)客户端用收到的密码信息,判断服务器是否被允许访问,两者都得到角色的权限集合。

图2 访问控制方案流程

3.2 访问控制方案系统结构

SOA将IDwRC信息发送给主站,子站从主站获取信息,从可信任的密钥生成中心(KGC)获取部分私钥;轻量目录访问协议(LDAP)服务器从子站获取角色权限。系统结构,如图3所示。

图3 访问控制方案系统结构

3.3 访问控制方案总体框架

采用CL-PKC和RBAC等技术的身份认证和权限分配功能,实现了铁路通信网统一访问控制的目的,其总体框架模型,如图4所示。

(1)身份认证子系统从子站LDAP服务器获取角色身份,终端通过此系统得到角色身份。(2)权限分配子系统从子站LDAP服务器获取权限信息传递给终端,从而实现终端对应用服务器、数据库的可控访问,实现权限分配和权限验证。

图4 访问控制方案总体框架

4 结束语

铁路通信网是铁路运输系统的基石,密码技术应用在铁路通信网,能最大限度地保障网内信息的安全。本文对铁路通信网的访问控制展开了深入地学习和研究,针对集中式铁路通信网访问控制安全性要求高、响应速度要求快的特点,将无繁琐证书认证机制的无证书公钥密码技术与RBAC相结合,应用于铁路通信网,降低了计算所需付出的时间代价,避免了PKI的认证系统庞大和低效的缺点,保证网内信息的真实性。