医院该如何解决勒索病毒威胁

2020-07-10林双年

林双年

(阜宁县人民医院,江苏 盐城 224400)

0 引言

2017年5月,一款名为WannaCry的勒索病毒席卷全球,包括中国、美国、俄罗斯及欧洲在内的100多个国家受到影响。据国家信息中心联合发布的《2017中国网络安全报告》称,2017年瑞星“云安全”系统共截获勒索软件样本 92.99万个,感染共计 1,346万次,我国部分高校内网、大型企业内网和政府机构专网遭受攻击较为严重。

勒索病毒是一种特殊的恶意软件,黑客将这类软件植入受害机构或者企业的系统中,将这类用户的数据资产包括文档、邮件、数据库、源代码、图片、压缩文件等多种文件加密,然后索要赎金。受害者在没有私钥的情况下,一般无法恢复文件,如需恢复重要资料,只能被迫支付赎金[1]。

为何救死扶伤的医院正越来越多的成为黑客攻击的靶子?与其他机构相比,医院的信息系统比较特殊,如其中的病例、医学记录、、病患资料以及预约挂号信息等,都属于紧急使用的信息,被勒索病毒给加密后,会造成比较大的危害,因此会想尽办法以最快速度恢复,最简单的方法就是:马上交赎金。医院信息系统遭遇勒索或发生故障,无论是哪种突发状况,都将直接影响到患者正常就医,甚至会关系到病患的生命安全[2-4]。

1 医疗行业系统现状

大部分医院都独立拥有的HIS系统、EMR系统、LIS系统、PACS系统几大主系统,还有手麻系统、供应追溯系统、心电系统、移动护理系统、移动查房系统等等。有的大型医院有近上百个子系统组成。虽然大部分医院设有信息科室,但是有的信息科却得不到重视,甚至有的主要工作变成维修电脑、打印机等,让人心生无奈。有很多的医院网络安全策略不当。有的购买过不少的安全设备,但是这些设备却如同摆件一样放置一旁。比如,很多都部署过防火墙,但里面设置的几乎是透明的原始模式,有的购买安装杀毒软件,但并没有在服务器上安装,也没有按时为软件打补丁[5]。虽然有不少都部署了安全设备,但密码却是类似12345678这样弱到爆的口令,设备虽然齐全但是对于安全意识却缺乏的可怜,只有在遭到网络攻击后才会逐渐的重视起这些网络安全问题。

2 医疗行业信息系统特点

(1)高速的响应速度和联机事务处理能力

(2)医疗信息数据的复杂性

(3)信息的安全、保密度要求高

(4)数据量大

(5)稳定性要求高

(6)瞬间并发访问量大

(7)系统后期数据维护工作量大

3 医院内网安全面临的主要问题有

(1)医院之间的信息系统互联互通,使得医院面临更多的外部安全威胁。

(2)医院安全意识淡薄以及管理制度的不完善,没有成立专门的信息安全管理组织、没有成套规范的管理体系,已经严重滞后信息化的发展速度。

(3)医院拥有的患者信息、诊疗信息更加具有商业价值,渐渐得到灰色产业链的觊觎。

(4)医院对各类信息系统的依赖程度越来越高。以核心HIS系统为例,涉及到医院所属各部门,对人流、物流、财流全方位管理,患者从挂号、看诊、挂号、缴费、用药、挂水、手术、住院、出院等等各个环节,都需与其直接挂钩,一旦HIS信息系统出现问题,影响面巨大。甚至导致医院运行瘫痪。

4 针对勒索病毒攻击可以采取如下防御措施

4.1 系统漏洞攻击

防御措施:

(1)及时更新系统补丁,防止攻击者通过漏洞入侵系统。

(2)安装补丁不方便的组织,可安装网络版安全软件,对局域网中的机器统一打补丁。

(3)在不影响业务的前提下,将危险性较高的,容易被漏洞利用的端口修改为其它端口号,如139、445端口。如果不使用,可直接关闭高危端口,降低被漏洞攻击的风险。

4.2 远程访问弱口令攻击

防御措施:

(1)使用复杂密码。

(2)更改远程访问的默认端口号,改为其它端口号。

(3)禁用系统默认远程访问,使用其它远程管理软件。

4.3 钓鱼邮件攻击

防御措施:

(1)安装杀毒软件,保持监控开启,及时更新病毒库。

(2)如果业务不需要,建议关闭 office宏,powershell脚本等。

(3)开启显示文件扩展名。

(4)不打开可疑的邮件附件。

(5)不点击邮件中的可疑链接。

4.4 web服务漏洞和弱口令攻击

防御措施:

(1)及时更新web服务器组件,及时安装软件补丁。

(2)web服务不要使用弱口令和默认密码。

4.5 数据库漏洞和弱口令攻击

防御措施:

(1)更改数据库软件默认端口。

(2)限制远程访问数据库。

(3)数据库管理密码不要使用弱口令。

(4)及时更新数据库管理软件补丁。

(5)及时备份数据库。

5 如果中招勒索病毒怎么办?

(1)隔离:快速将中毒机器从网络中隔离开,比如断开网线。

(2)取证:中毒之后,因为着急恢复业务和数据,所以很多人选择格式化系统重新部署系统,大家的心情可以理解,但建议大家在恢复之前一定要等应急响应人员去做完相关的取证工作之后再进行恢复工作。只有经过取证分析,才可以知道被感染的原因何在,才能做好防御措施避免下次被再次加密。千万不可以直接把系统格式化。

(3)加固:检查其他还没有中毒的机器,对于没有打补丁的赶紧打补丁,没有安装杀毒软件的马上安装杀毒软件,有弱口令密码要及时修改。

(4)杀毒:安装专业杀毒软件对内网电脑(包括工作站和服务器)进行全网扫描,及时清除网内病毒。

6 医疗行业防御勒索病毒解决方案

6.1 各计算机终端设备部署下一代网络版杀毒软件——主流的网络版杀毒软件都可以实现(306天擎、亚信officescan、瑞星ESM等)

对于规模较大、设备类型众多、维护工作繁重的组织,下一代网络版杀毒软件统一查杀,统一打补丁[6-8]。

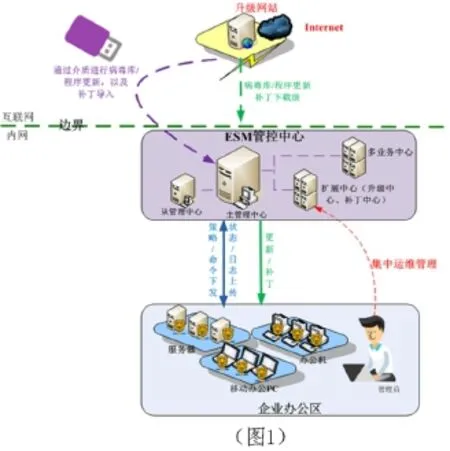

必须集病毒防护、网络防护、桌面管理、终端准入、舆情监控于一体,全网络环境适用,可以实现物理机、虚拟机、Windows、Linux一体化管理,为企业用户提供了一整套终端安全解决方案如(图 1)。

图1 终端安全解决方案Fig.1 Terminal security solution

多种防护模式自由设定,针对不同用途终端使用不同策略,医生工作站、护士工作站、门诊工作站、医技检查终端、医院挂号缴费终端、各种自助设备等按需设置。对全网终端漏洞进行扫描,自由设定修复策略,终端可同时设定多个补丁中心、多个补丁服务器支持树形级联。

6.2 在网络入口部署防毒墙

防毒墙是集病毒扫描、入侵检测和网络监视功能于一身的网络安全产品。它可在网关处对病毒进行初次拦截,配合病毒库上亿条记录,可将绝大多数病毒彻底剿灭在医院网络之外,帮助医院将病毒威胁降至最低。

6.3 虚拟化设备,部署虚拟化专用版安全软件

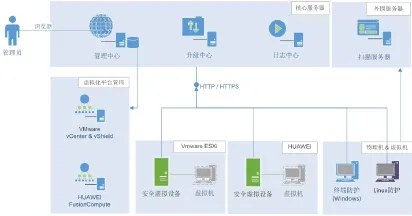

云安全防护解决方案如(图2)。

图2 云安全防护解决方案Fig.2 Cloud security solutions

必须支持对虚拟化环境与非虚拟化环境的统一管控,包括 VMware vSphere、VMware NSX、HUAWEI FusionSphere、浪潮 InCloud Sphere、Windows系统与Linux系统等,可以有效保障企业内部虚拟系统和实体网络环境不受病毒侵扰。虚拟化系统安全软件的完整防护体系由管理中心、升级中心、日志中心、扫描服务器、安全虚拟设备、安全终端 Linux杀毒和安全防护终端等子系统组成,各个子系统均包括若干不同的模块,除承担各自的任务外,还与其它子系统通讯,协同工作,共同完成企业内部的安全防护[9]。

6.4 部署数据备份恢复系统

无论网络防护级别有多高,备份是必不可少的。组织用户由于业务复杂,数据库类型众多,无法手动实时备份,必须使用专业的备份恢复系统实时备份。

备份恢复系统可作为本地机房针对各种常见服务器故障的应急系统。一台安装了备份恢复系统的设备可通过和其他备用服务器建立“集中应急平台”实现多台X86服务器故障应急系统应急切换,几分钟完全顶替原机使用,实现系统及数据同步。服务器的一体化备份和应急,可支持 windows平台;VMware、Hyper-V 等虚拟化平台以及 Oracle、SqlServer、MySql、Sybase、达梦等所有数据库。医疗行业防御勒索病毒解决方案,是基于勒索病毒的传播方式、感染方式、事后勒索行为等的分析理解,做出的一套从终端安全、云安全到网关安全的一套全面、立体的解决方案,可以由专业的安全预警系统、防毒墙、杀毒软件等构建深层次病毒拦截、监测、查杀体系,不仅能有效地阻止勒索病毒对用户电脑的攻击,同时最大限度地防御勒索病毒对用户文件的破坏和感染[10]。

7 结论

综上所述,医疗生产环境中大量应用计算机系统,不仅需要对计算机病毒进行及时处理,还需要能够全面分析和研究计算机病毒,才能确保全方位判断计算机病毒发展情况,并且能够做到先发制毒,基于此还需加大投入,建立和完善防范体系。