基于内部威胁控制的安全网络系统探究

2020-05-21李响

李响

摘要:在当前的网络信息系统安全领域之中,基于安全发生源进行分类,主要包含内部与外部两种威胁。一般来说,网络信息安全最大威胁来源于外部,如黑客入侵、蠕虫干扰等。但是就大量实践表明,内部威胁对于信息系统安全带来的威胁更大,是信息系统安全风险的主要来源。所以,本文就内部威胁控制的安全网络系统进行探讨,希望可以让内部威胁无法发挥其作用,最终保护网络系统的安全性。

关键词:安全网络;内部威胁;控制

中图分类号:TP311 文献标识码:A

文章编号:1009-3044(2020)09-0031-02

在研究安全网络系统中,基于内部威胁控制的基本分析,就需要了解威胁与内部威胁,能够基于这一基础条件,从而分析其安全网络系统,这样才能够为后续的内部威胁研究提供参考条件。

1 威胁与内部威胁

在信息安全领域中,威胁,就是基于计算机网络作为信息交换手段,由于计算机网络本身的脆弱性与潜在的和现实客观存在的安全问题,这样就会给承载信息资源带来的可能损失与侵害,其主要包含了人为与自然两种因素[1]。

内部威胁,一般来说,就是信息系统内部用户利用对于信息系统的熟悉度与接近度,再加上对于信息系统访问权限,执行的非法或者是非授权的行为,这一种行为对于组织信息资产会带来现实的或者是潜在的损失。

2 内部威胁控制模型基本分析

基于内部威胁控制模型的合理分析,首先就需要对信息系统模型的实例加以了解,在这一基础上实现对基于内部威胁控制的安全网络构建进行分析和探讨,再配合上具体的网络安全构建方法,这样就能够对其有真正的了解。

2.1 信息系统模型实例

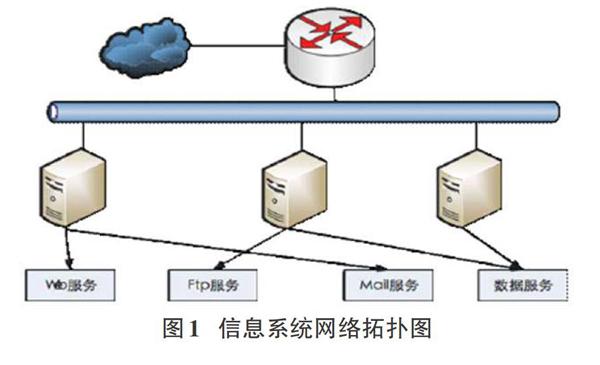

本次选择的3台服务器,直接构成计算机信息系统集合,由于业务需要对外部提供web、mail、data以及ftp服务,其具体的网络拓扑见图1所示。

2.2 基于内部威胁控制的安全网络构建方法

2.2.1 安全网络需求与目标

第一,基于不同覆盖范围和对应的安全等级,其拥有两套网络,一套直接关联到国际互联网的业务网络,上网终端108个,主要是用于日常的办公需求,安全等级不涉密;第二,内部局域办公专网,上网终端38个,主要是负责日常办公、财务管理、人员管理等内部业务,其安全属于秘密级。由于不同的网络承载信息内容层次,网络之间实现物理隔离,网络之间的信息交互主要是通过移动存储介质来实施[2]。

2.2.2 建设需求和目标

基于《信息系统安全等级保护基本要求》(GBIT 22239-2008),其对应的安全保护为:能够避免外来小型组织或者是存在少量自愿威胁发起的恶意攻击、一般自然灾难以及其余对等威胁带来的资源损害,能够发现主要的安全事件和安全漏洞,在系统面临损害之后,可以在一定时间内将个别功能恢复。建立统一的,覆盖各个业务部门的专用网络,就可以实现财务管理、办公以及其他业务应用。

在建成网络之后,拥有2套覆盖型的网络,其对于连接国际互联网网络地位的作用不会改变,主要是用于日常的办公需求。原本的内部局域网专用于日常办公、财务管理、人员管理等内部涉密信息的应用,基于业务的实际需求,将接人改局域网终端为38台。

2.3 安全网络构建方法分析

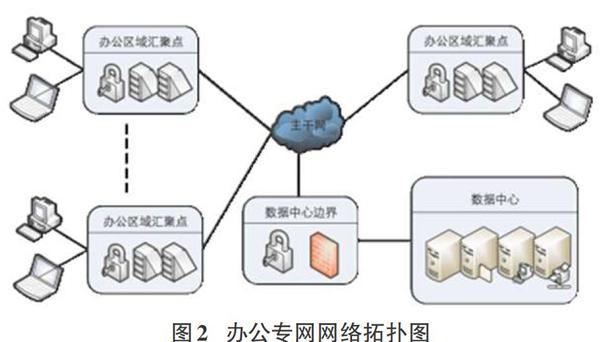

第一,网络主干建设。所有的网络设备都为专用,其主干与其余网络完全的实现物理隔离,拥有更强的安全保密性。办公专网的网络拓扑图见图2所示。

第二,用户接人建设。针对接入终端建设,由于专网接入终端拥有38个,每一个接人终端都是利用准人控制,从而确保用户唯一的身份。准人利用IP地址、交换机端口绑定以及MAC地址的方式,接入终端利用无盘瘦终端或终端,不会存储业务数据。对于用户的身份确认。利用Ukey的认证方式,利用Ukey就可以在认证服务器身份之后,再登录对应的系统[3]。

第三,安全中心以及数据中心的建设。办公专网主要是利用身份认证、访问控制、入侵检测与防护、安全审计等对应的安全保护措施。为了方便安全控制与管理,在办公专网之中划分了核心数据、终端服务、应用服务、安全管理、用户接人以及边界这六个安全区域,在不同区域,需要利用对应的安全策略。

3 内部威胁分析模型在安全网络系统中的应用

针对其内部威胁进行分析,首先需要考虑到在检测到威胁事件之后,需要判断其影响到的模块和主机。然后按照判断结果,通过模块威胁指数计算模块得到这一事件对于模块的威胁指数,然后与模块重要性权重相互的结合,通过利用主机威胁指数计算模块来获取主机威胁指数,然后与主机重要性权重相互结合,利用网络系统威胁指数,最终就可以获取其对应的网络系统威胁指数。

3.1 系统总体设计

基于涉密信息网络建设以及安全管理的需求,综合运用网络信息安全技术,从而对于涉密网络以及对应的主机利用控制、监视以及审计等有效的安全防护措施,从而针对各种可能出现的信息泄密途径进行统筹考虑,集中的监控与管理计算机软硬件资源和文件系统。利用事前预防、事中监控、事后审计的方式,从而有针对性地开展监控、管理与审计,这样就可以满足对个整体网络以及终端的管理和控制。

3.2 涉密网络内部安全监控管理对应实现的功能

3.2.1 安全管理内网计算机

针对内网计算机进行统计管理,在注册之后,计算机就变成合法内网机器,联网的所有机器都处于监控范围内,利用计算机网络直接连接安全审计软件资源使用、等级、共有自然资源的使用,再加上合理有效的监督。在管理框架之中,利用系统控制来完成对内、出入控制以及地址和所有网络资源,用户个人是无法进行修改和设定的[4]。

3.2.2 计算机接口、输入输出设备的统一管理

在本系统之中,其硬件方面的控制管理主要是针对各种外设以及接口的禁止与使用,并且做好打印机、存储设备等对应的登记管理。在系统内部有对应的安全策略配置,以此来服务计算机接口和外部设备使用的控制。系统能够实现对于1/0设备的开放与关闭,并且能够对于各种使用情况加以记录。

3.2.3 主机非法接入的安全控制管理

对于没有注册而接人到内网的计算机,都属于违规机器,针对违规加入的计算机,就会实现隔离与阻断,利用网络控制功能将其实现。针对网络信息安全和网内主机的信息安全带来威胁的行为,或者是其他可能会对网络行业系统产生危害的行为,都需要及时报警。

3.2.4 监控网络行为和内网计算机

在系统之中,主要是实时监视网络用户终端行为和对应的节点运行状态,在发现违规或者是违法操作时,能够及时地管理控制,其主要包含了网络监控、服务监控以及实时报警。网络管理人员利用监控,就可以及时发现非法用户在内网之中的窃密记录以及信息安全方面存在的隱患,进而采取有效措施来消除安全漏洞,防范窃密行为的再一次出现。

3.2.5 移动存储设备的注册使用

对于正常使用的移动设备,都需要进行注册与使用,在内网或者是脱网计算机上锁使用的存储设备必须经过注册方可使用,在注册之后,也不能够在内网之外的机器上使用,需要实现双向隔离。这样就可以避免出现相互的复制,从而导致信息外泄的情况出现。

4 结语

总而言之,随着时代的不断发展,现阶段对于安全网络系统的重视度不断增加。因此,本文在了解内部威胁的基础上,研究基于内部威胁控制的安全网络系统建设,希望通过这样的分析,能够对整个安全网络系统有一定的了解,最终服务其后续的研究。

参考文献:

[1]杨国泰.工业控制系统安全网络防护分析[J].电子世界,2019(16):70-71.

[2]张小平.核心业务系统安全网络的构建[J].信息化建设,2016 (05):331-332.

[3]郭建军,王志刚,刘文平,等.面向数据中心的安全网络存储系统设计[J].计算机与数字工程,2015(5):877-881.

[4]孟鑫,陈媛,张振江.安全网络的概念模型以及安全网络技术与安全评估机制[J].电脑知识与技术,2013(09):2094-2095.

【通联编辑:李雅琪】