网络安全等级保护测评中的网络及通信安全测评

2020-05-11张珂

摘 要: 2019年颁布的《信息安全技术 网络安全等级保护基本要求(GB/T 22239—2019)》(信安字〔2019〕12号)[1]在原有《网络安全等级保护基本要求(GB/T 22239—2008)》(信安字〔2007〕12号)[2]基础上进行了修订,使之更加切合当今中国的网络环境。针对新修版中的网络和通信安全层面部分内容,如:通信传输、边界防护、访问控制、入侵防范、恶意代码和垃圾邮件防范等控制点安全测评进行了综述,分析了与旧版之间的区别和重要改变,并将今后网络和通信安全测评的主要方法和思路进行了总结。对等保2.0时代的网络和通信安全测评工作有一定的借鉴意义。

关键詞: 网络安全; 等级保护测评; 网络及通信安全测评

中图分类号: TP311 文献标志码: A

Network and Communcaton Securty Assessment n Network

Securty Level Protecton Assessment

ZHANG Ke

(Network nformaton Center, Shanx Normal Unversty, X'an 710062)

Abstract: The newly promulgated Basc Requrements for Network Securty Grade Protecton of nformaton Securty Technology n 2019 has been revsed on the bass of the orgnal Basc Requrements for Network Securty Grade Protecton, so as to make t more sutable for the network envronment of Chna today. Ths paper revews some aspects of network and communcaton securty n the new edton, such as communcaton transmsson, border protecton, access control, ntruson preventon, malcous code and spam preventon, analyzes the dfferences and mportant changes between the old edton and the new edton, and summarzes the man methods and deas of network and communcaton securty evaluaton n the future. The work of network and communcaton securty evaluaton staff n the era of peer-to-peer nsurance 2.0 has certan reference sgnfcance.

Key words: Network securty; Herarchcal protecton evaluaton; Network and communcaton securty evaluaton

0 引言

随着网络技术与人类生产、生活的深度结合,网络空间已成为世界各国自身发展的重要战略资源之一,各大国已逐渐将网络和网络空间当作谋求自身发展战略优势的重要博弈战场[3]。作为未来国家战略能力发展的重要组成部分,美、英、日等国已相继完成本国网络空间安全战略的制定,确保未来能够优先发展自身的网络空间能力[4]。进入21世纪以来,我国综合国力稳步增强,信息技术与社会生产的结合也越来越紧密,“互联网+”战略的提出和实施保证了信息技术与传统行业、新兴行业的深度结合,同时也将逐渐加深我国社会生产、生活对网络的依赖程度。在此背景下,一旦国家关键信息基础设施遭到不法份子攻击,极易造成国家各种信息甚至敏感信息的丢失,导致社会秩序产生混乱、危及大众利益,甚至破坏国家安定和社会和谐[5]。新修版《信息安全技术 网络安全等级保护基本要求》(以下简称《要求》)对于目前网络空间领域中各类新技术、新环境进行了部分修订,本研究将对其中网络和通信安全测评主要内容进行分析和阐述,供从业人员参考借鉴。

1 网络安全等级保护测评

等保测评工作,指的是测评机构按照国家标准和规范化流程对与网络安全相关的各环节进行测评和分析,从而发现网络中信息系统以及数据资源是否存在功能缺陷或配置不安全等方面的问题[6]。等保测评工作与一般的安全测评和风险评估不同,除进行“风险评估”外,还包括了“标准符合性评判工作”。

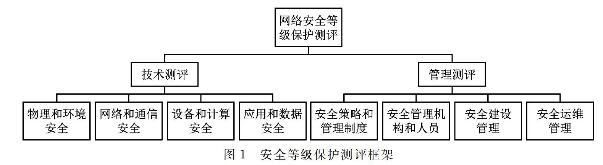

等保测评2.0工作具体包括两方面:①单项测评,针对相关标准每一项安全要求进行可重复及可再现性测评;②整体测评,在单项测评基础上进行安全控制点、安全控制点间以及层面间进行整体安全保护能力测评。其中单项测评工作又包括两方面:①技术测评,从技术角度对“物理和环境安全”“网络和通信安全”“设备和计算安全”及“应用和数据安全”等四方面进行测评;②管理测评,从管理角度对“安全策略和管理制度”“安全管理机构和人员”“安全建设管理”及“安全运维管理”等四方面进行测评[7]。网络安全等级保护测评框架如图1所示。

2 网络和通信安全测评

2.1 控制点的变化

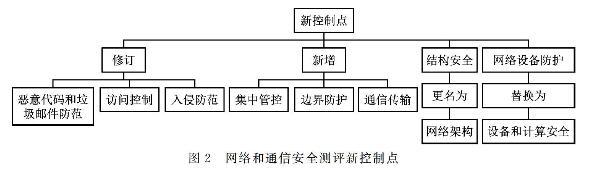

网络和通信安全测评属等保测评技术层面的安全检测,是等保测评实际工作中的重要环节[8]。根据新修版《要求》中的标准,网络和通信安全测评在安全通用要求部分对控制点订,进一步加强了对网络整体安全保护的要求,确定了新的控制点(如图2所示)。

相比于旧版标准,新修版《要求》在网络和通信安全层面的主要变化有:①对旧版“入侵防范”“访问控制”以及“恶意代码和垃圾邮件防范”3个控制点的要求进行了重新修订;②新增了“通信传输”“边界防护”和“集中管控”3个控制点,并将旧版标准中的“边界完整性检查”与新版标准的“边界防护”控制点进行了融合;③提出了更高的设备冗余要求,并将旧版中的“结构安全”控制点改名为“网络架构”;④采用新版标准“设备和计算安全”控制点要求,对旧版标准中的“网络设备防护”控制点要求进行替换[9]。

2.2 重要控制点测评

2.2.1 通信传输

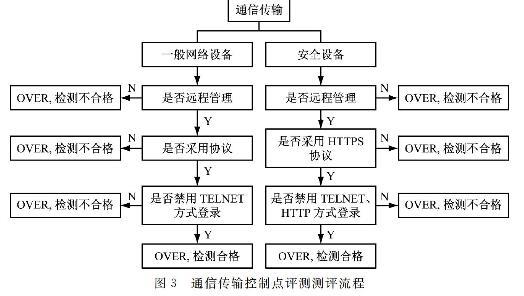

在“通信传输”控制点方面新版《要求》提出了两点标准:①确保通信过程中的各类数据信息完整性,引入校验技术和密码技术;②确保通信过程中的各类数据信息保密性,引入密码技术。

本研究认为:①对一般网络设备如路由器、交换机等而言,具有传输层网络连接加密功能的SSH协议比TELNET协议等明文传输方式进行远程管理的安全性更高[10];②对防火墙等安全设备而言,加入了SSL协议的HTTPS协议比HTTP协议等明文传输方式进行远程管理的安全性更高[11]。实际的网络和通信安全测评工作中,可按照通信传输控制点测评,如图3所示。

2.2.2 边界防护

为保证网络的边界安全,避免网络中出现非法接入或外联现象,同时实现对无线网络的接入控制,在“边界防护”控制点方面新修版《要求》提出了四点标准:①跨越边界的访问和数据流在进行通信时,要确保通过了边界设备提供的受控接口;②要能够限制或检查某些非授权设备私自连接内部网络;③要能够限制或检查某些内部用户采用非授权的方式连接外部网络;④对无线网络进行一定限制,确保在接入内部网络时通过了受控的边界设备。

研究认为,通信网络中可引入类似无线嗅探器等设备对网络中的无线热点进行检测,可及时甄别出网络中的无线热点是否非法,从而防止未授权设备利用该类热点进入内部网络[12-13]。实际测评工作中可按照如下步骤对边界防护控制点进行测评。

对于非法接入行为:

第一,核实通信网络是否采用了网络准入控制技术;

第二,通过网络管理员验证网络准入控制技术有效性;

第三,核实是否将未使用端口断开或关闭;

第四,核实通信网络中的设备是否进行了P/MAC地址绑定。

对于非法外联行为:

第一,核实系统是否部署了非授权用户外联网络控制技术;

第二,核实系统是否禁止双网卡、Modem等端口使用。

无线网络测评步骤如图4所示。

2.2.3 访问控制

为实现对系统网络訪问的细粒度控制,保证内部网络不受攻击,在“访问控制”控制点方面新版《要求》提出了五点标准:①设置访问控制规则,网络边界或区域之间的受控接口无法进行任何通信;②优化访问控制列表,筛除系统中的无效或多余访问控制规则至数量最低;③系统各环节进行检查,按照允许/拒绝形式的数据包进出;④有明确的允许/拒绝访问能力,能够根据系统会话信息对数据流进行控制,控制粒度为端口级;⑤能够根据应用协议和内容对数据流进行控制,控制粒度为端口级。实际测评工作中可按照如下步骤对“访问控制”控制点进行测评。

对于网闸、防火墙、路由器以及三层路由交换机等访问控制设备:

第一,核实网络中是否配置访问控制设备;

第二,核实系统中是否配置了适合自身业务需求的访问控制规则;

第三,核实系统中是否确保访问控制规则最优化;

第四,核实访问控制设备中的最后一条安全策略是否为“拒绝所有网络通信”。

此外,随着互联网技术的飞速发展,海量应用公用几个端口或协议的情况已越来越普遍,原有的P地址/端口号的传统防火墙已无法针对不同的应用采取相应的访问控制策略[14-15],必须引入应用协议和内容更加先进的防火墙。为应对该类问题,满足新版标准中的相关要求,今后的“访问控制”控制点实际测评中,应采取相应措施对企业网络系统中是否在关键节点处部署了新式防火墙以及防火墙中是否部署了相应的访问控制策略进行核实。

2.2.4 入侵防范

为防止系统受到攻击,并主动分析网络中出现的新型攻击行为,在“入侵防范”控制点方面新版《要求》提出了3点标准:①部署关键网络节点检测设备,防止出现从外部或内部发起的网络攻击;②部署网络攻击行为分析设备,及时掌握新型网络攻击行为规律;③当网络受到攻击时,应及时对攻击源P、攻击类型、攻击目的、攻击时间进行记录,并提供自行报警功能。实际测评工作可对“入侵防范”控制点进行测评,如图5所示。

此外,在实际测评工作中,应首先核实网络中部署的组件是否正常工作,其次要核实部署的相关组件规则库是否为最新。

2.2.5 恶意代码和垃圾邮件防范

为保证内部网络安全,阻止恶意代码及垃圾邮件进入,在“恶意代码和垃圾邮件防范”控制点方面新版《要求》提出了两点标准:①在关键网络节点处部署恶意代码防护机制,及时检测并清除恶意代码;②在关键节点处部署垃圾邮件防护机制,及时检测并清除垃圾邮件。实际测评工作中可按照如下步骤对“恶意代码和垃圾邮件防范”控制点进行测评。

对于恶意代码:

第一,核实系统是否于关键节点处部署了恶意代码防护机制;

第二,核实恶意代码防护机制是否正常运行;

第三,核实核实恶意代码防护机制特征库数据是否最新;

第四,网络和通信层面的恶意代码防范是否与设备和计算层面的恶意代码防范协同工作;

第四,若系统要求较高的实时性,则应采取其他方式进行恶意代码防护。

对于垃圾邮件:

第一,确认邮件系统为单位自建或购买第三方服务;

第二,若单位邮件系统为自建系统,则核实系统是否于关键节点处部署了垃圾邮件防护机制;

第三,核实系统中垃圾邮件防护机制是否正常运行;

第四,核实系统中垃圾邮件防护机制特征库数据是否最新。

若单位邮件系统为购买的第三方服务,则应协调服务提供方配合进行安全测评工作,其他内容不变。

3 总结

研究主要对最新版等保测评标准中的网络和通信安全测评进行了研究。通过对通信传输、边界防护、访问控制、入侵防范、恶意代码和垃圾邮件防范等控制点的变化情况及具体测评方法进行分析,总结出了最适合测评工作人员使用的测评流程,为等保2.0时代的网络安全等级保护测评工作提供了借鉴。但是,由于新版评测标准刚公布不久,文章尚未对“物理和环境”“设备和计算安全”及“应用和数据安全”等方面进行分析,也还未从管理角度对测评工作进行研究。等保2.0时代,《信息安全技术 网络安全等级保护基本要求》具有更强的时效性、易用性,也具有更强的可操作性,对其进行深入分析将会大大提高等保测评工作的工作质量和工作效率。

参考文献

[1] 全国信息安全标准化技术委员会.GB/T 22239—2019信息安全技术 信息系统安全等级保护基本要求[S].北京:中国标准出版社:2019.

[2] 全国信息安全标准化技术委员会.GB/T 22239—2008网络安全等级保护基本要求[S]. 北京:中国标准出版社:2008.

[3] 夏冰.网络安全法和网络安全等级保护2.0[M].北京:电子工业出版社,2017.

[4] 黎水林,陈广勇,陶源.网络安全等级保护测评中网络和通信安全[J].信息网络安全,2018,18(9):19-24.

[5] 李云亞,陈大文,李盛民.基于网络安全法的等级保护工作开展研究[J].无线互联科技,2018,19:23-24.

[6] 高员,黄晓昆,李秀伟.等. 保2.0时代云计算安全要求及测评实践[J].信息安全研究,2018,4(11):987-992.

[7] 陈芳.等级保护体系下云计算安全刍议[J].广播电视信息,2017,24(3):35-38.

[8] 张文勇,李维华,唐作其.信息安全等级保护测评中网络安全现场测评方法研究[J].电子科学技术,2016,5(5):272-276.

[9] 王曙光,王庆升,刘美丽,等.无线传感器网络安全测评关键技术研究[J].电子测量技术,2015,38(5):93-96.

[10] 马苏安,骆文,张金鑫.应对高级网络威胁建立新型网络防御系统[J].信息安全研究,2016,2(4):377-382.

[11] 焦改英.分布式移动管理技术在无线网络管理中的应用研究[J].微型电脑应用,2018,34(8):82-84.

[12] 李毅,顾健,顾铁军.复杂网络安全产品质量评价体系的知识建模及其应用[J].信息网络安全,2018,18(9):55-59.

[13] 刘伟,李泉林,芮力.一种入侵防御系统性能分析方法[J].信息网络安全,2015,15(9):46-49.

[14] 王世轶,吴江,张辉.渗透测试在网络安全等级保护测评中的应用[J].计算机应用与软件,2018,35(11):190-193.

[15] 张家伟,张冬梅,黄偲琪.一种抗APT攻击的可信软件基设计与实现[J].信息网络安全,2017,17(6):49-55.

(收稿日期: 2019.06.26)

作者简介:张珂(1982-),男,潼关人,学士,工程师,研究方向:网络工程、网络安全。文章编号:1007-757X(2020)01-0130-04