某风电工控网络安全防护设计

2020-05-11◆李涛

◆李 涛

某风电工控网络安全防护设计

◆李 涛

(农业农村部信息中心 北京 100125)

本文通过对某风电公司的风电场和集控中心的横向边界防护和综合安全防护现状分析后,按照能源局36号文附件4《发电厂监控系统安全防护方案》的要求,从横向边界防护、入侵检测、监测与审计、主机与网络设备、应用安全控制、安全管理等方面进行安全防护设计。该设计已在辽宁某风电公司进行了应用实施,经过近半年的运行情况来看,具有很好的网络安全防护效果,因此在风电行业具有很高的推广应用价值。

风电场;集控中心;边界防护;监测审计;入侵检测;主机防护;运维审计

1 系统介绍

某风电公司有5座风电场及1座区域集控中心,风电场通过电力专网与区域集控中心实时通信。其中,风电场监控系统涵盖风机监控系统、升压站监控系统及其他在线监测系统。风机监控系统站内部分主要由光电转换模块、交换机、服务器等组成,采用的通信协议主要为Modbus及OLE for Process Control;升压站监控系统主要由各类保护测控装置、以太网交换机、规约转换器、后台服务器、远动通信装置等组成,采用的通信协议主要为IEC103/61850。风电场与区域集控中心通过Modbus及IEC104规约传输数据。

各风电场具有高度相似的网络结构,每场的电力监控系统均可以划分为:风机控制网、升压站控制网、功率预测网此三个主要子网,另外还包括风机状态在线监测系统、集中监控系统、D5000二区业务系统等其他业务子网,其余业务系统直接或间接与此三个子网建立连接。风机控制网使用MODBUS TCP作为主要通信协议,功率预测网主要使用MODBUS及FTP协议,升压站控制网使用IEC61850及IEC103作为主要通信协议,与其他子网通信使用IEC104等协议。集中监控系统连接各主要子网,负责网间通信的协议转换。

2 安全现状分析

2.1 横向边界防护

各风电场和集控中心的生产控制区(安全区I)与非控制区(安全区II)之间缺少逻辑隔离、报文过滤、访问控制等功能[1]。一旦非控制区(安全区II)被病毒、木马、黑客等攻击行为入侵后作为跳板直接对生产控制区(安全区I)的监控系统进行控制、破坏。同时,防火墙作为集控中心与风电场信息交互的接口,对其间传输的数据进行深度协议解析,过滤不合规的数据,防止因某风电场或集控中心安全事件爆发而进行蔓延,有效减小受感染的范围,降低损失。

2.2 综合安全防护

(1)入侵检测

各风电场和集控中心的生产控制区缺少相应的入侵检测手段,无法实现对生产控制区(安全区I)的风机监控网、升压站监控网以及非控制区(安全区II)的功率预测网等工控网络中隐藏的入侵行为,无法杜绝因异常接入和恶意代码入侵等造成风机大面积脱网或站内开关误动引发的安全生产事故。

(2)监测与审计

各风电场和集控中心的生产控制大区缺失对监控系统的监测与审计措施,不能对生产控制区的工控网络进行异常流量、攻击行为、违规操作等非法行为的有效监测与审计[2-3]。

(3)主机与网络设备加固

在主机与网络设备加固方面,各风电场和集控中心缺少身份认证、访问权限配置与管理、控制系统操作行为审计与监控、移动介质接入控制、数据安全交换与病毒防护等措施[2];不能减少外部入侵的可能性,保障业务的连续性。

(4)应用安全控制

各风电场和集控中心在安全运维方面缺少有效的技术手段。不能实现对用户登录应用系统、访问系统资源等操作进行身份认证,不能对操作行为进行安全审计,以及对第三方远程运维进行监控、审计[2-3]。

(5)安全管理

缺乏安全管理平台的支持,不能对各风电场和集控中心从全局角度进行安全事件实时分析和处理,不能为管理者提供事件趋势及告警趋势的综合分析、展现,缺少决策依据,不能长久安全运营[4]。

3 安全防护研究

按照能源局36号文附件4《发电厂监控系统安全防护方案》的要求[5],对集控中心和各风电场进行如下设计:

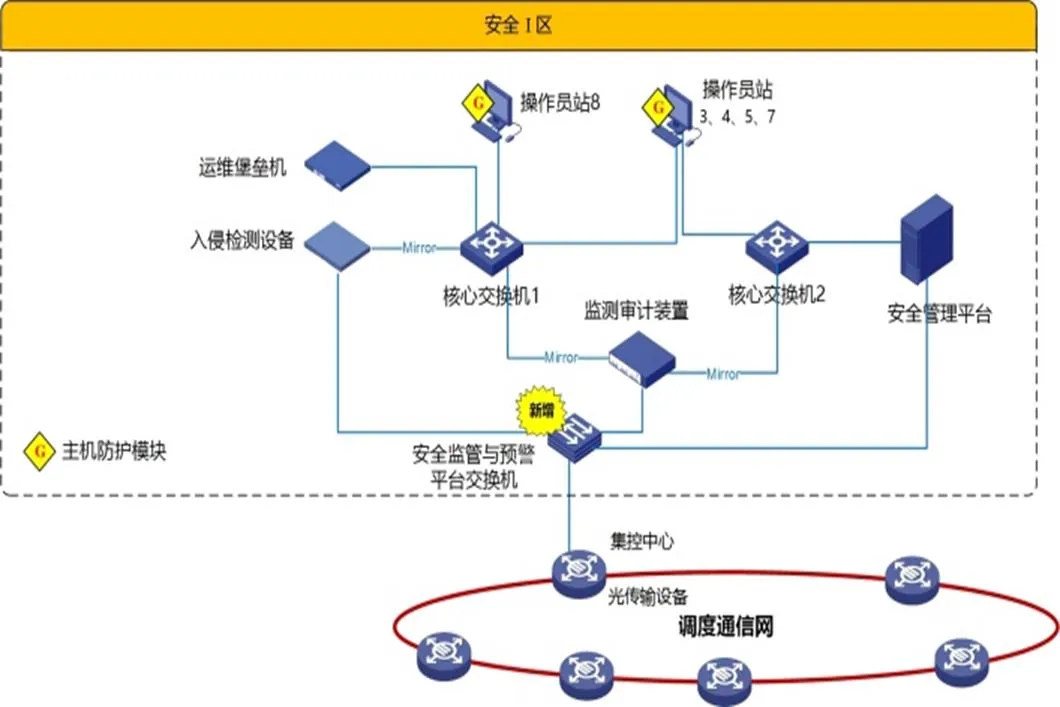

3.1 集控中心

在集控中心新增部署1台安全管理平台交换机,用于安全管理平台、入侵检测设备以及监测与审计装置之间通讯。

在集控中心中的核心交换机1上部署1台入侵检测设备及1台运维堡垒机,实现检测所有流经集控中心控制区的业务流量,发现隐藏网络中的入侵行为,分析潜在威胁,杜绝因异常接入、恶意代码以及黑客等入侵造成集控中心业务中断。同时,对日常运维过程中发生的越权访问、违规操作以及远程运维等安全事件,进行告警或阻断处理。

在集控中心中的核心交换机1和2部署1台监测与审计装置,实时动态监测通信内容、网络行为和网络流量,发现和捕获各种敏感信息,全面记录工控网络系统中的各种会话和事件,非法事件等,并进行告警与审计。

在集控中心中的操作员站部署1套主机防护模块,实现对人员身份认证、访问权限配置与管理、数据安全交换与病毒防护、移动介质接入控制等行为管控。

在集控中心中的核心交换机2上部署1套安全管理平台,实现对各风电场和集控中心从全局角度进行安全事件实时分析和统计,为管理者提供事件趋势及告警趋势的综合分析、展现,提供决策依据。

其网络安全防护架构图如图1所示。

图1 集控中心网络安全防护架构图

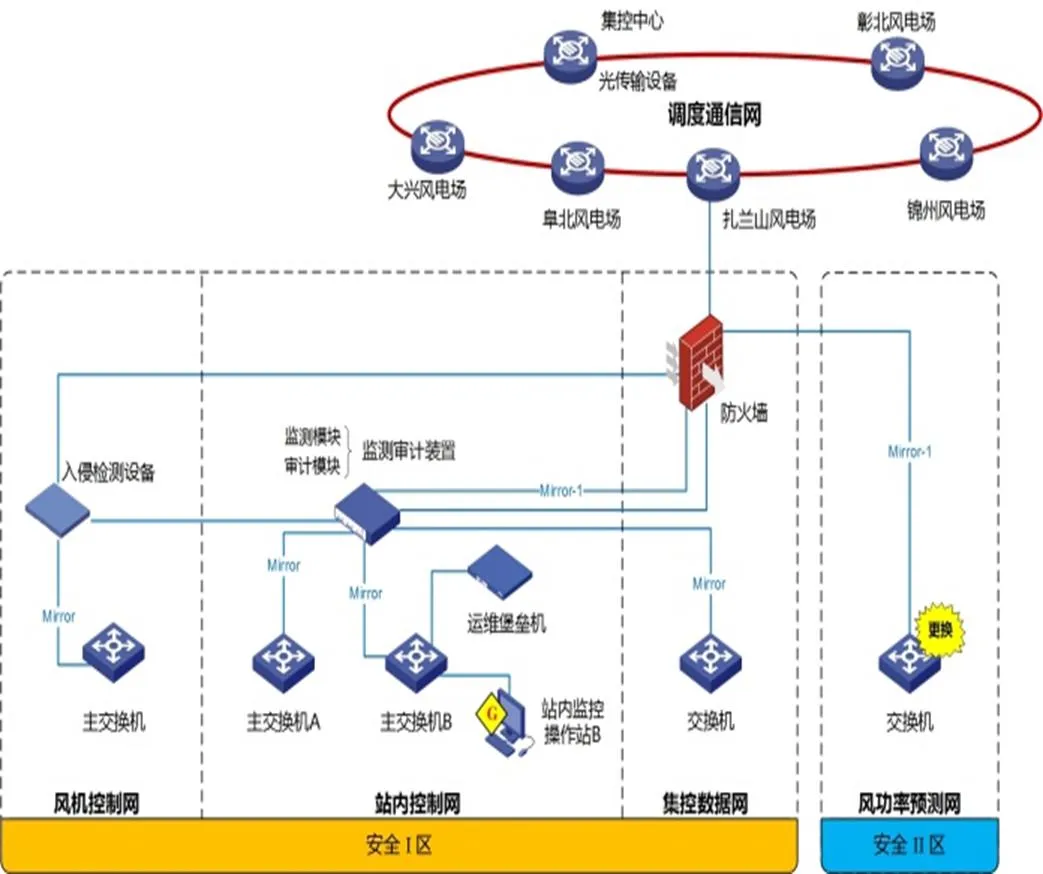

3.2 风电场侧

在各风电场,对风功率预测网原有风功率预测网交换机(非网管交换机)进行更换,在新增的风功率预测交换机和集控数据网(安全I区)的交换机之间部署1台工控防火墙,通过网线将其和监测与审计系统相联。实现对生产控制区(安全II区)和非控制区(安全I区)之间的逻辑隔离、报文过滤、访问控制等功能,进而实现对生产控制区(安全II区)和非控制区(安全I区)的边界防护。同时,工控防火墙作为集控中心与风电场信息交互的接口,对其间传输的数据进行深度协议解析,过滤不合规的数据,实现对集控中心与该风电场的边界防护。

在生产控制区(安全I区)风机控制网的主交换机旁路部署1台入侵检测设备,并通过网线将其和监测与审计系统相联,实现对生产控制区(安全I区)的风机控制网和站内控制网以及非控制区(安全II区)风功率预测网等工控网络的入侵识别。

在站内控制网(安全I区)中继保室主交换A、B旁路部署1套监测与审计系统,对风机控制网主交换机、继保室主交换A和B、集控数据网交换机以及风功率预测交换机的流量进行监控,实现对生产控制大区的工控网络进行异常流量、攻击行为、违规操作等非法行为的有效监测与审计。

在站内控制网(安全I区)中继保室主交换B旁路部署1台运维堡垒机,实现对用户登录应用系统、访问系统资源等操作进行身份认证,对操作行为进行安全审计,以及第三方远程运维监控、审计。

在站内控制网(安全I区)中站内监控操作站B部署1套主机安全防护系统,实现对主机人员身份认证、访问权限配置与管理、控制系统操作行为审计与监控、数据安全交换与病毒防护、移动介质接入控制等主要功能,保护电力监控系统的核心数据及关键业务应用,减少外部入侵的可能性,保障业务的连续性。

其网络安全防护架构图如图2所示。

图2 风电场网络安全防护架构图

4 结语

通过对某风电公司的风电场和集控中心的横向边界防护和综合安全防护现状分析后,按照能源局36号文附件4《发电厂监控系统安全防护方案》的要求进行设计。该设计方案已在辽宁某风电公司进行了应用实施,经过近半年的运行情况来看,具有很好的网络安全防护效果,该设计方案在风电行业具有很高的推广应用价值。

[1]尹骞.电力行业工业控制网络的运维和安全研究[J].信息安全研究,2019,5(8):679-684.

[2]景延嵘.电网工控安全实验室建设及运行管理探讨[J].青海电力,2018,37(4):22-24.

[3]郭强.风场工控系统安全漏洞自动化挖掘与检测技术的应用研究[J].应用能源技术,2019(4):47-49.

[4]李仲博.热力行业工控安全防护方案设计和实践[J].信息安全研究,2019,5(8):715-720.

[5]发电厂监控系统安全防护方案[S].国家能源局36号文.