保障远程办公安全

2020-04-15天津雷远东

■ 天津 雷远东

随着互联网的普及和发展,远程办公成为很多企业的重要选择,远程办公能够大幅节约企业运营成本,利用笔记本或手机等便携式设备能够随时随地处理公司业务,提高办公效率,而且不易受到自然灾害等客观条件影响。

目前主流的远程办公技术是SSL VPN,本文将结合实际应用探讨使用SSL VPN进行远程办公时应如何保障系统和数据安全,希望给各位同行带来一些帮助。

SSL VPN技术以安全、灵活、稳定的特点得到了各企业的广泛应用,成为远程办公的首要选择。SSL VPN有硬件和软件两种实现方式:硬件SSL VPN一般为商业产品,稳定性、性能都有保障,适用于对业务连续性和稳定性要求较高的企业;软件SSLVPN分为商业产品和开源产品,部署成本相对较低,适用于成本控制要求较高的企业。

不少SSL VPN厂家还能够结合用户需求,利用单点登录等技术与用户业务深度融合,提升用户的体验。实际使用SSL VPN过程中,不少用户只关注了其功能性,并未重视其安全性,下面将从多方面介绍如何进行SSL VPN的安全配置,从而保障远程办公的安全性。

系统版本更新

SSL VPN也是一套信息系统,不论商业产品还是开源产品,不可避免存在漏洞,而这些漏洞都会在不停的版本迭代中得到修补,用户必须要及时进行系统版本更新。

有的用户觉得做系统更新会有风险,可能会导致系统宕机或者不稳定,但是现在厂家推出的新版本都是经过周密测试,升级后出现问题的概率极低。如果厂家的系统版本更新速度比较快或者用户对于系统稳定性要求极高,这种情况下也可以选择性进行升级,选择修补了重大安全漏洞的稳定版本进行升级。

近年来,针对SSL协议的各类高危漏洞层出不穷,比如“心脏出血”漏洞、OpenSSL加密组件漏洞等等,SSL协议是SSL VPN的核心技术,主要用于用户数据加密,所以这些漏洞一旦被利用,将导致极为严重的后果。这些漏洞一般存在于低版本的SSL组件中,所以目前最好的解决办法就是将低版本的SSL协议升级到TLS协议,同时提升RSA密钥的长度,建议RSA密钥最少为2048位。

端口控制

SSL VPN作为远程办公的中枢节点,必然需要对公网开放必要的服务和端口,SSL VPN使用到了HTTPS协议,默认使用443端口,所以只需要在防火墙上对外开放443端口即可,其他端口全部封禁,最大限度减少攻击点;或者修改默认端口,比如将HTTPS协议端口修改为8443等非熟知端口,也能一定程度减少端口暴露的风险。

有些用户为了远程维护方便,对公网开放了维护SSL VPN后台的端口,这是非常危险的,建议关闭远程维护端口,利用VPN登录内网后再进行维护。

对于系统维护工作,建议开启运维IP白名单机制,只允许个别管理员IP访问SSL VPN后台管理系统,同时管理员密码必须足够复杂,且定期进行更换。

认证管理

SSL VPN作为从公网进入内网的唯一通道,必须要设置安全、强壮的用户认证方式。传统的口令认证方式已经不能满足要求,推荐采取双因子认证,比如口令认证+短信认证,只有两种认证方式同时通过后,用户才能登录VPN成功,同时可结合图像验证码避免暴力破解。口令认证安全策略建议如下:

表1 访问控制规则

1.用户账号必须实名制,每个账号对应一个员工,严禁共用VPN账号。

2.最小口令长度为8-12位。

3.首次登录必须修改默认密码.

4.口令必须同时具备字母、数字和特殊字符。

5.开启暴力破解防护功能,对连续输错5次口令的账户进行临时封禁处理,时间一般为10-30分钟。

上述策略中的数字为推荐值,管理员可以结合企业自身实际进行灵活设置。

还有一种硬件特征码的辅助认证方式,类似于防火墙中的白名单机制,SSL VPN系统会对每个接入终端生成一个唯一的硬件特征码,每个用户可以绑定若干个硬件特征码,用户只能在对应硬件特征码的终端上登录VPN。短信认证方式需要配备短信网关,同时需要录入每个用户的手机号码,而硬件特征码认证不需要这些额外投入,也能达到令人满意的安全效果。

内部资源访问控制

登录认证通过后,用户即可进入内网访问相关资源。按照最小权限访问原则,应该对用户进行合理分组,不同用户组给予不同访问权限,比如财务组,仅能访问财务相关系统。

一般SSL VPN系统能够从端口级别进行访问控制,如果要达到相应的安全效果,需要对访问权限做细粒度的划分,不少管理员为了避免麻烦,直接将所有VPN用户设置为同等权限,更有甚者将内部网络权限全部放开,这种配置存在严重的安全隐患,一旦某个用户失陷,将导致内部网络陷入极大的风险之中。

建议内部资源访问控制按如下规则进行:

1.以业务访问需求为导向,对各类用户进行分组。

2.创建若干个角色,每个用户组对应一个角色。

3.创建若干个内部资源,以角色为对应,生成若干个资源组。

比如某公司有主要有管理人员、业务人员和财务人员,各类人员有不同的业务访问权限,访问控制规则可设置如表1所示。

按照用户组和角色为一对一,而角色和资源组为一对多的方式进行设置,逻辑清晰,方便后期维护。

日志审计

日志审计是SSL VPN系统必须具备的一项功能,也是保障远程办公安全的最后一道屏障,通过对用户相关的访问日志进行分析,可以及时发现非法访问和恶意访问,并进行溯源处理。

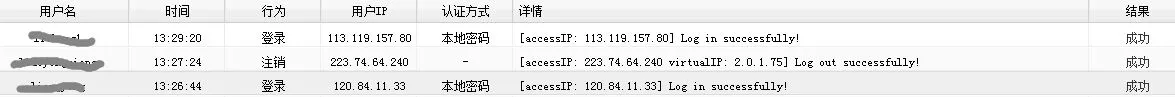

图1 管理日志

图2 用户日志

建议安装与SSL VPN配套的专业日志分析系统,可以对用户的登录行为、访问业务等进行多维度统计分析。日志内容主要包括管理日志和用户日志,管理日志主要记录管理员的系统维护操作,可定期进行审计分析,避免有非法操作发生。用户日志主要记录用户的登录、访问、退出等一系列VPN操作行为,可用于分析可疑的用户行为。

管理日志主要包括管理员账号、登录的IP地址、操作权限、操作时间、配置类型、操作过程和操作结果这些内容,如图1所示。

从登录的IP地址和所做的操作内容可以分析出该操作是否合规,是否存在恶意操作的可能性。

用户日志主要包括用户名、登录时间、行为、用户登录IP、认证方式、操作详情和操作结果这些内容,如图2所示。

从用户名和操作详情可以分析用户的操作行为是否正常,是否存在用户密码被盗用的可能性。同时,还可以针对用户的登录行为设定安全规则,如果长期未登录(比如6个月),应该对此账号进行封禁处理。

总结

远程办公使得企业网络安全边界无限扩大,带来不少安全风险,而安全防护的重点就在于尽量减少暴露的风险点。

本文从SSL VPN的安全配置方面进行剖析,在满足业务需求的同时,提出相对合理的安全配置建议。除系统配置外,企业还应从用户终端安全、用户管理、系统维护等方面对SSL VPN进行全面防护,网络出口处可结合防火墙、IPS、防毒墙等网关设备进行防护,内部可结合安全态势感知平台、全流量分析系统等进行自动分析告警,打造远程办公立体化安全防护体系。