美国国家安全局首次披露Windows严重安全漏洞

2020-03-25都保杰

都保杰

作为美国政府机构、美国国防部最重要的情报部门,美国国家安全局(National SecurityAgency,简称:NSA)专门负责收集和分析外国及本国通讯资料,负责追踪监控包括电台广播、通讯、互联网,尤其是涉及军事和外交的秘密通讯。

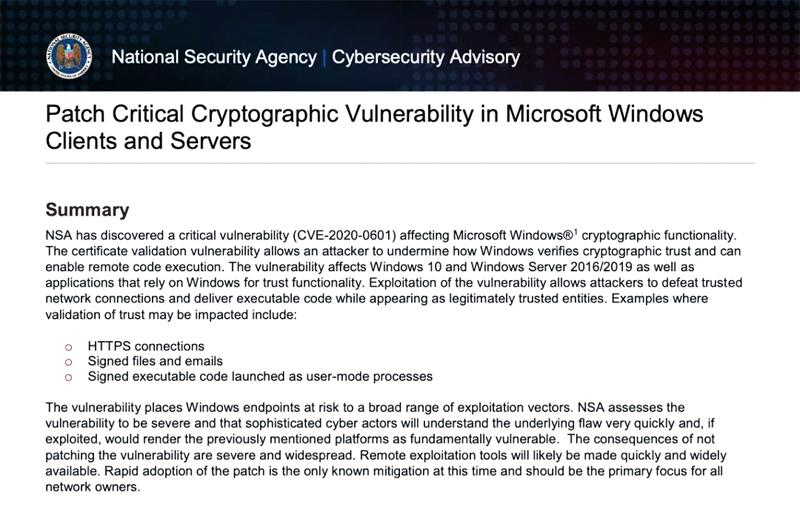

日前,NSA发布了一份报告,指出微软的Windows 系统中证书验证和加密消息传递功能中存在严重安全漏洞,建议企业立即对其进行修补,或对承载关键基础结构(如域控制器,VPN服务器或DNS服务器)的系统进行优先级排序。

消息人士称,微软已经率先将这个漏洞的补丁发送给了美军分支机构以及管理关键互联网基础设施的其他高价值客户/ 目标,并且这些组织已经被要求签署协议,保证不对外透露漏洞的细节。

NSA发布的安全漏洞报告

美国国家安全局标识

1月14日,Microsoft官方回应将会发布一组补丁修补Windows 版本中的这一严重漏洞。有意思的是,这也是NSA首次接受Microsoft的漏洞报告归属。知情人士表示,NSA此举旨在使软件供应商和公众都能了解该机构的研究成果;微软方面则认为,尚未看到漏洞被积极利用,因此将其标记为了“重要”而非最高的“关键”级别。

这是个什么样的漏洞?存在问题的漏洞位于一个名为crypt32.dll的Windows核心组件中,Microsoft称该组件处理“ CryptoAPI中的证书和加密消息传递功能。”Microsoft CryptoAPI提供使开发人员能够保护基于Windows的安全服务以及使用加密的应用程序,包括使用数字证书对数据进行加密和解密的功能。

攻击者可以利用此漏洞使用欺骗性的代码签名证书对恶意可执行文件进行签名,从而使该文件似乎来自可靠的合法来源。用户将无法知道文件是恶意的,因为数字签名来自受信任的程序。攻击者还可进行中间人攻击,并在与受影响软件的用户连接上解密机密信息。

NSA指出,该漏洞影响范围包括Windows10,Windows Server 2016和Windows Server2019。不过,业内人士表示,此漏洞组件早在20多年前的WindowsNT 4.0系统开始就已经引入了,因此,所有版本的Windows都可能受到影响,包括广泛应用的Windows XP,Microsoft的补丁程序目前已不再支持Windows XP,以及微软从2020年1月14日开始正式停止提供相关的技术支持、更新或修正的Windows 7系统。

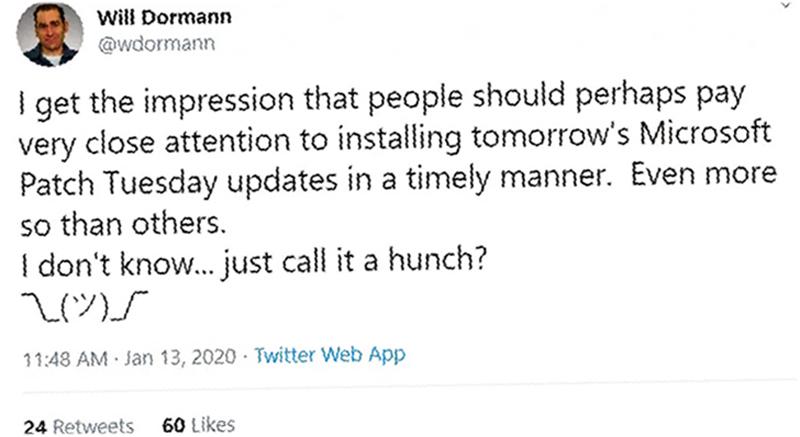

作为国内用户,貌似通常对Windows的补丁更新很少关注和重视,认为是没有什么必要的,甚至有些用户会主动关闭系统的升级更新,防止电脑越用越卡。不过来自CERT-CC的安全研究员威尔·多尔曼(Will Dormann)提醒所有Windows用户说:“人们应该密切注意及时安装近期发布的Microsoft Patch更新。”

微软对漏洞的修补措施

CERT-CC的安全研究员的推文

Windows系统在全球的应用极其广泛,黑客曾利用Windows漏洞攻击金融网络。2017年5月,基于一个Windows漏洞的大规模勒索软件“Wanna Decryptor”导致英国16家医院的工作陷入困境,造成预约取消和医院运营混乱。黑客冻结了系统并加密了文件,当员工尝试访问计算机时,他们被要求提供300美元,这是一种经典的勒索软件策略。

相同的攻击感染了74个国家/ 地区的多达4.5万台计算机,其中包括西班牙、俄罗斯的许多公用事业部,尽管俄罗斯内政部坚称没有丢失任何机密数据,但该国内政部的1000台计算机成为了攻击的受害者。

据研究人员的说法,2017年的这次网络攻击黑客们利用了名为EternalBlue的漏洞进行,据悉该漏洞是由NSA 开发的,旨在突破和验证Windows的安全性。更早的时候,2016年8月黑客组织Shadow Brokers曾入侵了NSA 的方程式小组,获取了部分软件和黑客工具,揭示了用于對Windows和某些金融网络进行黑客攻击的新技术,甚至通过比特币交易公开出售这些黑客工具。

系统安全的矛和盾总是相对的,你打算为你的Windows升级漏洞补丁了么?