电信大数据平台的网络安全防护体系设计

2020-03-23邓利

邓利

摘 要:为保障电信大数据平台的数据安全,文章对电信大数据平台的网络安全防护体系设计进行研究。首先,分析电信大数据平台及电信网的安全现状;其次,设计电信大数据平台的网络安全防护体系架构,包括物理隔离安全、访问控制安全、实时监测预警3个方面。其中,物理隔离安全包括用户安全访问平台、数据安全交互平台,访问控制安全包括用户访问认证机制、行为审计分析机制,实时监测预警包括事前监测、事中分析、事后处置3种监测预警机制。本研究成果已应用到某省电信大数据平台建设工作中,并且取得了较好的使用效果。

关键词:电信大数据平台;网络安全;访问控制;安全审计

随着4G,5G、云计算、大数据、物联网等技术的快速发展和应用,电信行业的大数据平台建设项目越来越多。当前,各电信运营商的电信大数据平台已为政府、企业提供了较多的行业信息化应用和支撑服务。与此同时,以窃取数据资源为目标的网络安全事件也越来越多,严重威胁各大数据平台的正常运营工作,给社会和人民群众带来了较大的经济财产损失以及个人隐私数据泄露等问题[1]。为确保电信大数据平台的安全运营,必须进行完备的网络安全防护体系设计,尽可能避免安全威胁事件的发生[2]。

为解决问题,已有较多的研究团体对大数据平台网络安全防护体系进行了设计。根据各研究团体的研究对象和研究方法,笔者将当前已有的研究分为3类:(1)从大数据平台的硬件环境方面进行研究,通过分析和优化服务器、交换路由设备、安全防御设备的设计和部署方法,实现网络的安全访问控制以及对恶意行为的审计问责等工作[3]。(2)从数据的全生命周期方面进行研究,通过分析数据的来源、传输、存储、处理、应用5大环节中存在的安全隐患,针对性地设计大数据平台的安全防护体系[4]。(3)针对各种典型安全事件进行的安全防护设计。例如,张锋军[5]分析了数据篡改、信息泄露、数据丢失等方面的数据安全问题,并总结了针对每种问题的安全防护技术;陈丽等[6]针对大数据平台中用到的Hadoop技术架构,从每个组件的安全性方面进行了分析,并针对安全问题提供了安全解决方案,有效提升了大数据Hadoop平台的安全性能。

通过对已有研究成果分析可知,当前在大数据平台的网络安全方面已取得了较多的研究成果。但是当前的研究主要聚焦在不同维度的通用体系架构设计以及针对单个问题的研究探讨中,缺少可快速应用于大数据平台网络安全防护体系的研究成果,尤其缺少电信行业大数据平台的网络安全防护体系设计。为解决此问题,本文通过分析电信大数据平台及电信网的安全现状,设计电信大数据平台的網络安全防护体系架构。经过一年的应用,本文体系架构已取得了较好的使用效果。

1 电信大数据平台的网络安全现状

通过对电信大数据平台现状进行调研和分析可知,当前电信大数据平台的网络安全领域具有以下3个特点:

(1)网络规模越来越大,用户类型越来越多。随着电信通信网技术的全球化发展,网络技术架构和管理体系的全球标准化工作进程逐渐加快,为电信通信网的建设提供了统一性和开放性保障,有效促进了电信通信网的快速发展。与此同时,电信通信网承载的业务类型也越来越多,用户规模越来越大。但是电信通信网的开放性也为网络攻击行为提供了更多的攻击机会,给网络的安全运营带来了较多安全隐患[7]。

(2)以窃取用户身份和数据为主的违法犯罪活动越来越多。通过对电信大数据平台的运营数据统计分析可知,窃取用户身份和数据的违法犯罪活动可以分为内部违法犯罪活动和外部违法犯罪活动两种。其中,内部违法犯罪活动主要是由于内部员工利用职务之便,将用户的数据和信息从大数据平台下载到本地后进行销售,从而获得非法收入[8]。外部违法犯罪活动是指网络黑客采用非法技术手段,通过窃听、伪装、入侵等攻击手段,非法获取大数据平台的用户数据和隐私信息。近年来,两种犯罪活动都向获取经济利益方向发展。

(3)网络安全漏洞越来较多,导致新型攻击越来越多。随着电信通信网规模的增大、大数据平台的新技术增多,电信大数据平台出现的漏洞也随之增加。基于这些新型漏洞,网络入侵人员更加便于实施网络入侵和网络攻击。同时,由于大数据资源的经济价值较高,使得越来越多的网络入侵者自发地提升了攻击技术能力,导致攻击的类型和数量越来越多[9]。

2 体系架构设计

2.1 设计思路

为了实现大数据平台中的数据安全,保障数据的私密性、可用性、完整性,本文提出的电信大数据平台的网络安全防护体系设计思路如下:

(1)通过隔离技术和加密技术,实现大数据传输网络的安全。大数据平台服务的用户类型较多,并且采用多种分布式计算技术,所以,大数据的传输安全是大数据平台的最基本要求。在体系架构设计时,需要采用隔离技术和加密技术实现数据的安全传输,保护数据的私密性和完整性。

(2)通过分级分类的身份管理和权限管理机制,实现大数据平台的人员管理安全。用户身份是进入大数据平台的钥匙,所以,身份管理是大数据平台入口管理中最重要的工作。在访问控制设计时,基于用户类型不同,采用分级分类的身份管理机制,为不同类型的用户分配不同级别的权限,可以有效避免高级别的隐私数据被泄露。

(3)针对数据生命周期各个阶段的风险漏洞制定安全策略,确保数据全过程的安全。大数据的安全包括数据的采集过程安全、存储过程安全、处理过程安全、使用过程安全等关键环节。在设计数据安全策略时,需要从大数据的全生命周期分阶段设计,从而避免由于某一阶段的漏洞,导致数据的整体安全。

(4)通过对访问和操作过程进行记录和分析,实现大数据平台事前、事中、事后的安全审计。当大数据平台出现安全隐患或安全事件时,需要能够快速定位原因和问题,并制定针对性的补救措施,从而将负面影响最小化。在安全事件处理和应急响应设计时,需要实现事前的详细记录和预警,在事中能够快速定位事件原因,并进行问题补救。在事件处理之后,还需要具备追踪溯源的能力,从而更好地改进大数据平台的漏洞,避免同类事件的再次发生。

2.2 体系架构

为解决电信大数据平台的网络安全问题,基于设计思路和已有研究分析,本文设计了电信大数据平台的网络安全防护体系架构,如图1所示。包括物理隔离安全、访问控制安全、实时监测预警3个方面,物理隔离安全包括用户安全访问平台、数据安全交互平台;访问控制安全包括用户访问认证机制、行为审计分析机制;实时监测预警包括事前监测、事中分析、事后处置3种监测预警机制。

3 架构内容

3.1 物理隔离安全

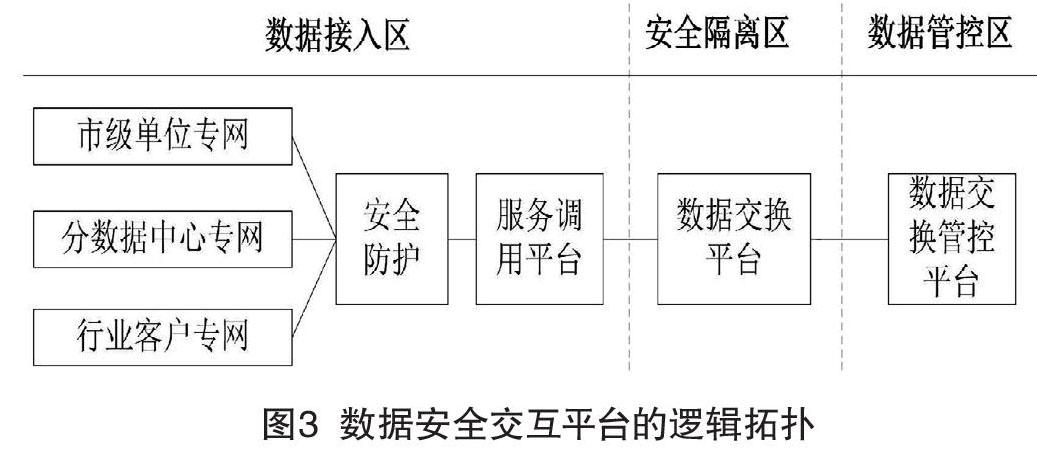

物理隔离安全采用隔离技术、加密技术针对数据生命周期各个阶段的风险漏洞,从网络传输方面保障大数据平台的底层安全,主要通过部署用户安全访问平台、数据安全交互平台来实现。其中,用户安全访问平台用于实现应用的安全访问和使用,逻辑拓扑如图2所示。数据安全交互平台用于实现数据的安全交换,逻辑拓扑如图3所示。

从图2可知,用户安全访问平台逻辑拓扑包括用户接入区、应用前置区、应用服务区3个模块。(1)在用户接入区模块方面,驻地外用户和外部用户都采用VPN技术进行接入;安全防护包括防火墙、IPS,IDS、安全网关等网络安全设备;接入代理采用虚拟桌面技术,防止网络内部信息泄露,与应用服务区的代理控制服务模块对应。(2)在应用前置区模块方面,Web应用防护部署网站应用级入侵防御系统,对用户接入区的Web服务请求进行安全防护和安全处理。(3)在应用服务区模块方面,代理控制服务包括代理控制服务、应用程序接口(Application Programming Interface,API)代理服务两部分功能,其中,代理控制服务负责为用户接入区的接入代理服务;API代理服务负责从应用后置区的API接口服务处获得服务。安全防护部分也通过部署网络安全设备的硬件隔离策略,保障应用服务区的网络安全;应用后置区模块包括应用后置、API接口服务两部分。其中,应用后置负责为应用前置区提供服务;API接口服务从数据中心获取应用,满足API代理需要的应用。

从图3可知,数据安全交互平台的逻辑拓扑包括数据接入区、安全隔离区、数据管控区3个模块:(1)在数据接入区模块方面,安全防护设备采用防火墙、安全网关等安全设备,通过配置访问控制列表(Access Control Lists,ACL)策略,实现数据的单向进入。(2)在安全隔离区模块方面,数据交换平台采用网闸设备,实现数据的单向物理隔离。(3)在数据管控区模块方面,部署數据交换管控平台,通过单向进入控制,实现数据的可追踪和溯源;通过部署流量探针,实现流量可控、可管。

3.2 访问控制安全

访问控制安全采用分级分类的身份管理、权限管理机制,对访问和操作过程进行记录和分析,保障用户访问过程的安全。访问控制安全主要通过实施用户访问认证机制、行为审计分析机制来实现。其中,用户访问认证机制用于实现用户访问过程的权限管理,其架构如图4所示;行为审计分析机制用于实现用户使用过程的审计,其架构如图5所示。

从图4可知,用户访问认证机制架构包括注册登录、操作过程、权限管控3个模块:(1)注册登录模块采用人脸识别、声音识别、虹膜识别、指纹识别4种识别技术,实现用户注册和登录过程的真实性验证。(2)操作过程模块通过采用终端水印、用户水印技术,实现用户违规操作的不可否认性。(3)权限管控模块包括权限分级、权限分类、名单管理技术,确保数据的安全访问和使用。名单管理技术采用白名单、黑名单、红名单3种策略对用户数据进行管理。白名单是指记录良好的用户名单,可以正常访问其权限级别的相关功能;黑名单是指在使用过程中出现了一些违规行为,需要对其行为采取限制措施;红名单是指特殊用户构成的名单,该名单范围内的人员信息不能被低级别权限的用户访问。

从图5可知,行为审计分析机制架构包括基本审计、关联分析、高级审计3个模块:(1)基本审计的范畴包括登录信息、账户信息、操作信息、数据信息4个方面数据的审计,操作信息主要审计用户的操作路径是否出现异常行为,数据信息主要审计用户对数据操作时的流向是否符合预期。(2)关联分析模块的范畴包括日志分析、网络ID、虚拟身份、违规违约。网络ID主要分析用户的IP地址、MAC地址等网络身份与真实身份是否一致;虚拟身份主要分析用户的邮箱、联系方式等信息是否与真实用户数据相一致;违规违约主要分析用户在使用过程中是否存在密码试探、越权操作、高频访问、敏感事件操作等方面的异常行为。(3)高级审计模块的范畴包括事件审计、安全审计、风险审计。事件审计主要对出现的关键事件进行追踪和溯源,防止此类事件的再次发生。安全审计主要从安全的视角,基于法律法规和相关制度,进行自我检查;风险审计主要从预防的角度,对未来不可预知的相关风险进行提前分析,从而防止此类事件的发生。

3.3 实时监测预警

实时监测预警模块通过实施事前监测、事中分析、事后处置3种监测预警机制,实现大数据平台的事前、事中、事后的安全审计,其架构如图6所示。(1)事前监测包括态势评估、威胁检测。态势评估采用态势感知技术,从综合、数据、资产、漏洞等维度,对大数据平台的安全态势进行分析;威胁检测使用安全防护设备,执行入侵检测、病毒检测、流量异常检测、数据报文异常检测、常见攻击检测等日常安全性分析。(2)事中分析包括分析研判、响应处置。分析研判主要采用事件关联分析、攻击链条分析、异常行为分析、重点人员和重点事件监测分析等技术,对关键的事件进行深度分析,从而在事件发生时,能够快速生成处理策略和应急机制。响应处置采用实时告警、健全应急管理体系等措施,实现安全事件的快速通知、实时阻断、快速整改。(3)事后处置包括追踪溯源、问题治理。追踪溯源基于威胁数据和审计结果,可以快速定位事件的源头,为事件处置提供准确的信息支撑。问题治理模块基于成熟的处理机制,对问题进行快速、精准的处理,防止事态蔓延。

4 結语

近年来,以窃取数据资源为目标的网络安全事件已严重威胁到大数据平台的正常运营,给社会和人民群众带来了较大的经济和财产损失。为保障电信大数据平台的安全运营,本文通过分析电信大数据平台的网络安全现状,制定了网络安全防护体系的设计思路,并基于该思路设计了电信大数据平台的网络安全防护体系架构。该研究成果已应用到某省电信大数据平台的运营工作中,并且取得了较好的使用效果。下一步将基于本文的研究成果,研究如何制定安全维护方案和相应的管理措施,从而使本文提出的网络安全防护体系架构发挥更大价值,为大数据平台提供更加安全、可靠的网络环境。

[参考文献]

[1]王桂芳.大数据安全平台威胁分析[J].数字化用户,2017(27):110-111.

[2]慕文静,郑鑫,张晓洁.通信网络信息系统的安全防护技术[J].中国管理信息化,2017(15):188-189.

[3]曾中良.大数据时代的企业信息安全保障[J].网络安全技术与应用,2014(8):137-138.

[4]郭乃网,苏运,瞿海妮,等.电力大数据安全体系架构研究与应用[J].中国电业(技术版),2016(4):32-35.

[5]张锋军.大数据技术研究综述[J].通信技术,2014(11):1240-1248.

[6]陈丽,黄晋,王锐.Hadoop大数据平台安全问题和解决方案的综述[J].计算机系统应用,2018(1):1-9.

[7]孙付杰.电信通信网络传输安全维护方案[J].网络安全技术与应用,2017(1):18-20.

[8]张学渊,梁雄健.关于通信网可靠性定义的探讨[J].北京邮电大学学报,2017(2):33-38.

[9]黄居安.电信通信网络安全维护方案分析与阐述[J].信息与电脑(理论版),2016(11):149-150.

Abstract:In order to ensure the data security of telecom big data platform, this paper studies the design of network security protection system for telecom big data platform. Firstly, the security status of telecom big data platform and telecommunication network is analyzed. Secondly, the network security protection architecture of telecom big data platform is designed, including physical isolation security, access control security, real-time monitoring and early warning, among them, physical isolation security includes user security access platform and data security interaction platform, access control security includes user access authentication mechanism and behavior audit analysis mechanism. Real-time monitoring and early warning includes three kinds of monitoring and early warning mechanisms: pre-monitoring, in-process analysis and post-processing. The research results have been applied to the construction of a large-scale telecom platform in a province, and achieved good results.

Key words:telecom big data platform; network security; access control; security audit