重要信息系统安全体系结构及实用模型

2020-02-03周毅彭轩

周毅 彭轩

(1.中国人民解放军海南省军区 海南省海口市 570000 2.国防科技大学气象海洋学院 江苏省南京市 210001)

1 引言

重要信息系统安全体系结构作为我国信息系统安全体系建设的重要组成部分,对于信息系统建设具有重要意义,目前我国的重要信息系统安全体系结构存在着诸多的安全隐患和缺陷,对于重要信息系统安全体系结构的研究,在近年来得到了越来越多的重视。随着可信计算思想的发展和广泛推广,其对重要信息系统安全体系结构的建设产生了重要影响。可信计算理念的提出为信息系统安全体系建设提供了信的思路,而基于可信计算的安全体系结构也成为重要信息系统安全防护效果最为理想和有效的体系结构。

2 基于可信计算的重要信息系统安全体系结构

2.1 基于可信计算的重要信息系统安全体系结构概述

可信计算与系统安全相互促进和依赖,可信计算稳固了安全机制的根基,弥补了安全机制根基不牢固的缺陷;安全机制为可信计算提供一定的支持,使可信计算可以为上层系统提供服务。对于重要信息系统的安全体系结构而言,为了保证其全面性和稳固性,在设计过程中需要将安全机制与可信计算进行充分的结合。为了保证重要信息系统的安全,其安全体系结构应该以可信计算为基础,以终端安全为基础的可信应用环境、可信边界控制、可信网络传输的三重防御体系[1]。基于可信计算的重要信息系统安全体系结构图如图1 所示。

2.2 基于可信计算的安全体系机构防御原理

在基于可信计算的重要信息系统安全体系结构中,安全管理中心为整个结构的最底层,其主要功能是对用户、密钥和安全策略的管理;安全管理中心负责制定可信应用环境、可信边界控制和可信信息传输的安全管理策略,使整个系统的安全管理掌握在安全管理中心管理员的手中。以终端安全为基础的可信应用环境,主要负责保护用户工作环境不会遭到恶意的攻击或是篡改,系统内的关键数据不会被泄露和盗取;以终端安全为基础的可信边界控制是对进入系统的信息或用户进行授权管理,有效阻挡非授权用户和信息进入系统;以终端安全为基础的可信网络传输是对信息传输过程的保护,主要功能是保证信息在传输过程中的完整性和安全性[2]。基于可信计算的重要信息系统安全体系结构是基于应用环境、权限控制和信息传输而建立,其通过信任链的传递和拓展机制为重要信息系统提供安全保障。

在以可信计算为基础的安全体系结构中,可信应用环境是整个系统的主体,可信边界控制和可信信息传输独立存在,但是又相互依赖。边界控制出现问题可能会导致整个安全体系结构失效,用户的应用环境受到攻击;信息传输控制失效则会导致信息系统的信息真实性和可信性受到影响。在基于可信计算的重要信息安全体系结构中,终端的可信安全管理是整个系统中最为重要的部分,同目前的安全体系结构相比,可信计算安全体系结构是可信计算与安全机制的结合,是可信计算在重要信息系统中的具体应用,更能够满足重要信息系统安全管理的需求。

图1:基于可信计算的重要信息系统安全体系结构图

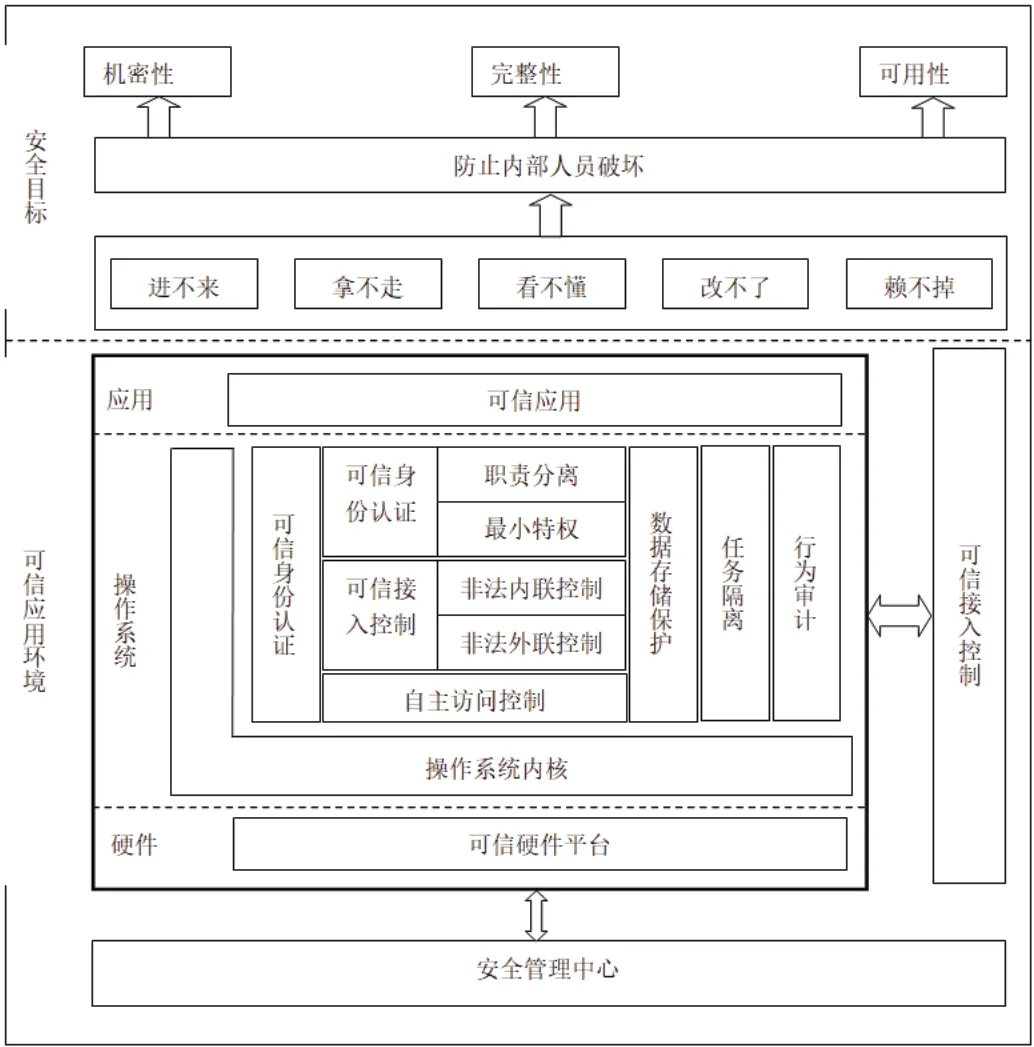

图2:可信应用环境安全体系结构

可信应用环境安全体系结构如图2 所示。

2.3 基于可信计算的重要信息系统安全体系结构的特点

(1)可信计算安全体系结构对于各个系统任务进行了有效的隔离,使得系统任务间的相互影响和干扰程度有所降低,特点是对于系统任务间的干扰进行了有效控制,为可信应用环境的构建做了铺垫。

(2)可信计算安全体系结构对于系统应用的行为与预期行为进行了判断,系统运用强制访问机制对不可信的系统应用行为进行限制和隔离,防治不可信行为破坏重要信息系统的安全性[3]。

(3)可信计算的保障功能为强制防控机制对系统应用监控进行辅助和增强,保证了强制访问控制机制对信息流的检查更加准确的全面。

(4)可信计算安全体系结构对重要信息系统内的机密数据进行了特殊保护和存储,而且对于机密信息存储密钥的安全性能进行了增强,使机密数据和信息的存储保护与身份认证紧密联系在一起。

3 重要信息系统安全体系结构实用模型

3.1 可信应用环境的隔离模型

可信应用环境的隔离模型本质上是通过增强系统任务间的隔离性,使未得到信任的信息无法流向可信任信息,以此来保证系统任务在动态上的可信性。可信应用环境的隔离模型在重要信息系统中应用时,需要对系统任务之间的通讯行为进行判断和监控,当系统任务的流入地与其目的地不一致时,安全防护系统会对系统信息的静态可信度进行分析,以保证系统信息流入和发出都来源于同一个可信任务。

目前的信息系统环境下,系统任务之间的界限并不是很清晰,或者说系统任务之间不存在界限;各个系统任务可以实现资源、通讯的相互共享和调用,这使得系统遭受病毒和木马等恶意程序攻击的机率大大的提升[4]。可信应用环境的隔离模型可以根据任务的行为特性,对系统任务进行模块划分,且各个模块之间并不存在交互,是彼此独立的。系统任务和系统环境进行通讯前需要经过可信性度量,对于来自非可信任务的信息流,系统不予接受。可信应用环境的隔离模型对系统任务间彼此的通讯行为进行了有效监控,保证了系统任务的可信性。

3.2 机密型和完整型保护模型

重要信息系统安全体系结构中的机密性和完整性保护模型已经在相关行业信息系统中被广泛应用和推广。最为典型的是自动地面监测系统(ASOS),其通过机密性模型限制信息泄露,通过完整性模型保证数据不被泄露。但是在对机密性和完整性模型的使用中,两者之间相互独立,导致了不同等级的系统信息的相互交换和传递无法实现,导致整个系统的实用性能有所降低和不足。基于这种情况,SAO-MLS 安全策略模型应运而生。在SAO-MLS 安全策略模型中,低等级系统信息向高等级传输时,通过安全代理对低等级信息进行缓冲处理,通过完整性测量对低等级信息监测,以保证信息没有被泄露,检测通过后系统信息可由低等级传输到高等级客体中;当高等级系统信息向低等级传输时,安全代理可以向机密性监测主体发出请求,经机密性检测后传递到低等级客体,从而实现了不同等级的系统信息之间的相互传输和调动。

3.3 数据存储密钥管理模型

传统的信息系统安全防护中,人们往往更加重视操作系统和网络系统的安全防护,忽视了数据存储的安全防护问题,这使得数据存储安全防护成为了整个信息系统安全体系结构这个木桶中的短板,影响了信息系统的整体安全性。虽然近几年人们对信息系统数据存储安全防护重视程度有所提高,但现行的数据存储主要是通过身份验证和访问控制来实现安全防护,无法从根本上保证系统重要数据的机密性。

在根据身份密码加密技术所研发的数据存储的秘钥管理模型中,只有访问者身份得到认证,才能访问系统中存储的信息,没有得到认证的访问者,不能打开系统的存储信息;利用该技术的管理方案,根据数字信封思想,对用户的密钥合法性进行检测,无效密钥无法打开封存的系统信息,不仅保证了系统信息的安全,还避免了存储保护密钥被窃取和泄露的风险[5]。数据存储密钥管理模型通过保密存储,将存储的系统信息放到TPM 中,没有合法授权无法打开存储系统,进一步提升了存储信息的安全性和可靠性。

3.4 通信网络模型

通过在信息网络系统中建立通讯网拓扑的形式,可以实现对重要信息的安全防护,提供重要信息的安全性与可靠性。网络通讯能力的提升是以网络节点的数量多少为标准的,增加网络节点数量,可以有效的提升网络通讯能力和通讯方式。通过设置网络拓扑,开始让每一个等级的信息均有对应的安全等级,降低节点之间直接链路的连接度。目前主流的通信网络模型是通过全球广域网和因特网技术进行构建,通过对网络信息进行安全等级划分,用拓扑控制计算,来实现对网络信息的优化,以此来提升网络协议对网络信息的筛查。

4 结束语

重要信息系统的特殊性和重要性决定了重要信息系统安全体系结构及实用模型研究的紧迫性,对重要信息系统安全体系结构和实用模型的深入研究需要理论联系实际,通过大量的实践应用开发工作,立足于现实情况,集中各方力量,有针对性的进行研究开发。对于重要信息系统的安全体系结构而言,不仅要保护敏感数据和信息的安全性,还要保障其完整性;敏感数据和信息受到任何的丢失、损坏等都会对国家安全、社会稳定和经济发展造成不可估量的损失。因此,提高重要信息系统安全体系结构和实用模型的稳定性和可用性,是我国信息系统安全建设工作的重要内容,势在必行。