密码机在VPN专网信息安全防御中的应用分析

2019-11-01宁洁王懿男

宁洁 王懿男

摘要:为消除内部VPN专网可能存在的信息安全隐患和管理使用上遇到的难点问题及漏洞威胁,应用密码机建立了服务器区和用户区之间的网状SSL VPN互通和视频信号传输的保密通道,实现了网络边界的整体防护、加强了视频会议系统的传输防护,进一步提升了网络信息安全防御能力。

关键词:密码机;VPN专网;信息安全;防御能力

中图分类号:TP309.02 文献标识码:A 文章编号:1007-9416(2019)07-0183-02

0 引言

随着计算机网络技术的高速发展,人们广泛使用互联网进行学习、工作以及日常生活,网络已经成为一个时代的代名词,也是开展科研工作的一个重要支撑条件。如何保证网络传输中的数据安全,避免非法入侵、病毒感染、恶意篡改、信息泄漏等安全风险,是网络信息安全建设中必须解决的难题[1]。除了开展教育培训、完善制度建设和加强防护手段等建设策略和防范措施以外,还可以采用加密技术来确保所传输信息数据的完整性、真实性、可靠性,防止信息在存储传输过程中的泄露和被篡改,进一步提升网络信息安全防御能力。

1 网络结构组成

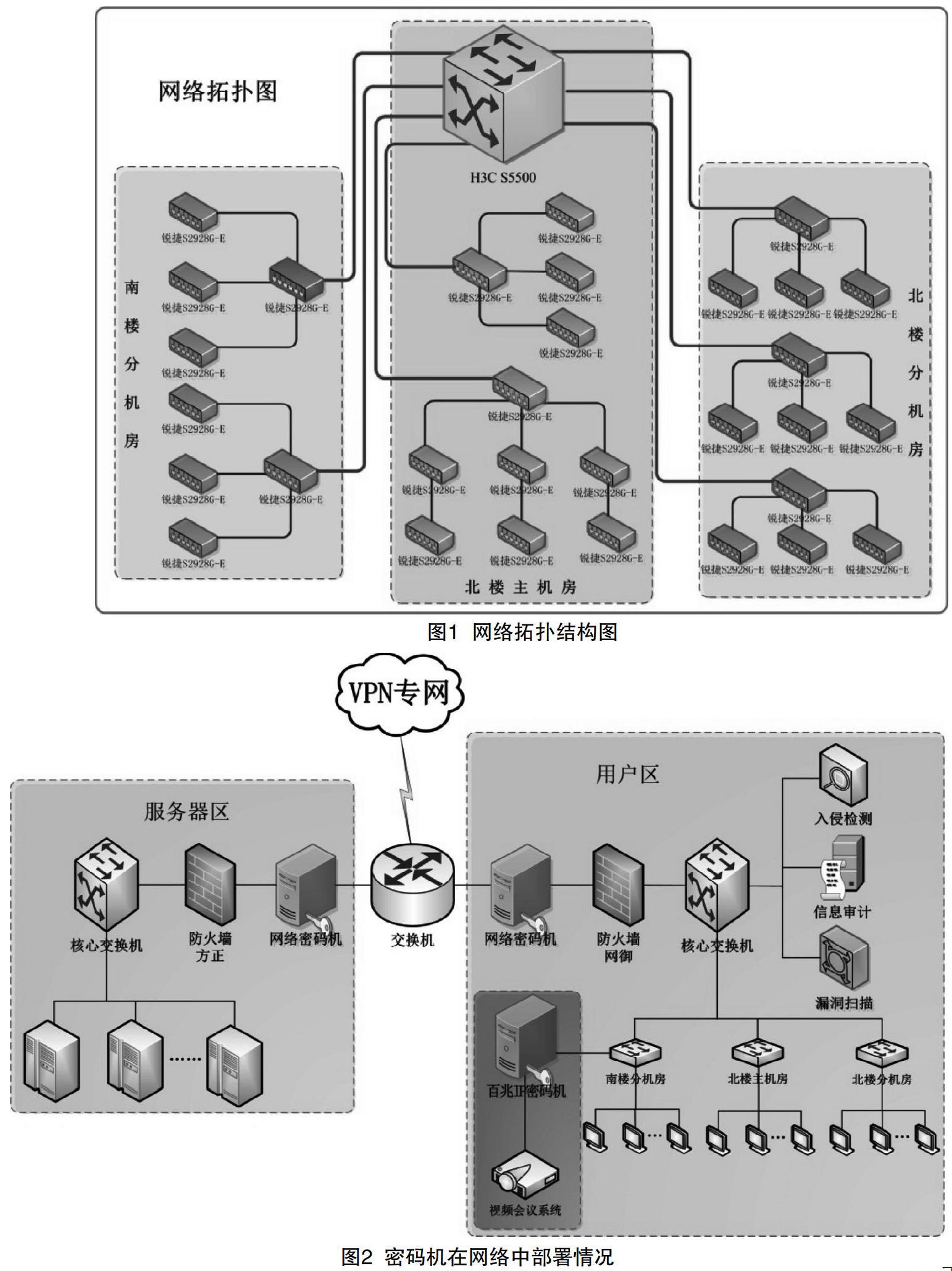

我所计算机网络始建于2002年,先后组建了内部使用的办公局域网、军事综合信息网和联接外部的Internet接入网,实现了内部网与互联网彻底的物理隔离。现有网络信息点涵盖南、北科研楼,采用千兆光纤为主干、百兆交换到桌面,两楼通过20M光纤连接。目前有三十多台交换机、服务器和计算机终端二百余台,在2个科研楼共设立1个网络主机房、2个网络分机房。网络拓扑结构如图1所示。

2 密码机的使用维护

军事综合信息网是VPN网络,单位的工作信息和数据文件是通过该网与上级和其他单位相互传送的,除了防火墙、入侵检测系统、信息审计、漏洞扫描等安全防护设备之外,按照有关保密要求配备了3台密码机。依据不同管理权限和配置策略,将我所的军事综合信息网结构划分成服务器端和用户端,在网络边界处分别部署了同款网络加密机,实现网络边界整体防护,并且保证两个区域之间的网状SSL VPN互通,为信息安全提供有力保障[2]。

为了加强视频会议系统的信息安全防护,又专门在军事综合信息网中部署了一台百兆IP密码机,建立了一条从我所视频会议终端通过上级MCU到达全军视频会议中心的专用安全通道,以确保视频会议图像、声音信息的保密和安全[3]。

2.1 密码机的主要功能

网络密码机作为信息安全通道组成部分,主要功能是:实现专用证书的公私钥对设备实体鉴别;提供数据管理中心的网络边界防护;支持SSL安全传输的灵活配置;支持网状SSL VPN密码通信功能;支持离线密码管理,支持接收一体化对称密码管理系统IC卡型专用服务分发服务器的密码在线管理。

百兆IP密码机是实现IP层信道加密的密码设备。采用标准IPSec协议,可在IP网上构建一个安全的虚拟专网,为业务应用提供一个安全的百兆网络接入环境下IP层的信息传输加密平台,确保数据在传输过程中的秘密性和完整性,禁止外部非授权用户的非法进入,防止从网络传输平台引入的攻击和破坏造成的安全威胁。能够对子网或服务器提供边界安全防护,构建子网之间、子网与端系统之间的VPN。

2.2 密码机的安装连接

连接好密码机的电源线和网线,串口连接到本地配置终端,密码机内网口连接到内网交换机的以太网口,密码机外网口连接到路由器的以太网口,插入IC认证卡,网络连接部署情况如图2所示。上电后,密码机前面板电源灯呈现常亮状态,系统灯不断闪烁。安装SecureCRT软件,应用telnet、ssh、serial等远程通信功能完成串口配置。

2.3 密码机的密钥注入

管理员IC卡登录,在密码资源注入器上选择密码机对应的密码资源,注入密钥库。发送成功后密码机内部开始进行密钥处理,待系统灯以绿灯形式快闪5次后表示密码机注钥操作完成。查看密钥库标识,重启密码机使其生效。注入全过程要保持认证IC卡是插入状态。

2.4 密码机的网络配置

(1)建立服务器区域网桥,外网口eth0的IP地址是XXX.XXX.166.1、内网口eth1的IP地址是XXX.XXX.166.4,网桥IP地址是XXX.XXX.166.2、掩码是255.255.255.248,网关IP地址是XXX.XXX.166.1。

(2)建立用户区域网桥,外网口eth0的IP地址是XXX.XXX.166.6、内网口eth1的IP地址是XXX.XXX.166.5,网桥IP地址是XXX.XXX.166.3、掩码是255.255.255.248,网关IP地址是XXX.XXX.166.6。按业务内容和管理权限设定用户和用户组之后,进行用户组和对应资源组的绑定。

(3)视频会议系统网桥,外网口eth0的IP地址是XXX.XXX.130.240、内网口eth1的IP地址是XXX.XXX.165.2,網桥IP地址是XXX.XXX.165.3、掩码是255.255.255.252,网关IP地址是XXX.XXX.130.240。

2.5 密码机的故障检测

(1)物理检查:网线和串口线连接是否正确,认证卡是否正确插入,各条连接线材是否出现松动、破裂。(2)本机网络检测:内外网口配置、网桥地址、网桥掩码是否正确,尝试更换端口重建网桥。(3)异地网络检测:联系本地自动化站,查询出口处的防火墙、网关是否进行设置。(4)本机配置检查:检查各项IP是否配置正确。(5)加密通道检测:如果不能Ping通对端密码机虚拟地址,检查tap0项并分配地址。(6)对端协查:在路由查看中输入对端保护资源IP地址,如果不能反悔一个对端密码机的真实IP地址,说明对端密码机没有配置相应保护资源。

3 网络信息安全防御能力

从根本上讲,网络信息安全就是要在网络环境下,建立信息网络的安全保障体系,增强对信息的安全防御能力,其主要体现在信息的保密性、完整性、可控性和抗抵赖性等四个方面[4]。

3.1 利用密钥提高了网络信息的保密性

由于密码装备的密钥注入,只有密钥认证成功才能进入网络,使得网络的非法访问被有效拦截,而且安全设备一旦检测到这种入侵行为,就会发生告警并进行阻断,保证了网络信息确实为授权者所用,不会发生任何信息泄露,也防止了由于黑客攻击或其他人为因素造成的系统服务,从而提高了网络信息的保密性。

3.2 制度管理确保了网络信息的完整性

通过建立保密制度、部署安全策略以及执行防范措施来管理网络信息安全。首先制定保密载体的专用登记台账,并将其登记变更与移交手续联动起来,同时科研数据信息的备份也要严格记录。在拓展科研协同创新的大环境下,我所科研领域增大、科研任务增加、课题密级提升,涉密网络信息必须严格按照主管部门的保密要求,建立一整套涉密资料存储、传输、打印、共享、刻录、复印的业务流程和登记手续,形成一个完全封闭的流转过程,防止对网络信息的非法修改,进一步确保了网络信息的完整性。

3.3 实施审计完善了网络信息的可控性

信息审计系统以旁路的方式安装在网络中,对所有信息数据实施审计,进行安全监控管理。同时对用户透明,不影响用户的上网行为,也不影响网络性能。通过关键词、文件规则、邮件规则、FTP命令规则等多种审计规则的综合使用来监控网络信息,发现非法信息后立即阻断该信息的传输,并自动报警,同时与防火墙联动,暂时封掉发送非法信息源地址的上网权限,防止信息为非法者所用,更加完善了网络信息的可控性。

3.4 用户认证增强了网络信息的抗抵赖性

通过用户IP地址设定和严格权限管理分配,可以记录每个计算机的登录、访问、打印等输入输出的操作行为,并存有详细的日志记录以及定期备份,可以进行事后责任追踪,保证信息行为人不能否认自己的行为,增强了网络信息的抗抵赖性。

4 结语

面对日益严峻的网络安全问题挑战,采用各类数据加密算法及信息加密技术来保护网络系统的信息安全,易于实施且成效显著。通过密码装备对传输信息的加密处理,建立了网络与网络、网络与用户、用户与用户之间的信任关系,防止了信息被非法用户窃取,保证了网络环境下信息传输的安全性,从而杜绝了失泄密事件的发生,为各类信息化应用保驾护航。

参考文献

[1] 汤亚鲁.涉密单位网络安全管理的难点与对策[J].科技信息,2010(9):50.

[2] 戴維斯,著.IPSec:VPN的安全实施[M].清华大学出版社,2002.

[3] 王玲.网络信息安全的数据加密技术[J].信息安全与通信保密,2007(4):64-65+68.

[4] 王如海.内部网系统的网络信息安全管理[J].计算机安全,2007(07):69-71+77.